[经验分享] OSCP 渗透测试认证

http://f4l13n5n0w.github.io/blog/2015/05/05/jing-yan-fen-xiang-oscp-shen-tou-ce-shi-ren-zheng/

“120天的旅程即将结束,以一场历时24小时没有选择题的考试,收获屠龙路上第一座里程碑。…” 这是我通过OSCP认证考试时,第一时间的感受。自豪和欣喜之情不亚于2008年我拿下CCIE R&S的时候。 关于 PWK (Pentesting with Kali Linux) 和OSCP (Offensive Security Certified Professional),我想很多人会觉着陌生。但说起Offensive Security,BackTrack,Kali,NetHunter和Metasploit,圈里的朋友应该就熟悉多了。

作为在老外圈子里备受推崇的渗透测试技术类认证,国外从业人员对它的介绍和评价已经足够丰富了:

http://netsec.ws/?p=398

http://www.jasonbernier.com/oscp-review/

http://leonjza.github.io/blog/2014/11/22/trying-harder-oscp-and-me/

http://www.securitysift.com/offsec-pwb-oscp/

http://wp.sgrosshome.com/2014/07/22/offensive-security-certified-professional-my-experience-and-review/

http://www.primalsecurity.net/0x2-course-review-penetration-testing-with-kali-linux-oscp/

https://www.rcesecurity.com/2013/05/oscp-course-and-exam-review/

http://buffered.io/posts/oscp-and-me/

http://www.hackingtheperimeter.com/2014/12/introduction-id-wanted-to-take-on-oscp.html

然而,遗憾的发现,并没有关于这个认证的中文介绍。也许是因为语言问题,也许是因为这个认证还在起步阶段没有宣传吧。但是不同于CEH等一系列的纸上谈兵,这是一个真枪实弹的学习经历。不同于现在火热的Web攻击,这个认证更偏重于传统的内网渗透技术。

关于教材

300多页的教材涵盖了所有从基础知识到进阶的渗透测试技巧(当然不是深入)。所以对于没有渗透经验的朋友(但还是需要基本计算机和网络的知识,如果有编程基础会更好但不是必须),这是一个很好的入门级课程。关于这个课程的具体内容可以查看这里。

关于PWK Labs

相对于其他认证课程来说,OSCP与众不同也是最吸引人的是它设计详实的Online Lab(包括4个子网,57台主机/服务器,每一台主机/服务器都包含Offensive Security团队在真实工作环境中遇到的漏洞)。我的起点是VPN连接到Public Network中的一台主机,终点是渗透进入到Admin Network。 57台设备(除掉网关/防火墙)都是目标,都存在漏洞可以被攻破并获得最高权限。所以获取所有设备的最高权限(ROOT/SYSTEM)并读取证明文件(proof.txt或者network-secret.txt)也就是终极目标。在实现这个终极目标中,你不仅会学习各种exploits利用,弱密码,Web漏洞以及一系列提权技巧和漏洞利用。除了技术层面,更重要的是你能学到耐心和思路。漏洞就在那里,如果没找到只能是因为不够仔细和耐心,”TRY HARDER”是整个课程的标语。每攻破一个主机,都需要在后边自主的学习,查资料,有时还需要灵光一闪的运气。更难得的是,lab里边50多台主机服务器不是独立无关的。有时候你需要攻破特定主机并从中获取相应信息才能帮助你攻破其他的主机。而整个Lab里的高潮恐怕要算是端口转发(port forwarding)和Pivoting(实在不会翻译,类似于利用跳板进入不可路由网络)。

关于考试

OSCP的认证考试也是另类的存在,考生拥有24小时的时间(实际是23小时45分钟)去完成考试,具体如何分配时间由考生自己决定。题目是5台主机(随机抽取),目标是攻入并拿到最高权限(ROOT/SYSTEM)。战利品有local.txt(一般权限可得)和proof.txt(最高权限可得),分别对应不同的分数。满分100分,70分可以通过考试。24小时结束之后,你还有24小时去完成并提交考试报告(需要详细说明攻击步骤和里程碑截屏来证明确实攻破并获得相应权限)。

我的经验

首先,虽然课程本身是没有门槛的,但是购买Lab机时还是不便宜的。对渗透了解的越少你所需要的时间就越多,所以我还是建议先对渗透测试有一定了解之后再选择这个课程,有几个非常好的热身网站推荐给大家:

http://vulnhub.com/

https://www.pentesterlab.com/

下面就是我的120天学习经历

由于不知道水深水浅,一开始买了60天的Lab时间。拿到教材和视频之后,大概用了一周多的时间把教材和视频过完,并完成课后练习题(这个时间取决于你的基础有多少,每天4-6个小时学习的话应该最多不会超过3周)。

终于可以摩拳擦掌进入在线Lab了。我的起点是Public Network里的一台电脑,利用课程里学到的知识对目标网络进行信息收集和枚举(enumeration)。Nmap是用的最多的工具之一。目标主机/服务器有着不同的难度,所以我的策略是先从头开始一个一个过,拿下简单的,如果没思路了就留下,开始下一个。过完一遍之后,再翻过头来做更仔细的枚举(enumeration)和上网查资料,直到发现漏洞。几乎所有的主机都存在“已知”漏洞,所以剩下的工作就是仔细挖掘把它找出来。然而现实并不像想象的那么简单,很多时候的感觉就是“你明明知道漏洞就在那里却找不到”的崩溃。每一台攻破的机器都包含一个proof.txt战利品文件用来证明该主机已经被征服,有时候还会发现network-secrets.txt文件用来在control panel里解开不同的子网(IT, DEV and Admin)。有些主机里还包含攻克其他主机的线索,所以对每台被攻破的主机都需要仔细检查一番,搜集尽可能多的线索。

很快的60天的Lab时间就用完了,我只拿下了30几台主机并解锁了2个子网(IT和DEV)。我显然还没有准备好考试,于是又续了30天的Lab。这30天里剩下的都是一些硬骨头了,更多的的利用Pivoting拿下IT和DEV子网里的主机,并解锁了Admin子网。时间又一次接近尾声,还剩下不到10台主机(其中包括“著名的”pain,sufferance和humble)。我再一次续了30天,我想拿下所有的主机。最终,除了humble和Admin子网里的Jack(获得shell但没能提权)没有拿下,我攻破并提权了其他所有的50多台主机。我想,我应该去考试了。之后花了我大概一周的时间整理出Lab实验报告,一共是369页。

我约的考试是从周五晚上7点开始,时长23小时45分钟。一共五台目标机器跟Lab里的一样包含已知漏洞。总分100分,70分过。

晚上8点27分,拿下第一台主机。 10点,第二台主机。 凌晨1点27分,第三台主机也被攻破。 然后一直到凌晨5点多,再没有建树。困得不行的我,决定小睡三小时,闹铃上到早上8点半起。截止到这时候,我只有50分。 8点半起来继续研究,终于10点52分,拿下第四台主机(我认为是最难的一台)。 这时已经拿到75分,可以过了。中午简单的吃了些午饭,回来继续最后一个主机。

又过了几个小时的网上搜索,修改和测试,终于在下午2点35分的时候攻破最后一台主机。这时我拿到了100分。在反复检查和做好所有截屏工作之后,我决定先去好好的睡一觉。24小时的考试结束后,我还有24小时的时间整理和提交考试报告。 一觉睡到晚上9点多,起来写报告。因为只有五台主机,又有了之前Lab报告的经验,截屏和记录工作做的还不错,报告花了我大概2两个多小时就结束了。之后就是打包上传,然后再去睡个好觉 :)

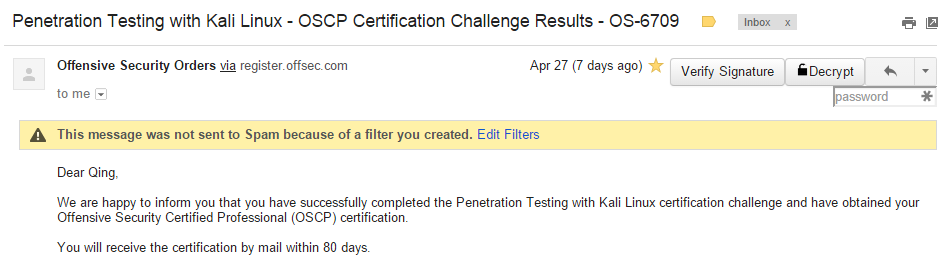

过了一天,收到了下边的邮件,写下了开头的那句话。

最后,感谢IRC里的admin们和所有聊过天,帮助过我的朋友:

最后,感谢IRC里的admin们和所有聊过天,帮助过我的朋友:

- goodbestguy

- haken29a

- loneferret

- bolexxx

- g0tmi1k_

- stormtide31

- Zipkoppie

- B34

最最后,发几个对Lab和考试有帮助的总结帖子(cheat sheets):

[经验分享] OSCP 渗透测试认证的更多相关文章

- 渗透测试工程师认证 | CISP-PTE证书含金量

注册渗透测试工程师(CISP-PTE)认证是由中国信息安全测评中心针对攻防专业领域实施的资质培训, 是国内唯一针对网络安全渗透测试专业人才的资格认证,是目前国内最为主流及被业界认可的专业攻防领域的资质 ...

- Selenium执行测试脚本稳定性的一些经验分享交流

Selenium执行测试脚本稳定性的一些经验分享交流 公司的自动化WEB测试框架IATA已上线运行了一段时间,期间发现一些脚本稳定性的问题,与大家分享一下. CASE执行游览器:ie firefox ...

- 一次压力测试Loadrunner经验分享

一次压力测试Loadrunner经验分享 http://blog.csdn.net/lxlmj/article/category/553431 loadrunner测试socketstcpserver ...

- 想学渗透测试,应该考CISP-PTE还是NISP-PT?|网安伴nisp和cisp

其实两者都可,但要看考生的实际需求! 为什么说两者都可以? 两个证书都由中国信息安全测评中心颁发,CISP-PTE全称国家注册渗透测试工程师,NISP-PT全称国家信息安全水平考试-渗透测试工程师专项 ...

- xss之渗透测试

跨站脚本攻击:cross site script execution(通常简写为xss,因css与层叠样式表同名,故改为xss),是指攻击者利用网站程序对用户输入过滤不足,输入可以显示在页面上对其他用 ...

- 关于启用 HTTPS 的一些经验分享(二)

转载: 关于启用 HTTPS 的一些经验分享(二) 几天前,一位朋友问我:都说推荐用 Qualys SSL Labs 这个工具测试 SSL 安全性,为什么有些安全实力很强的大厂家评分也很低?我认为这个 ...

- 关于启用 HTTPS 的一些经验分享(一)

转载: 关于启用 HTTPS 的一些经验分享(一) 随着国内网络环境的持续恶化,各种篡改和劫持层出不穷,越来越多的网站选择了全站 HTTPS.就在今天,免费提供证书服务的 Let's Encrypt ...

- 线上Linux服务器运维安全策略经验分享

线上Linux服务器运维安全策略经验分享 https://mp.weixin.qq.com/s?__biz=MjM5NTU2MTQwNA==&mid=402022683&idx=1&a ...

- Python:渗透测试开源项目

Python:渗透测试开源项目[源码值得精读] sql注入工具:sqlmap DNS安全监测:DNSRecon 暴力破解测试工具:patator XSS漏洞利用工具:XSSer Web服务器压力测试工 ...

随机推荐

- UNIX网络编程——ICMP报文分析:端口不可达

ICMP的一个规则是,ICMP差错报文必须包括生成该差错报文的数据报IP首部(包含任何选项),还必须至少包括跟在该IP首部后面的前8个字节(包含源端口和目的端口).在我们的例子中,跟在IP首部后面的前 ...

- SpriteBuilder实现2D精灵光影明暗反射效果(二)

使用SpriteBuilder新建一个项目,将默认MainScene.ccb中的内容统统删掉,此时场景应该是一片漆黑. 将官网中的2张图片以及我自己做的2张图片全部拖拽到其文件视图中去: 其中加_n后 ...

- Android项目-高考作文-抽象BaseAdapter

1, 在使用baseAdapter的时候,总是有需要重复的代码如: @Override public int getCount() { return list.size(); } @Override ...

- 【TCP/IP 协议】 TCP/IP 基础

总结 : 通过学习 TCP/IP 基础, 并总结相关笔记 和 绘制思维导图 到博客上, 对 TCP/IP 框架有了大致了解, 之后开始详细学习数据链路层的各种细节协议, 并作出笔记; 博客地址 : h ...

- Visual Studio 2010多线程编程

随着处理数据量的逐渐增大,串行单核的程序,犹如残灯缺月,无法满足运用需求.大规模集群的出现,解决了这一技术难题.本文旨在探讨如何使用多CPU并行编程,关于CUDA的并行前面文章已有讲述.本文结构分为三 ...

- (NO.00002)iOS游戏精灵战争雏形(四)

在Xcode打开MainScene,添加初始化代码如下: -(void)didLoadFromCCB{ NSAssert(_sprite1, @"_sprite1 must not nil& ...

- 【一天一道LeetCode】#52. N-Queens II

一天一道LeetCode系列 (一)题目 Follow up for N-Queens problem. Now, instead outputting board configurations, r ...

- iOS开发:创建真机调试证书步骤(还有一篇是真机测试步骤)(2015年)

(关于真机测试步骤的blog:http://blog.csdn.net/hbblzjy/article/details/51680282) 1.首先打开苹果的开发者网站(https://develop ...

- libevent之event_base

event_base是libevent的事务处理框架,负责事件注册.删除等,属于Reactor模式中的Reactor. event_base结构体 event_base结构体定义于<event_ ...

- Leetcode_162_Find Peak Element

本文是在学习中的总结,欢迎转载但请注明出处:http://blog.csdn.net/pistolove/article/details/43415313 A peak element is an e ...