访问控制列表-基于IP

【总结】

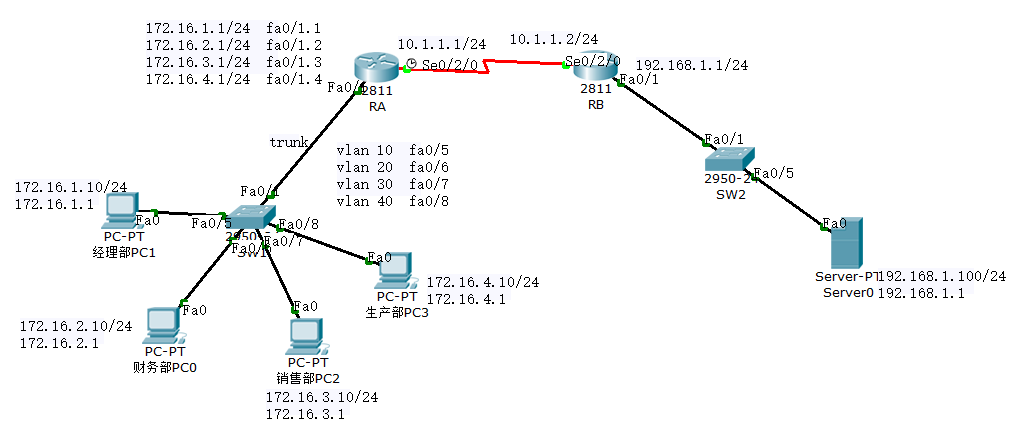

在交换机1上划分vlan然后把fa0/1接口设置为trunk周围几个接口都设置为access。在RA上划分四个逻辑口(就是小数点的那些接口)。然后RA和RB都做ospf就可以ping同。

最后就是访问控制列表的内容了。

其实访问控制列表就是在需要设置不允许或允许的目标的旁边机器设置:

Router(config)#access-list 10 permit 172.16.1.0 0.0.0.255

然后设置一下应用访问的接口。

交换机1:

Switch>

Switch>en

Switch#configure t

Enter configuration commands, one per line. End with CNTL/Z.

Switch(config)#vlan 10

Switch(config-vlan)#vlan 20

Switch(config-vlan)#vlan 30

Switch(config-vlan)#vlan 40

Switch(config-vlan)#exit

Switch(config)#interface fa0/1

Switch(config-if)#switchport mode trunk

Switch(config-if)#interface fa0/5

vlan Set VLAN when interface is in access mode

Switch(config-if)#switchport access vlan 10

Switch(config-if)#interface fa0/6

Switch(config-if)#switchport access vlan 20

Switch(config-if)#interface fa0/7

Switch(config-if)#switchport access vlan 30

Switch(config-if)#interface fa0/8

Switch(config-if)#switchport access vlan 40

Switch(config-if)#interface fa0/1

Switch(config-if)#no shutdown

Switch(config-if)#

Switch(config-if)#

%LINK-5-CHANGED: Interface FastEthernet0/1, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to up

ospf部分

Router(config)#router ospf 1

Router(config-router)#ne

Router(config-router)#network 172.16.1.0 0.0.0.255 area 0

Router(config-router)#network 172.16.2.0 0.0.0.255 area 0

Router(config-router)#network 172.16.3.0 0.0.0.255 area 0

Router(config-router)#network 172.16.4.0 0.0.0.255 area 0

Router(config-router)#network 10.1.1.0 0.0.0.255 area 0

Router(config-router)#exit

RA:

Router>en

Router#conf

Router#configure t

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#interface fa0/1

Router(config-if)#no shutdownRouter(config-if)#

%LINK-5-CHANGED: Interface FastEthernet0/1, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to up

Router(config-if)#interface se0/2/0

Router(config-if)#ip address 10.1.1.1 255.255.255.0

Router(config-if)#no shutdown%LINK-5-CHANGED: Interface Serial0/2/0, changed state to down

Router(config-if)#interface fa0/1.1

Router(config-subif)#

%LINK-5-CHANGED: Interface FastEthernet0/1.1, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1.1, changed state to up

Router(config-subif)#encapsulation dot1Q 10

Router(config-subif)#ip address 172.16.1.1 255.255.255.0

Router(config-subif)#interface fa0/1.2

Router(config-subif)#

%LINK-5-CHANGED: Interface FastEthernet0/1.2, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1.2, changed state to up

Router(config-subif)#encapsulation dot1Q 20

Router(config-subif)#ip address 172.16.2.1 255.255.255.0

Router(config-subif)#interface fa0/1.3

Router(config-subif)#

%LINK-5-CHANGED: Interface FastEthernet0/1.3, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1.3, changed state to up

Router(config-subif)#encapsulation dot1Q 30

Router(config-subif)#ip address 172.16.3.1 255.255.255.0

Router(config-subif)#interface fa0/1.4

Router(config-subif)#

%LINK-5-CHANGED: Interface FastEthernet0/1.4, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1.4, changed state to up

Router(config-subif)#encapsulation dot1Q 40

Router(config-subif)#ip address 172.16.4.1 255.255.255.0

Router(config-subif)#

RB也要做ospf。这里就不讲解了。

现在已经pc机器可以ping同服务器了。

我们要做的就是使用访问控制列表不允许生产部、销售部进行访问192.168.1.100这台服务器。

我们在RB上做以下操作:

Router(config)#access-list 10 permit 172.16.1.0 0.0.0.255

Router(config)#access-list 10 permit 172.16.2.0 0.0.0.255

Router(config)#access-list 10 deny 172.16.3.0 0.0.0.255

Router(config)#access-list 10 deny 172.16.4.0 0.0.0.255

#permit英译为允许、deny英译为拒绝。

然后接口应用访问控制列表。

Router(config)#interface fa0/1

Router(config-if)#ip access-group 10 out

#在入站数据包

#出站数据包

访问控制列表-基于IP的更多相关文章

- openldap主机访问控制(基于ip)

http://blog.oddbit.com/2013/07/22/generating-a-membero/ http://gsr-linux.blogspot.jp/2011/01/howto-o ...

- Kong Gateway - 11 基于网关服务的ACL访问控制列表 黑名单

Kong Gateway - 11 基于网关服务的ACL访问控制列表 黑名单 同一服务名称 book 不允许即创建白名单访问控制列表又创建黑名单访问控制列表 启用服务的白名单&黑名单配置文件时 ...

- CCNA网络工程师学习进程(8)访问控制列表ACL

前面几节我们介绍了路由器的路由配置,接下来几节我们将介绍路由器的高级配置应用,包括ACL.NAT.DHCP.PPP.VPN和远程连接等的配置. (1)ACL概述: ACL(Access C ...

- 用访问控制列表(ACL)实现包过滤

用访问控制列表(ACL)实现包过滤 一.ACL概述 1.ACL(Access Control List,访问控制列表)是用来实现数据包识别功能的 2.ACL可以应用于诸多方面 a>.b包过滤 ...

- 第10章 网络安全(5)_访问控制列表ACL

6. 访问控制列表ACL 6.1 标准访问控制列表 (1)标准ACL ①标准ACL是基于IP数据包的源IP地址作为转发或是拒绝的条件.即,所有的条件都是基于源IP地址的. ②基本不允许或拒绝整个协议组 ...

- httpd虚拟主机、站点访问控制、基于用户的访问控制、持久链接等应用配置实例

httpd配置内容 httpd2.2 配置文件: /etc/httpd/conf/httpd.conf /etc/httpd/conf.d/*.conf 服务脚本: /etc/rc.d/init.d/ ...

- 访问控制列表 ACL

访问控制列表(Access Control List,ACL) 是路由器和交换机接口的指令列表,用来控制端口进出的数据包.其目的是为了对某种访问进行控制. 作用 ACL可以限制网络流量.提高网络性能. ...

- 访问控制列表与SSH结合使用,为网络设备保驾护航,提高安全性

通过之前的文章简单介绍了华为交换机如何配置SSH远程登录,在一些工作场景,需要特定的IP地址段能够SSH远程访问和管理网络设备,这样又需要怎么配置呢?下面通过一个简单的案例带着大家去了解一下. 要实现 ...

- IOS - ACL (访问控制列表)

ACL 介绍 ACL 是一款 IOS 软件工具,而不是某种协议.从名字上来看,ACL 的主要功能是控制对网络资源的访问.事实上这是 ACL 最早的用途.现在 ACL 除了能够限制访问外,更多时候,我们 ...

随机推荐

- 设置Linux-Centos6.5字符集

登录腾讯云的服务,发现不支持中文字符.草蛋疼.... 01.查看Linux当前语言 echo $LANG C #C代表英文环境 ASCII 编码格式,通杀很多问题(乱码) 02.查看系统支持的 ...

- 微信小程序:酒店订房之时间选择器 picker

下单页面,选择开始日期和结束日期,不废话,直接代码: 1.wxml: <picker mode="date" value="{{date1}}" star ...

- cxGrid显示行号

定义一个类: TMyCxGrid = class(TObject) class procedure DrawIndicatorCell( Sender: TcxGridTableView; ACanv ...

- JavaScript 中定义变量时有无var声明的区别

关于JavaScript中定义变量时有无var声明的区别 var a=5; //正确 a=5; //正确 在javascript中,以上两种方法都是定义变量的正确方法.微软的Script56.CHM中 ...

- HighCharts: 设置时间图x轴的宽度

这个x轴宽度的设置整了好久,被老板催的要死 highcharts的api文档很难找,找了半天也没找到,网上资料少,说的试了下,也没有,我用的图里api文档里没有介绍,这个属性不知道的话,根本不好找.为 ...

- Java虚拟机学习 - JDK可视化监控工具 ( 7 )

1.JConsole JConsole工具在JDK/bin目录下,启动JConsole后,将自动搜索本机运行的jvm进程,不需要jps命令来查询指定.双击其中一个jvm进程即可开始监控,也可使用“远程 ...

- 避免全表扫描的sql优化

对查询进行优化,应尽量避免全表扫描,首先应考虑在where 及order by 涉及的列上建立索引: .尝试下面的技巧以避免优化器错选了表扫描: · 使用ANALYZE TABLE tbl_na ...

- 数组插件----linq.js

优点 1.支持jQuery插件的方式.jquery.linq.min.js. 2.也可以像普通js方法一样使用.linq.min.js. 3.当然用习惯VS的童鞋肯定希望有个良好的智能感知,是的,它支 ...

- Python学习笔记010——形参与实参

在使用中忽略了一个问题,形参有些和实参类似,也不能是“关键字后面含有位置参数”,即“默认形参”后面必须不能含有“位置”形参! def test(a=100,b): print("test&q ...

- Redis安装(源码安装)

安装环境(redis3.0以上才支持集群部署) 1.服务器环境:linux Centos release 6.8 2.Redis版本(2.8.13)下载地址:http://download.redis ...