CRUX下实现进程隐藏(2)

前面我们介绍了如何修改/proc目录读取函数的方法实现进程隐藏。这篇博文将介绍另一种方法——

劫持系统调用实现进程隐藏。

其基本原理是:加载一个内核模块(LKM),通过劫持系统调用sys_getdents()来针对进程文件进行适当的过滤,从而达到隐藏进程文件的目的。

由于实验方法一时,已经修改过了proc_pid_readdir函数,这会影响方法二的实现,因此必须把方法一中所做的修改恢复。打开proc_pid_readdir所在的源文件fs/proc/base.c

在其中加入DEBUG_PROC,表示采用方法一,这里我注释掉了,表示这时使用方法二。

把该函数中对进程hide字段的判断加入宏定义中即可。之后重新编译内核,编译后执行测试程序,已经无法隐藏进程。

下面开始介绍第二种方法:

① 分析读取proc文件系统时所执行的系统调用:

在linux下,我们可以使用strace命令来跟踪一个用户程序在执行过程中所使用的系统调用。

在linux终端命令行输入:strace ps aux 2>out.txt

可以查询ps命令所执行的系统调用,结果如下:

......

open("/proc/meminfo", O_RDONLY) = 4

lseek(4, 0, SEEK_SET) = 0

read(4, "MemTotal: 495788 kB\nMemF"..., 2047) = 1114

stat("/proc/self/task", {st_mode=S_IFDIR|0555, st_size=0, ...}) = 0

openat(AT_FDCWD, "/proc", O_RDONLY|O_NONBLOCK|O_DIRECTORY|O_CLOEXEC) = 5

mmap(NULL, 135168, PROT_READ|PROT_WRITE, MAP_PRIVATE|MAP_ANONYMOUS, -1, 0) = 0x7f5330b72000

mmap(NULL, 135168, PROT_READ|PROT_WRITE, MAP_PRIVATE|MAP_ANONYMOUS, -1, 0) = 0x7f5330b51000

getdents(5, /* 140 entries */, 32768) = 3696

stat("/proc/1", {st_mode=S_IFDIR|0555, st_size=0, ...}) = 0

open("/proc/1/stat", O_RDONLY) = 6

read(6, "1 (init) S 0 1 1 0 -1 4202752 22"..., 4095) = 326

close(6)

......

其中,我们看到ps命令执行过程中调用了getdents这个函数,而ps命令正是使

用这个函数来读取/proc目录下的进程文件的。其对应的系统调用是sys_getdents(),其函数原型如下:

int sys_getdents(unsigned int fd, struct linux_dirent64 __user *dirp, unsigned int count)

其中,fd为指向目录文件的文件描述符,该函数根据fd所指向的目录文件读取相应dirent结构,并放入dirp中,其中count为dirp中返回的数据量,正确时该函数返回值为填充到dirp的字节数。

而我们要做的就是代替原先的系统调用,使用自己定义的系统调用hacked_getdents(),加上我们自己的判断语句就能实现对进程文件的过滤。Linux中,替换系统调用有两种方法:一是直接修改原先的系统调用;二是编写一个内核模块(LKM),通过获得系统调用表的地址来替换原先的系统调用。

因为前者需要重新编译内核,比较费时。内核模块是一些可以让操作系统内核在需要时载入和执行的代码,这同样意味着它可以在不需要时由操作系统卸载。它们扩展了操作系统内核的功能却不需要重新编译内核,因此内核模块机制的好处是:既避免了内核的臃肿不堪,又极大程度地提高了内核的可扩展性。所以这里我采用了内核模块的方法。

一个内核模块应该至少包含两个函数:初始化函数(init)和清理函数(cleanup)。初始函数负责完成一些初始化的工作,在内核模块被insmod装载时调用;而清理函数则负责干一些收尾清理的工作,在内核模块被rmmod卸载时被执行。

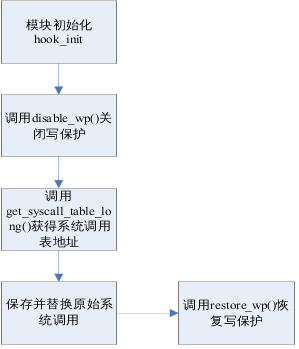

模块初始化流程如下:

模块清理流程如下:

③ 获得系统调用表地址

系统调用表(sys_call_table)是用来存放内核中各个系统调用处理函数入口地址的一个数组,因此只要获得系统调用表的地址,我们就可以修改系统调用函数,甚至替换原先的系统调用函数。在这一节,我们要做的事就是找到sys_getdents()的入口地址,并用hacked_getdents()的地址进行替换。

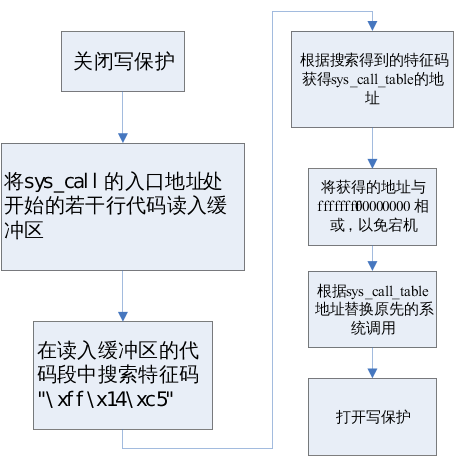

出于安全方面的考虑,Linux从2.4.18内核以后就不再导出系统调用表,因此要修改系统调用,必须从软件上获取系统调用表的地址。由于不同CPU架构的系统获取系统调用表的方式不一样,这里以我自己的系统(x86_64)为例,系统调用表地址获取流程如下:

说明:

a)由于内核的页标记为只读,尝试用函数去写这个区域的内存,会产生一个内核oops。这种保护可以很简单的被规避,可通过设置cr0寄存器的WP位为0,禁止写保护CPU。

b)Linux x86_64有两套调用模式:Long模式和兼容模式,分别对应有两套调用表:sys_call_table,ia32_sys_call_table。实验中采用Long模式的系统调用表。

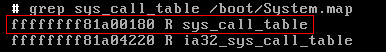

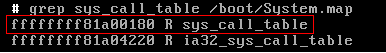

使用grep命令从系统映射表中获取sys_call_table的地址,其中红框中标出的是系统调用表的地址,可以看到,系统调用表的地址是ffffffff81a00180。

c)Long方式使用syscall,MSR寄存器地址为0xc0000082,宏MSR_LSTAR来代表. 使用rdmsrl指令获取system_call的代码段起始地址,再通过system_call获取sys_call_table特征码。x86_64下获取sys_call_table与x86特征码不同,是"\xff\x14\xc5"。

④ 劫持系统调用

在获得系统调用表的地址后,我们就可以对原先的系统调用进行替换了。系统调用

sys_getdents()的入口地址保存在数组sys_call_table以__NR_getdents为偏移的位置上。我们定义一个函数指针orig_getdents,用于存放原始的sys_getdents()系统调用,其定义如下:

asmlinkage long (*orig_getdents)(unsigned int, struct linux_dirent64 __user *, unsigned int);

替换过程如下:

/* 保存原始系统调用 */

orig_getdents = sys_call_table[__NR_getdents];

/* 替换原始系统调用 */

sys_call_table[__NR_getdents] = hacked_getdents;

恢复系统调用的代码如下:

/* 恢复原始系统调用 */

sys_call_table[__NR_getdents] = orig_getdents ;

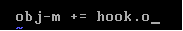

编写完内核模块后,建立Makefile:

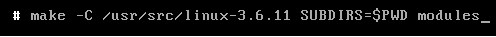

接着编译、链接:

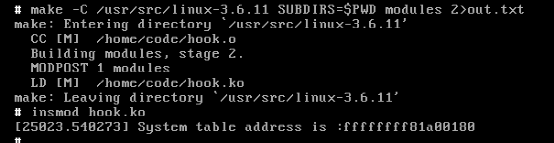

使用insmod hook.ko挂载模块,rmmod hook卸载模块

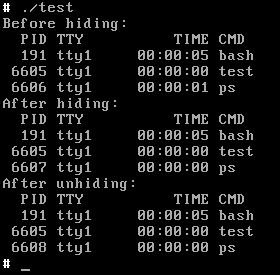

测试结果:

将写好的内核模块加载入内核,可以看到,内核模块获得的系统调用表地址与使用grep命令获得的系统调用表地址一致。

编译好内核模块后,运行我们的测试程序(测试程序与方法一所用相同),所得结果如下:

CRUX下实现进程隐藏(2)的更多相关文章

- CRUX下实现进程隐藏(1)

想必能找到这里的都是被吴一民的操作系统大作业坑过的学弟学妹了,当初我也是千辛万苦才把这个作业完成了,本着服务后辈的宗旨,尽量让学弟学妹少走弯路,我会把实现的大概思路记录下来.本系列一共三篇文章,分别实 ...

- CRUX下实现进程隐藏(3)

通过一个内核模块拦截文件系统的回调函数来实现进程隐藏. VFS(Virtual File System)是Linux在实际文件系统(如ext3,ext4,vfat等)上抽象出的一个文件系统模型,简单来 ...

- Linux下进程隐藏的方法及其对抗

零.背景 在应急响应中,经常碰到ps命令和top命令查不到恶意进程(异常进程)的情况,会对应急响应造成很大的影响.轻则浪费时间,重则排查不出问题,让黑客逍遥法外.所以这篇博客研究学习如何对抗linux ...

- SSDT Hook实现简单的进程隐藏和保护【转载】

原文链接:http://www.blogfshare.com/ssdthook-hide-protect.html 原文作者:AloneMonkey SSDT Hook实现简单的进程隐藏和保护 Alo ...

- 进程隐藏与进程保护(SSDT Hook 实现)(二)

文章目录: 1. 引子 – Demo 实现效果: 2. 进程隐藏与进程保护概念: 3. SSDT Hook 框架搭建: 4. Ring0 实现进程隐藏: 5. Ri ...

- 在CMD命令行下关闭进程的命令

转载: [重要]在CMD命令行下关闭进程的命令━━━━━━━━━━━━━━━━━━━━━━━━━━ 方法一: 在"运行"中输入:ntsd -c q -pn 程序名字(在MS-Dos ...

- Windows2003 内核级进程隐藏、侦测技术

论文关键字: 内核 拦截 活动进程链表 系统服务派遣表 线程调度链 驱动程序简介 论文摘要:信息对抗是目前计算机发展的一个重要的方向,为了更好的防御,必须去深入的了解敌人进攻的招式.信息对抗促使 ...

- Driver 01 进程隐藏

大二时候的代码以及笔记,当时暂时记录在QQ上在,现在发出来分享一下. 为了写驱动装一大堆的软件插件啥的,还常常失败. 这里就顺带总结下SDK下载和WinDbg symbol路径设置正确WinDbg却总 ...

- 进程隐藏与进程保护(SSDT Hook 实现)(三)

文章目录: 1. 引子: 2. 获取当前系统下所有进程: 3. 服务管理(安装,启动,停止,卸载): 4. 应用程序和内核程序通信: 5. 小结: 1. 引子: 关于这个 SSDT Hook 实现进程 ...

随机推荐

- Redis Key 过期策略

redis 官方提供的 conf https://raw.github.com/antirez/redis/2.2/redis.conf 中6中过期策略的具体方式.redis 中的默认的过期策略是vo ...

- C++实现顺序计算输入表达式的值

#include <iostream> #include <cstring> #include <cctype>//判断字符类型需要的头文件 using names ...

- YAML的使用

YAML 语言教程 编程免不了要写配置文件,怎么写配置也是一门学问. YAML 是专门用来写配置文件的语言,非常简洁和强大,远 ...

- laravel 视图与传参

1:先建立好一个控制器HgjController,其中index方法 return view('hgj'); 2: 建立视图 在resources/views/hgj.blad.php <ht ...

- 轻松使用jquery解析XML

xml文件结构:books.xml <?xml version="1.0" encoding="UTF-8"?><root> &l ...

- 第二百八十四节,MySQL数据库-MySQL触发器

MySQL数据库-MySQL触发器 对某个表进行[增/删/改]操作的前后如果希望触发某个特定的行为时,可以使用触发器,触发器用于定制用户对表的行进行[增/删/改]前后的行为. 1.创建触发器基本语法 ...

- e643. 以匿名类处理事件

If an event handler is specific to a component (that is, not shared by other components), there is n ...

- 大型web系统数据缓存设计-l转载

原文地址:http://www.wmyouxi.com/a/60368.html#ixzz3tGYG9JwC 1. 前言 在高访问量的web系统中,缓存几乎是离不开的:但是一个适当.高效的缓存方案设计 ...

- Oracle之唯一性约束(UNIQUE Constraint)使用方法具体解释

Oracle | PL/SQL唯一索引(Unique Constraint)使用方法 1 目标 用演示样例演示怎样创建.删除.禁用和使用唯一性约束. 2 什么是唯一性约束? 唯一性约束指表中一个字段或 ...

- SQL Server 删除数据库所有表和所有存储过程

场景: SQL Server中,需要删除所有表或所有存储过程时,手动的方式只能逐个进行删除,耗个人时间,所以想弄个语句来实现这样的需求. 如果由于外键约束删除table失败,则先删除所有约束: - ...