BruteXSS:XSS暴力破解神器

×01 BruteXSS

BruteXSS是一个非常强大和快速的跨站点脚本暴力注入。它用于暴力注入一个参数。该BruteXSS从指定的词库加载多种有效载荷进行注入并且使用指定的载荷和扫描检查这些参数很容易受到XSS漏洞。得益于非常强大的扫描功能。在执行任务时, BruteXSS是非常准确而且极少误报。 BruteXSS支持POST和GET请求,适应现代Web应用程序。

特点:

XSS暴力破解

XSS扫描

支持GET/ POST请求

自定义单词可以包含

人性化的UI

0×02 下载与安装

github地址:https://github.com/ym2011/penetration/tree/master/BruteXSS

安装小提示:1 脚本需要以下条件方可正常执行:

Python 2.7 #在运行python 2.7的平台上,如Windows , Linux 或者其他设备

Modules required: Colorama, Mechanize #所需模块,请参考以下方式安装

root@kali:~/Desktop/BruteXSS# pip install colorama

root@kali:~/Desktop/BruteXSS# pip install Mechanize

0×03 实际使用

安装成功后,我们可以执行以下语句:

root@kali:~/Desktop/BruteXSS# python brutexss.py -h#在目录 BruteXSS 下,有wordlist.txt wordlist-small.txt wordlist-medium.txt wordlist-huge.txt四个攻击载荷

wordlist.txt # 约20条常用语句,可以执行一个基本简单的XSS检查

wordlist-small.txt #约100条语句,可以执行一个相对全面的XSS检查

wordlist-medium.txt #约200条语句,可以执行一个绕过WAF的XSS检查

wordlist-huge.tx #约5000条语句,可以执行一个非常全面的并且绕过WAF的XSS检查

1 GET 方法

COMMAND: python brutexss.py

METHOD: g

URL: http://www.site.com/?parameter=value

WORDLIST: wordlist.txt

2 POST方法COMMAND: python brutexss.py

METHOD: p

URL: http://www.site.com/file.php

POST DATA: parameter=value¶meter1=value1

WORDLIST: wordlist.txt

3 结果输出

____ _ __ ______ ____

| __ ) _ __ _ _| |_ ___ \ \/ / ___/ ___|

| _ \| '__| | | | __/ _ \ \ /\___ \___ \

| |_) | | | |_| | || __/ / \ ___) |__) |

|____/|_| \__,_|\__\___| /_/\_\____/____/

BruteXSS - Cross-Site Scripting BruteForcer

Author: Shawar Khan - https://shawarkhan.com

Select method: [G]ET or [P]OST (G/P): p

[?] Enter URL:

[?] > http://site.com/file.php

[+] Checking if site.com is available...

[+] site.com is available! Good!

[?] Enter post data: > parameter=value¶meter1=value1

[?] Enter location of Wordlist (Press Enter to use default wordlist.txt)

[?] > wordlist.txt

[+] Using Default wordlist...

[+] Loading Payloads from specified wordlist...

[+] 25 Payloads loaded...

[+] Injecting Payloads...

[+] Testing 'parameter' parameter...

[+] 2 / 25 payloads injected...

[!] XSS Vulnerability Found!

[!] Parameter: parameter

[!] Payload: "><script>prompt(1)</script>

[+] Testing 'parameter1' parameter...

[+] 25 / 25 payloads injected...

[+] 'parameter1' parameter not vulnerable.

[+] 1 Parameter is vulnerable to XSS.

+----+--------------+----------------+

| Id | Parameters | Status |

+----+--------------+----------------+

| 0 | parameter | Vulnerable |

+----+--------------+----------------+

| 1 | parameter1 | Not Vulnerable |

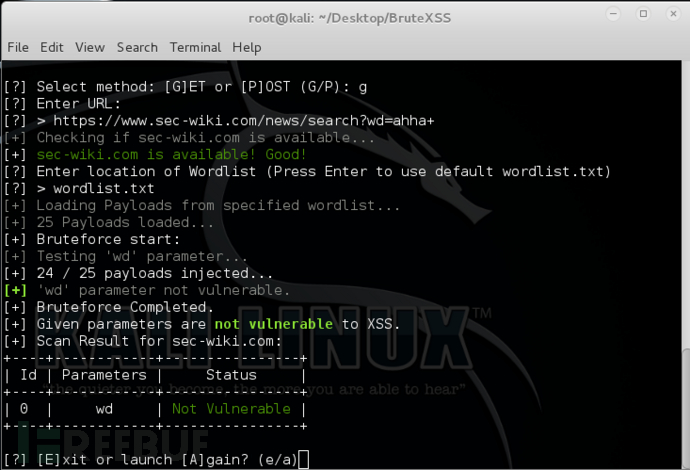

+----+--------------+----------------+ 以下是运行使用结果截图:(哈哈,安全维基小广告 https://www.sec-wiki.com/ ***^^___^^*****)

BruteXSS:XSS暴力破解神器的更多相关文章

- Burpsuite暴力破解

神器:burpsuite 闲话不多说,直接开搞 1.打开文件BurpLoader.jar,进入Proxy--Options,启用代理 2.打开浏览器(IE),进入Internet选项-连接-局域网设置 ...

- Web攻防之暴力破解(何足道版)

原创文章 原文首发我实验室公众号 猎户安全实验室 然后发在先知平台备份了一份 1 @序 攻防之初,大多为绕过既有逻辑和认证,以Getshell为节点,不管是SQL注入获得管理员数据还是XSS 获得后台 ...

- hydra暴力破解ssh服务器密码

概述 我都没想到,第一次暴力破解服务器密码.竟然是对自己的单位服务器出手..囧,因为还没来得及找测试部要来服务器登录密码,测试部负责人已经下班走了.后来又联系不上,这要更新代码,怎么办..于是就对测试 ...

- 安全性测试入门:DVWA系列研究(一):Brute Force暴力破解攻击和防御

写在篇头: 随着国内的互联网产业日臻成熟,软件质量的要求越来越高,对测试团队和测试工程师提出了种种新的挑战. 传统的行业现象是90%的测试工程师被堆积在基本的功能.系统.黑盒测试,但是随着软件测试整体 ...

- 破解神器Hashcat使用简介

0x00 背景 目前GPU的速度越来越快,使用GPU超强的运算速度进行暴力密码破解也大大提高了成功率,曾经看到老外用26块显卡组成的分布式破解神器让我羡慕不已.要说目前最好的GPU破解HASH的软件, ...

- Hash破解神器:Hashcat的简单使用

Hash破解神器:Hashcat的简单使用 2014-06-10 21:02:42| 分类: 离线密码破解 | 标签:密码字典 rar密码破解 zip密码破解 密码破解 |举报|字号 订阅 ...

- DVWA之Brute Force(暴力破解)

目录 Low Medium High Impossible 暴力破解是指使用穷举法,举出所有的可能的结果,然后逐一验证是否正确! Low 源代码: <?php if( isset( $_GET[ ...

- DVWA-全等级暴力破解

之前写了dvwa的sql注入的模块,现在写一下DVWA的其他实验步骤: 环境搭建参考:https://www.freebuf.com/sectool/102661.html DVWA简介 DVWA(D ...

- 开源服务专题之------ssh防止暴力破解及fail2ban的使用方法

15年出现的JAVA反序列化漏洞,另一个是redis配置不当导致机器入侵.只要redis是用root启动的并且未授权的话,就可以通过set方式直接写入一个authorized_keys到系统的/roo ...

随机推荐

- XtraBackup安装

1.从官网下载XtraBackup2.4.4. percona-xtrabackup-24-2.4.4-1.el6.x86_64.rpm 2.安装依赖包 yum -y install perl per ...

- 源码编译Nodejs 4.6 on CentOS6

1.本来是要按照个newman程序,无奈newman必须要node版本>=4,所以不得不安装node4.6 下载地址:https://nodejs.org/dist/v4.6.0/node-v4 ...

- 三表联查,这是我目前写过的最长的sql语句,嗯嗯,果然遇到问题才能让我更快成长,更复杂的语句也有了一些心得了

select sum(amount),sum(card_number) from sy_user inner join sy_admin on sy_user.customer_id=sy_admin ...

- springbootboot-HttpServletRequest.getInputStream() 获取post内容

问题描述: 在php端用curl post一段json到java springboot.在java端用request.getInputStream()获取到的数据为空. 问题确认: 询问度娘后, 她告 ...

- Qt之QMutex

概述 QMutex 类使得线程之间可序列化,文档中的描述为provides access serialization between threads 它被设计的初衷是用来保护一个对象.数据结构.代码段 ...

- redis配置文件redis.conf说明

redis.conf 配置项说明如下:1. Redis默认不是以守护进程的方式运行,可以通过该配置项修改,使用yes启用守护进程 daemonize no2. 当Redis以守护进程方式运行时, ...

- SeekBar 圆角问题

用图片做背景色,最后处理成.9.png的.用普通png图片做背景,则两边会有圆角出现,原因是图片不适合SeekBar尺寸,因而被拉伸或压缩,从而产生圆角. <?xml version=" ...

- malloc 函数工作机制(转)

malloc()工作机制 malloc函数的实质体现在,它有一个将可用的内存块连接为一个长长的列表的所谓空闲链表.调用malloc函数时,它沿连接表寻找一个大到足以满足用户请求所需要的内存块.然后,将 ...

- LeetCode OJ 106. Construct Binary Tree from Inorder and Postorder Traversal

Given inorder and postorder traversal of a tree, construct the binary tree. Note:You may assume that ...

- UITextView 显示不全的问题

//设置UITextView的内边距 textView.contentInset = UIEdgeInsetsMake(0, 0, 20, 0);