实验吧web天网管理系统

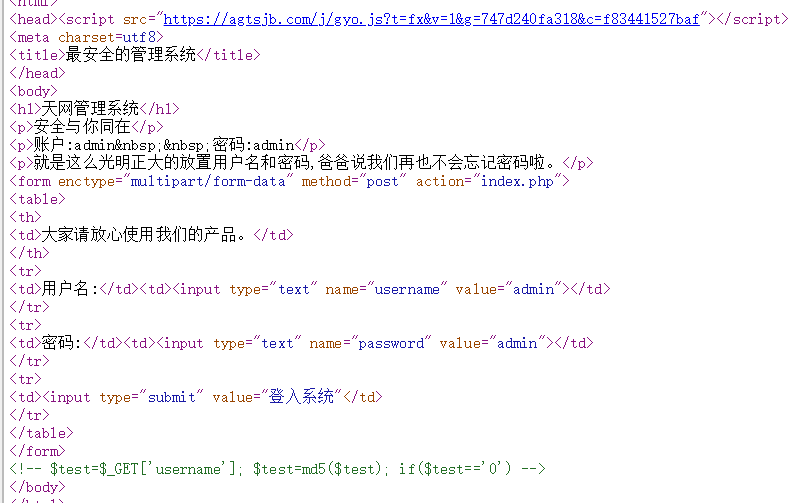

直接查看源码

<!--$test=$_GET['username']>这一行

源码的下面给了我们一些提示:我们输入的username经过md5加密后会赋值给test。当test为0时就会跳出新的东西,这时候我们就要构思,如何才能让test为0?

显然将0提前md5解密是不行的,而在php中==是只进行值的比较,不管二者的类型。当两个字符串进行==比较的时候,PHP会把类数值的字符串转换为数值进行比较,如果参数是字符串,则返回字符串中第一个不是数字的字符之前的数字串所代表的整数值。比如: ‘3’ == ‘3ascasd’结果为true。

利用这个漏洞,我们就可以搞事情了:只需要找到解密后开头为0的就行了。

PHP在处理哈希字符串时,会利用”!=”或”==”来对哈希值进行比较,

它把每一个以”0E”开头的哈希值都解释为0,所以如果两个不同的密码经过哈希以后,

其哈希值都是以”0E”开头的,那么PHP将会认为他们相同,都是0。

攻击者可以利用这一漏洞,

通过输入一个经过哈希后以”0E”开头的字符串,即会被PHP解释为0,

如果数据库中存在这种哈希值以”0E”开头的密码的话,他就可以以这个用户的身份登录进去,

尽管并没有真正的密码。

这里我们在网上找到几个这样的字符串:240610708,aabg7XSs,aabC9RqS

随便选一个后,输入到username中,得到新的回显

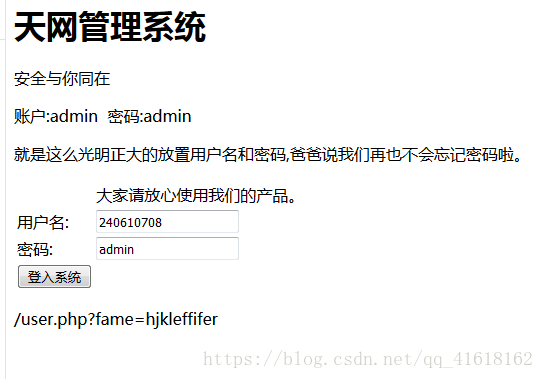

SO,访问http://ctf5.shiyanbar.com/10/web1//user.php?fame=hjkleffifer 查看源码,如果password什么,就输出flag

补充知识,查手册:

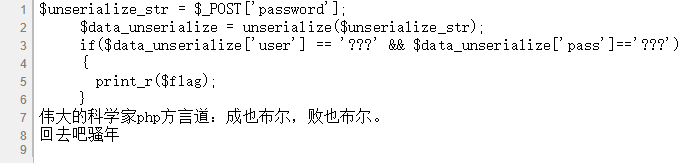

unserialize() 对单一的已序列化的变量进行操作,将其转换回反序列化 PHP 的值。

返回的是转换之后的值,可为 integer、float、string、array 或 object。

如果传递的字符串不可解序列化,则返回 FALSE,并产生一个 E_NOTICE。

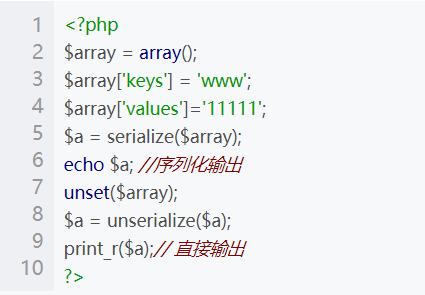

序列化与反序列化:

把复杂的数据类型压缩到一个字符串中

serialize() 把变量和它们的值编码成文本形式

unserialize() 恢复原先变量

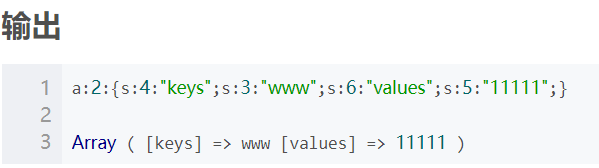

定义一个array数组,key为键名,www就是对应的array[‘key’]的键值

我们现在再回头看源码,只有user和pass都等于’???’时,才输出flag。但我们现在并不知道???到底是啥,这时候就涉及另一个知识点:bool类型的true跟任意字符串可以弱类型相等。因此我们可以构造bool类型的序列化数据 ,无论比较的值是什么,结果都为true。

所以我们在这里构造password:

a:2:{s:4:"user";b:1;s:4:"pass";b:1;}

(a代表array,s代表string,b代表bool,而数字代表个数/长度)

这个用数组的形势表述就是:

Array ( [user] =>1 [pass] => 1 ),因为这里两个元素都是bool型元素,所以只有1和0两种。这里我们给他们赋值为1,就都为true,就满足==的条件了,输入过后就满足条件,得到flag

部分内容取自https://blog.csdn.net/qq_41618162/article/details/81321451

实验吧web天网管理系统的更多相关文章

- 实验吧CTF天网管理系统

天网你敢来挑战嘛 格式:ctf{ } 解题链接: http://ctf5.shiyanbar.com/10/web1/ 打开链接后,嗯,光明正大的放出账号密码,肯定是登不进的,查看源代码 看来是和md ...

- 【实验吧】因缺思汀的绕过&&拐弯抹角&&Forms&&天网管理系统

<?php error_reporting(); if (!isset($_POST['uname']) || !isset($_POST['pwd'])) { echo '<form a ...

- 实验吧_密码忘记了(vim编辑器+代码审计)&天网管理系统(php弱比较+反序列化)

密码忘记了 一开始尝试了各种注入发现都无效,在网页源码中找到了admin 的地址,输入地址栏发现并没有什么有用的信息,随便输个邮箱,网页返回了一个地址 ./step2.php?email=youmai ...

- 实验吧之【Forms、天网管理系统】

Forms 原题链接 http://ctf5.shiyanbar.com/10/main.php Form 其实是个提示,代表html表单 F12 查看源码,发现 <input name=&qu ...

- 实验吧web题(26/26)全writeup!超详细:)

#简单的SQL注入 http://www.shiyanbar.com/ctf/1875 1)试着在?id=1,没有错误 2)试着?id=1',出错了,有回显,说明有注入点: You have an e ...

- 实验吧web解题记录

自以为sql注入掌握的还是比较系统的,然而,做了这些题之后才发现,大千世界无奇不有,真是各种猥琐的思路...还是要多学习学习姿势跟上节奏 登录一下好吗?? http://ctf5.shiyanbar. ...

- 20145231熊梓宏 《网络对抗》 实验8 Web基础

20145231熊梓宏 <网络对抗> 实验8 Web基础 基础问题回答 ●什么是表单? 表单是一个包含表单元素的区域,表单元素是允许用户在表单中输入信息的元素,表单在网页中主要负责数据采集 ...

- 实验八 Web基础 SQL注入原理

实验八 Web基础 实验要求 (1)Web前端HTML 能正常安装.启停Apache.理解HTML,理解表单,理解GET与POST方法,编写一个含有表单的HTML. (2)Web前端javascipt ...

- 实验吧web题:

实验吧web题: 这个有点简单 因为刚了解sqlmap,所以就拿sqlmap来练练手了 1,先测试该页面是否存在sql注入漏洞 2.找到漏洞页面,复制url,然后打开sqlmap 先查看当前数据库 然 ...

随机推荐

- MyBatis -01- 初识 MyBatis + MyBatis 环境搭建

MyBatis -01- 初识 MyBatis + MyBatis 环境搭建 MyBatis 本是 apache 的一个开源项目 iBatis(iBATIS = "internet" ...

- linux 命令格式、ls命令、du命令

命令格式:命令 [-选项] [参数] ls -la /etc1.个别命令不遵循此格式2.当有多个选项时,可以写在一起,大多数顺序可以随意3.简化选项与完整选项 -a 等于 --all ls命令:ls ...

- 1finally与return、exit()

public class TestException { public static void main(String[] args) { String[] str = {"1", ...

- 六位数随机验证 sms_code.py

#!/usr/bin/python env # coding:utf-8 import random def code(num=6): res = "" for i in rang ...

- Django Redis存储session会话

通常redis都是用来保存session.短信验证码.图片验证码等数据. 在django上使用redis,先要安装一个包: pip install django-redis==4.8.0(我用的dja ...

- Http协议浅析

目录 Http协议浅析 http协议简介 http协议特性 http请求协议与响应协议 请求协议 响应协议 响应状态码 请求URI定位资源 HTTP方法 GET:获取资源 POST:传输实体主体 PU ...

- eclipse tomcat部署工程路径

C:\Users\KPL\eclipse-workspace\.metadata\.plugins\org.eclipse.wst.server.core\tmp0\wtpwebapps\day18_ ...

- 推荐一个好用的以多tab标签方式打开windows CMD的工具

最近我在做基于nodejs的微服务开发,需要在windows命令行里启动很多微服务.我的windows 10任务栏是这样子的: 我想找一款能像下图Chrome标签页这样打开windows 10 CMD ...

- 【ansible】Windows开启远程控制错误解决方案:无法检查防火墙状态

这个在老版本的Windows系统才有这种bug.例如Windows 2008 R2和Windows 7,如果你的系统的阿里云的Windows server 2008 R2,无需装这个,好像阿里云的系统 ...

- Spring 读取配置文件的俩种方式

读取配置可通过 org.springframework.core.env.Environment 类来获取, 也可以通过@Value的方式来获取 注解形式: @PropertySource({&quo ...