攻防世界 reverse Mysterious

Mysterious BUUCTF-2019

int __stdcall sub_401090(HWND hWnd, int a2, int a3, int a4)

{

char v5; // [esp+50h] [ebp-310h]

CHAR Text[4]; // [esp+154h] [ebp-20Ch]

char v7; // [esp+159h] [ebp-207h]

__int16 v8; // [esp+255h] [ebp-10Bh]

char v9; // [esp+257h] [ebp-109h]

int v10_108; // [esp+258h] [ebp-108h]

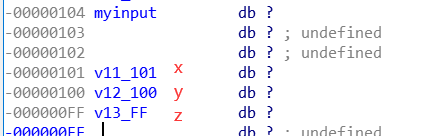

CHAR myinput; // [esp+25Ch] [ebp-104h]

char v11_101; // [esp+25Fh] [ebp-101h]

char v12_100; // [esp+260h] [ebp-100h]

char v13_FF; // [esp+261h] [ebp-FFh] memset(&myinput, 0, 0x104u);

v10_108 = 0;

if ( a2 == 16 )

{

DestroyWindow(hWnd);

PostQuitMessage(0);

}

else if ( a2 == 273 )

{

if ( a3 == 1000 )

{

GetDlgItemTextA(hWnd, 1002, &myinput, 260);

strlen(&myinput);

if ( strlen(&myinput) > 6 ) // 输入小于7位

ExitProcess(0);

v10_108 = atoi(&myinput) + 1; // int atoi(const char *nptr);是把字符串转换成整型数的一个函数。扫描nptr,如果遇到‘0-9’之外的字符便停止。

// v10=转换的数字+1

if ( v10_108 == 123 && v11_101 == 'x' && v13_FF == 'z' && v12_100 == 'y' )// 输入atoi转整形得到结果+1等于123,则输入开始的数字部分为122

// 输入的后3位为xyz

{

strcpy(Text, "flag"); // 下面开始拼接flag

memset(&v7, 0, 0xFCu);

v8 = 0;

v9 = 0;

_itoa(v10_108, &v5, 10);

strcat(Text, "{");

strcat(Text, &v5);

strcat(Text, "_");

strcat(Text, "Buff3r_0v3rf|0w");

strcat(Text, "}");

MessageBoxA(0, Text, "well done", 0);

}

SetTimer(hWnd, 1u, 0x3E8u, TimerFunc);

}

if ( a3 == 1001 )

KillTimer(hWnd, 1u);

}

return 0;

}

flag{123_Buff3r_0v3rf|0w}

攻防世界 reverse Mysterious的更多相关文章

- 攻防世界 reverse 进阶 10 Reverse Box

攻防世界中此题信息未给全,题目来源为[TWCTF-2016:Reverse] Reverse Box 网上有很多wp是使用gdb脚本,这里找到一个本地还原关键算法,然后再爆破的 https://www ...

- 攻防世界 reverse evil

这是2017 ddctf的一道逆向题, 挑战:<恶意软件分析> 赛题背景: 员工小A收到了一封邮件,带一个文档附件,小A随手打开了附件.随后IT部门发现小A的电脑发出了异常网络访问请求,进 ...

- 攻防世界 reverse tt3441810

tt3441810 tinyctf-2014 附件给了一堆数据,将十六进制数据部分提取出来, flag应该隐藏在里面,(这算啥子re,) 保留可显示字符,然后去除填充字符(找规律 0.0) 处理脚本: ...

- 攻防世界 reverse 进阶 APK-逆向2

APK-逆向2 Hack-you-2014 (看名以为是安卓逆向呢0.0,搞错了吧) 程序是.net写的,直接祭出神器dnSpy 1 using System; 2 using System.Diag ...

- 攻防世界 reverse Windows_Reverse2

Windows_Reverse2 2019_DDCTF 查壳: 寻找oep-->dump-->iat修复 便可成功脱壳 int __cdecl main(int argc, con ...

- 攻防世界 reverse BabyXor

BabyXor 2019_UNCTF 查壳 脱壳 dump 脱壳后 IDA静态分析 int main_0() { void *v0; // eax int v1; // ST5C_4 char ...

- 攻防世界 reverse parallel-comparator-200

parallel-comparator-200 school-ctf-winter-2015 https://github.com/ctfs/write-ups-2015/tree/master/sc ...

- 攻防世界 reverse 进阶 8-The_Maya_Society Hack.lu-2017

8.The_Maya_Society Hack.lu-2017 在linux下将时间调整为2012-12-21,运行即可得到flag. 下面进行分析 1 signed __int64 __fastca ...

- 攻防世界 reverse easy_Maze

easy_Maze 从题目可得知是简单的迷宫问题 int __cdecl main(int argc, const char **argv, const char **envp) { __int64 ...

随机推荐

- 写给程序员的机器学习入门 (十一) - 对象识别 YOLO - 识别人脸位置与是否戴口罩

这篇将会介绍目前最流行的对象识别模型 YOLO,YOLO 的特征是快,识别速度非常快

- 推荐一个vuepress模板,一键快速搭建文档站

介绍 vuepress-template是一个简单的VuePress案例模板,目的是让用户可以直接clone这个仓库,作为初始化一个VuePress网站启动项目,然后在这个项目的基础上新增自定义配置和 ...

- Python Web Framework All In One

Python Web Framework All In One Django and Flask are the top Python web frameworks so far. Django ht ...

- Apple Watch Series 6 字母图案 (图解教程)

Apple Watch Series 6 字母图案 (图解教程) Apple Watch Series 6 自定义文字 如何开启 字母图案 solution 1 选择 彩色 表盘️ PS: 该复杂功能 ...

- 使用 HTML5 & CSS 实现一个自定义开关按钮 switch button

使用 HTML5 & CSS 实现一个自定义开关按钮 switch button switch button <div class="switch"> < ...

- 使用 js 实现十大排序算法: 基数排序

使用 js 实现十大排序算法: 基数排序 基数排序 refs xgqfrms 2012-2020 www.cnblogs.com 发布文章使用:只允许注册用户才可以访问!

- Egg.js 是什么?

Egg.js 是什么? 阿里巴巴出 Egg.js 为企业级框架和应用而生,我们希望由 Egg.js 孕育出更多上层框架,帮助开发团队和开发人员降低开发和维护成本. 注:Egg.js 缩写为 Egg 设 ...

- HTML页面顶部出现空白部分(#65279字符?)解决办法

1.在火狐下面用Firebug,选择body,点编辑html的时候,看到是多出了一个这个代表的意思,还真不知道,搜索后了解到是一种中文的编码规则, UTF-8不需要BOM来表明字节顺序. 制作 ...

- 16_MySQL聚合函数的使用(重点,建议大家多动手操作)

本节所涉及的SQL语句 -- 聚合函数 SELECT AVG(sal+IFNULL(comm,0)) AS avg FROM t_emp; -- SUM SELECT SUM(sal) FROM t_ ...

- 看完我的笔记不懂也会懂----less

目录 Less学习 语法篇 注释 变量 映射(Maps) @规则嵌套和冒泡 less中的嵌套规则 less中的混合 less的运算 extend延伸/继承 less忽略编译(转义) 导入(Import ...