什么是CC攻击,如何防止网站被CC攻击的方法总汇

CC攻击(Challenge Collapsar)是DDOS(分布式拒绝服务)的一种,也是一种常见的网站攻击方法,攻击者通过代理服务器或者肉鸡向向受害主机不停地发大量数据包,造成对方服务器资源耗尽,一直到宕机崩溃。

CC攻击(Challenge Collapsar)是DDOS(分布式拒绝服务)的一种,也是一种常见的网站攻击方法,攻击者通过代理服务器或者肉鸡向向受害主机不停地发大量数据包,造成对方服务器资源耗尽,一直到宕机崩溃。

CC攻击的攻击技术含量低,利用工具和一些IP代理,一个初、中级的电脑水平的用户就能够实施攻击。不过,如果了解了CC攻击的原理,那就不难针对CC攻击实施一些有效的防范措施。

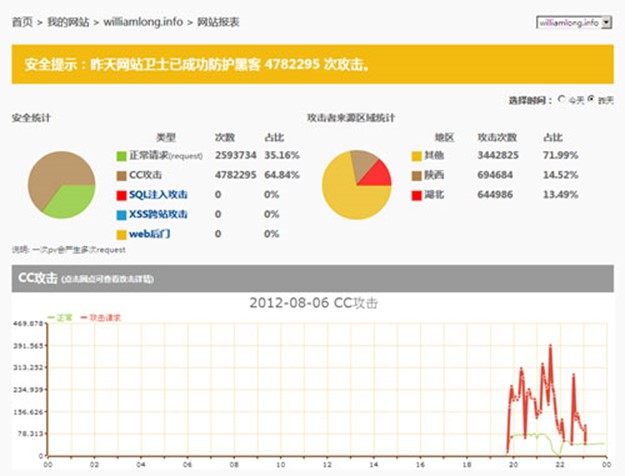

通常防止CC攻击的方法有几种,一个是通过防火墙,另外一些网络公司也提供了一些防火墙服务,例如XX网站卫士和XX宝,还有一种方法是自己写程序预防,昨天网站遇到CC攻击,这也让我尝试了一下各种防止CC攻击方法的有效性。

一开始我想使用某某网站卫士来预防攻击,从界面上看,似乎是防止了大量的CC攻击,但登录网站后发现,流量依旧异常,攻击还是依旧,看起来这个网站卫士的效果并没有达到。

从原理上看,基本上所有的防火墙都会检测并发的TCP/IP连接数目,超过一定数目一定频率就会被认为是Connection-Flood。但如果IP的数量足够大,使得单个IP的连接数较少,那么防火墙未必能阻止CC攻击。

实际上,通过分析网站日志,还是很容易分辨出哪个IP是CC攻击的,因为CC攻击毕竟是通过程序来抓取网页,与普通浏览者的特性区别还是很大 的,例如普通浏览者访问一个网页,必定会连续抓取网页的HTML文件、CSS文件、JS文件和图片等一系列相关文件,而CC攻击者仅仅只会抓取一个URL 地址的文件,不会抓取其他类型的文件,其User Agent也大部分和普通浏览者不同,这就可以在服务器上很容易分辨出哪些访问者是CC攻击了,既然可以判断出攻击者的IP,那么预防措施就很简单,只需 要批量将这些IP屏蔽,即可达到防范CC攻击的目的。

最终,我花了半个小时写了一段小程序,运行之后自动屏蔽了数百个IP,网站才算正常,从而证明,防火墙对于CC攻击的防御并不有效,最有效的方法还是在服务器端通过程序自动屏蔽来预防。

看来CC攻击的门槛还真低啊,搞个几百个代理或者肉鸡就能攻击别人了,其成本非常低,但效果比较明显,如果攻击者流量巨大的话,通过耗费带宽资 源的方式都可以进行攻击。但是,CC攻击也有明显的技术缺陷,就是攻击者的IP并不是海量的,通常就是几百数千的级别,并且是真实访问了网站页面,这就使 得网站可以通过程序过滤的方式,轻松获取到这些攻击者IP,批量进行屏蔽,那么这种CC攻击就会得到防。

IIS专家CC防御系统 这是一款针对CC防御效果还是不错的软件,现在推荐给大家

IIS专家

下载地址:http://www.jb51.net/softs/43858.html

以下对IIS专家CC防御功能进行演示

CC攻击,与DDOS、UDP、SYN Flood并为当今最流行的四大攻击方式,硬件防火墙防御UDP等效果较好,但对于CC这种全连接攻击,软件防御更占优势;

CC防御的原理概括:利用代理或者肉鸡的方式,对某服务器某个(某些)消耗资源较大的处理过程(文件)进行大量请求,远远超出服务器的处理能力,导致服务器瘫痪,无法响应正常请求;

基本特征:可以通过cmd命令:netstat –an查看当前TCP连接数,如果发现许多重复的等待连接数,如"TCP 211.87.147.4:80 220.10.69.67:2205 SYN_RECEIVED 4",并且服务器CPU一直100%,带宽使用也很高,停止网络服务后CPU使用恢复正常,这种情况基本可以断定为CC攻击。

IIS专家的CC防御,相比其它软件的防御,有着智能防御的优势,不影响正常用户的访问,我们接下来进行演示:

一、 CC防御基本信息设置:

我们先设置CC防御后发送到客户端浏览器的提示信息,如图1:

图1 设置CC攻击拦截提示信息

接下来对CC防御基本参数进行设置,图2:

图2 CC防御基本参数设置

关于防御性能指数,如果不能防御CC,我们可以设置的更低一些,比如8-15之间即可。

设置好后,让我们继续:

二、 拒绝代理访问:

1、 普通CC利用代理发动攻击,我们选中图2中的【拒绝所有代理访问】就可以很好的防止代理访问的攻击。设置好浏览器的代理,打开测试页面,如图3:

图3 禁止代理访问服务器示意图

三、 防御恶意刷新演示:

1、 图2中,设置单IP连接数访问上限为15(表示每个IP一秒内允许对某个页面进行15次请求),超过该上限即认为恶意刷新,系统进行拦截,如图4:

图4 拦截单IP恶意刷新示意图

该IP被拦截后,根据图2的【防御解锁时间】,该时间过后该IP自动解封,如果继续发动攻击,则继续重新拦截!拦截后,能立即生产拦截日志:blacklist_ip.log

四、 防御肉鸡攻击演示(以半自动过滤为例):

比较高级的CC攻击,除了使用代理,也使用肉鸡的方式进行攻击,导致服务器不堪重负,IIS专家如果发现肉鸡攻击,立即会要求访问该页面的用户输入验证,验证后用户可以正常访问,同时,服务器其他未被攻击的页面可以照常访问,丝毫无影响,图5:

图5 输入验证码后即可正常访问

该页面被防护后,根据图2的【防御解锁时间】,该时间过后该页面的防御自动解除,如果继续被攻击,则IIS专家将对该页面继续重新防护!拦截后,能立即产生日志:blacklist_cc.log

五、 IP黑名单:

对于不信任的IP,可以将其直接加入黑名单,阻止对服务器进行访问,如图6:

图6 设置IP黑名单

设置IP"127.0.0.1"到黑名单,通过该IP访问的用户就会被拦截,如图7:

图7 拦截IP示意图

CC防御后,IIS专家会记录攻击日志,如图5:

图5 在主控端看到的CC防御日志

六、 总结:

1、 IIS专家测试过成功防御8000TCP连接攻击;

2、 CC防御效果与很多因素有关系,包括防御规则设置、服务器本身参数、非法用户攻击对象、非法用户攻击方式等;

3、 为了更加人性化,IIS专家不会鲁莽地对正常用户进行拒绝, 而白名单制度很好的解决了这个问题;

什么是CC攻击,如何防止网站被CC攻击的方法总汇的更多相关文章

- DDOS工具合集---CC 2.0(僵尸网络proxy,单一url,可设置cookie,refer),传奇克星(代理+单一url,可设置cookie),NetBot_Attacker网络僵尸1.0(僵尸网络,HTTP NO-Cache Get攻击模式,CC攻击,HTTP空GET请求攻击),傀儡僵尸VIP1.4版(僵尸网络,动态单一url)、上兴网络僵尸2.3、中国制造网络僵尸、安全基地网络僵尸==

DDOS工具合集 from:https://blog.csdn.net/chinafe/article/details/74928587 CC 著名的DDOS CC工具,效果非常好!CC 2.0使用了 ...

- 网站防止CC攻击的方法

CC攻击(Challenge Collapsar)是DDOS(分布式拒绝服务)的一种,也是一种常见的网站攻击方法,攻击者通过代理服务器或者肉鸡向向受害主机不停地发大量数据包,造成对方服务器资源耗尽,一 ...

- 真实故事:网站遭遇DOS攻击

网站遭遇DOS攻击 一个.事件背景 长假对于IT人员来说是个短暂的休整时期,可IT系统却一时也不能停.越是节假日,越可能出大问题,以下要讲述的就是一起遭受DOS攻击的案例. 春节长假刚过完,小李 ...

- 老板怎么办,我们网站遭到DDoS攻击又挂了?

相信现在正在阅读此文的你,一定听说过发生在上个月的史上最大的DDoS攻击. 美国东部时间2月28日,GitHub在一瞬间遭到高达1.35Tbps的带宽攻击.这次DDoS攻击几乎可以堪称是互联网有史以来 ...

- 【dedecms网站安全】如何防止dedecms网站被DDos攻击

[dedecms网站安全]如何防止dedecms网站被DDos攻击 第一步:进入后台,系统->添加新变量变量名称:cfg_anquan_cc 变量类型:布尔(Y/N) 参数说明:是否开启防CC ...

- cc攻击怎么防御,如何防止cc攻击?

当我们访问一个网站时,如果网站页面越简单,访问速度越快,页面越漂亮,加载速度就越慢,因为要加载更多东西,服务器压力也会比较大.cc攻击就是利用这种弱点,使用大量代理服务器,对网站进行攻击,消耗网站服务 ...

- DDOS、CC、sql注入,跨站攻击防御方法

web安全常见攻击解读--DDos.cc.sql注入.xss.CSRF 一,DDos https://www.cnblogs.com/sochishun/p/7081739.html#4111858 ...

- PHP禁止同一IP频繁访问以防止网站被防攻击或采集的代码

PHP禁止同一IP频繁访问以防止网站被防攻击或采集的代码 <?php /* *通过禁止IP频繁访问防止网站被防攻击代码*design by www.scutephp.com*/header('C ...

- WEB网站常见受攻击方式及解决办法

一个网站建立以后,如果不注意安全方面的问题,很容易被人攻击,下面就讨论一下几种漏洞情况和防止攻击的办法. 一.跨站脚本攻击(XSS) 跨站脚本攻击(XSS,Cross-site scripting)是 ...

随机推荐

- 虚拟机WindowServer2003共享文件夹

前话 之前我写过虚拟机装SQL Server的博文,也许有同学参考了也通过虚拟机装数据库服务来做实验作业了. 到了第二章节学习时,实验要求数据库导出Excel文件,这样一来就出现了小问题了,Windo ...

- MyBatis学习总结_01_MyBatis快速入门

一.Mybatis介绍 MyBatis是一个支持普通SQL查询,存储过程和高级映射的优秀持久层框架.MyBatis消除了几乎所有的JDBC代码和参数的手工设置以及对结果集的检索封装.MyBatis可以 ...

- 文章投稿 latex 生成 pdf的字体Embeded问题解决(转自兵马俑BBS)

此法可以把所有字体转为Embedded,先生成*.ps文件,下载ghostscrip8.51和GSView4.7 安装,用gsview4.7转换*.ps->*.pdf,在gsview中File- ...

- Android 获取最近应用的缩略图

最近有项需求是获取应用的缩略,用于在动画时显示.因此就对此块知识简要了解了一下. 在android中获取视频文件的缩略图有三种方法: 1.从媒体库中查询 新视频增加后需要SDCard重新扫描才能给新增 ...

- Eclipse 下如何引用另一个项目的Java文件

有关联的2个项目,有些类是相同的.例如实体类. 如果你采用 Ctrl + C & Ctrl + V 的方式,以后再有改动,2个项目就都需要改动. 怎样才能只改动一个呢? 答案就是,在一个项目( ...

- Javascript上下文

var User = { count: 1, getCount: function() { return this.count; } }; console.log(User.getCount()); ...

- WebDriverExtensionsByC#

测试工具//********************************************************************************************** ...

- python 捕获 shell/bash 脚本的输出结果

#!/usr/bin/python## get subprocess module import subprocess ## call date command ##p = subprocess.Po ...

- Spring MVC文件下载

方案一: // 文件下载 @RequestMapping(value = "/downloadFile") public ResponseEntity<byte[]> ...

- UVa 12627 (递归 计数 找规律) Erratic Expansion

直接说几个比较明显的规律吧. k个小时以后,红气球的个数为3k. 单独观察一行: 令f(r, k)为k个小时后第r行红气球的个数. 如果r为奇数,f(r, k) = f((r+1)/2, k-1) * ...