关于暴力破解的一些学习笔记(pikachu)

这几天的笔记都懒得发博客都写在本地了,随缘搬上来

什么是暴力破解

就是在攻击者不知道目标账号密码情况下的,对目标系统的常识性登陆

一般会采用一些工具+特定的字典 来实现高效的连续的尝试性登陆

一个有效的字典,可以大大提高暴力破解的效率

à常用的账号密码(弱口令),比如常用用户名/密码top 500等

à社工库

à使用指定的工具来生成字典

如果一个网站没有对登陆接口实施防暴力破解的措施,或者实施了不合理的措施。则该称该网站存在暴力破解漏洞。

1. 是否要求用户设置了复杂的密码

2. 是否每次认证都使用安全的验证码

3. 是否对尝试登陆的行为进行判断和限制

4. 是否在必要的情况下采用了双因素认证

5. …等等

暴力破解漏洞测试流程

- 确认登陆接口的脆弱性,尝试登陆---抓包---观察验证元素和返回的信息,判断是否存在被暴力破解的可能,例如测试是否有连续登陆几次就要过一段时间登陆的风控规则。或者查看报错是返回”账号或密码错误”还是返回”密码错误”来判断自己的用户名是否猜对了。

- 对字典的优化,根据实际情况对字典进行优化,可以先自己注册一个账号,看看网站对账号密码的需求,再筛选出合适的密码做成字典,提高爆破的效率

- 工具的自动化操作,配置自动化工具,比如线程,超时时间,重试次数等,进行自动化的操作

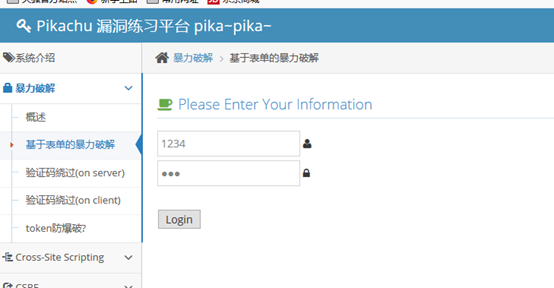

针对pikachu靶场的基于表单的暴力破解

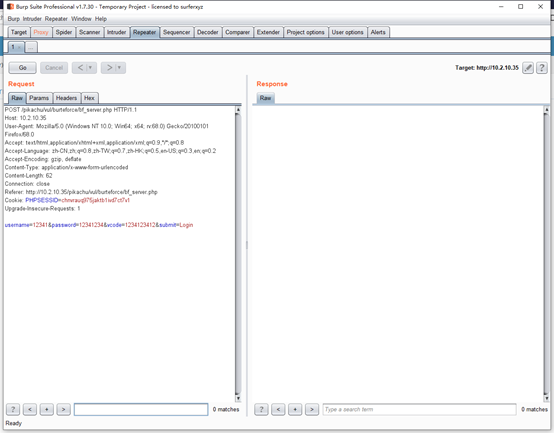

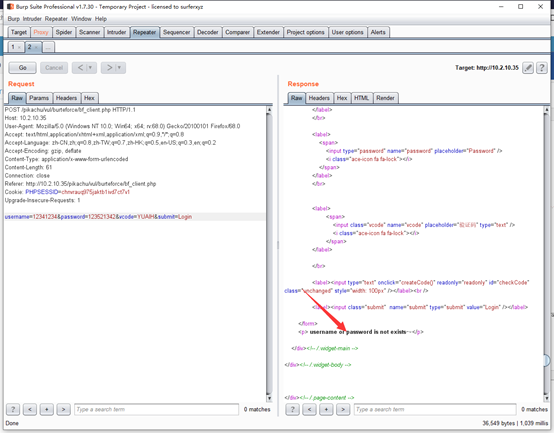

随便传一个值进行抓包

发到爆破模块

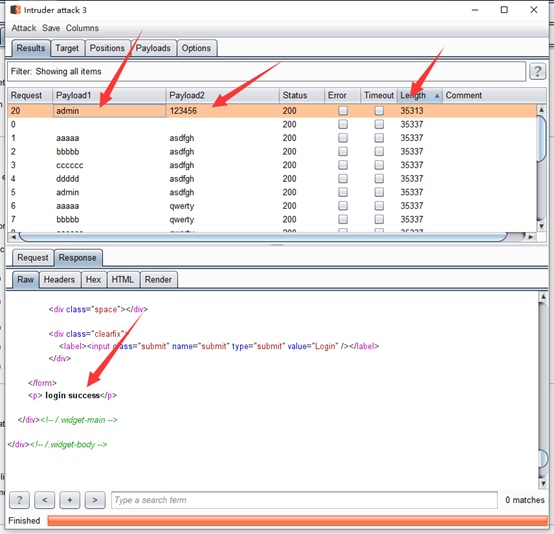

选择Cluster bomb的攻击方式

选择username和password两个参数

配置好payload

就可以开始爆破,

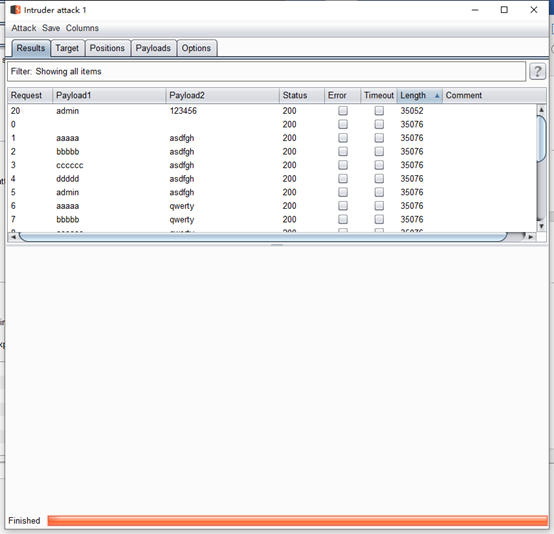

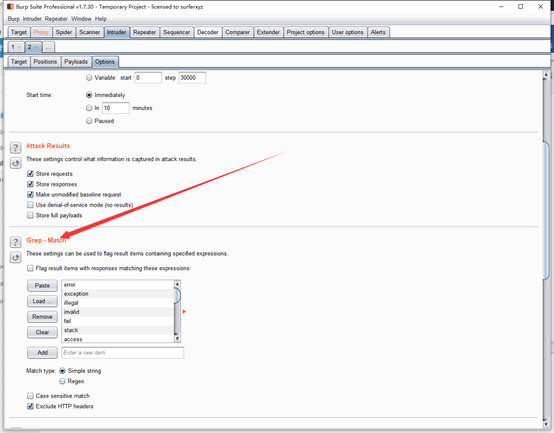

还有一个地方值得注意

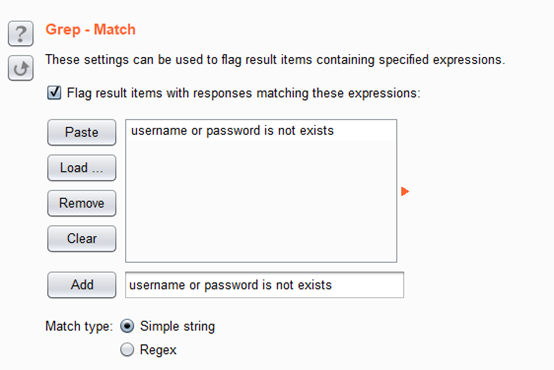

这里可以判断你请求的页面是否返回了这个list里面的内容

这样我们可以把登陆时账号或密码的错误提示放到这里面

这样在我们大量重发的时候就可以根据有没有返回到这个错误来判断账号密码是否爆破成功

例如

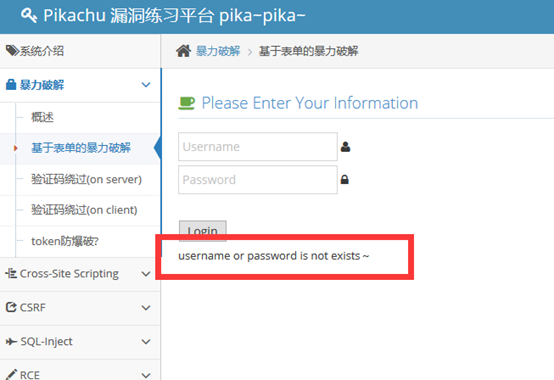

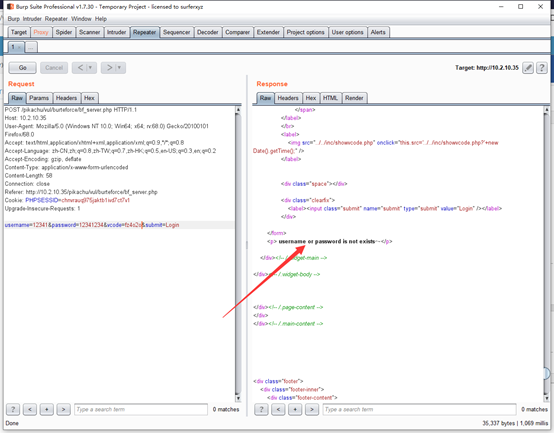

当我们密码输出错误的时候会弹出这样的错误信息

我们就可以把这个错误信息放到Grep-Match里面

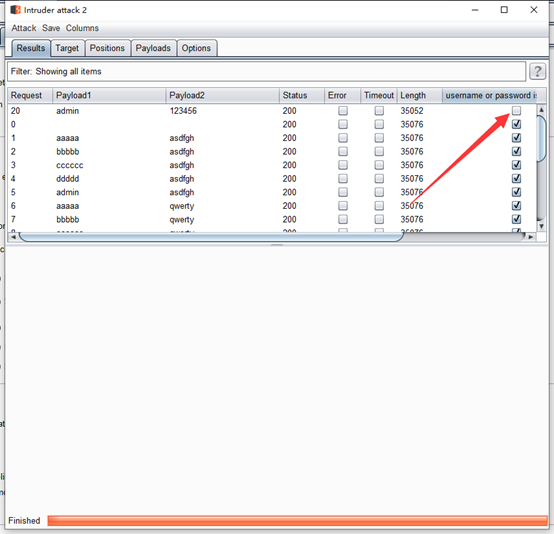

我们再次进行爆破试试看

这里就会多出一列来判断是否返回了你设置的信息,这算一个小技巧吧

当然也可以用length来进行判断

暴力破解的防范与绕过

验证码的认证流程:

- 打开登陆页面,向后台发送一个请求,当后台收到请求以后,会调用一个生成验证码的函数去生成一个验证码,回到前端变成一个图片返回给你,同时将函数生成的值存到session中。

- 用户输入账号密码验证码提交的时候,后台对提交的验证码与session中的进行比较

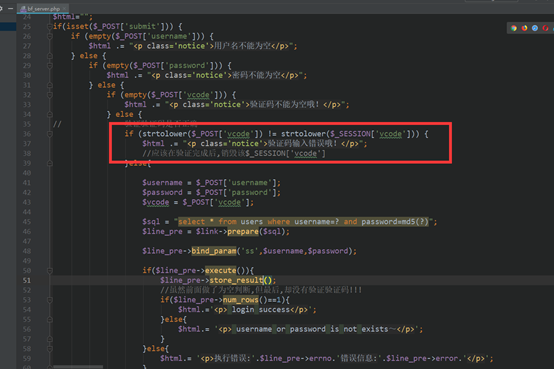

- 如果验证成功就会提示你成功,如果验证失败就提示失败,然后后台会将现在的验证码销毁,验证码一定是要一次一用的。

- 后台一般也会对验证码设置一个超时时间,如果超过规定的比如一分钟,没有从前端获取到验证码信息,那就需要重新获取一次验证码。

绕过服务端的验证码验证

首先先踩点

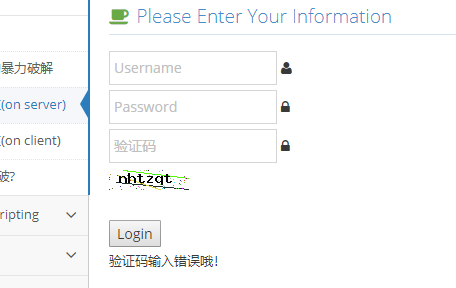

当全部都是错的时候

会返回验证码输入错误

当验证码输入正确的时候,那就会返回用户名或密码错误

抓包

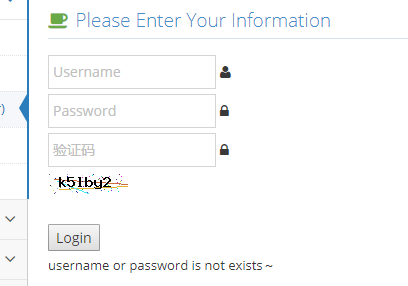

在我们的登陆页面刷新一个新的验证码

把新的验证码替换到我们抓的包里

发现服务端返回的是用户名或者密码错误,这说明了,我们的验证码起作用了,那么就可以放到爆破模块中进行爆破

这样就爆破成功了

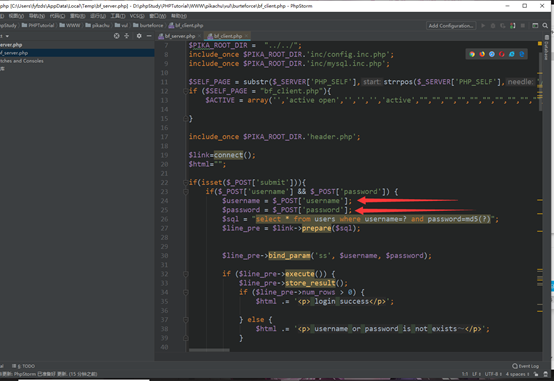

源码内应该在后面一行保证验证码一次一用的原则

绕过客户端的验证码验证

验证码直接在前端的js进行生成

那我们可以先通过前端的验证,再用bp后端发包,这样就可以绕过前端的js验证

抓到包以后放到重发器中,换了账号密码再发一次,

发现这里只在前端做了验证并没有再在后端再做一次验证,这样又可以爆破了,爆破的过程就不再演示了。。

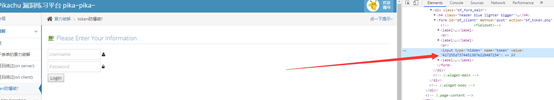

token能防爆破吗

答案是不能的

在前端我们看到了token

我们只要写个脚本获取到每次刷新了页面的token,再进行重发,这样token就形同虚设

关于暴力破解的一些学习笔记(pikachu)的更多相关文章

- XSS跨站脚本攻击学习笔记(pikachu)

颓废了几天,该好好努力了. XSS概述 XSS漏洞是web漏洞中危害较大的漏洞,是一种发生在web前端的漏洞,所以危害的对象也主要是前端用户,XSS可以用来进行钓鱼攻击,前端js挖矿,获取用户cook ...

- pikachu学习-暴力破解模块

安装好XAMPP,burpsuite,配置好pikachu我们就可以进行pikachu平台的漏洞学习 我这篇博客主要写暴力破解模块讲解,它分为4个小模块,分别是“基于表单的暴力破解”,“验证码绕过(o ...

- 学习笔记:暴力破解WIFI小软件

小弟 自己的学习笔记,做练习的 ,缺陷还很多,做到无法解决速度问题就不想做下去了,如果要看的话 主要是思路问题,获取句柄,控制句柄而已,代码比较简单.大神勿喷啊 破解DEMO源码:http://dow ...

- pikachu——暴力破解

前述: 前面学习了sqli-labs 和 DVWA,也算是初步涉足了web漏洞,了解了一些web漏洞的知识.所以在pikachu上面,会更加仔细认真,把前面没有介绍到的知识点和我一边学习到的新知识再补 ...

- 搭建pikachu平台及暴力破解

一.先将Pikachu文件放在网站根目录下 二.修改pikachu网站的配置文件 inc/config.inc.php define('DBUSER', 'user'); define('DBPW' ...

- Pikachu漏洞练习平台实验——暴力破解(一)

概述 一个有效的字典可以大大提高暴力破解的效率 比如常用的用户名/密码TOP500 脱裤后的账号密码(社工库) 根据特定的对象(比如手机.生日和银行卡号等)按照指定的规则来生成密码 暴力破解流程 确认 ...

- Pikachu练习平台(暴力破解)

Pikachu练习平台(暴力破解) 因为下面要用到burp suite,这里先简单介绍一下intruder模块的东西 Target选项: 设置攻击目标,可以通过proxy发送 Pasit ...

- DVWA-暴力破解学习笔记

DVWA-暴力破解 1.暴力破解 2.burp安装证书 3.万能密码 一.暴力破解 burp四种暴力破解类型: sniper 一个字典,两个参数,先匹配第一项再匹配第二项 Battering ra ...

- 【Linux笔记】阿里云服务器被暴力破解

一.关于暴力破解 前几天新购进了一台阿里云服务器,使用过程中时常会收到“主机被暴力破解”的警告,警告信息如下: 云盾用户您好!您的主机:... 正在被暴力破解,系统已自动启动破解保护.详情请登录htt ...

随机推荐

- MATLAB 概率论题

1. 用模拟仿真的方法求解 clc clear tic n=0; N=100000; for ii=1:N b='MAXAM'; %字符串格式 a=randperm(5); % b=[b(a(1)), ...

- Promise入门详解

异步调用 异步 JavaScript的执行环境是单线程. 所谓单线程,是指JS引擎中负责解释和执行JavaScript代码的线程只有一个,也就是一次只能完成一项任务,这个任务执行完后才能执行下一个,它 ...

- python数据分析工具 | matplotlib

不论是数据挖掘还是数学建模,都免不了数据可视化的问题.对于 Python 来说,matplotlib 是最著名的绘图库,它主要用于二维绘图,当然也可以进行简单的三维绘图.它不但提供了一整套和 Matl ...

- JS同步和异步的理解

js的同步和异步问题通常是指ajax的回调,如果是同步调用,程序在发出ajax调用后就会暂停,直到远程服务器产生回应后才会继续运行.而如果是异步调用,程序发出ajax调用后不会暂停,而是立即执行后面的 ...

- Mac通过homebrew 安装mysql

来源:http://timtang.me/blog/2011/12/07/mac-homebrew-mysql/ 使用MBP有一年了,开始想在工作中使用mac由于各种不习惯最终失败,导致自己使用了一年 ...

- H5 布局 -- 让容器充满屏幕高度或自适应剩余高度

在前端页面布局中,经常会碰到要让容器充满整个屏幕高度或者剩余屏幕高度的需求.一般这时候都会想当然的使用 height:100% 这样的 CSS 来写. 这样写的话,当容器内内容很多的时候是没有问题的, ...

- 一天学一个Linux命令:第二天 cd pwd

文章更新于:2020-03-08 注:本文参照 man pwd 手册,并给出使用样例. 文章目录 一.命令之 `cd` 和 `pwd` 1.命令介绍 2.语法格式 3.使用样例 4.pwd 参数 5. ...

- 浏览器判断兼容IE

很多时候IE浏览器的兼容性问题总是让人很头疼,或许是样式的或许是脚本的.总之因为IE的低版本问题会引发各种各样的问题出来. function isUnderIE10() {//IE 6,7,8,9 i ...

- 【Selenium01篇】python+selenium实现Web自动化:搭建环境,Selenium原理,定位元素以及浏览器常规操作!

一.前言 最近问我自动化的人确实有点多,个人突发奇想:想从0开始讲解python+selenium实现Web自动化测试,请关注博客持续更新! 二.话不多说,直接开干,开始搭建自动化测试环境 这里以前在 ...

- Nginx知多少系列之(六)Linux下.NET Core项目负载均衡

目录 1.前言 2.安装 3.配置文件详解 4.工作原理 5.Linux下托管.NET Core项目 6.Linux下.NET Core项目负载均衡 7.负载均衡策略详解 8.Linux下.NET C ...