android 脱壳 之 dvmDexFileOpenPartial断点脱壳原理分析

android 脱壳 之 dvmDexFileOpenPartial断点脱壳原理分析

导语:

笔者主要研究方向是网络通信协议的加密解密, 对应用程序加固脱壳技术很少研究, 脱壳壳经历更是经历少之甚少。但是脱壳作为一个逆向工程师必备技能,怎能不会,于是找了几个脱壳的帖子,看别人是怎么剖壳,笔者看过阿里加固壳,360加固的壳,爱加密的壳都被脱壳,无一幸免。加固/剖壳技术其实与笔者研究通信协议加密解密时一样一样的。 我看到几个这些帖子, 给出自己的一下总结。

1.大部分壳都会反调试结合使用, 因为脱壳必然需要动态调试,然后dump dex 文件。为了防止动态调试,不部分的壳保护程序都会使用的反调试。 关于反调试笔者已经谈过,在这个就不谈了。

2. 大部分壳我们可以对int dvmDexFileOpenPartial(const void* addr, int len, DvmDex** ppDvmDex)函数下断点。然后dump 地址:addr, 长度:len 到文件中。然后就算脱壳成功能, 有的壳,会对dvmDexFileOpenPartial 进行重写, 笔者分析的360的壳机重写啦。所以了解为什么脱壳需要对dvmDexFileOpenPartial 下断点,以及这个函数都干了些啥。

分析结论:

Android系统启动时会先启动init进程,init进程会启动zygote进程,该进程会为每个要启动的App进程孵化出一个Davlik虚拟机实例.Zygote 进程还会启动optdex进程,这个进程将要运行App的DEX文件映射到内存中,然后校验,优化,转成虚拟机能够操作的Dex对象DvmDex.

dvmDexFileOpenPartial的函数原型如下:int dvmDexFileOpenPartial(const void* addr, int len, DvmDex** ppDvmDex)

参数1:加载的DEX文件在内存中的基址.(也就是DEX.035)

参数2:加载的DEX文件的文件长度,

参数3:出参, DEX 文件转成DvmDex结构,里面包含Dex文件的类,字段,方法,字符串信息。Dalivk操作Dex文件的对象这是结构结构体

分析过程:

就提分析如下:dexopt对应源码在: /dalvik/dexopt/OptMain.cpp, 查看main函数

这里根据解析文件方式不同,选择不同方案进行选择方法,我们这里研究是dex文件,所以跟进函数fromDex函数。截取fromDex 函数的片段:

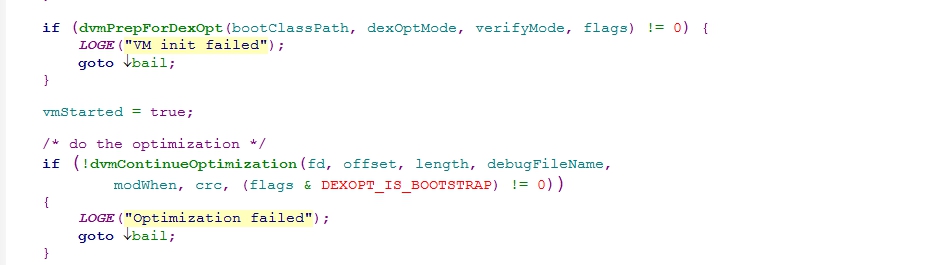

dvmPreForDexOpt函数的作用在对函数进行优化前,检测Dalivk虚拟机是否进入工作状态, 如果进入工作状态就会调用dvmContinueOptimization对Dex文件进行优化。 我们 进入dvmContinueOptimization跟进函数看看他是如何进行优化的。 截取代码片段分析

通过共享内存映射,将Dex文件映射到内存中。

发现这里会调用我们主角 dvmDexFileOpenPartial , 这个函数主要功能就是完成将内存中DexDile 转化成DilivikVM的Dex文件DvmDex。我们查看一下DvmDex文件的结构:

这里我们看到我们熟知的字符串对象,内对象,方法, 字符等等信息,根据这些信息,我们就可以运行我们的DexFile文件了。

android 脱壳 之 dvmDexFileOpenPartial断点脱壳原理分析的更多相关文章

- Android中Input型输入设备驱动原理分析(一)

转自:http://blog.csdn.net/eilianlau/article/details/6969361 话说Android中Event输入设备驱动原理分析还不如说Linux输入子系统呢,反 ...

- Android中Input型输入设备驱动原理分析<一>

话说Android中Event输入设备驱动原理分析还不如说Linux输入子系统呢,反正这个是没变的,在android的底层开发中对于Linux的基本驱动程序设计还是没变的,当然Android底层机制也 ...

- Android大图片裁剪终极解决方案 原理分析

约几个月前,我正为公司的APP在Android手机上实现拍照截图而烦恼不已. 上网搜索,确实有不少的例子,大多都是抄来抄去,而且水平多半处于demo的样子,可以用来讲解知识点,但是一碰到实际项目,就漏 ...

- Android控件TextView的实现原理分析

文章转载至CSDN社区罗升阳的安卓之旅,原文地址:http://blog.csdn.net/luoshengyang/article/details/8636153 在前面一个系列的文章中,我们以窗口 ...

- android脱壳之DexExtractor原理分析[zhuan]

http://www.cnblogs.com/jiaoxiake/p/6818786.html内容如下 导语: 上一篇我们分析android脱壳使用对dvmDexFileOpenPartial下断点的 ...

- android脱壳之DexExtractor原理分析

导语: 上一篇我们分析android脱壳使用对dvmDexFileOpenPartial下断点的原理,使用这种方法脱壳的有2个缺点: 1. 需要动态调试 2. 对抗反调试方案 为了提高工作效率, ...

- Android视图SurfaceView的实现原理分析(示例,出错代码)

在Android系统中,有一种特殊的视图,称为SurfaceView,它拥有独立的绘图表面,即它不与其宿主窗口共享同一个绘图表面.由于拥有独立的绘图表面,因此SurfaceView的UI就可以在一个独 ...

- Xposed原理分析

目录 安卓系统启动 什么zygote? 安卓应用运行? Xposed介绍 Xposed构成 Xposed初始化大体工作流程 源码分析 初始化 app_main#main app_main#initia ...

- DexHunter在ART虚拟机模式下的脱壳原理分析

本文博客地址: http://blog.csdn.net/qq1084283172/article/details/78494620 DexHunter脱壳工具在Dalvik虚拟机模式下的脱壳原理分析 ...

随机推荐

- Android(java)学习笔记129:对ListView等列表组件中数据进行增、删、改操作

1. ListView介绍 解决大量的相似的数据显示问题 采用了MVC模式: M: model (数据模型) V: view (显示的视图) C: controller 控制器 入门案例: aci ...

- Linux 备份

备份之前的准备工作 安装常用的软件 常用软件的安装,见我另一篇blog Ubuntu 16.04 安装札记 的第四部分. 清理系统中没用的垃圾 至于垃圾清理,主要清理对象有 sudo rm -r ~/ ...

- [视觉] 基于YoloV3的实时摄像头记牌器

基于YoloV3的实时摄像头记牌器 github:https://github.com/aoru45/cards_recognition_recorder_pytorch 最终效果 数据准备 数据获取 ...

- GCD 代码以及GCD思想

# 欧几里得算法 现在,我们来学习一下欧几里得算法. 欧几里得算法又称辗转相除法,主要用于算求两个正数之间的最大公约数.对于最大公约数这个名称,其英文名称为(Greatest Common Divis ...

- 百度site网址显示完整站点信息的分析

去年赛花红就发现百度site本博客网址,仅出现找到相关结果数约多少个,数字为估算值,网站管理员如需了解更准确的索引量,请使用百度站长平台等字样.但赛花红又发现有的网站却显示着完整的站点信息,当时以为是 ...

- java HashMap 内存泄漏

import java.util.HashMap; import java.util.Map; public class HashMapOver { public static void main(S ...

- tomcat - CPU高占用问题记录

先查询进程 top 再根据进程号,查出进程的线程 ps p 3036 -L -o pcpu,pid,tid,time,tname,cmd 得到最高使用率CPU的线程TID,转换成16进制 printf ...

- pythonnet-网络编程(1)

python的网络编程有不少难点,也容易忘记,最近我会陆续发出系统.完整pythonnet知识的博客,一边复习一边分享,感兴趣的可以关注我. 话不多说,开始吧. 网络编程 目的:数据的传输 ISO(国 ...

- 01windows常用命令及批处理

1. 概述 复制内容:右键弹出快捷菜单,选择"标记(K)",然后选中所需要的内容,然后右键即可 粘贴内容:右键弹出快捷菜单,选择"粘贴(P)" 命令参数的路径: ...

- python 爬取知乎图片

先上完整代码 import requests import time import datetime import os import json import uuid from pyquery im ...