简述http协议及抓包分析

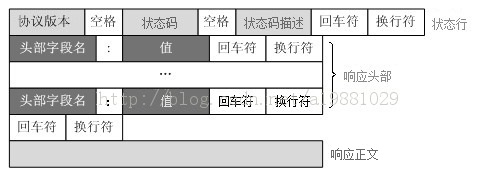

1:HTTP请求头和响应头的格式

1:HTTP请求格式:

<request-line>

<headers>

<blank line>

[<request-body>]

说明:第一行必须是一个请求行(request-line),用来说明请求类型,要访问的资源以及所使用的HTTP版本.紧接着是一个首部(header)小节,用来说明服务器要使用的附加信息.之后是一个空行.再后面可以添加任意的其他数据[称之为主体(body)].

2:HTTP响应格式:

<status-line>

<headers>

<blank line>

[<response-body>]

2:HTTP请求头和响应头各个字段的含义

Http请求头

Accept:客户机通过这个头,告诉服务器,它支持哪些数据类型

Accept-Charset::客户机通过这个头,告诉服务器,它支持的编码

Accept-Encoding: 客户机通过这个头,告诉服务器,支持哪种数据压缩格式

Accept-Language: 客户机采用的是哪个语言

Host:客户机通过这个头,告诉服务器,想访问服务器哪台主机

If-Modified-Since:客户机通过这个头,告诉服务器,数据缓存的时间

Referer:客户机通过这个头,告诉服务器,客户机是从哪个页面来的(防盗链)

User-Agent: 说明客户机操作系统信息,以及浏览器信息

Cookie:客户机通过这个头,可以带点数据给服务器

Connection:表示是否需要持久连接。

HTTP响应头

on:服务器通过这个头告诉浏览器去访问哪个页面,这个头通常配合302状态码使用

server: 服务器通过这个头,告诉浏览器服务器类型

Content-Encoding: 服务器通过这个头告诉浏览器,回送的数据采用的压缩格式

Content-Length: 服务器通过这个头告诉浏览器,回送的数据的大小长度

Content-Type: 服务器通过这个头告诉浏览器,回送数据的类型

Last-Modified: 服务器通过这个头告诉浏览器,缓存资源的最后修改时间

Refresh:服务器通过这个头告诉浏览器,定时刷新网页

Content-Disposition: attachment; filename=aaa.zip:服务器通过这个头告诉浏览器,以下载方式打开数据

ETag: W/"7777-1242234904000":缓存相关的头,为每一个资源配一个唯一的编号

Expires: 0 服务器通过这个头,告诉浏览器把会送的资源缓存多长时间,-1或0,则是不缓存

Cache-Control: no-cache

Pragma: no-cache

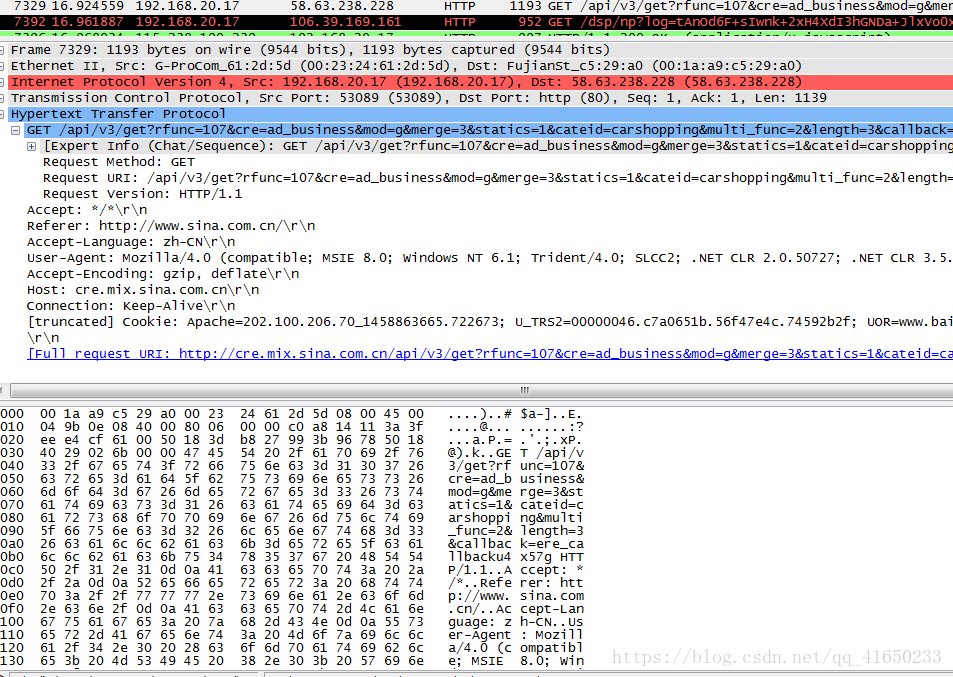

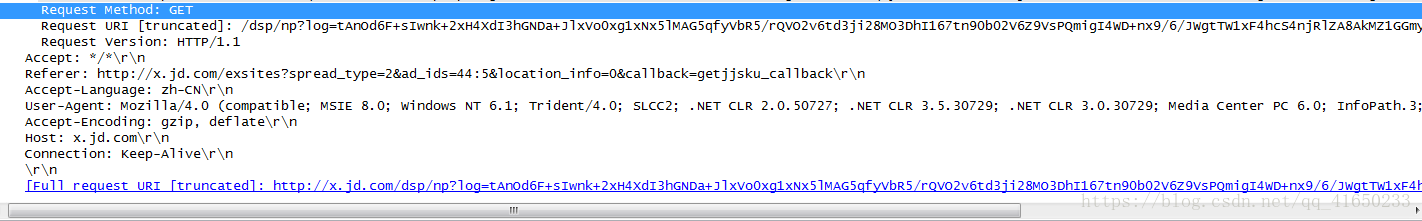

Wireshark抓包分析

请求方法:get

统一资源标识符:/dsp/np?...........

请求版本:http/1.1

用户能够接受的媒体格式:*/*

用户的语言:中文

用户代理:Mozilla

编码方式:gzip

更改日期:2015

主机名:x.jd.com

连接状态:已连接

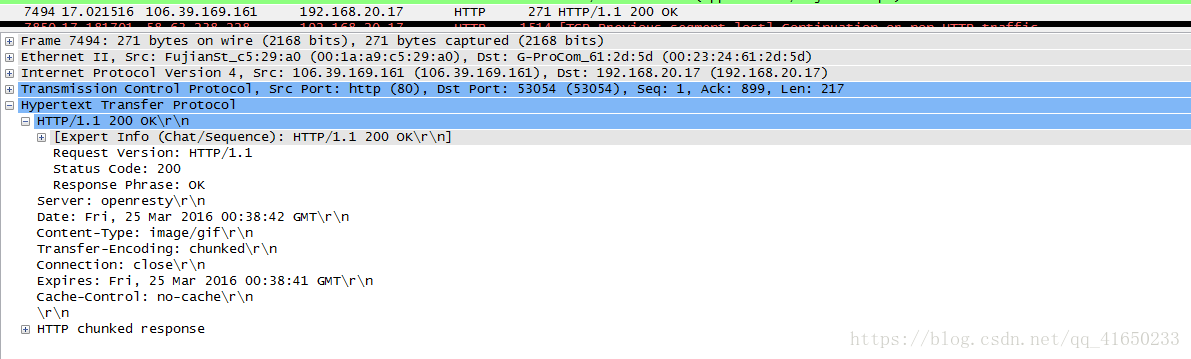

版本:http/1.1

状态码:200

响应片:ok

连接编码:openresty

连接类型:image gif

简述http协议及抓包分析的更多相关文章

- 实战录 | 基于openflow协议的抓包分析

<实战录>导语 云端卫士<实战录>栏目定期会向粉丝朋友们分享一些在开发运维中的经验和技巧,希望对于关注我们的朋友有所裨益.本期分享人为云端卫士安全SDN工程师宋飞虎,将带来基于 ...

- SMB协议原理抓包分析

SMB协议原理抓包分析 目录: 1.SMB概述 2.SMB原理 3.SMB配置 一.SMB概述 SMB(全称是Server Message Block)是一个协议名,可用于在计算机间共享文件.打印机. ...

- Wireshark简单协议的抓包分析

一.实验目的 HTTP.TCP.UDP.ICMP.ARP.IP.FTP.TELNET查询分析 基本掌握查询命令的使用方法 二.实验环境 硬件环境:一台Windows7系统,一台XP系统 软件环境:VM ...

- OpenFlow1.3协议wireshark抓包分析

OpenFlow v1.0 v1.0协议消息列表如下: 分为三类消息:Controller-to-switch,asynchronous和symmertric. v1.0(包含至少一个流表,每个流表包 ...

- SMB协议利用之ms17-010-永恒之蓝漏洞抓包分析SMB协议

SMB协议利用之ms17-010-永恒之蓝漏洞抓包分析SMB协议 实验环境: Kali msf以及wireshark Win7开启网络共享(SMB协议) 实验步骤: 1.查看本机数据库是否开启,发现数 ...

- wireshark 抓包分析 TCPIP协议的握手

wireshark 抓包分析 TCPIP协议的握手 原网址:http://www.cnblogs.com/TankXiao/archive/2012/10/10/2711777.html 之前写过一篇 ...

- 网络协议抓包分析——TCP传输控制协议(连接建立、释放)

前言 TCP协议为数据提供可靠的端到端的传输,处理数据的顺序和错误恢复,保证数据能够到达其应到达的地方.TCP协议是面向连接的,在两台主机使用TCP协议进行通信之前,会先建立一个TCP连接(三次握手) ...

- 网络协议抓包分析——IP互联网协议

前言 IP协议是位于OSI模型的第三层协议,其主要目的就是使得网络间可以相互通信.在这一层上运行的协议不止IP协议,但是使用最为广泛的就是互联网协议. 什么是IP数据报 TCP/IP协议定义了一个在因 ...

- 网络协议抓包分析——ARP地址解析协议

前言 计算机之间可以相互通信的前提是要知道对方的地址,才可以发送信息给其他计算机,就像别人要联系你也得先知道你的电话号码一样.这里的地址因为网络分层的原因就包括IP地址和MAC地址(即网卡地址.硬件地 ...

随机推荐

- java 注解(Annotation)

注解相当于一种标记,在程序中加了注解就等于为程序打上了某种标记,没加,则等于没有某种标记. 以后,javac编译器,开发工具和其他程序可以用反射来了解你的类及各种元素上有无何种标记,看你有什么标记,就 ...

- linux I/O 内存分配和映射

I/O 内存区必须在使用前分配. 分配内存区的接口是( 在 <linux/ioport.h> 定义): struct resource *request_mem_region(unsign ...

- 【38.96%】【hdu 1540】Tunnel Warfare

Time Limit: 4000/2000 MS (Java/Others) Memory Limit: 65536/32768 K (Java/Others) Total Submission ...

- Spring、Spring Boot和TestNG测试指南 - 使用Spring Boot Testing工具

Github地址 前面一个部分讲解了如何使用Spring Testing工具来测试Spring项目,现在我们讲解如何使用Spring Boot Testing工具来测试Spring Boot项目. 在 ...

- sort排序,按指定字段进去重,sort -t "^" -k 8 -su,ls给文件名中数字排序sort -k1.5n,Tab符要转义

sort sort 命令对 File 参数指定的文件中的行排序,并将结果写到标准输出.如果 File 参数指定多个文件,那么 sort 命令将这些文件连接起来,并当作一个文件进行排序. sort语法 ...

- 慕课网electron写音乐播放器教程,代码跟随教程变动(十)

添加播放状态,首先是歌曲名称和时间 在index.html中添加 <div class="container fixed-bottom bg-white pb-4"> ...

- slim中的参数获取

官方文档中对于get和post的参数有以下获取方式 $app->get('/', function (Request $req, Response $res, $args = []) { $my ...

- TCPIP四层模型和OSI七层模型对应表

- mysql主从之双主配置

mysql双主配置 mysql双主其实就是互相同步,互为主从 任意一台都能够执行插入动作 生产环境用得非常少,因为还是担心数据一致的问题 生产环境一般来说主从已经够用 172.19.132.121的配 ...

- SpringBoot系列——启用https

前言 有时候我们需要使用https安全协议,本文记录在SpringBoot项目启用https 生成证书 自签名证书 使用java jdk自带的生成SSL证书的工具keytool生成自己的证书 1.打开 ...