20145304 Exp4 恶意代码分析

20145304 Exp4 恶意代码分析

实验后回答问题

(1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

- 监控连网记录,查看有没有可疑的信息,可使用Windows计划任务或schtasks来监控系统

- 监控驱动加载、线程注入等,可使用Sysmon工具,在事件查看器查看。

- 捕获数据包,分析其内容,看是否有不正常的连接,可开启wireshark。

- 注册表,运行程序等,可使用systracer拍摄快照,进行对比。

- 查看开放端口,是否有不需要开放的端口被开启。

(2)如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。 - 可用PEView来查看该程序是否加壳。

- PEView逆向查看该程序,可能会找到关于网络连接和编译的线索。

- 使用systracer拍摄快照,分析程序运行前后的变化。

实验总结与体会

电脑中正在运行的东西,不仅仅只有我们看到的,还可能有一些我们感觉不到的恶意代码在运行,之前的几次实验我们学习的是如何制作恶意代码,这次的恶意代码分析,让我们能依据之前自己做的恶意代码的功能,去分析一些值得关注的一些内容,也为以后可能的分析提供了思路。通过之前的免杀,杀毒软件有时也是很不可靠的,还得靠自己来监控判断,掌握一项技能很重要。

实践过程记录

恶意代码静态分析

将逆序后的shellcode代码放到恶意代码的检测网站上检测。

分析结果显示,39款软件有5款认为其不安全,从检测报告可以推测出该程序可能为一个shellcode的木马。

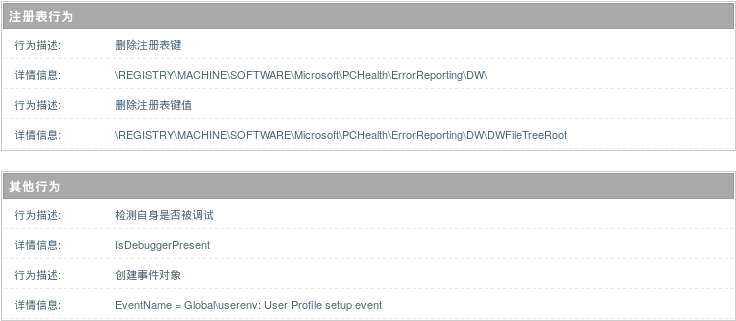

查看文件行为分析可看到该程序未加壳,还可看到回连的IP与端口信息。

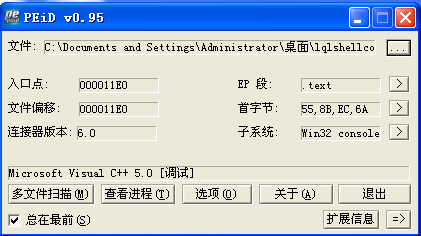

PEiD查看该代码是否加壳

可以看出其编译环境为VC

PEView

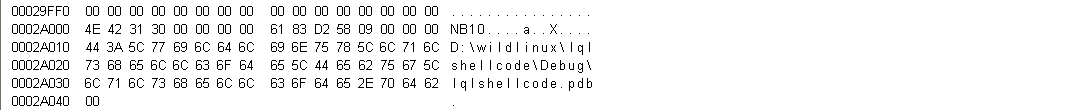

使用PEView逆向查看后门程序,猜想可能会有关于IP和端口的信息,但 没有找到,数据处大都是乱码,在调试部分,发现了本机上编译该代码的地址。

系统运行监控

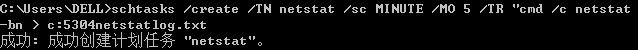

使用schtasks分析网络连接情况

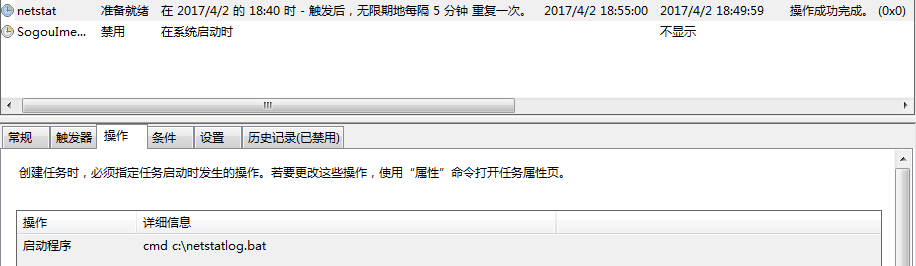

创建计划任务。

为方便观察,使用批处理,在C盘下建一个文件netstatlog.bat,并在计划任务中修改操作的添加参数为c:\netstatlog.bat

将netstatlog.txt文件另存为.vbs文件,用Excel打开,进行筛选,查看结果。在5个小时里共有273条记录,删除重复项后只剩19条,除去无用的信息,观察剩下的,无可疑的地方。

使用Sysmon监控

- 创建配置文件

<Sysmon schemaversion="3.10">

<!-- Capture all hashes -->

<HashAlgorithms>*</HashAlgorithms>

<EventFiltering>

<!-- Log all drivers except if the signature -->

<!-- contains Microsoft or Windows -->

<DriverLoad onmatch="exclude">

<Signature condition="contains">microsoft</Signature>

<Signature condition="contains">windows</Signature>

</DriverLoad>

<NetworkConnect onmatch="exclude">

<Image condition="end with">chrome.exe</Image>

<Image condition="end with">iexplorer.exe</Image>

<SourcePort condition="is">137</SourcePort>

<SourceIp condition="is">127.0.0.1</SourceIp>

</NetworkConnect>

<CreateRemoteThread onmatch="include">

<TargetImage condition="end with">explorer.exe</TargetImage>

<TargetImage condition="end with">svchost.exe</TargetImage>

<TargetImage condition="end with">winlogon.exe</TargetImage>

<SourceImage condition="end with">powershell.exe</SourceImage>

</CreateRemoteThread>

</EventFiltering>

</Sysmon>

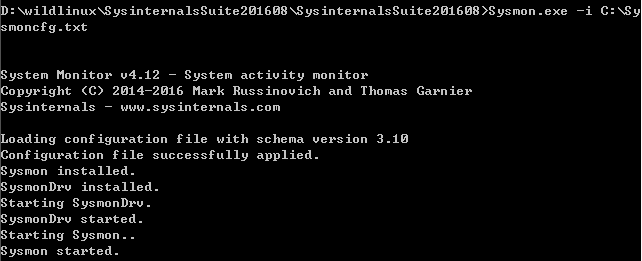

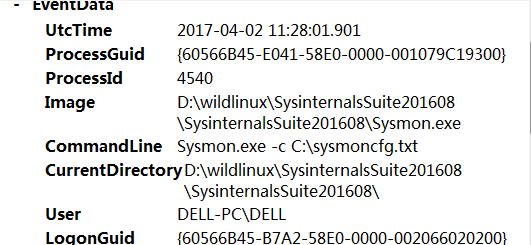

安装sysmon

配置

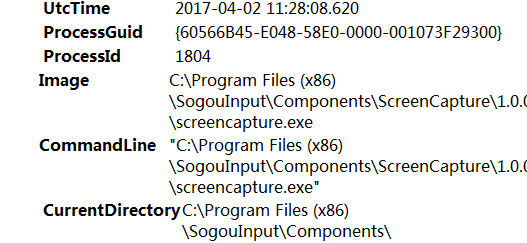

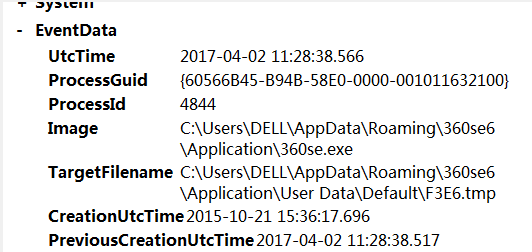

在事件查看器里查看、分析时发现了使用sogou截图

创建配置文件

不知道360在干嘛

audiodg.exe是Windows的音频操作进程。

恶意软件分析

使用systracer

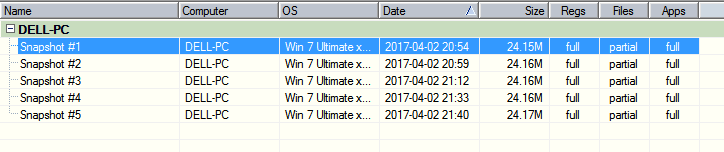

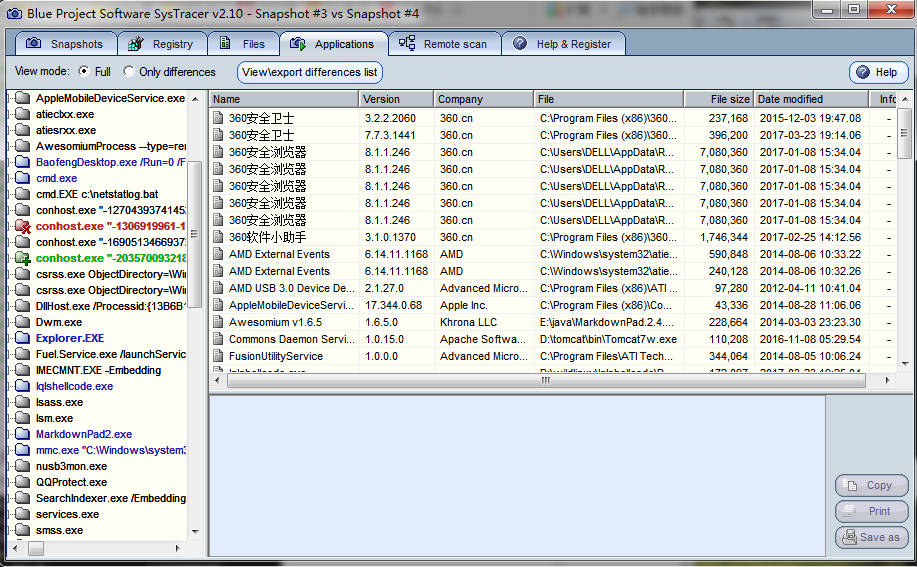

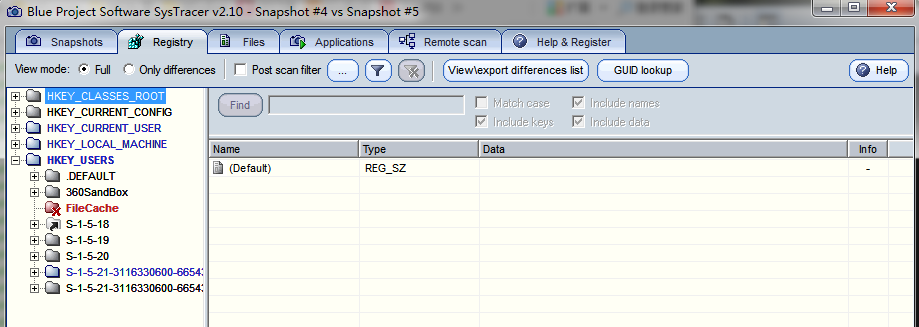

使用systracer分别建立了没有恶意软件时,装入恶意软件时,启动回连,执行系统命令,开启键盘捕获时的快照。

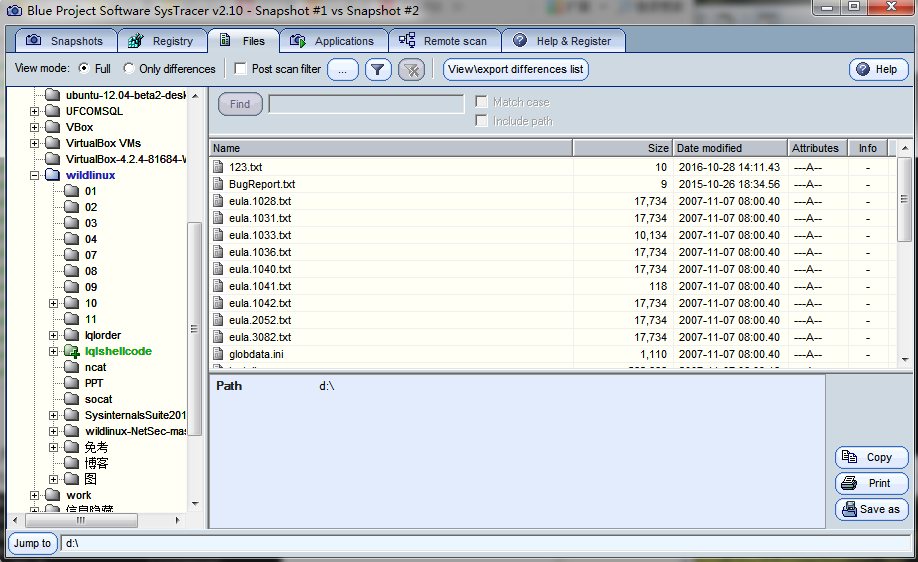

快照1与2对比,发现文件处多了装入的恶意代码

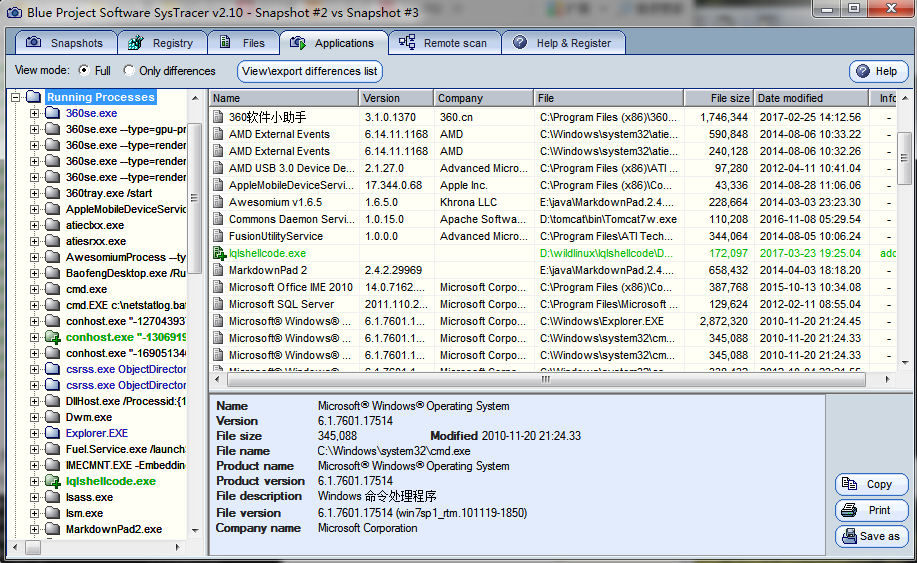

快照2与3对比,应用在运行

快照3与4对比,应用中运行了CMD

快照4与5对比,注册表发生了较大变化

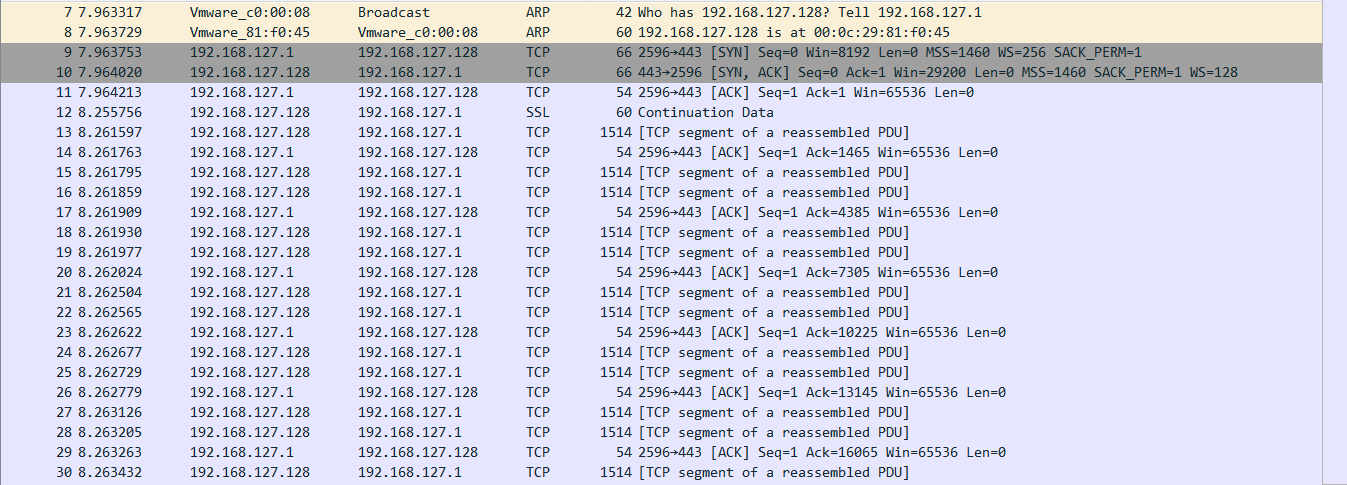

使用wireshark在回连时捕包

- 通过捕获到的数据包可以看出是本机主动连接虚拟机,并建立了TCP连接。

20145304 Exp4 恶意代码分析的更多相关文章

- 2018-2019-2 网络对抗技术 20165232 Exp4 恶意代码分析

2018-2019-2 网络对抗技术 20165232 Exp4 恶意代码分析 1.实践目标 监控你自己系统的运行状态,看有没有可疑的程序在运行. 分析一个恶意软件,就分析Exp2或Exp3中生成后门 ...

- 2018-2019 20165237网络对抗 Exp4 恶意代码分析

2018-2019 20165237网络对抗 Exp4 恶意代码分析 实验目标 1.1是监控你自己系统的运行状态,看有没有可疑的程序在运行. 1.2是分析一个恶意软件,就分析Exp2或Exp3中生成后 ...

- 2018-2019-2 20165325 网络对抗技术 Exp4 恶意代码分析

2018-2019-2 20165325 网络对抗技术 Exp4 恶意代码分析 实验内容(概要) 一.系统(联网)运行监控 1. 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,逐步排查并且 ...

- 2018-2019-2 网络对抗技术 20165206 Exp4 恶意代码分析

- 2018-2019-2 网络对抗技术 20165206 Exp4 恶意代码分析 - 实验任务 1系统运行监控(2分) (1)使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP ...

- 2018-2019-2 20165239《网络对抗技术》Exp4 恶意代码分析

Exp4 恶意代码分析 实验内容 一.基础问题 1.如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些,用什么方法来监控. •使用w ...

- 2018-2019 20165235 网络对抗 Exp4 恶意代码分析

2018-2019 20165235 网络对抗 Exp4 恶意代码分析 实验内容 系统运行监控 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里.运行一段时间并分析该文件 ...

- 2018-2019-2 网络对抗技术 20162329 Exp4 恶意代码分析

目录 Exp4 恶意代码分析 一.基础问题 问题1: 问题2: 二.系统监控 1. 系统命令监控 2. 使用Windows系统工具集sysmon监控系统状态 三.恶意软件分析 1. virustota ...

- 20155312 张竞予 Exp4 恶意代码分析

Exp4 恶意代码分析 目录 基础问题回答 (1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些,用什么方法来监控. (2)如果 ...

- 2018-2019-2 《网络对抗技术》Exp4 恶意代码分析 Week6 20165311

2018-2019 20165311 网络对抗 Exp4 恶意代码分析 2018-2019 20165311 网络对抗 Exp4 恶意代码分析 实验内容 系统运行监控(2分) 恶意软件分析(1.5分) ...

随机推荐

- HDU 3182 - Hamburger Magi - [状压DP]

题目链接:http://acm.hdu.edu.cn/showproblem.php?pid=3182 Time Limit: 2000/1000 MS (Java/Others) Memory Li ...

- 【紫书】 Unix ls UVA - 400 模拟

题意:中文版https://vjudge.net/problem/UVA-400#author=Zsc1615925460 题解:首先读取字符,维护一个最长字符串长度M,再排序. 对于输出,写一个pr ...

- YYLabel计算富文本高度-膜拜大神

http://www.jianshu.com/p/07cd655fee7e YYTextLayout *layout = [YYTextLayout layoutWithContainerSize:C ...

- Guideline 2.1 - Information Needed

For information about testing your app and preparing it for review, please see Technical Note TN2431 ...

- 【python-opencv】对象测量

opencv 中轮廓特征包括: 如面积,周长,质心,边界框等 *弧长与面积测量 *多边形拟合 *获取轮廓的多边形拟合结果 python-opencv API提供方法: cv2.moments()用来计 ...

- 理解SQL Server中索引的概念,原理

转自:http://www.cnblogs.com/CareySon/archive/2011/12/22/2297568.html 简介 在SQL Server中,索引是一种增强式的存在,这意味着, ...

- sql server作业管理查看/进程管理查看命令

一.作业管理 (1) select * from msdb.dbo.sysjobhistory 可以查看作业的历史记录 (2) select * from msdb.dbo.sysjobs 查 ...

- 使用Lotus Enterprise Integrator (LEI)将Domino附件移至关系数据库(图文过程)

参考IBM解决方案:http://www.ibm.com/developerworks/cn/lotus/LEI-attachments/index.html 转载请注明出处:http://blog. ...

- android 代码edittext删除或者替换光标处的字串

https://stackoverflow.com/questions/3609174/android-insert-text-into-edittext-at-current-position Cp ...

- categoriy 重写函数会怎样?

From comp.lang.objective-C FAQ listing: "What if multiple categories implement the same method? ...