DVWA 黑客攻防演练(十三)JS 攻击 JavaScript Attacks

新版本的 DVWA 有新东西,其中一个就是这个 JavaScript 模块了。

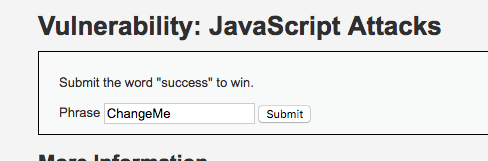

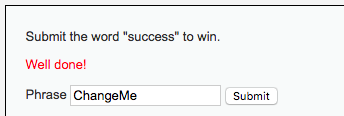

玩法也挺特别的,如果你能提交 success 这个词,成功是算你赢了。也看得我有点懵逼。

初级

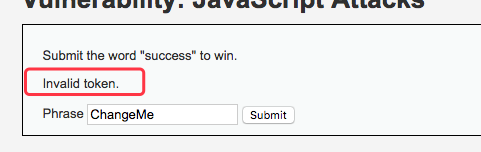

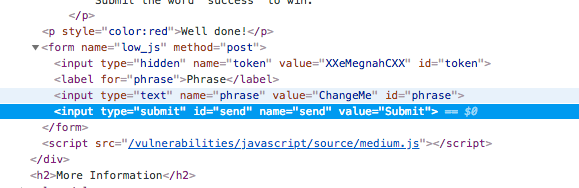

如果你改成 “success” 提交一下会出现了这个,Invalid token。这是什么回事呢?

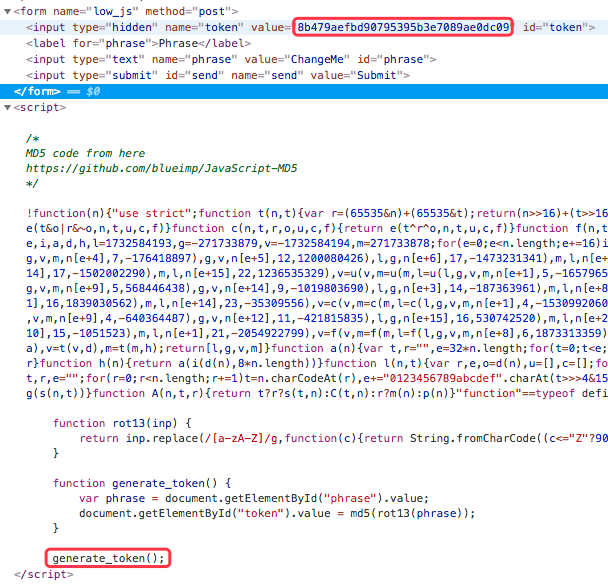

你可以打开控制台(F12),看看情况。

你会看到这个 token,不是后台生成的,而是前台生成的。。。而前台生成的 token,是用 md5("ChangeMe"),而后台期待的 md5 是 md5("success")。

所以你在输入框中输入 success 之后,还得在控制台在调用 generate_token() 函数。

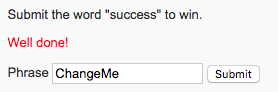

结果如下

中级

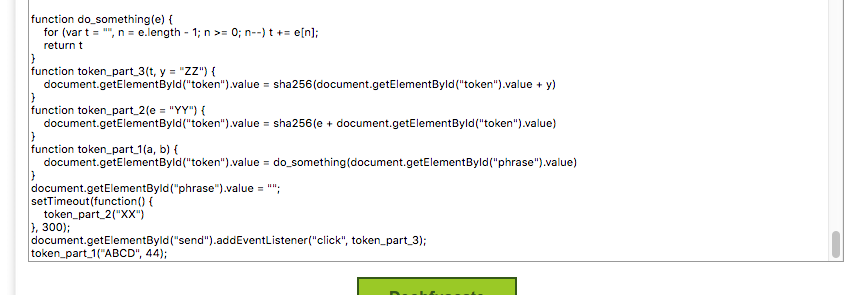

思路是一样的,只是生成 token 的函数放到另外的 js 文件中了。

如果你打开这个 js 文件 http://192.168.0.110:5678/vulnerabilities/javascript/source/medium.js ,你会看到这样

function do_something(e) {

for (var t = "", n = e.length - 1; n >= 0; n--) t += e[n];

return t

}

setTimeout(function () {

do_elsesomething("XX")

}, 300);

function do_elsesomething(e) {

document.getElementById("token").value = do_something(e + document.getElementById("phrase").value + "XX")

}

所以,在输入框输入 “success” 之后,在控制台中,输入do_elsesomething("XX") 就可以了。

高级

高级和中级类似,生成 token 的逻辑在额外的 js 文件中。和中级不同的是,这里的 JS 经过了混淆的。。。就显得很混乱。

http://192.168.0.110:5678/vulnerabilities/javascript/source/high.js

截取其中的一段给大家看看

var a=['fromCharCode','toString','replace','BeJ','\x5cw+','Lyg','SuR','(w(){\x273M\x203L\x27;q\x201l=\x273K\x203I\x203J\x20T\x27;q\x201R=1c\x202I===\x271n\x27;q\x20Y=1R?2I:{};p(Y.3N){1R=1O}q\x202L=!1R&&1c\x202M===\x271n\x27;q\x202o=!Y.2S&&1c\x202d===\x271n\x27&&2d.2Q&&2d.2Q.3S;p(2o){Y=3R}z\x20p(2L){Y=2M}q\x202G=!Y.3Q&&1c\x202g===\x271n\x27&&2g.X;q\x202s=1c\x202l===\x27w\x27&&2l.3P;q\x201y=!Y.3H&&1c\x20Z!==\x272T\x27;q\x20m=\x273G\x27.3z(\x27\x27);q\x202w=[-3y,3x,3v,3w];q\x20U=[24,16,8,0];q\x20K=

这不是正常人类能看懂的。

而 http://deobfuscatejavascript.com 中提供的功能是,把混淆后的代码转成人类能看懂一些 js 代码

其中关键的部分是这里:

这里生成 token 的步骤是:

1、执行token_part_1("ABCD", 44)

2、执行token_part_2("XX")(原本是延迟 300ms执行的那个)

3、点击按钮的时候执行 token_part_3

所以我们在输入框输入 success 后,再到控制台中输入token_part_1("ABCD", 44)和token_part_2("XX")这两个函数就可以了。

不可能

哈哈哈,被摆了一道了。你永远不要信息来自用户的任何东西!!!

DVWA 黑客攻防演练(十三)JS 攻击 JavaScript Attacks的更多相关文章

- DVWA 黑客攻防演练(一) 介绍及安装

原本是像写一篇 SELinux 的文章的.而我写总结文章的时候,总会去想原因是什么,为什么会有这种需求.而我发觉 SELinux 的需求是编程人员的神奇代码或者维护者的脑袋短路而造成系统容易被攻击.就 ...

- DVWA 黑客攻防演练(十四)CSRF 攻击 Cross Site Request Forgery

这么多攻击中,CSRF 攻击,全称是 Cross Site Request Forgery,翻译过来是跨站请求伪造可谓是最防不胜防之一.比如删除一篇文章,添加一笔钱之类,如果开发者是没有考虑到会被 C ...

- DVWA 黑客攻防演练(十一) 存储型 XSS 攻击 Stored Cross Site Scripting

上一篇文章会介绍了反射型 XSS 攻击.本文主要是通过 dvwa 介绍存储型 XSS 攻击.存储型 XSS 攻击影响范围极大.比如是微博.贴吧之类的,若有注入漏洞,再假如攻击者能用上一篇文章类似的代码 ...

- DVWA 黑客攻防演练(十二) DOM型 XSS 攻击 DOM Based Cross Site Scripting

反射型攻击那篇提及到,如何是"数据是否保存在服务器端"来区分,DOM 型 XSS 攻击应该算是 反射型XSS 攻击. DOM 型攻击的特殊之处在于它是利用 JS 的 documen ...

- DVWA 黑客攻防演练(十)反射型 XSS 攻击 Reflected Cross Site Scripting

XSS (Cross-site scripting) 攻击,为和 CSS 有所区分,所以叫 XSS.又是一种防不胜防的攻击,应该算是一种 "HTML注入攻击",原本开发者想的是显示 ...

- DVWA 黑客攻防演练(九) SQL 盲注 SQL Injection (Blind)

上一篇文章谈及了 dvwa 中的SQL注入攻击,而这篇和上一篇内容很像,都是关于SQL注入攻击.和上一篇相比,上一篇的注入成功就马上得到所有用户的信息,这部分页面上不会返回一些很明显的信息供你调试,就 ...

- DVWA 黑客攻防演练(八)SQL 注入 SQL Injection

web 程序中离不开数据库,但到今天 SQL注入是一种常见的攻击手段.如今现在一些 orm 框架(Hibernate)或者一些 mapper 框架( iBatis)会对 SQL 有一个更友好的封装,使 ...

- DVWA 黑客攻防演练(五)文件上传漏洞 File Upload

说起文件上传漏洞 ,可谓是印象深刻.有次公司的网站突然访问不到了,同事去服务器看了一下.所有 webroot 文件夹下的所有文件都被重命名成其他文件,比如 jsp 文件变成 jsp.s ,以致于路径映 ...

- DVWA 黑客攻防演练(四)文件包含 File Inclusion

文件包含(file Inclusion)是一种很常见的攻击方式,主要是通过修改请求中变量从而访问了用户不应该访问的文件.还可以通过这个漏洞加载不属于本网站的文件等.下面一起来看看 DVWA 中的文件包 ...

随机推荐

- RIP 实验

一.环境准备 1. 软件:GNS3 2. 路由:c7200 二.实验操作 实验要求: 1. 理解 RIP 协议的工作原理 2. 理解 RIPv1.RIPv2 的特性 3. 掌握 RIP 协议的基本配置 ...

- C++删除文件末尾字符

C++中使用fstream来进行文件读写,如果要覆盖文件末尾的部分字符,应该怎么操作呢? #include <iostream> #include <fstream> std: ...

- SAP MM 预留单据的历史修改记录?

SAP MM 预留单据的历史修改记录? 在笔者眼里,SAP系统是一个高度严谨的软件系统.用户在SAP系统里的相关操作,系统都会做记录.用户对于系统的相关单据的增删改,SAP系统都有保留change h ...

- windows组策略实验-本地组策略和域控组策略

windows组策略实验-本地组策略和域控组策略 本地组策略只对本地计算机有效,域策略是计算机加入域环境后对加入域的一组计算机.用户定义的策略,便于管理 本地组策略: 一.实验环境 Windows 7 ...

- 年末展望:Oracle 对 JDK收费和.NET Core 给我们的机遇

2018年就结束了,马上就要迎来2019年,这一年很不平凡,中美贸易战还在继续,IT互联网发生急剧变化,大量互联网公司开始裁员,微软的市值在不断上升 ,在互联网公司的市值下跌过程中爬到了第一的位置,我 ...

- 将博客搬至CSDN https://blog.csdn.net/Fredric_2014

将博客搬至CSDN https://blog.csdn.net/Fredric_2014

- Linux 使用 free 命令查看内存使用情况

1.free 命令的选项 使用 free 命令查看服务器内存使用情况. free [-b|-k|-m|-g|-h] [-l] [-o] [-t] [-s delay] [-c count] [-V] ...

- Ubuntu 18.04.1 LTS + kolla-ansible 部署 openstack Rocky all-in-one 环境

1. kolla 项目介绍 简介 kolla 的使命是为 openstack 云平台提供生产级别的.开箱即用的自动化部署能力. kolla 要实现 openetack 部署分为两步,第一步是制作 do ...

- PMBook - 上课体会

一.上课感觉怎么样? 这两天都在培训PMP,第一天提前20分到的,空位很多,挑了第二排坐下,看投影效果挺好.第二天我提前30分钟到教室,中间的位置都坐满了,只能找其他位置了.看来大家积极性提高了很多, ...

- 【Android Studio安装部署系列】二十四、Android studio中Gradle插件版本和Gradle版本关系

版权声明:本文为HaiyuKing原创文章,转载请注明出处! 概述 在从Android Studio3.0.0版本升级到Android Studio3.0.1版本的时候,出现了一个问题,需要升级Gra ...