攻防世界——web新手练习区解题记录<1>(1-4题)

web新手练习区一至四题

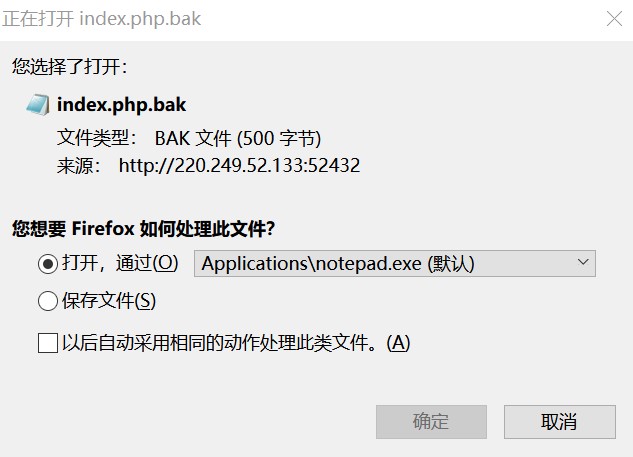

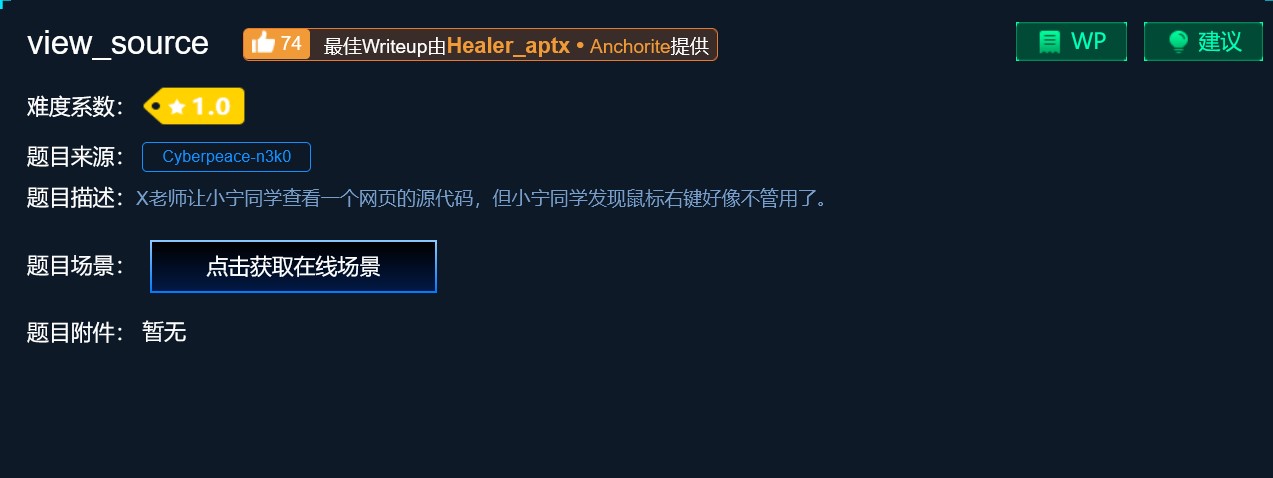

第一题view_source:

题目说右键不管用了,我们先获取在线场景来看一看,我们看到这样一个网页,并且右键确实点了没什么反应,而用到右键一般就是查看网页源码

用快捷键(F12或是Ctrl+shift+i)打开网页源码即可找到flag

flag即为: cyberpeace{c602a5e3d03c281beac2a5b0b3610ae6}

第二题get_post:

需要用到工具:hackbar

http通常使用两种请求方法是get和post也就是题目的名称所提示的一样(由于自身也是新手我就不说get和post的区别了,各位大佬可以去百度一下),我们先获取一下在线场景,得到如下网页

根据提示我们用get的方式提交a=1,

并得到如下网页

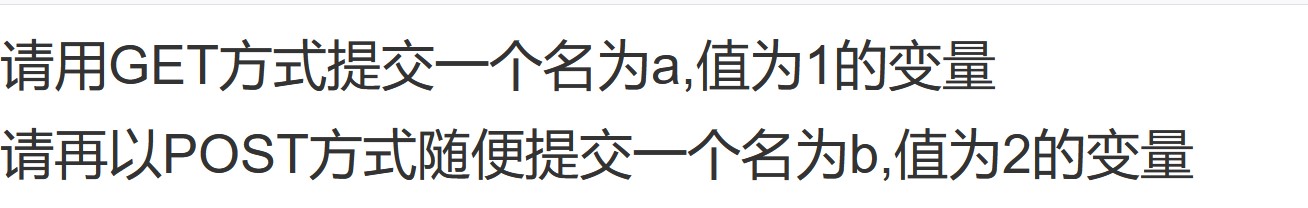

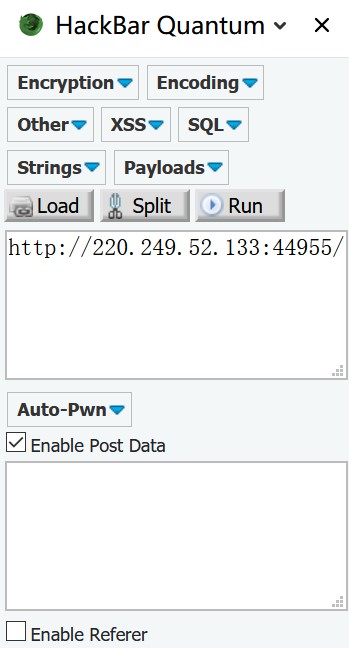

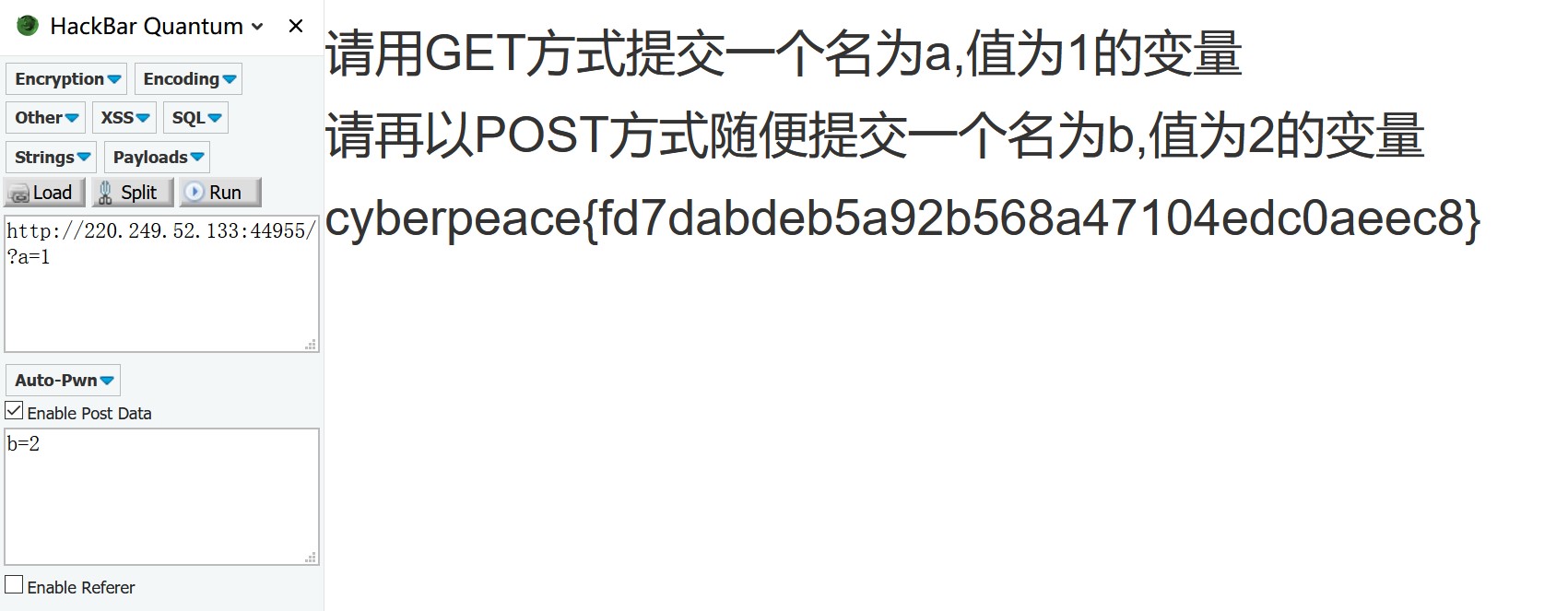

然后我们再用浏览器上的工具(我用的是火狐浏览器)HackBar(需要自己下载)用post的方式提交b=2

提交的详细过程:

1.点开工具

点击load或是run

之后在下面的框内输入b=2,点击run便能得到flag(关于hackbar我也只是会最基础的使用方法,如果有不合理的地方,欢迎各位大佬多多指出)

flag为:cyberpeace{fd7dabdeb5a92b568a47104edc0aeec8}

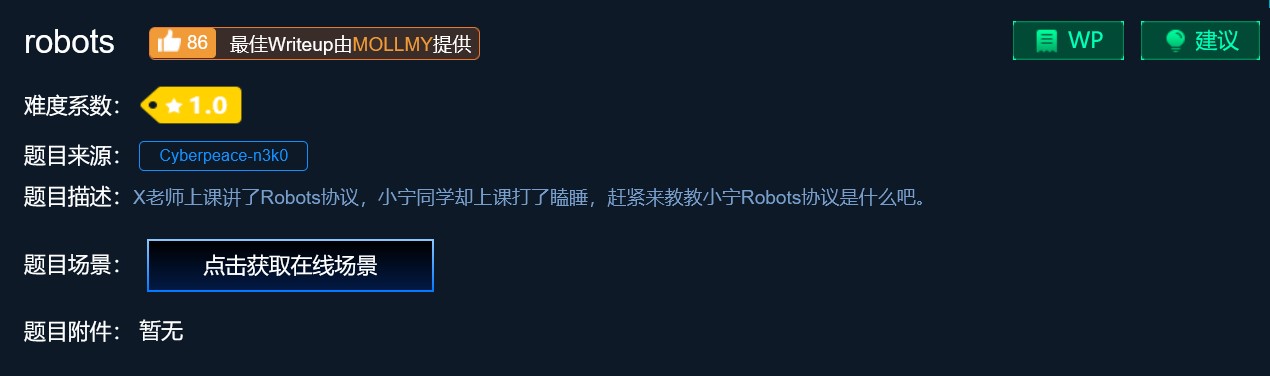

第三题robots:

先获取在线场景,我们可以得到如下网页

没错就是一片空白,题目中提到了robots协议,或许这就是解题的方法,那么啥是robots协议呢(我也不知道(狗头保命))

关于robots协议(图片截取自百度百科)

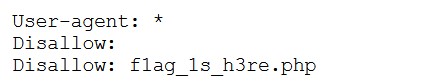

也就是说一个网站的robots协议可以告诉我们,我们可以获取这个网站的哪些信息,百科中提到了robots.txt,这里我们就查看一下robots.txt,只需在网址后面加上

/robots.txt

便可以查看了,如下图

disallow就是可以抓取的内容

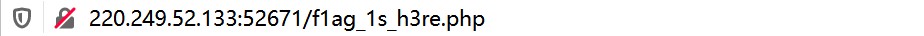

我们得到了一个php文件名称,再重复一遍上述操作,在网址后加上

f1ag_1s_h3re.php 如下图

于是我们便得到了flag

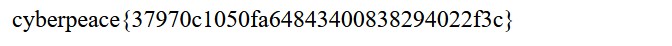

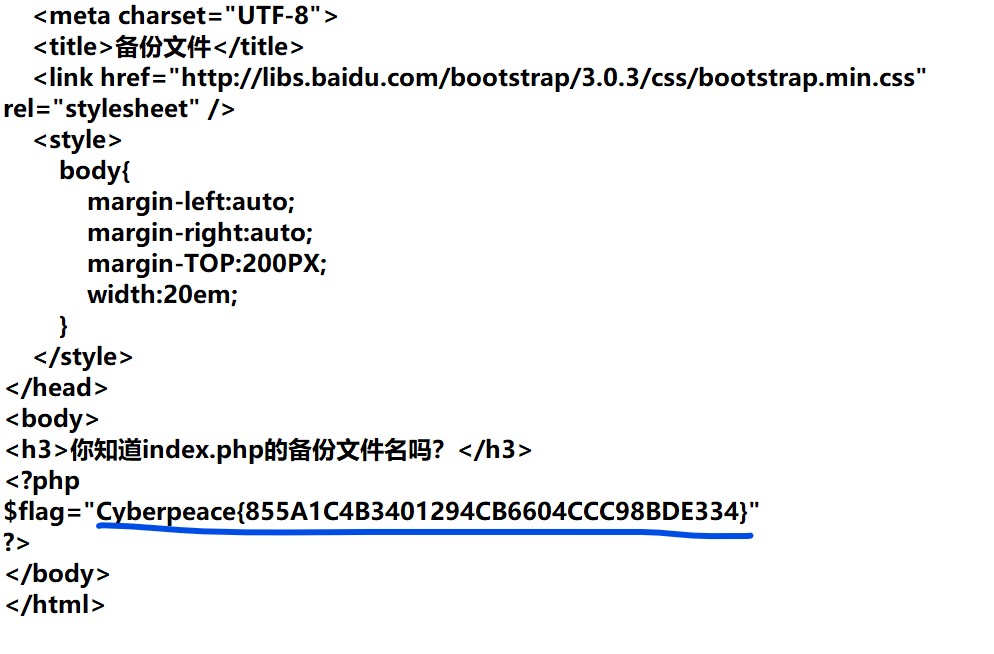

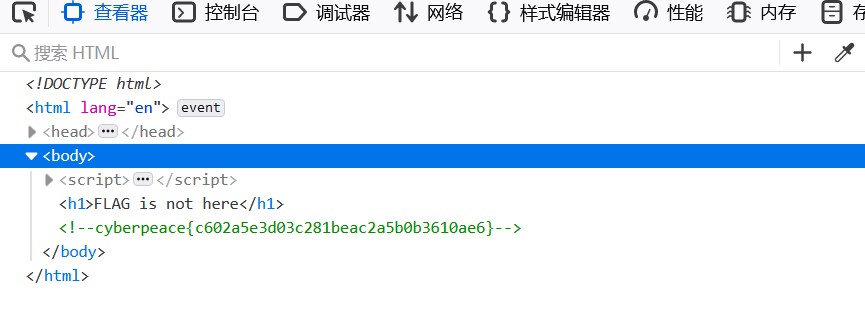

flag为:cyberpeace{37970c1050fa64843400838294022f3c} 第四题backup:

获取在线场景后,如下图:

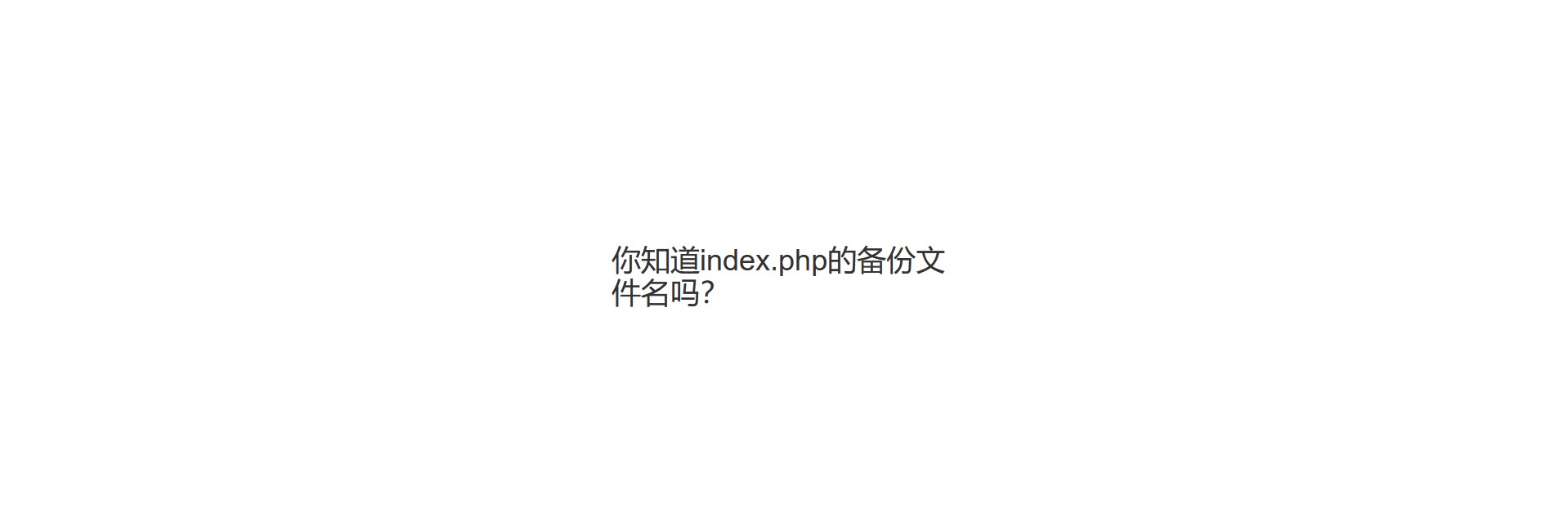

结合题干和提示我们知道我们需要找到index.php的备份文件,怎么找呢?百度了一下才知道index.php的备份文件名的后缀一般有*.php~和*.php.bak两种

利用第三题学到的方法,

我们一一试验之后发现*php.bak会弹出下载文件的一个窗口

下载以后我们再这个备份文件中就可以找到flag了

flag为:Cyberpeace{855A1C4B3401294CB6604CCC98BDE334}

未完待续……

ps:本人新手一枚,写的题解呢也是以新人的口吻写的所以有许多地方不够专业,也可能还有许多错误,也请各位大佬多多包容,也欢迎各位大佬的指导。

攻防世界——web新手练习区解题记录<1>(1-4题)的更多相关文章

- 攻防世界——web新手练习区解题总结<3>(9-12题)

第九题simple_php: 看题目说是php代码,那必定要用到php的知识,让我们先获取在线场景,得到如下网页 仔细看这个代码,意思大概是: 1.当a==0且a为真时输出flag1 2.当b为数字退 ...

- 攻防世界——web新手练习区解题总结<2>(5-8题)

第五题cookie: 所需工具:burpsuite(需自行下载) 老规矩看完题,先获取在线场景,得到如下网页 那么什么是cookie呢?大体上就是网站为了识别用户身份而储存在用户本地终端上的数据,类型 ...

- 攻防世界——Misc新手练习区解题总结<3>(9-10题)

第九题SimpleRAR: 下载附件后得到一个压缩包打开后得到如下提示 文件头损坏,让我们打开winhex看一下 7a为子块而文件头为74,这里将7a改为74(这里我也不是很清楚,详细大家可以自行去查 ...

- 攻防世界——Misc新手练习区解题总结<2>(5-8题)

第五题gif: 下载附件后,解压得到这样一个文件 几经寻找无果后,发现是不是可以将gif中的黑白图片看做二进制的数字,进而进行解密 最后用二进制转文本得到flag 第六题掀桌子: 看起来是16进制的密 ...

- 攻防世界——Misc新手练习区解题总结<1>(1-4题)

第一题this_if_flag: 第一题就不多说了,题目上就给出了flag复制粘贴就可以了 第二题pdf: 下载附件后,得到如下界面 Ctrl+a全选文字,复制出来看看是什么,粘贴后恰好得到flag ...

- 攻防世界--web新手练习区(1)

1. 题目描述:X老师想让小明同学查看一个网页的源代码,但小明却发现鼠标右键不管用了. http://111.198.29.45:53629 通过阅读题目描述分析,我们需要查看源码,但是鼠标右键 ...

- 攻防世界Web新手练习区(1-6)

第一题 view_source 获取在线场景查看网页 打开页面之后首先考虑查看源代码,发现不能右击 根据题目的提示考虑使用view-source查看源代码,发现flag 第二题 get_post 获取 ...

- 攻防世界web新手练习区(2)

弱认证:http://111.198.29.45:43769/ 打开是这个页面: 用户名输入1,密码输入2,试试看.会提示你用户名为admin.接下来用burp对密码进行爆破,发现弱口令0123456 ...

- 攻防世界web新手区

攻防世界web新手区 第一题view_source 第二题get_post 第三题robots 第四题Backup 第五题cookie 第六题disabled_button 第七题simple_js ...

随机推荐

- 题解 [NOI2015]程序自动分析

据说考前写题解可以$\text{RP}$++? 这题还是算一道并查集水题了吧qwq我又做了好久 ---------------------------------------------------- ...

- Qt自定义控件之仪表盘2--QPaint绘制仪表盘

0.前言 前面一篇文章写道了仪表盘的特点,实现了一个贴图的仪表盘,属于低配版本的仪表盘. 主要是有任何改动时候就需要重新设计图片,不能适配不同控件大小,即使让它自由拉伸,但仪表盘放大缩小时候显示 ...

- win7(64位)使用DEBUG

win7 64位好像是不能直接打开DOS进行DEUBG的,于是查找相应解决方案 开始看其他人的帖子,写得语焉不详,后来一查,居然是抄百度的.....自己不觉得low吗... 参考百度经验的回答http ...

- ALGEBRA-3 线性映射

不求甚解 [零空间] 零空间对加法和标量乘法封闭,因此属于子空间:

- C#LeetCode刷题之#622-设计循环队列(Design Circular Queue)

问题 该文章的最新版本已迁移至个人博客[比特飞],单击链接 https://www.byteflying.com/archives/4126 访问. 设计你的循环队列实现. 循环队列是一种线性数据结构 ...

- Eclipse怎么调整字体大小和主题

调整字体 哈哈哈哈哈 ( ̄▽ ̄),直接Ctrl + -/+号,....在英文输入法状态. 或者,你想更细致的调整字体类型,可以在Winodw -> Preferences中调整: 换主题 你可以 ...

- Golang 简单爬虫实现,爬取小说

为什么要使用Go写爬虫呢? 对于我而言,这仅仅是练习Golang的一种方式. 所以,我没有使用爬虫框架,虽然其很高效. 为什么我要写这篇文章? 将我在写爬虫时找到资料做一个总结,希望对于想使用Gola ...

- 【FJOI2007】轮状病毒 - Matrix-Tree定理

题目描述 轮状病毒有很多变种.许多轮状病毒都是由一个轮状基产生.一个n轮状基由圆环上n个不同的基原子和圆心的一个核原子构成.2个原子之间的边表示这2个原子之间的信息通道,如下图所示. n轮状病毒的产生 ...

- 2020大厂web前端面试常见问题总结

本篇收录了一些面试中经常会遇到的经典面试题以及自己面试过程中遇到的一些问题.通过对本篇知识的整理以及经验的总结,希望能帮到更多的前端面试者. 1.web前端项目的结构是怎样的?文件有哪些命名规范? 项 ...

- docker入门2-docker service

docker service介绍 service是生产环境中某个image的container集合.一个service只使用一个image,但它编排这个image的运行方式,比如使用哪个端口,根据需求 ...