URL SCAN简介

URL Scan简介

文/玄魂

目录

前言

UrlScan是集成在IIS上的安全工具,主要是对http请求按照指定规则做过滤。可以用它来防止sql注入、url扫描等针对http请求的安全增强工作。

欢迎访问玄魂的博客

1.1 安装

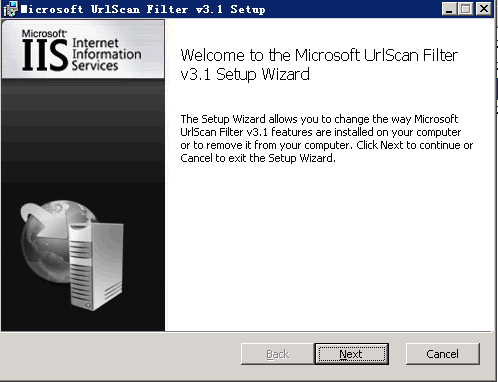

可以在http://www.iis.net/downloads/microsoft/urlscan下载最新版本的URL Scan。

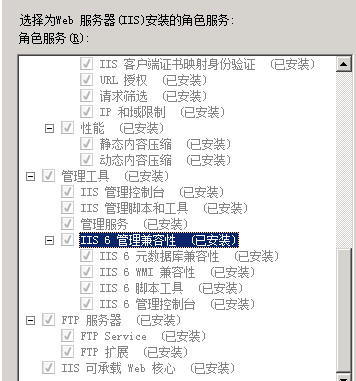

如果使用6.0以上版本的IIS,需要确保安装了IIS6.0兼容模块。

如何安装IIS角色服务,参考:http://technet.microsoft.com/zh-cn/library/cc771209.aspx。

欢迎访问玄魂的博客

1.2 配置

一下内容来自:http://support.microsoft.com/kb/326444/zh-cn

修改 URLScan.ini 文件

URLScan 的所有配置都是通过 URLScan.ini 文件执行的,此文件位于 %WINDIR%\System32\Inetsrv\URLscan 文件夹中。要配置 URLScan,请在文本编辑器(如记事本)中打开此文件,进行相应的更改,然后保存此文件。

注意:要使更改生效,必须重新启动 Internet 信息服务 (IIS)。一种快速的实现方法是在命令提示符处运行 IISRESET。

URLScan.ini 文件包含以下几节:

·

[Options]:此节描述常规 URLScan 选项。

·

[AllowVerbs] 和

[DenyVerbs]:此节定义 URLScan 允许的谓词(又称作 HTTP 方法)。

·

[DenyHeaders]:此节列出 HTTP 请求中不允许的 HTTP 标头。如果 HTTP 请求中包含此节中列出的 HTTP 标头之一,URLScan 将拒绝该请求。

·

[AllowExtensions] 和 [DenyExtensions]:此节定义

URLScan 允许的文件扩展名。

·

[DenyURLSequences]:此节列出

HTTP 请求中不允许的字符串。URLScan 拒绝那些包含此节中出现的字符串的

HTTP 请求。

本文将更详细地介绍每一节。

[Options] 节

在 [Options] 节中,可以配置许多 URLScan 选项。此节中的每一行都具有以下格式:

OptionName=OptionValue

可用选项及其默认值如下所示:

·

UseAllowVerbs=1

默认情况下,此选项设置为 1。如果将此选项设置为 1,则 URLScan 仅允许那些使用 [AllowVerbs] 节中列出的谓词的 HTTP 请求。URLScan 禁止任何不使用这些谓词的请求。如果将此选项设置为 0,则 URLScan 忽略 [AllowVerbs] 节,相反仅禁止那些使用 [DenyVerbs] 节中列出的谓词的请求。

·

UseAllowExtensions=0

默认情况下,此选项设置为 0。如果将此选项设置为 0,则 URLScan 禁止对 [DenyExtensions] 节中列出的文件扩展名的请求,但允许对任何其他文件扩展名的请求。如果将此选项设置为 1,则 URLScan 仅允许对带 [AllowExtensions] 节中列出的扩展名的文件的请求,而禁止对任何其他文件的请求。

·

NormalizeUrlBeforeScan=1

IIS 收到用 URL 编码的请求。这表示某些字符可能被替换为百分号 (%)

后跟特定的数字。例如,%20 对应于一个空格,因此,对

http://myserver/My%20Dir/My%20File.htm 的请求与对 http://myserver/My Dir/My File.htm 的请求是相同的。标准化就是对 URL 编码请求进行解码的过程。默认情况下,此选项设置为 1。如果将 NormalizeUrlBeforeScan 选项设置为 1,则 URLScan 分析已解码的请求。如果将此选项设置为 0,则 URLScan 分析未解码的请求。将此选项设置为 0 会影响 URLScan 禁止某种攻击的能力。

·

VerifyNormalization=1

由于百分号 (%) 本身可以是 URL 编码的,所以攻击者可以向服务器提交一个精心制作的、基本上是双重编码的请求。如果发生这种情况,IIS 可能会接受本应视作无效而拒绝的请求。默认情况下,此选项设置为 1。如果将 VerifyNormalization选项设置为 1,则 URLScan 将对 URL 执行两次标准化。如果第一次标准化后的 URL

与第二次标准化后的 URL 不同,URLScan 将拒绝该请求。这样就可以防止那些依赖双重编码请求的攻击。

·

AllowHighBitCharacters=0

默认情况下,此选项设置为 0。如果将此选项设置为 0,则 URLScan 拒绝任何包含非 ASCII 字符的请求。这样可以防止某些类型的攻击,但同时可能也会禁止对某些合法文件的请求,如带有非英文名的文件。

·

AllowDotInPath=0

默认情况下,此选项设置为 0。如果将此选项设置为 0,则 URLScan 拒绝所有包含多个句点 (.) 的请求。这样可以防止通过将安全的文件扩展名放入 URL 的路径信息或查询字符串部分,以达到伪装请求中的危险文件扩展名的企图。例如,如果将此选项设置为 1,则 URLScan 可能允许对

http://servername/BadFile.exe/SafeFile.htm 的请求,因为它认为这是对

HTML 页的请求,但实际上这是一个对可执行 (.exe) 文件的请求,而该文件的名称在 PATH_INFO 区域中显示为 HTML 页的名称。如果将此选项设置为 0,URLScan

可能还会拒绝对包含句点的目录的请求。

·

RemoveServerHeader=0

默认情况下,Web 服务器返回一个标头,其中指出了 Web 服务器在所有响应中运行的 Web 服务器软件。这会增加服务器遭受攻击的可能性,因为攻击者可以确定服务器正在运行 IIS,于是便攻击已知的 IIS 问题,而不是试图使用为其他 Web 服务器设计的攻击手段来攻击 IIS 服务器。默认情况下,此选项设置为 0。如果将 RemoveServerHeader 选项设置为 1,可以防止您的服务器发送将其标识为 IIS 服务器的标头。如果将 RemoveServerHeader 设置为 0,则仍发送此标头。

·

AlternateServerName=(默认情况下不指定)

如果将 RemoveServerHeader 设置为 0,可以在 AlternateServerName 选项中指定一个字符串以指定将在服务器标头中传回的内容。如果将 RemoveServerHeader 设置为 1,则此选项将被忽略。

·

EnableLogging=1

默认情况下,URLScan 在

%WINDIR%\System32\Inetsrv\URLScan 中保留所有被禁止的请求的完整日志。如果不希望保留此日志,可将 EnableLogging 设置为 0。

·

PerProcessLogging=0

默认情况下,此选项设置为 0。如果将此选项设置为 1,URLScan

将为承载 URLScan.dll 的每个进程创建一个单独的日志。如果将此选项设置为 0,所有进程将记录到同一个文件中。

·

PerDayLogging=1

默认情况下,此选项设置为 1。如果将该值设置为 1,则 URLScan 每天创建一个新的日志文件。每个日志文件的名称都是

Urlscan.MMDDYY.log,其中 MMDDYY 是日志文件的日期。如果将该值设置为 0,则所有日志记录都保存在同一个文件中,与日期无关。

·

AllowLateScanning=0

默认情况下,此选项设置为 0。如果将此选项设置为 0,则 URLScan 作为高优先级筛选器运行,这表示它先于服务器上安装的所有其他

Internet 服务器应用程序编程接口 (ISAPI) 筛选器执行。如果将此选项设置为 1,则 URLScan 作为低优先级筛选器运行,以便其他筛选器可以在 URLScan 进行任何分析之前修改 URL。FrontPage Server Extensions (FPSE) 要求将此选项设置为 1。

·

RejectResponseUrl=(默认情况下不指定)

此选项指定在 URLScan 禁止请求时运行的文件的虚拟路径。这允许您自定义针对被禁止的请求发送给客户机的响应。必须将 RejectResponseUrl 指定为相应文件的虚拟路径,如

/Path/To/RejectResponseHandler.asp。可以指定 URLScan 通常禁止的文件,如 Active Server Pages (ASP) 页。还可以从该页指定以下服务器变量:

o

HTTP_URLSCAN_STATUS_HEADER:此变量指定请求被禁止的原因。

o

HTTP_URLSCAN_ORIGINAL_VERB:此变量指定被禁止的请求中的原始谓词(例如 GET、POST、HEAD

或 DEBUG)。

o

HTTP_URLSCAN_ORIGINAL_URL:此变量指定被禁止的请求中的原始 URL。

如果将 RejectResponseUrl 设置为特殊值 /~*,则 URLScan 使用“仅日志记录”模式。这允许 IIS 为所有请求提供服务,但它会在 URLScan 日志中为所有通常被禁止的请求添加相应的项。这在需要测试 URLScan.ini 文件时很有用。

如果没有指定 RejectResponseUrl 的值,则 URLScan 使用默认值 /<Rejected-By-UrlScan>。

·

UseFastPathReject=0

默认情况下,此选项设置为 0。如果将此选项设置为 1,则 URLScan 忽略 RejectResponseUrl 设置并立即向浏览器返回 404 错误信息。这比处理 RejectResponseUrl 要快,但它允许的日志记录选项没有那么多。如果将此选项设置为 0,则 URLScan 使用 RejectResponseUrl 设置来处理请求。

[AllowVerbs] 节和 [DenyVerbs] 节

[AllowVerbs] 节和 [DenyVerbs] 节定义 URLScan 允许的 HTTP 谓词(又称作方法)。常用的 HTTP 谓词包括 GET、POST、HEAD 和 PUT。其他应用程序(如 FPSE 和 Web 分布式创作和版本控制 (WebDAV))使用更多的谓词。

[AllowVerbs] 节和 [DenyVerbs] 节的语法相同。它们由 HTTP 谓词列表组成,每个谓词占一行。

URLScan 根据 [Options] 节中 UseAllowVerbs 选项的值来决定使用哪一节。默认情况下,此选项设置为 1。如果将UseAllowVerbs 设置为 1,则 URLScan 仅允许那些使用 [AllowVerbs] 节中列出的谓词的请求。不使用任何这些谓词的请求将被拒绝。在这种情况下,[DenyVerbs] 节被忽略。

如果将 UseAllowVerbs 设置为 0,则 URLScan 拒绝那些使用 [DenyVerbs] 节中明确列出的谓词的请求。允许任何使用未在此节中出现的谓词的请求。在这种情况下,URLScan 忽略 [AllowVerbs] 节。

[DenyHeaders] 节

当客户机向 Web 服务器请求页面时,它通常会发送一些包含有关此请求的其他信息的 HTTP 标头。常见的 HTTP 标头包括:

·

Host:

此标头包含 Web 服务器的名称。

·

Accept:

此标头定义客户机可以处理的文件类型。

·

User-Agent:

此标头包含请求页面的浏览器的名称。

·

Authorization:

此标头定义客户机支持的身份验证方法。

客户机可能会向服务器发送其他标头以指定其他信息。

在 [DenyHeaders] 节中,您定义 URLScan 将拒绝的 HTTP 标头。如果 URLScan 收到的请求中包含此节中列出的任何标头,它将拒绝该请求。此节由 HTTP 标头列表组成,每个标头占一行。标头名后面必须跟一个冒号 (:)(例如 Header-Name:)。

[AllowExtensions] 节和 [DenyExtensions] 节

大多数文件都有一个标识其文件类型的文件扩展名。例如,Word 文档的文件名一般以 .doc 结束,HTML 文件名一般以 .htm 或 .html 结束,纯文本文件名一般以 .txt 结束。[AllowExtensions] 节和 [DenyExtensions] 节允许您定义 URLScan 将禁止的扩展名。例如,您可以配置 URLScan 以拒绝对 .exe 文件的请求,防止 Web 用户在您的系统上执行应用程序。

[AllowExtensions] 节和 [DenyExtensions] 节的语法相同。它们由文件扩展名列表组成,每个扩展名占一行。扩展名以句点 (.) 开头(例如 .ext)。

URLScan 根据 [Options] 节中 UseAllowExtensions 的值来决定使用哪一节。默认情况下,此选项设置为 0。如果将UseAllowExtensions 设置为 0,则 URLScan 仅拒绝对 [DenyExtensions] 节中列出的文件扩展名的请求。允许此节中未列出的任何文件扩展名。[AllowExtensions] 节被忽略。

如果将 UseAllowExtensions 设置为 1,则 URLScan 拒绝对 [AllowExtensions] 节中未明确列出的任何文件扩展名的请求。仅允许对此节中列出的文件扩展名的请求。[DenyExtensions] 节被忽略。

有关如何配置 URLScan 以允许对没有扩展名的文件的请求的其他信息,请单击下面的文章编号,以查看 Microsoft 知识库中相应的文章:

如何配置 URLScan 以在 IIS 中允许使用空扩展名的请求

[DenyUrlSequences] 节

可以配置 URLScan 以禁止那些 URL 中包含某些字符序列的请求。例如,可以禁止那些包含两个连续句点 (..) 的请求,利用目录遍历漏洞的攻击中经常采用这种手段。要指定一个想要禁止的字符序列,请将此序列单独放在 [DenyUrlSequences] 节中的一行上。

请注意,添加字符序列可能会对 Microsoft Exchange 的

Outlook Web Access (OWA) 产生负面影响。当您从 OWA 打开一个邮件时,该邮件的主题行包含在服务器所请求的 URL 中。由于 URLScan.ini 文件禁止任何包含百分号 (%) 和连字符 (&) 的请求,因此,当用户尝试打开主题行为“Sales increase by 100%”或“Bob

& Sue are coming to town”的邮件时,会收到 404 错误信息。要解决此问题,可以从 [DenyUrlSequences] 节中删除这些序列。请注意,这样做会降低安全性,因为它有可能允许危险的请求到达服务器。

有关其他信息,请单击下面的文章编号,以查看 Microsoft 知识库中相应的文章:

URLScan 工具可能会导致 Outlook Web Access 中出现问题

配置 URLScan 用于依赖于 IIS 的应用程序

Exchange、FPSE 和

Microsoft Visual Studio .NET 这类应用程序的正常运行依赖于 IIS。如果没有正确配置 URLScan,这些应用程序可能会停止正常运行。

有关如何配置 URLScan 用于这些应用程序的其他信息,请单击下面的文章编号,以查看 Microsoft 知识库中相应的文章:

Exchange 环境中的 IIS 锁定和

URLscan 配置

如何协同使用 URLScan 和 FrontPage 2000

如何协同使用 URLScan 和 FrontPage 2002

PRB:安全工具包中止 Visual Studio .NET 中的 ASP.NET 调试

欢迎访问玄魂的博客

ps:对此文章或者安全、安全编程感兴趣的读者,可以加qq群:Hacking:303242737;Hacking-2群:147098303;Hacking-3群:31371755;hacking-4群:201891680;Hacking-5群:316885176

URL SCAN简介的更多相关文章

- Node.js的url模块简介

什么是URL URL是Uniform Location Resource的缩写,翻译为“统一资源定位符”,也就是描述资源位置的固定表示方法.被URL描述的资源可以位于互联网上,也可以位于本地. URL ...

- ThinkPHP URL 路由简介

简单的说,URL 路由就是允许你在一定规则下定制你需要的 URL 样子,以达到美化 URL ,提高用户体验,也有益于搜索引擎收录的目的. 例子 原本的 URL 为: http://www.5idev. ...

- urlscan使用详解

0x01 简介与下载 URLScan是集成在IIS上的,可以制约的HTTP请求的安全工具.通过阻止特定的HTTP请求,URLScan安全工具有助于防止潜在的有害的请求到达服务器上的应用. 最新版UR ...

- Web应用安全之Response Header里的敏感信息

Web应用安全之Response Header 文/玄魂 目录 Web应用安全之Response Header 前言 1.1 那些敏感的header 1.2 删除敏感的header 1.2.1 删除 ...

- Django URL 命名空间

https://docs.djangoproject.com/en/1.5/topics/http/urls/#introduction 译文: URL 命名空间 简介: 当你需要部署一个应用的多个实 ...

- Django学习之十一:真正理解Django的路由分发和反解url原理

目录 URL Dispatcher 简介 模式概念 对比URLPattern 与 URLResolver (多态的体现) 构建子路由几种方式 反解url算法逻辑 URL Dispatcher 简介 d ...

- 利用Django中的url方法实现地址动态拼接自动生成超链接地址

目标 建立一个图书列表页面,显示图书名列表,并实现点击书名跳转到图书详细页面,显示图书详细信息. URL方法简介 功能:返回一个绝对路径的引用(不包含域名的URL):该引用匹配一个给定的视图函数和 一 ...

- 【工作】Proxy Server的优化 - 检测目标网站URL变化

在工作中,我在组里负责一个Proxy(代理)的Module,这个Module是针对微软的Office 365的邮件门户OWA实现,工作起来后,用户访问Office 365 OWA,无需再输入Offic ...

- URL过滤

URL过滤 就是网址过滤.把不安全的.少儿不宜的.政治的东西过滤掉,访问这些网址就会提示受限,不能访问. 一.url过滤简介 针对企业对员工上网行为的控制管理,可以采用URL过滤技术.如企业不允许研发 ...

随机推荐

- 多个tomcat shutdown.sh 导致无法正常关闭的问题

1. 今天启动两个tomcat , 但是由于个人失误,只改了以下两个端口 ,忘记修改shutdown相应端口.这是启动两个tomcat ,可以正常启动并访问.. <Connector port= ...

- django网页图片验证码功能

在一个正常的登录系统中,验证码是非常重要的,用于识别人机,毕竟我们都知道,这个世界中存在着万恶的爬虫,验证码有很多种方式,有图片的,有邮件的,有短信的,有拼图的,不管什么样的验证码,目的都是验证访问用 ...

- HXY玩卡片(水题测试2017082401&洛谷2192)

题目链接:HXY玩卡片 很水, 简单讲一下思路. 如果没有0,直接无解,因为不可能是10的倍数. 是9的倍数,则各个数位上的数字和为9的倍数,所以5的数量一定是9的倍数,所以只要尽可能多输出9的倍数个 ...

- Keras下的文本情感分析简介。与MLP,RNN,LSTM模型下的文本情感测试

# coding: utf-8 # In[1]: import urllib.request import os import tarfile # In[2]: url="http://ai ...

- 使用delphi 10.2 开发linux 上的Daemon

delphi 10.2 支持linux, 而且官方只是支持命令行编程,目地就是做linux 服务器端的开发. 既然是做linux服务器端的开发,那么普通的命令行运行程序,然后等待开一个黑窗口的方式就 ...

- 2019.02.06 bzoj2987: Earthquake(类欧几里得)

传送门 题意简述:求满足ax+by+c≤0ax+by+c\le0ax+by+c≤0的二元组(x,y)(x,y)(x,y)对数. 思路: 类欧几里得算法模板题. 把式子变化一下变成:求满足0≤y≤−ax ...

- 2018.11.08 NOIP模拟 水管(简单构造)

传送门 仔细读题会发现只要所有点点权之和等于0一定有解. 如何构造? 直接当做树来构造就行了,非树边都赋值成0就行. 代码

- 牛客训练四:Applese 涂颜色(费马小定理+快速幂)

题目链接:传送门 思路: 考虑每一列有2种颜色,总共有n行,每一行的第一个格确定颜色,由于左右颜色不相同,后面的行就确定了. 所以总共有2^n中结果. 由于n太大,所以要用到费马小定理a^n%mod= ...

- AttributeError: type object 'testClass' has no attribute 'testMothod'

点击"Unittest for test_post_API.testClass"按钮,点击”Edit configuration...“,弹出对话框Run/Debug config ...

- timerfd与eventfd

1.timerfd timerfd是定时器描述符,通过timerfd_create()来创建它,timerfd_settime()来设置定时器时间,当时间到期定时器文件描述符就可读,所以能够在sele ...