20155323刘威良《网络对抗》Exp7 网络欺诈防范

20155323刘威良《网络对抗》Exp7 网络欺诈防范

实践目标

理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。

实践内容

(1)简单应用SET工具建立冒名网站 (1分)

(2)ettercap DNS spoof (1分)

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。(1.5分)

实践过程

简单应用SET工具建立冒名网站

首先在kali内输入命令

sudo vi /etc/apache2/ports.conf对Apache的端口配置文件进行修改,将端口改为http默认的80端口。

然后输入命令

netstat -tupln |grep 80查看该端口是否被占用,如果被其他进程占用则需要kill该进程。然后再重复命令查看是否还有其他端口占用,直到该端口不被占用为止。开启Apache服务。

重新开启一个终端输入

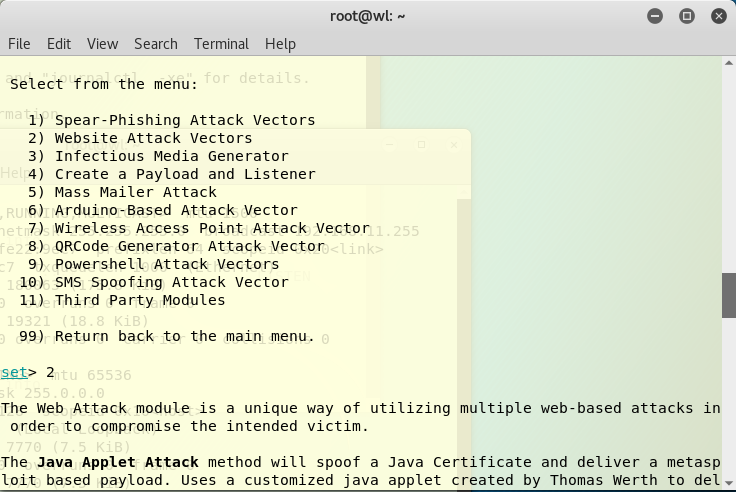

setoolkit打开SET工具,依次选择1(社会工程学攻击)→2(钓鱼网站攻击向量)→3(登陆密码截取攻击)→2(克隆网站)

选择完毕以后输入自己的IP和要克隆的网站,我这里选择克隆的是百度。然后用靶机打开网页输入kali的ip,显示的就是百度的界面。

这里可以看到我们看到了靶机IP访问的消息。但是这个网站没有要输入帐号密码的选项,我们还可以尝试着获取输入消息。我重新重复了一遍之前的步骤,选择克隆的是QQ邮箱和网易邮箱。但是都只显示了靶机访问的记录,没有显示输入的用户名和密码。于是我在打开SET工具时选择了1(进行社会工程学攻击) -> 2(钓鱼网站攻击向量)-> 3(登录密码截取攻击)-> 1(网站模版)-> 2(谷歌)

然后我用靶机打开网页输入kali的IP显示的就是谷歌的界面,并且输入帐号密码后,kali的SET工具上可以得到显示。

ettercap DNS spoof

首先要在kali中输入

ifconfig eth0 promisc将eth0网卡改为混杂模式。

然后输入命令

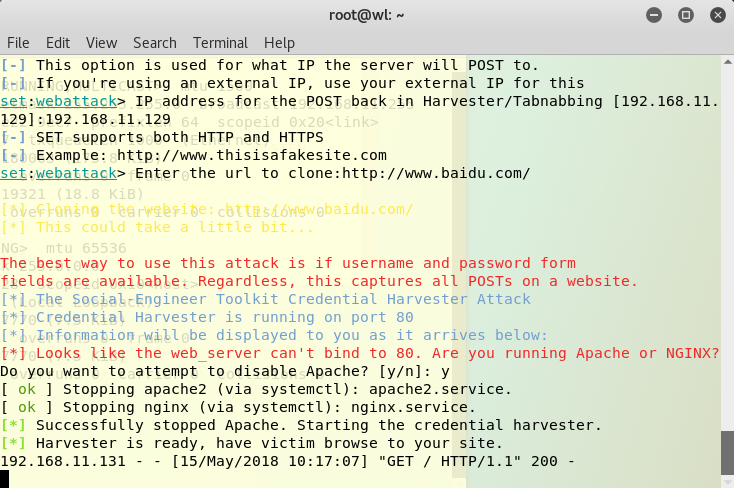

vi /etc/ettercap/etter.dns修改DNS缓存表,添加网站和kali的IP,这里我添加的是百度和博客园。

查看靶机是否能ping通百度

输入

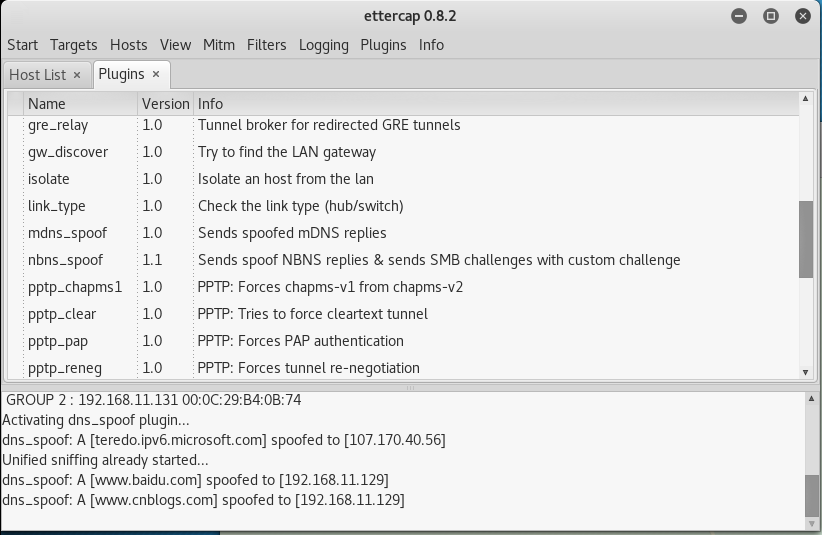

ettercap -G启动ettercap,然后选择Sniff——>unified sniffing,再选择eth0并点击OK。

确认后菜单栏就会多出几个选项,选择Hosts——>Scan for hosts扫描主机。然后将靶机网关设置为Target1,将靶机IP设置为Target2。

选择mitm>arp poisoning,并且在Sniff remote connections选项前打钩并点击OK。

选择Plugins—>Manage the plugins,双击dns_spoof选项,然后点击菜单栏上的Start开始嗅探。

再进入靶机ping百度和博客园,ip地址就会变成kali的地址,ettercap中也会出现欺骗记录。

结合应用两种技术,用DNS spoof引导特定访问到冒名网站

首先还是修改DNS缓存表,加入了内网网址。

然后开启Apache服务,重复实验一克隆网站的步骤,冒充网站为内网,然后在靶机中输入

www.baidu.com就会自动跳转内网

这里SET工具内就会显示输入的用户名和密码,ettercap工具内也会显示欺骗记录。

问题回答

(1)通常在什么场景下容易受到DNS spoof攻击

答:在未知的WIFI下或者是公共网络内容易遭受DNF spoof攻击。

(2)在日常生活工作中如何防范以上两攻击方法

答:不登录钓鱼网站,不点未知链接,实在要使用公用WIFI时不进行重要操作,例如支付操作或者网页进行登录。

实验体会

这次实验难度不高,利用工具很容易进行操作,也了解了一些钓鱼网站的原理。第三个实践是前两个实践的结合,前两个实践看似很白痴,但是一旦结合就很容易对我们进行欺骗,输入网址也会定向跳转欺骗网站,我们在公共场合下还是要多多注意。一有不对就赶紧关闭链接并且关闭wifi。

20155323刘威良《网络对抗》Exp7 网络欺诈防范的更多相关文章

- 20155323刘威良《网络对抗》Exp9 Web安全基础

20155323刘威良<网络对抗>Exp9 Web安全基础 实践目的 理解常用网络攻击技术的基本原理. 实践内容 Webgoat实践下相关实验. 实践过程 开启WebGoat WebGoa ...

- 20155323刘威良《网络对抗》Exp8 Web基础

20155323刘威良<网络对抗>Exp8 Web基础 实践内容 (1).Web前端HTML(0.5分) 能正常安装.启停Apache.理解HTML,理解表单,理解GET与POST方法,编 ...

- 20155323刘威良《网络对抗》Exp6 信息搜集与漏洞扫描

20155323刘威良<网络对抗>Exp6 信息搜集与漏洞扫描 实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 实践内容 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查 ...

- 20155323刘威良《网络对抗》Exp5 MSF基础应用

20155323刘威良<网络对抗>Exp5 MSF基础应用 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实 ...

- 20155323刘威良《网络对抗》Exp4 恶意代码分析

20155323刘威良<网络对抗>Exp4 恶意代码分析 实践目标 1是监控你自己系统的运行状态,看有没有可疑的程序在运行. 2是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件: ...

- 20155323刘威良《网络对抗》Exp3 免杀原理与实践

20155323刘威良<网络对抗>Exp3 免杀原理与实践 实践内容 1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellco ...

- 20155323刘威良 网络对抗 Exp2 后门原理与实践

20155323 刘威良<网络攻防>Exp2后门原理与实践 实验内容 (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主机操作Shell, ...

- 20155323刘威良第二次实验 Java面向对象程序设计

20155323刘威良第二次实验 Java面向对象程序设计 实验内容 初步掌握单元测试和TDD 理解并掌握面向对象三要素:封装.继承.多态 初步掌握UML建模 熟悉S.O.L.I.D原则 了解设计模式 ...

- 20155323刘威良第一次实验 Java开发环境的熟悉(Linux + IDEA)

20155323刘威良第一次实验 Java开发环境的熟悉(Linux + IDEA) 实验内容 1.使用JDK编译.运行简单的Java程序: 2.使用Eclipse 编辑.编译.运行.调试Java程序 ...

随机推荐

- java截取电脑全屏

通过java代码截取电脑屏幕全屏代码如下: import java.awt.AWTException; import java.awt.Dimension; import java.awt.Recta ...

- 自己来实现一套IOC注解框架

我们自己来实现一套IOC注解框架吧,采用的方式反射加注解和Xutils类似,但我们尽量不写那么麻烦,也不打算采用动态代理,我们扩展一个检测网络的注解,比如没网的时候我们不去执行方法而是给予没有网络的提 ...

- Android应用程序进程启动过程(后篇)

前言 在前篇中我们讲到了Android应用程序进程启动过程,这一篇我们来讲遗留的知识点:在应用程序进程创建过程中会启动Binder线程池以及在应用程序进程启动后会创建消息循环. 1.Binder线程池 ...

- Httprunner学习

一.简介 HttpRunner 是一款面向 HTTP(S) 协议的通用测试框架,只需编写维护一份YAML/JSON脚本,即可实现自动化测试.性能测试.线上监控.持续集成等多种测试需求. 核心特性: 继 ...

- linux查看某IP尝试连接成功和失败次数

查看连接失败次数 cat /var/log/secure | awk '/Failed/{print $(NF-3)}' | sort | uniq -c | awk '{print $2" ...

- SQL SERVER 2012/ 2014 分页,用 OFFSET,FETCH NEXT改写ROW_NUMBER的用法(转)

写法: 假装有个表Shop,其中有一列ShopName,取100000到100050条数据. ROW_NUMBER 的写法 SELECT * FROM (SELECT ShopName , ROW_N ...

- 【SPL标准库专题(5)】 Datastructures:SplStack & SplQueue

这两个类都是继承自SplDoublyLinkedList,分别派生自SplDoublyLinkedList的堆栈模式和队列模式:所以放在一起来介绍: 堆栈SplStack # 类摘要 SplStack ...

- [Errno 256] No more mirrors to try 解决方法

安装tree时遇到问题yum [Errno 256] No more mirrors to try 解决方法: 1.yum clean all 2.yum makecache 3.yum update ...

- 点击一个div ,把div里的某个参数的值,传到一个input里面

- Git Flow 工作模型与使用

一. Git Flow 工作模型的原理 无规矩不成方圆,但是规矩太多了,则感觉到束缚.我们一个人工作的时候喜欢无拘无束,想怎么干就怎么干,没有人评判,没有人检验.时间久了就会盲目自大,以为增删改查熟悉 ...