20145307陈俊达《网络对抗》Exp6 信息搜集与漏洞扫描

20145307陈俊达《网络对抗》Exp6 信息搜集与漏洞扫描

基础问题回答

哪些组织负责DNS,IP的管理?

全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器、DNS和IP地址管理。

全球根域名服务器:绝大多数在欧洲和北美(全球13台,用A~M编号),中国仅拥有镜像服务器(备份)。

全球一共有5个地区性注册机构:ARIN主要负责北美地区业务,RIPE主要负责欧洲地区业务,APNIC主要负责亚太地区业务,LACNIC主要负责拉丁美洲美洲业务,AfriNIC负责非洲地区业务。

什么是3R信息?

3R即注册人(Registrant)、注册商(Registrar)、官方注册局(Registry)

3R注册信息分散在官方注册局或注册商各自维护数据库中,官方注册局一般会提供注册商和Referral URL信息,具体注册信息一般位于注册商数据库中。

实践内容

信息搜集、漏洞扫描、信息搜集

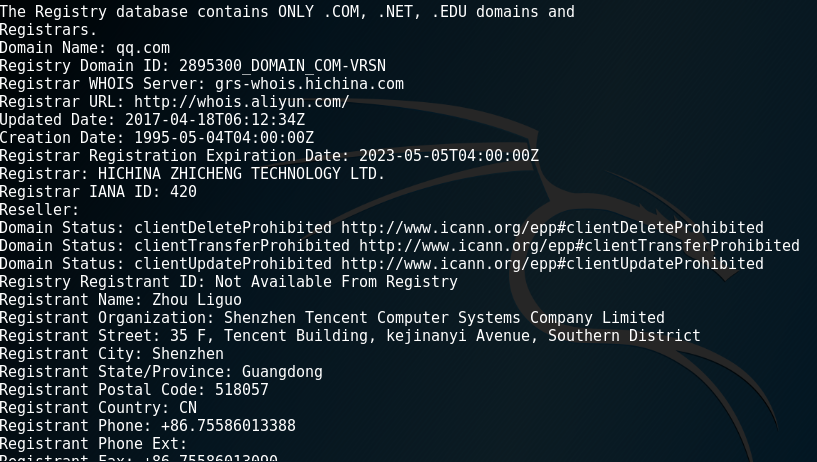

whois查询

以qq.com为例,使用whois查询域名注册信息

从上可得到注册信息,包括注册人的名字、组织、城市等信息。

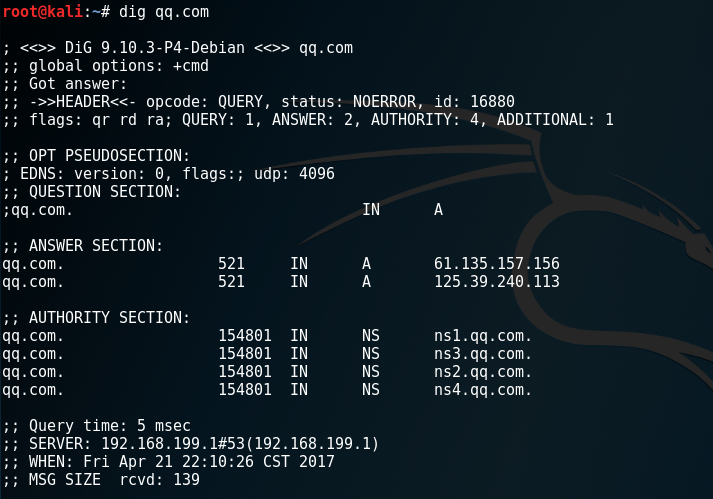

nslookup,dig查询

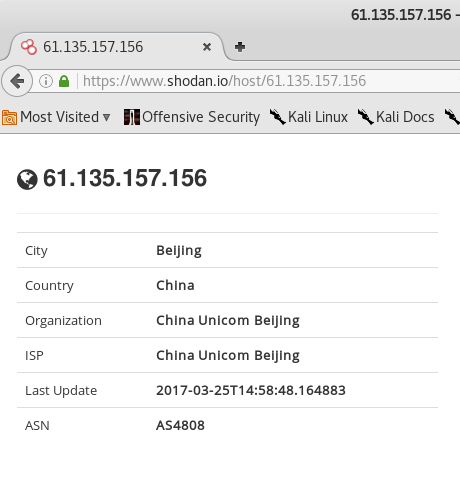

先以qq.com为例进行dig查询可以使用shodan搜索引擎进行查询,得到一些注册信息:

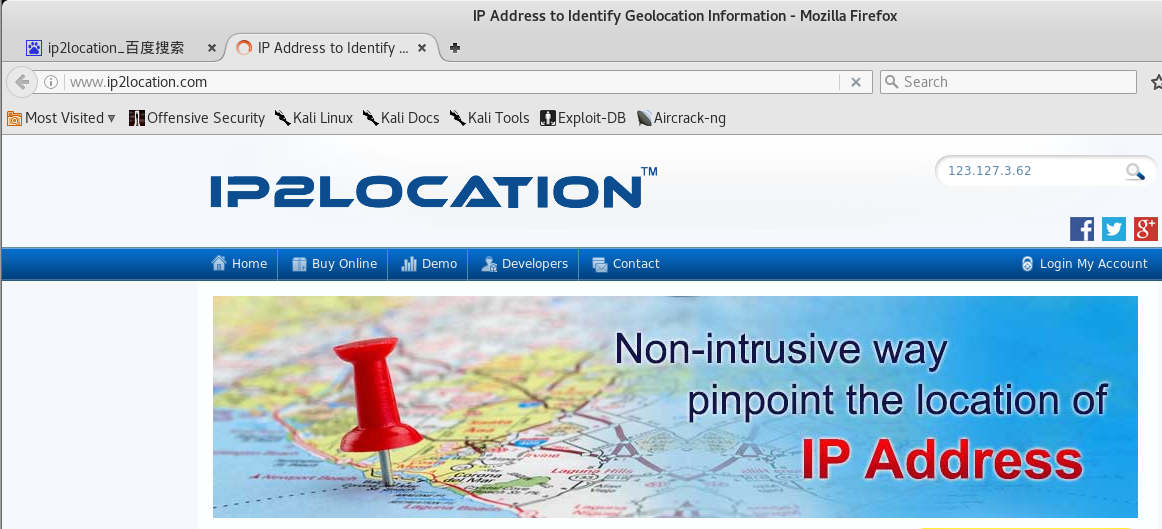

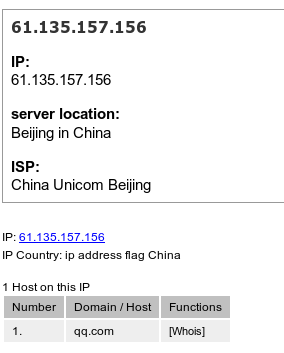

可以使用IP2Location进行地理位置查询:

还可以通过IP反域名查询:

使用nslookup命令进行查询

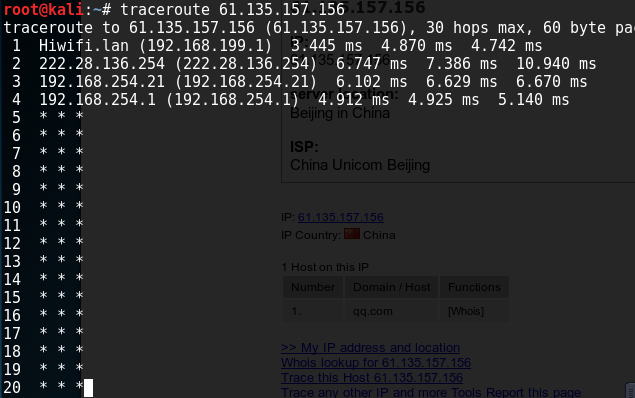

tracert路由探测

使用traceroute命令探测到qq.com经过的路由:

搜索引擎查询技术

可以利用百度等搜索引擎查询我们想要的信息

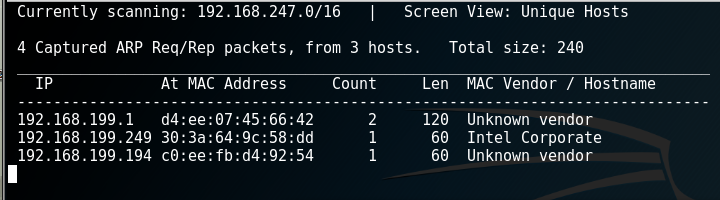

netdiscover发现

在linux下可以通过执行netdiscover命令直接对私有网段进行主机探测:

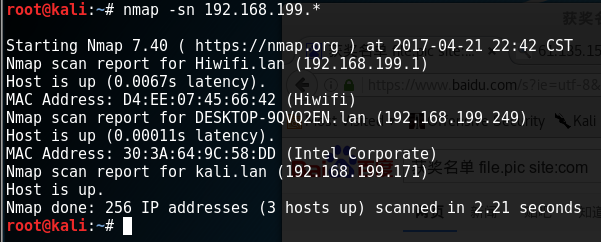

nmap扫描

使用nmap –sn命令扫描活动的主机:

使用TCP SYN方式对目标主机192.168.199.*进行扫描

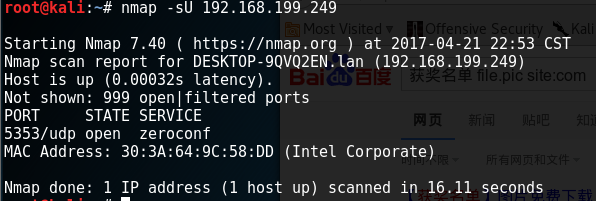

扫描采用UDP协议的端口信息:

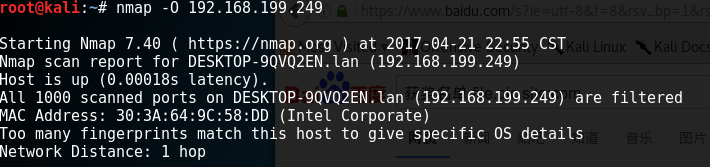

对操作系统进行扫描,可以看到目标主机使用的操作系统是Windows xp

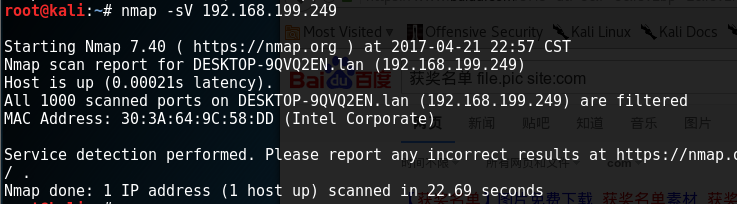

对微软特定服务的版本信息的扫描:

smb服务的查点

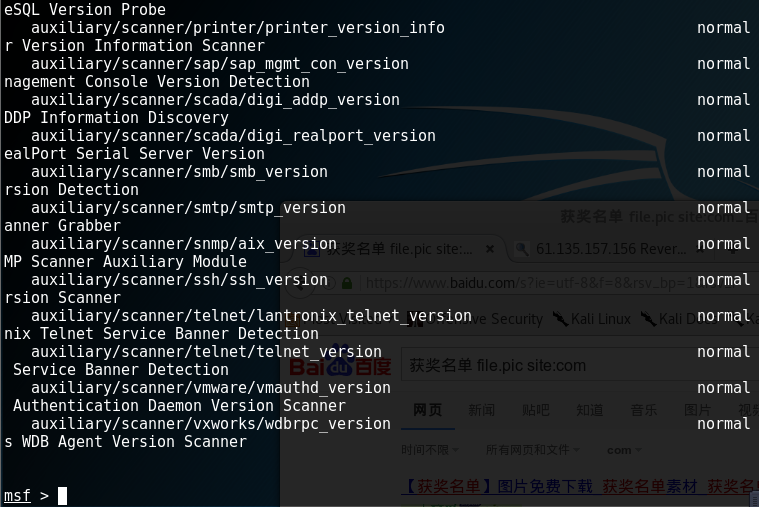

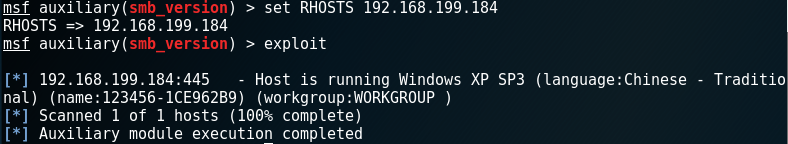

使用msfconsole指令进入msf,再输入search _version指令查询可提供的查点辅助模块:

输入use auxiliary/scanner/smb/smb_version指令使用辅助模块,查看需要配置的参数:

配置好RHOSTS参数后,使用exploit指令开始扫描,可以发现目标主机的smb版本信息:

漏洞扫描

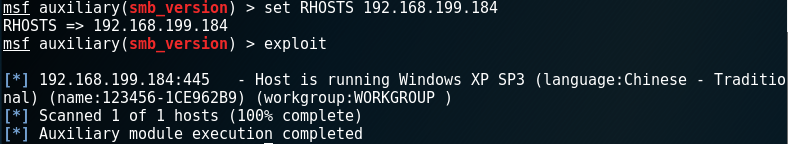

这里要说一下,我的kali是自己装的,源选择的是中科大的kali源,但是我install openvasmd的时候一直不能成功,加上--fix-missing也不行,说无法连接xxx包,让我很尴尬,于是下面的实验我用的室友拷贝老师的kali2做的

输入指令openvas-check-setup检查安装状态

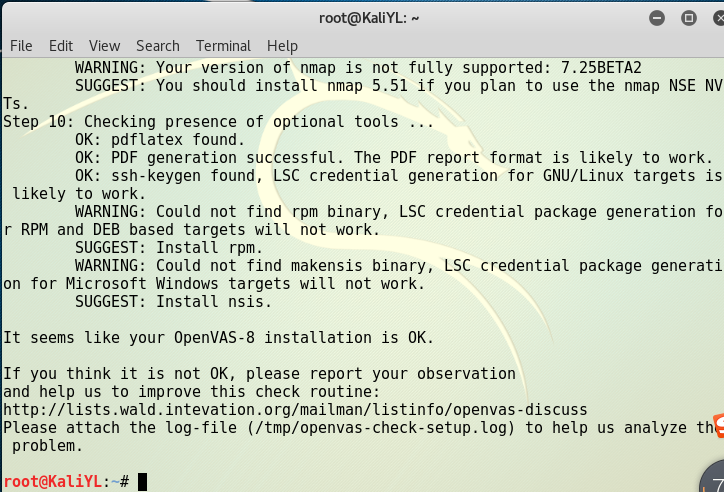

输入openvasmd指令来开启服务后重新检测

使用命令openvasmd --user=admin --new-password=admin添加admin用户,然后输入openvas-start开启openvas:

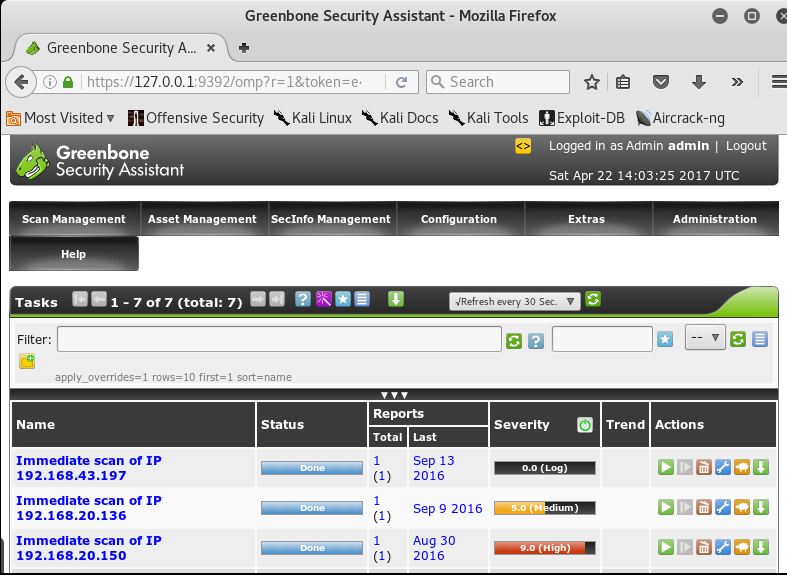

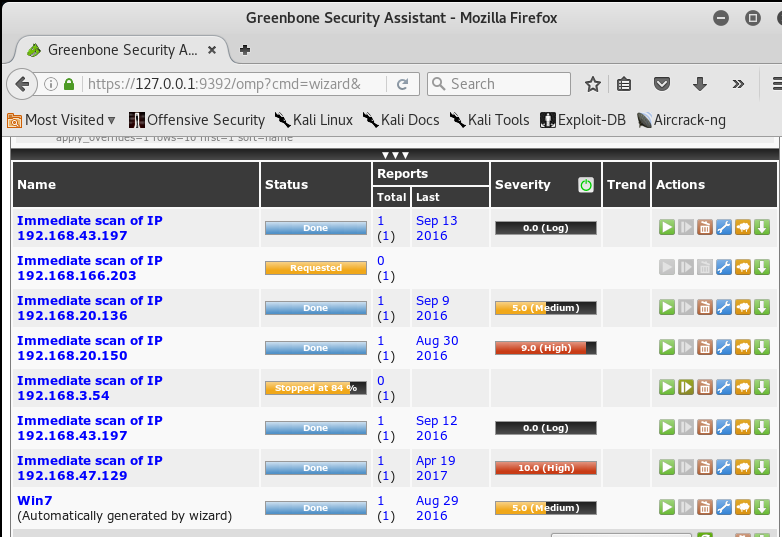

在kali的Firefox浏览器中访问https://127.0.0.1:9392/,输入刚才设置的用户名和密码进行登录:

输入要扫描的主机的IP地址(我扫描的是Win10 redstone)

点击done查看漏洞级别及数量

实验总结与体会

这次试验主要是信息的收集 漏洞的扫描 更多的是收集信息并分析,exploit攻击好像少了一些。分析还是一项很重要的技能的,而且应该是做好exploit攻击的一个大前提,收集好目标主机的操作系统后才能更好的选用payload进行攻击。嗯哼,继续努力。

20145307陈俊达《网络对抗》Exp6 信息搜集与漏洞扫描的更多相关文章

- 2018-2019-2 20165325 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

2018-2019-2 20165325 <网络对抗技术> Exp6 信息搜集与漏洞扫描 实验内容(概要) 1 各种搜索技巧的应用: 2 DNS IP注册信息的查询: 3 基本的扫描技术 ...

- 2018-2019-2 20165235 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

2018-2019-2 20165235 <网络对抗技术> Exp6 信息搜集与漏洞扫描 1.实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 2.实践内容 (1)各种搜索技巧的应 ...

- 2018-2019-2 20165316 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

2018-2019-2 20165316 <网络对抗技术> Exp6 信息搜集与漏洞扫描 1.实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 2.实践内容 (1)各种搜索技巧的应 ...

- 2018-2019-2 20165232 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

2018-2019-2 20165232 <网络对抗技术> Exp6 信息搜集与漏洞扫描 一.实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 二.实践内容. 各种搜索技巧的应 D ...

- 2018-2019-2 网络对抗技术 20165237 Exp6 信息搜集与漏洞扫描

2018-2019-2 网络对抗技术 20165237 Exp6 信息搜集与漏洞扫描 实验目标 1 各种搜索技巧的应用: 2 DNS IP注册信息的查询: 3 基本的扫描技术: 主机发现.端口扫描.O ...

- 2018-2019-2 20165221 【网络对抗技术】-- Exp6 信息搜集与漏洞扫描

2018-2019-2 20165221 [网络对抗技术]-- Exp6 信息搜集与漏洞扫描 目录 1. 实践目标 2. 实践内容 3. 各种搜索技巧的应用 a. 搜索网址的目录结构 b.使用IP路由 ...

- 2018-2019-2 网络对抗技术 20165206 Exp6 信息搜集与漏洞扫描

- 2018-2019-2 网络对抗技术 20165206 Exp6 信息搜集与漏洞扫描 - 实验任务 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口 ...

- 网络对抗技术 20165220 Exp6 信息搜集与漏洞扫描

网络对抗技术 20165220 Exp6 信息搜集与漏洞扫描 实验任务 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口扫描.OS及服务版本探测.具体服 ...

- 2018-2019-2 网络对抗技术 20165311 Exp6 信息搜集与漏洞扫描

20165311 Exp6 信息搜集与漏洞扫描 1.实验内容 2.实验过程 任务一:各种搜索技巧的应用 通过搜索引擎进行信息搜集 使用FOFA.SO 搜索特定类型的文件 任务二:DNS IP注册信息的 ...

随机推荐

- Common Gateway Interface Python CGI编程

https://en.wikipedia.org/wiki/Gateway_(telecommunications) In telecommunications, the term gateway r ...

- $w=$mysqli->query($sql);

$db = new mysqli('localhost', 'root', '', 'w'); if($db->connect_error){ die('Connect Error ( '.$d ...

- windows virus-search-kill-monitor

一.TASKLIST——火眼金睛 如今的病毒越来越狡猾,常常不见首也不见尾.但许多病毒往往在进程这一环节中露出狐狸尾巴,因而查看进程是查杀病毒的一个重要的方法.命令行提供了进程查看的命令工具— ...

- mySql的普通索引和复合索引

有关普通索引和组合索引问题: 索引分单列索引和组合索引:单列索引,即一个索引只包含单个列,一个表可以有多个单列索引,但这不是组合索引:组合索引,即一个索包含多个列. MySQL索引类型包括: ...

- Looper分析。ThreadLocal有关

Class used to run a message loop for a thread. Threads by default do not have a message loop associa ...

- NYOJ 587 blockhouses 【DFS】

blockhouses 时间限制:1000 ms | 内存限制:65535 KB 难度:3 描写叙述 Suppose that we have a square city with straigh ...

- android 代码edittext删除或者替换光标处的字串

https://stackoverflow.com/questions/3609174/android-insert-text-into-edittext-at-current-position Cp ...

- sap gui 使用方法, sap logon

1:打断点:在程序保存并激活之后,可以打内部或外部断点. 如图示. 2: display 展示程序,不能修改. 3: 查看创建的类的结构,使用more>display object list ...

- 将Mongo装为Windows的服务

PHP的mongo扩展: 首先 下载一个PHP的mongo扩展, 地址:http://download.csdn.net/detail/qq_36387589/9819259 然后修改php.ini. ...

- C语言标准函数源代码

http://ftp.gnu.org/gnu/glibc/ 最新glibc-2.27.tar.gz 直接解压就可以