OpenResty(nginx扩展)实现防cc攻击

OpenResty(nginx扩展)实现防cc攻击

| 导读 | OpenResty 通过汇聚各种设计精良的 Nginx 模块(主要由 OpenResty 团队自主开发),从而将 Nginx 有效地变成一个强大的通用 Web 应用平台。这样,Web 开发人员和系统工程师可以使用 Lua 脚本语言调动 Nginx 支持的各种 C 以及 Lua 模块,快速构造出足以胜任 10K 乃至 1000K 以上单机并发连接的高性能 Web 应用系统 |

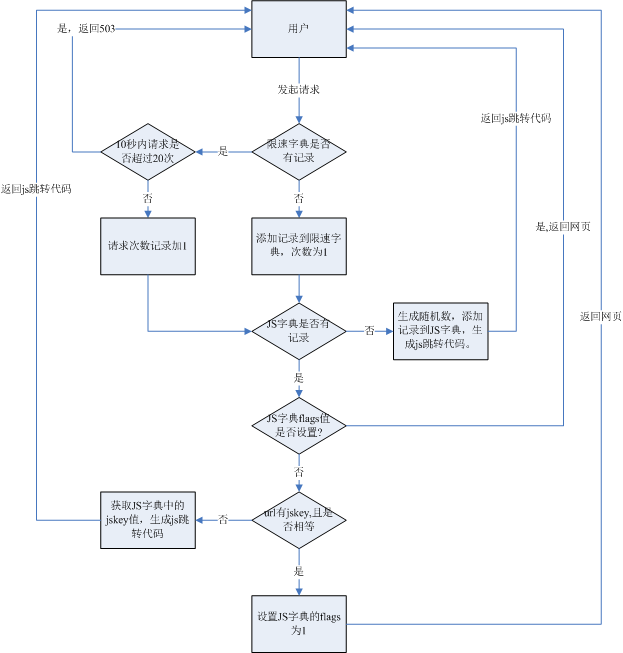

本文介绍使用openresty来实现防cc攻击的功能。openresty官网http://openresty.org/cn/index.html。下面是防cc攻击的流程图。

根据流程图,我们知道防cc攻击主要包括两部分,一是限制请求速度,二是给用户发送js跳转代码进行验证请求是否合法。

RHEL/Centos:

- yum install readline-devel pcre-devel openssl-devel

ubuntu:

- apt-get install libreadline-dev libncurses5-dev libpcre3-dev libssl-dev perl

- cd /tmp/

- git clone http://luajit.org/git/luajit-2.0.git

- cd luajit-2.0/

- make && make install

- ln -sf luajit-2.0.0-beta10 /usr/local/bin/luajit

- ln -sf /usr/local/lib/libluajit-5.1.so.2 /usr/lib/

- cd /tmp

- wget http://agentzh.org/misc/nginx/ngx_openresty-1.2.4.13.tar.gz

- tar xzf ngx_openresty-1.2.4.13.tar.gz

- cd ngx_openresty-1.2.4.13/

- ./configure --prefix=/usr/local/openresty --with-luajit

- make && make install

nginx.conf:

- http{

- [......]

- lua_shared_dict limit 10m;

- lua_shared_dict jsjump 10m;

- server {

- #lua_code_cache off;

- listen 80;

- server_name www.centos.bz;

- location / {

- default_type text/html;

- content_by_lua_file "/usr/local/openresty/nginx/conf/lua";

- }

- location @cc {

- internal;

- root html;

- index index.html index.htm;

- }

- }

- }

/usr/local/openresty/nginx/conf/lua文件:

- local ip = ngx.var.binary_remote_addr

- local limit = ngx.shared.limit

- local req,_=limit:get(ip)

- if req then

- if req > 20 then

- ngx.exit(503)

- else

- limit:incr(ip,1)

- end

- else

- limit:set(ip,1,10)

- end

- local jsjump = ngx.shared.jsjump

- local uri = ngx.var.request_uri

- local jspara,flags=jsjump:get(ip)

- local args = ngx.req.get_uri_args()

- if jspara then

- if flags then

- ngx.exec("@cc")

- else

- local p_jskey=''

- if args["jskey"] and type(args["jskey"])=='table' then

- p_jskey=args["jskey"][table.getn(args["jskey"])]

- else

- p_jskey=args["jskey"]

- end

- if p_jskey and p_jskey==tostring(jspara) then

- jsjump:set(ip,jspara,3600,1)

- ngx.exec("@cc")

- else

- local url=''

- if ngx.var.args then

- url=ngx.var.scheme.."://"..ngx.var.host..uri.."&jskey="..jspara

- else

- url=ngx.var.scheme.."://"..ngx.var.host..uri.."?jskey="..jspara

- end

- local jscode="window.location.href='"..url.."';"

- ngx.say(jscode)

- end

- end

- else

- math.randomseed( os.time() );

- local random=math.random(100000,999999)

- jsjump:set(ip,random,60)

- local url=''

- if ngx.var.args then

- url=ngx.var.scheme.."://"..ngx.var.host..uri.."&jskey="..random

- else

- url=ngx.var.scheme.."://"..ngx.var.host..uri.."?jskey="..random

- end

- local jscode="window.location.href='"..url.."';"

- ngx.say(jscode)

- end

lua代码部分解释:

1、1-12行是限速功能实现,第5和第10行表示10秒钟内容最多只能请求20次。

2、14-48行是验证部分,24行中的3600表示验证通过后,白名单时间为3600秒,即1小时。

update: 2013.5.26

1、修复JS无限跳转bug

2、增加随机种子

免费提供最新Linux技术教程书籍,为开源技术爱好者努力做得更多更好:https://www.linuxprobe.com/

OpenResty(nginx扩展)实现防cc攻击的更多相关文章

- nginx利用limit模块设置IP并发防CC攻击

nginx利用limit模块设置IP并发防CC攻击 分类: 系统2013-01-21 09:02 759人阅读 评论(0) 收藏 举报 来源:http://blog.xencdn.net/nginx- ...

- 防cc攻击利器之Httpgrard

一.httpgrard介绍 HttpGuard是基于openresty,以lua脚本语言开发的防cc攻击软件.而openresty是集成了高性能web服务器Nginx,以及一系列的Nginx模块,这其 ...

- 使用Nginx的配置对cc攻击进行简单防御

ddos攻击:分布式拒绝服务攻击,就是利用大量肉鸡或伪造IP,发起大量的服务器请求,最后导致服务器瘫痪的攻击. cc攻击:类似于ddos攻击,不过它的特点是主要是发起大量页面请求,所以流量不大,但是却 ...

- linux中防CC攻击两种实现方法(转)

CC攻击就是说攻击者利用服务器或代理服务器指向被攻击的主机,然后模仿DDOS,和伪装方法网站,这种CC主要是用来攻击页面的,导致系统性能用完而主机挂掉了,下面我们来看linux中防CC攻击方法. 什么 ...

- 使用Discuz!自带参数防御CC攻击以及原理,修改Discuz X 开启防CC攻击后,不影响搜索引擎收录的方法

这部份的工作,以前花的时间太少. 希望能产生一定的作用. http://www.nigesb.com/discuz-cc-attacker-defence.html http://bbs.zb7.co ...

- PHP防CC攻击代码

PHP防CC攻击代码: empty($_SERVER['HTTP_VIA']) or exit('Access Denied'); //代理IP直接退出 session_start(); $secon ...

- 防cc攻击策略

黑客攻击你的网站,会采取各种各样的手段,其中为了降低你网站的访问速度,甚至让你的服务器瘫痪,它会不断的刷新你的网站,或者模拟很多用户同一时间大量的访问你的网站, 这就是所谓的CC攻击,这就需要我们在程 ...

- Linux系统防CC攻击自动拉黑IP增强版Shell脚本 《Linux系统防CC攻击自动拉黑IP增强版Shell脚本》来自张戈博客

前天没事写了一个防CC攻击的Shell脚本,没想到这么快就要用上了,原因是因为360网站卫士的缓存黑名单突然无法过滤后台,导致WordPress无法登录!虽然,可以通过修改本地hosts文件来解决这个 ...

- Nginx 防CC攻击拒绝代理访问

先大概说说简单的结构…前端一个Nginx反向代理,后端一个Nginx instance app for PHP…实际上就是个Discuz,之前面对CC攻击都是预警脚本或者走CDN,但是这次攻击者不再打 ...

随机推荐

- sqlserver中GUID的默认值设置

sqlserver中GUID的默认值设置 YID uniqueidentifier not null default (NEWSEQUENTIALID()), //有序GUID(只能用于表设计的时候的 ...

- Node.js V0.12 新特性之性能优化

v0.12悠长的开发周期(已经过去九个月了,并且还在继续,是有史以来最长的一次)让核心团队和贡献者们有充分的机会对性能做一些优化. 本文会介绍其中最值得注意的几个. http://www.infoq. ...

- postsharp初体验

首先,有必要先介绍下,什么叫做AOP(Aspect-Oriented Programming,面向切面编程).下图是百度的词条解释 用图来解释可能更直接了当些: ps:图片来自http://www.c ...

- forms

http://www.cnblogs.com/bomo/p/3309766.html http://www.cnblogs.com/leonwang/archive/2013/03/05/294457 ...

- Hadoop概念学习系列之hadoop生态系统闲谈(二十五)

分层次讲解 最底层平台 ------->hdfs yarn mapreduce spark 应用层-------->hbase hive pig sparkSQL nu ...

- LightOJ 1341 - Aladdin and the Flying Carpet (唯一分解定理 + 素数筛选)

http://lightoj.com/volume_showproblem.php?problem=1341 Aladdin and the Flying Carpet Time Limit:3000 ...

- BootCamp支持软件4/5

按 Mac 机型列出的 Boot Camp 要求 不同的 Mac 电脑适用不同版本的 Windows.如果您不知道您拥有的 Mac 是什么机型,请从 Apple 菜单中选取“关于本机”. 每个表格条目 ...

- POJ 1852 Ants (等价思考)

题意:在一根杆上有 n 只蚂蚁,速度为1,方向不定,如果相碰,则反向运动,问你最长的时间和最短时间,所有蚂蚁都掉下杆去. 析:换个方法想,如果两只蚂蚁相碰了,会有什么现象?其实就和没有碰撞是一样的,没 ...

- Android Studio使用JNI

0x01 前言 本文讲述使用Android Studio通过静态注册.动态注册使用JNI的方法,以及加载第三方so文件的方法 0x02 Android Studio静态注册的方式使用JNI 1. 添加 ...

- 组合View Controller时遇到的一点问题

View Controller的组合应用其实很常见了,比如说Tab bar controller和Navigation view controller的组合使用,像这种一般都是Navigation v ...