点击劫持漏洞之理解 python打造一个挖掘点击劫持漏洞的脚本

前言:

放假了,上个星期刚刚学习完点击劫持漏洞。没来的及写笔记,今天放学总结了一下

并写了一个检测点击劫持的脚本。点击劫持脚本说一下哈。= =原本是打算把网站源码

中的js也爬出来将一些防御的代码匹配一下。可惜,爬出来的js链接乱的一匹。弄了很久

也很乱。所以就没有匹配js文件了。

漏洞介绍:

漏洞名称:点击劫持漏洞(Clicking hijacking)

级别:中级

漏洞用于场景:钓鱼,欺骗。

《黑客攻防之浏览器篇》里有详细的利用教程。

里面所介绍的工具做出来的payload能以假乱真

攻击手法:在一个页面的中嵌入一个iframe标签,放入诱惑信息,引诱用户点击

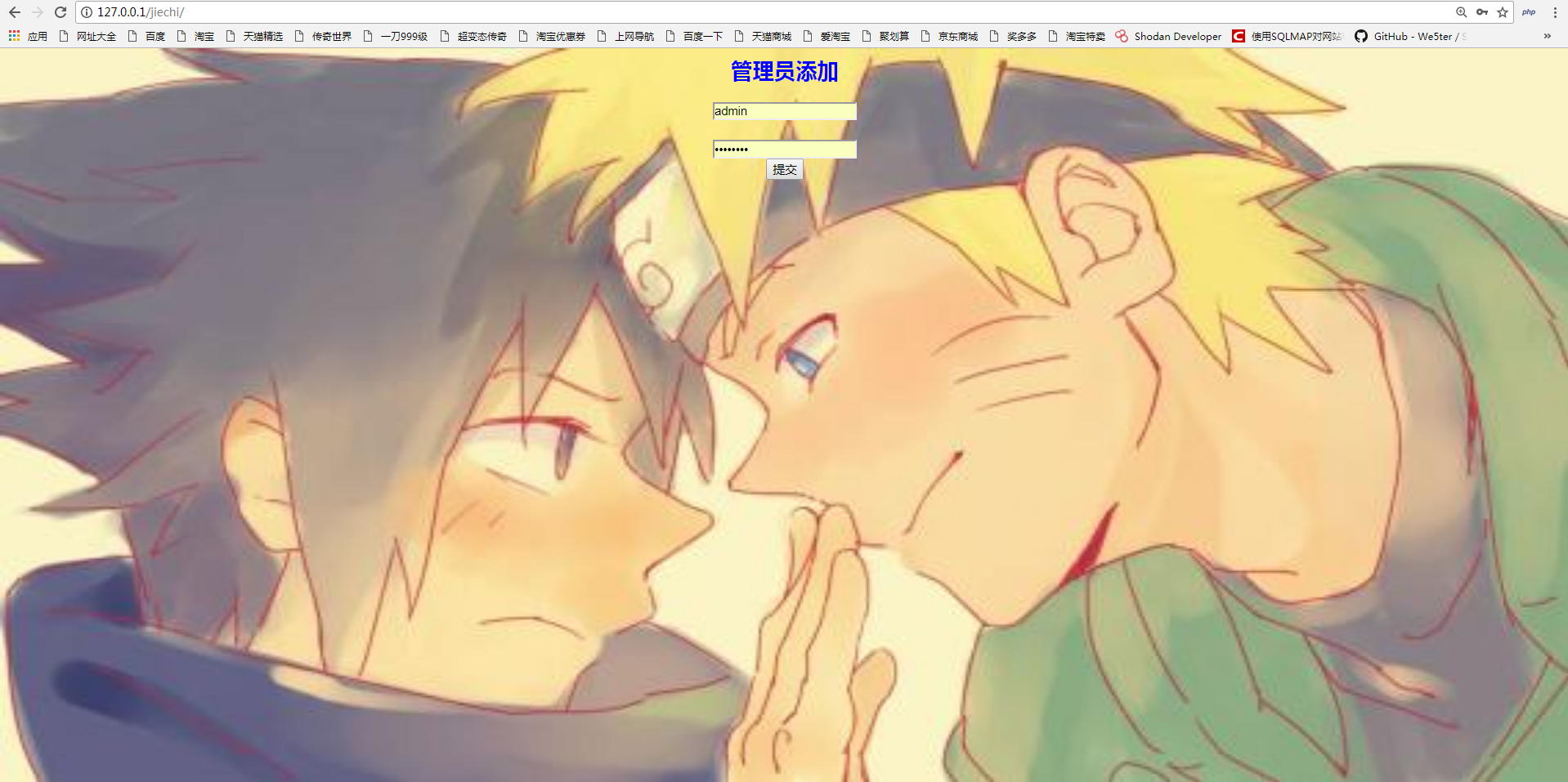

漏洞复现:

index.html

<html>

<head>

<title>后台管理员添加</title>

<style>

body{ background-repeat: no-repeat;background-size: 100% 100%;background-attachment: fixed;}

h2{ color:blue;text-align: center;}

</style>

</head>

<body background="bei.jpg">

<h2>管理员添加</h2>

<div style="text-align:center;">

<form action="x.php" method="POST">

<input type="text" required><br><br>

<input type="password" required><br>

<input type="submit" value="提交">

</div>

</body>

</html>

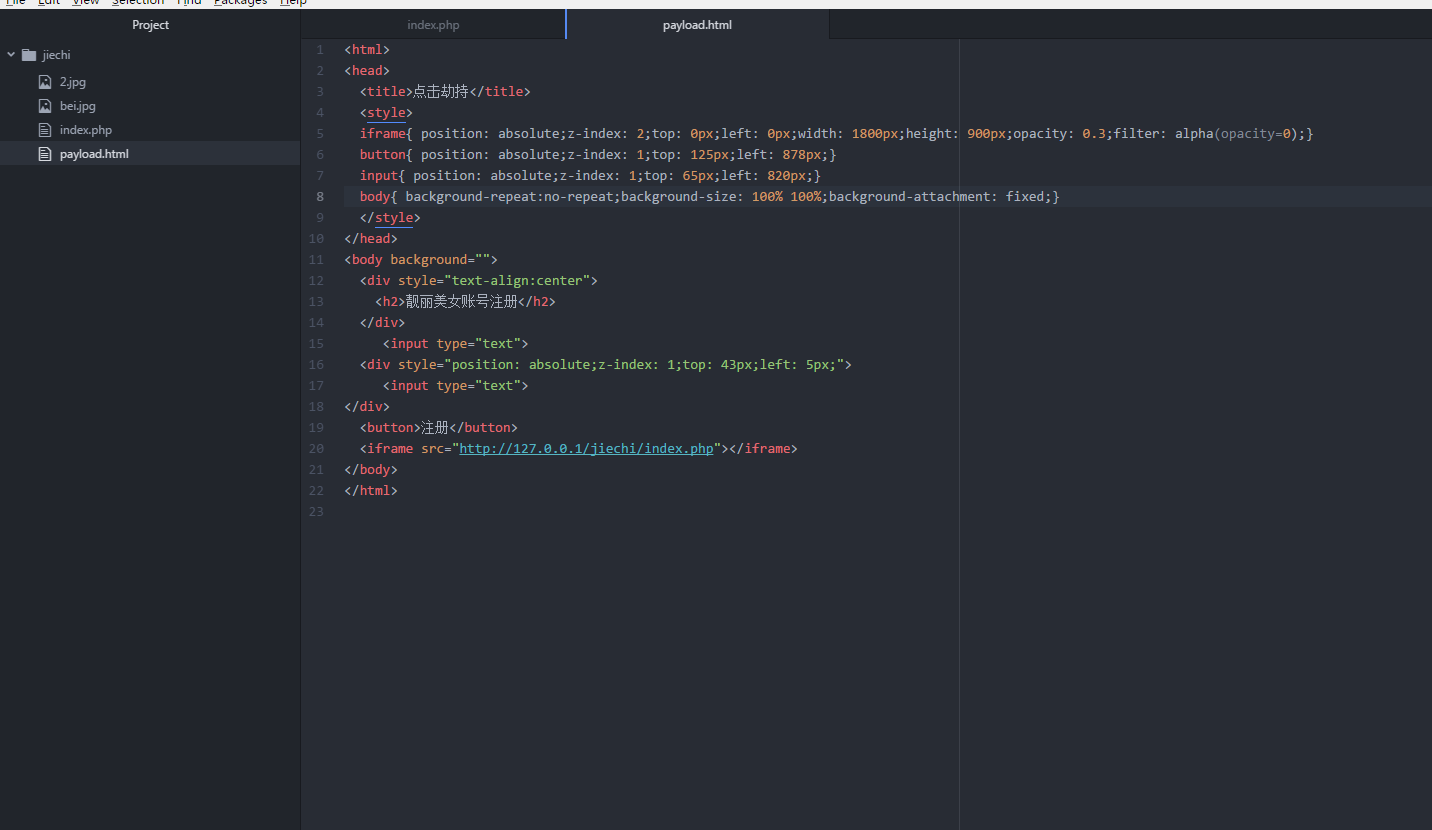

payload

将opacity设置为0.3可以看见你所填的

<html>

<head>

<title>点击劫持</title>

<style>

iframe{ position: absolute;z-index: 2;top: 0px;left: 0px;width: 1800px;height: 900px;opacity: 0;filter: alpha(opacity=0);}

button{ position: absolute;z-index: 1;top: 125px;left: 878px;}

input{ position: absolute;z-index: 1;top: 65px;left: 820px;}

body{ background-repeat:no-repeat;}

</style>

</head>

<body>

<div style="text-align:center">

<h2>靓丽美女账号注册</h2>

</div>

<input type="text">

<div style="position: absolute;z-index: 1;top: 43px;left: 5px;">

<input type="text">

</div>

<button>注册</button>

<iframe src="http://127.0.0.1/jiechi/index.html"></iframe>

</body>

</html>

加上背景

漏洞防御:

1.加入js脚本防御

目前最好的js的防御方案为:

<head>

<style>

body { display : none;}

</style>

</head>

<body>

<script>

if (self == top) {

var theBody = document.getElementsByTagName('body')[0];

theBody.style.display = "block";

}

else

{

top.location = self.location;

}

</script>

2.添加X-FRAME-OPTIONS头进行防御

X-FRAME-OPTIONS头是微软开发的,使用该头后禁止页面被iframe嵌套

防御结果

将index.html改为index.php,代码改为

X-FRAME-OPTIONS头使用说明:

1.DENY 拒绝任何域加载

2.SAMEORIHIN 同源下可以加载

3.ALLOW-FROM 可以定义允许frame加载的页面

<?php

header ( "X-FRAME-OPTIONS:DENY");

?>

<html>

<head>

<title>后台管理员添加</title>

<style>

body{ background-repeat: no-repeat;background-size: 100% 100%;background-attachment: fixed;}

h2{ color:blue;text-align: center;}

</style>

</head>

<body background="bei.jpg">

<h2>管理员添加</h2>

<div style="text-align:center;">

<form action="x.php" method="POST">

<input type="text" required><br><br>

<input type="password" required><br>

<input type="submit" value="提交">

</div>

</body>

</html>

将payload.html的opacity设置为0.3

可以看到已经嵌套不了了。

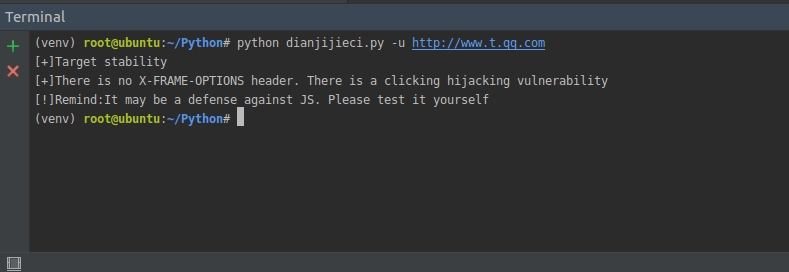

检测是否有点击劫持漏洞的脚本

原理直接判断是否有X-FROM-OPTIONS头。如果没有就有点击劫持漏洞

并提醒使用者可能有js脚本防御请自行测试。

代码:

import requests,tqdm,time,optparse

def main():

usage='dianjijieci.py [-u url]'

parser=optparse.OptionParser(usage)

parser.add_option('-u',dest='url',help='The web site to be tested URL')

(options,args)=parser.parse_args()

if options.url:

url=options.url

jiechi(url)

else:

parser.print_help()

def jiechi(url):

urls="{}".format(url)

headers={'User-Agent': 'Mozilla/5.0 (Windows NT 6.1; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/65.0.3325.181 Safari/537.36'}

reqst=requests.get(url=urls,headers=headers,timeout=6)

if reqst.status_code == 200:

print('[+]Target stability')

try:

hea=reqst.headers

print(hea['X-FRAME-OPTIONS'])

print('[n]X-FRAME-OPTIONS header, no click hijacking vulnerability can be used')

except:

print('[+]There is no X-FRAME-OPTIONS header. There is a clicking hijacking vulnerability')

print('[!]Remind:It may be a defense against JS. Please test it yourself')

else:

print('[n]bjective instability') if __name__ == '__main__':

main()

测试结果

点击劫持漏洞之理解 python打造一个挖掘点击劫持漏洞的脚本的更多相关文章

- python打造一个分析网站SQL注入的脚本

前言: 昨天晚上其实就已经写完代码.只不过向FB投稿了,打算延迟一晚上在写博客 所有才到今天早上写.好了,接下来进入正题. 思路: 1.从网站源码中爬取那些类适于:http://xxx.com/xx. ...

- phantomjs + python 打造一个微信机器人

phantomjs + python 打造一个微信机器人 1.前奏 媳妇公司不能上网,但经常需要在公众号上找一些文章做一些参考,需要的时候就把文章链接分享给我,然后我在浏览器打开网页,一点点复制过 ...

- python 打造一个sql注入脚本 (一)

0x00前言: 昨天刚刚看完小迪老师的sql注入篇的第一章 所以有了新的笔记. 0x01笔记: sql注入原理: 网站数据传输中,接受变量传递的值未进行过滤,导致直接带入数据库查询执行的操作. sql ...

- python打造一个Mysql数字类型注入脚本(1)

前言: 总是想写一个sql注入脚本,但是之前的那些都不行. 这次做好了准备,然后嘿嘿嘿. 准备: sql注入的基础知识 熟悉怎么判断 正文: 思路概念图: 这里我没有限制用户输入,不限制的话可能会 @ ...

- Python打造一个目录扫描工具

目标:用Python3写一款小型的web目录扫描工具 功能:1.扫描指定站点 2.指定网站脚本类型来扫描 3.可控线程 4.可保存扫描结果 首先定义一个命令参数的函数 def parse_option ...

- python写一个信息收集四大件的脚本

0x0前言: 带来一首小歌: 之前看了小迪老师讲的课,仔细做了些笔记 然后打算将其写成一个脚本. 0x01准备: requests模块 socket模块 optparser模块 time模块 0x02 ...

- 10分钟教你用Python打造微信天气预报机器人

01 前言 最近武汉的天气越来越恶劣了.动不动就下雨,所以,拥有一款好的天气预报工具,对于我们大学生来说,还真是挺重要的了.好了,自己动手,丰衣足食,我们来用Python打造一个天气预报的微信机器人吧 ...

- 第11章:使用Python打造MySQL专家系统

1.Python语言高级特性 1).深入浅出Python生成器 1).生成器函数:与普通函数定义类似,使用yield语句而不是return语句返回结果.yield语句一次返回一个结果,在每个结果中间挂 ...

- URL重定向漏洞,python打造URL重定向漏洞检测脚本

前言: 今天学习了重定向漏洞,这个漏洞比较好理解 漏洞名:URL重定向漏洞 威胁:低 漏洞的来源:开发者对head头做好对应的过滤和限制 例子: 有漏洞的网站:http://a.com/x.php?u ...

随机推荐

- Apache Commons Configuration读取xml配置

近期项目自己手写一个字符串连接池.因为环境不同有开发版本.测试版本.上线版本.每一个版本用到的数据库也是不一样的.所以需要能灵活的切换数据库连接.当然这个用maven就解决了.Apache Commo ...

- 随机采样和随机模拟:吉布斯采样Gibbs Sampling

http://blog.csdn.net/pipisorry/article/details/51373090 吉布斯采样算法详解 为什么要用吉布斯采样 通俗解释一下什么是sampling. samp ...

- Java基础---基础加强---增强for循环、自动拆装箱及享元、枚举的作用、实现带有构造方法、透彻分析反射的基础_Class类、成员变量的反射、数组参数的成员方法进行反射、数组的反射应用

在perference 加content Assist 可以设置快捷键 透视图与视图 透视图:Debug和java主窗口 视图:每一个小窗口就是视图 高版本的java可运行低版本的java版本 常见的 ...

- Swift中实现Observable机制

猴子原创,欢迎转载.转载请注明: 转载自Cocos2Der-CSDN,谢谢! 原文地址: http://blog.csdn.net/cocos2der/article/details/51917539 ...

- An universal algorithm design of fixed length substring locating

An universal algorithm design of fixed length substring locating Stringlocating is a very commo ...

- [GitHub]第四讲:合并分支

本地两个分支合并 先从最简单的一种情况着手.现在项目只有一个 master 分支,我来新建一个 idea 分支,实现自己的想法,commit 一下.那现在仓库内的情况就是这样的 这个是前面已经见过的情 ...

- IT职场: 选择外企利与弊

前几天有个同学打电话问我选择国内企业与外企的利弊,很可笑的是他是学机械的:既然和我完全不在一个行业,因此我只是说了我们IT外企的利与弊,毕竟隔行如隔山. 首先简单自我介绍一下,我所在的公司是美资500 ...

- Java图形界面编程生成exe文件

1. 先将代码打成jar,然后使用exe4j转成exe ext4j下载 链接:http://pan.baidu.com/s/1kTCIZtX 密码:pvj1 打开EXE4J Advanced Opti ...

- UVa - 116 - Unidirectional TSP

Background Problems that require minimum paths through some domain appear in many different areas of ...

- 2、Libgdx配置你的开发环境(Eclipse,Intellij IDEA,NetBeans)

Libgdx 项目使用 Gradle管理依赖,构建过程和IDE整合.这使得你可以使用你喜欢的开发环境开发你的应用.不要提交跟IDE的特定文件到你的源码控制系统中. 配置Eclipse 要想通过Ecli ...